Об очередной "критической уязвимости" в macOS Mojave и журналистах.

t.me/alexlitreev_channel

За пару дней сотни СМИ (в том числе и зарубежных) растиражировали публикации в духе "18-летний хакер обнаружил уязвимость в macOS, позволяющую воровать пароли". Публикации сопровождаются видеороликом сомнительного содержания, где демонстрируется сделанная юношей утилита KeySteal, которая якобы вытаскивает из системной связки ключей пароли без подтверждения доступа, мастер-пароля и так далее.

Абсолютно ни одно издание не стало утруждать себя элементарным фактчекингом и прожевали этот вброс. Не дивно, особенно после публикаций о нападениях с ножом в политехническом колледже имени Рикардо Милоса (бразильский стриптизер, подробнее здесь) в Москве. Короче говоря, о качественной журналистике говорить вообще не приходится. Сейчас объясню, что с вышеупомянутым вбросом не так:

1) Proof-of-Concept (доказательство эксплуатации уязвимости) нигде не опубликовано: хоть в видео и демонстрируется мистическая утилита, которая ворует все пароли без подтверждения доступа, верить на слово в кибербезопасности — глупо. Если бы такая утилита действительно бы существовала и работала бы, то скорее всего она бы уже лежала бы на всеобщем обозрении, где-нибудь на Github.

2) Опубликованое видео — это буллщит. В видео демонстрируется открытое окно Keychain Access, где уже имеются определенные пароли, затем эти же пароли появляются в мистической утилите KeySteal. Но давайте не будем сразу делать удивленное лицо пикачу и сразу орать «огоооо как же тааак», а подумаем головой: примера использования и подтверждения факта наличия уязвимости в видео просто нет. Если бы прямо во время ролика этот "исследователь" бы создал новый пароль в Keychain Access, а затем попробовал бы его "украсть" с помощью своей утилиты — другое дело, а так нет никакой гарантии, что он просто не продублировал и не предзагрузил эти пароли в свою утилиту заранее, просто чтобы хайпануть громкими криками, мол «СМОТРИТЕ ВСЕ КАКОЙ Я МОЛОДЕЦ». Такой случай, кстати, уже был и с Telegram — школьник открыл файл на собственном компьютере и выдал это за грандиозный взлом всех времён и народов.

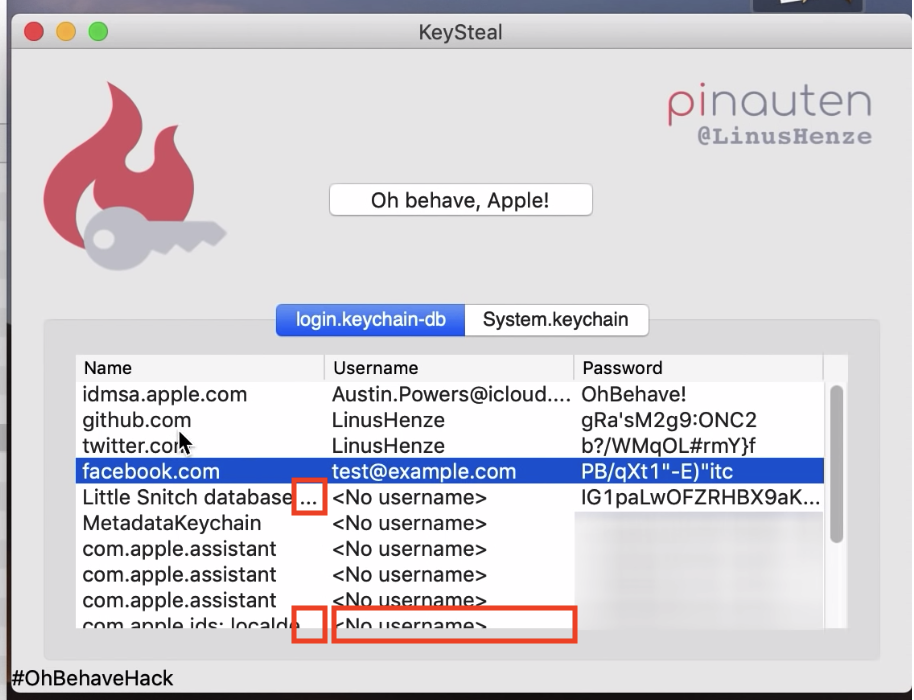

3) Несовпадения данных в утилите с данными в Keychain Access. Когда наш сайберсекьюрити-чемпион "взломал" систему и получил все пароли из macOS, в интерфейсе утилиты таблица заполнилась строками с данными, якобы из Keychain Access. Но внимательный зритель обратит внимание на несовпадения. Например, в оригинальной связке ключей присутствует 5 элементов с именем com.apple.assistant, а в мистической утилите их всего 3. Панель прокрутки сбоку постоянно отображена и из нее можно сделать вывод, что в таблице утилиты существенно меньшее количество элементов, нежели в оригинальной связке ключей. Куда пропали 2 элемента с вышеупомянутым именем и остальные — не уточняется. Блатные, наверное. Далее, давайте обратим внимание на последнюю запись в таблице утилиты, которая видна лишь наполовину на кадре c отметкой времени 1:03, а также на пятую по счёту строчку. Как можно заметить, название записи на пятой строке было сокращено троеточием, так как не вместилось в интерфейс программы. Однако этого не произошло с последней записью — в оригинале в macOS такая запись выглядит примерно так: com.apple.ids: localdeviceed9u8723-702b-5ed4-8bnf-oy3d95a6b8bd-AuthToken.

Вы спросите, как я понял, что там нет троеточия, ведь нижней половины записи там не видно? Очень просто. Расстояния от края последнего видимого символа до границы этого столбца просто не хватает для троеточия. Если бы запись была сокращена, она закончилась на символе d. Но это не самое главное. Главное , что у этой же записи, в интерфейсе утилиты отсутствует Username, хотя на самом деле, в оригинальной связке, macOS хранит там идентификатор устройства вида localdeviceed9u8723-702b-5ed4-8bnf-oy3d95a6b8bd-AuthToken, а в пароле — сам токен. Но в утилите этого нет. Таким образом, становится очевидно — запись в таблице была создана руками, а не была получена через какую-то уязвимость. Также у записи MetadataKeychain в оригинальной связке, по какой-то причине, нет отметки времени, хотя должна там быть. Я уже не говорю о том, что за размытой областью столбца с паролями скрываются, по всей видимости, одинаковые записи — такой вывод можно сделать по дублирующемуся размытому паттерну.

В общем, все в очередной раз повелись на дешевый вброс и развели панику.

Друзья, анализируйте информацию, присылайте биткоины и никому не верьте.

Чмоки! ❤️

Ваш,

Александр Литреев

Твиттер | Сайт | Телеграм-канал