БИБЛИЯ ВЕБЕРА

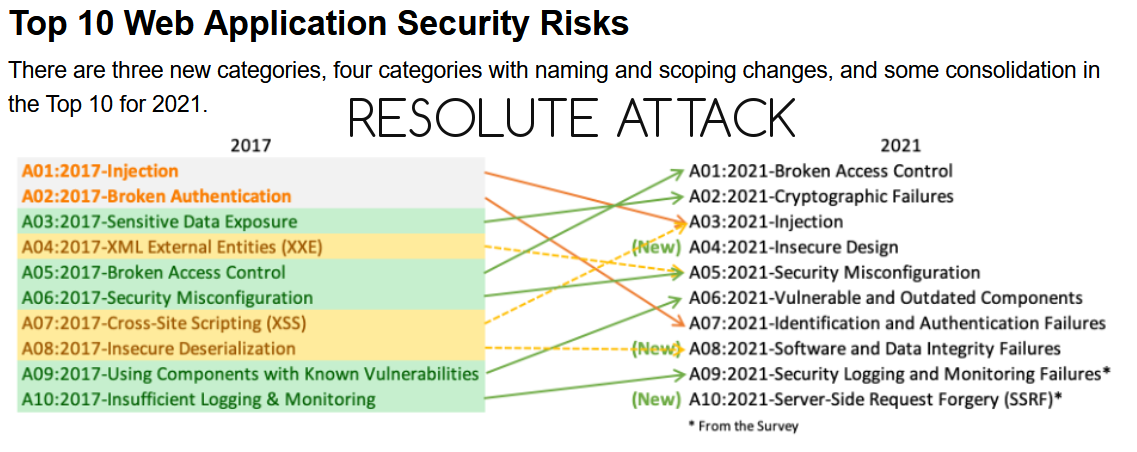

E1TEX|RAПривет, Гайз, когда мы говорим о библии для вебера, что вы представляете? Нет, это не "Scratch3 для юных программистов"! Речь пойдет об OWASP Top 10. Что это такое? Во первых - это минимально необходимый минимум того, что от вас потребуется на собеседовании, во вторых - это топ наиболее критичных уязвимостей веб-приложений, который выкладывается не так часто, предыдущий топ вышел в далеком в 2017 году.

На проект Open Web Application Security Project(OWASP) ссылаются различные стандарты, инструменты и крупные организации, например, MITRE, PCI DSS, DISA и FTC.

Учитывая то, какое внимание в наши дни уделяется OWASP Top 10, особенно на собеседованиях, считаю нужным разобрать каждый пункт списка по полочкам. Отчего мы начинаем список статей на тему OWASP Top 10:2021, для начала разберем список кратко, последующие статьи буду выходить конкретно по каждому пункту списка с более подробными объяснениями. Это не только заимпрувит ваши знания в сфере пентеста, но так же утяжелит ваши яйца на более чем 10 кг на собеседовании, на которое вы придете.

Ссылка на OWASP Top-10 2021: https://owasp.org/www-project-top-ten/

Рассмотрим топ 2021 года:

A01:2021-Broken Access Control

Broken Access Control - уязвимость контроля доступа. Что это такое? Контроль доступа не дает пользователю совершать действия, которые не предполагаются разрешениями для этого пользователя. В этот пласт уязвимостей относяться такие уязвимости как: JWT Tokens, подмена Cookie, обход AC модицикацией URL и.т.д. В целом уязвимости класса повышения привилегий путем модификации данных аутентификации подходят под этот пункт.

A02:2021-Cryptographic Failures

Cryptographic Failures – уязвимость к криптографическим атакам. Сюда входят все уязвимости связанные с отсутствием криптографии там, где это требуется, уязвимости, позволяющие подобрать криптографический ключ по общеизвестным словарям, использование устаревших алгоритмов шифрования и.т.д.

A03:2021-Injection

Injection - инъекции. Сюда относятся все уязвимости, должным образом не обрабатывающие входящие от пользователя данные, т.е. не используется эскейпинг, фильтрация, валидация и.т.д. Уязвимость дает возможность загрузки на сервер полезной нагрузки.

A04:2021-Insecure Design

Insecure Design — небезопасный дизайн. Уязвимость, вызванная исключительно кривыми руками веб-разработчиков. Как пример, вывод критической информации об ошибках непосредственно на саму страницу или хранение конфиденциальных данных в плэинтексте.

A05:2021-Security Misconfiguration

Security Misconfiguration - миссконфиги безопасности веб-приложения. Сейчас многие инструменты управления веб-приложениями имеют свои собственные настройки и файлы конфигураций. Сюда относятся неправильная конфигурация в CMS, неправильная настройка фаерволла, использование стандартных паролей и.т.д

A06:2021-Vulnerable and Outdated Components

Vulnerable and Outdated Components - уязвимые и устаревшие компоненты. В этот пласт уязвимостей относят использование устаревших компонентов, которые зачастую являются уязвимыми, эксплоиты к которым собраны в общеизвестных базах данных типа explot-db.com.

A07:2021-Identification and Authentication Failures

Identification and Authentication Failures - ошибки идентификации и аутентификации. Под ошибками подразумевается использование легких паролей, которые брутятся по щелчку пальцев, а также, открытые устаревшие сессии.

A08:2021-Software and Data Integrity Failures

Software and Data Integrity Failures - неправильная проверка целостности кода и данных. Сюда можно отнести использование небезопасной десериализации, а также недоверенных плагинов. Кроме того, зачастую при автообновлениях плагинов, целостность кода не проверяется, что приводит к большим дыркам в безопасности.

A09:2021-Security Logging and Monitoring Failures

Security Logging and Monitoring Failures - ошибки логирования и мониторинга. Под этой уязвимостью подразумевается пренебрежение использованием средств мониторинга и логирования системы на предмет несанкционированных/подозрительных действий со стороны клиента(типа IDS/IPS)

A10:2021-Server-Side Request Forgery

Server-Side Request Forgery(SSRF) - подделка запросов от имени сервера. Если приложение не проверяет входящий HTTP-запрос на URL, это позволяет атакующему отправлять запросы на разные адреса в сети от имени уязвимого сервера.

Это свежий топ, так что спорить об его актуальности в ближайшие 3-4 года никто не будет. Статья будет актуальна еще долго, делитесь ею со своими друзьями и коллегами. С вами был E1TEX, увидимся в следующих статьях.