Новый способ взлома Whats'App на практике

TestLand

Хакеры придумали новый способ взлома Whats'App и получить доступ к личным сообщениям и списку контактов.

Рахул Саси, основатель и генеральный директор компании по защите от кибер-угроз "CloudSEK", опубликовал подробности о методе угона аккаунтов Whats'App.

"BleepingComputer" проверили и обнаружили, что метод работает.

Злоумышленнику требуется всего несколько минут, чтобы завладеть учетной записью жертвы в WhatsApp, но ему нужно знать номер телефона жертвы и быть готовым применить социальную инженерию.

Метод в теории:

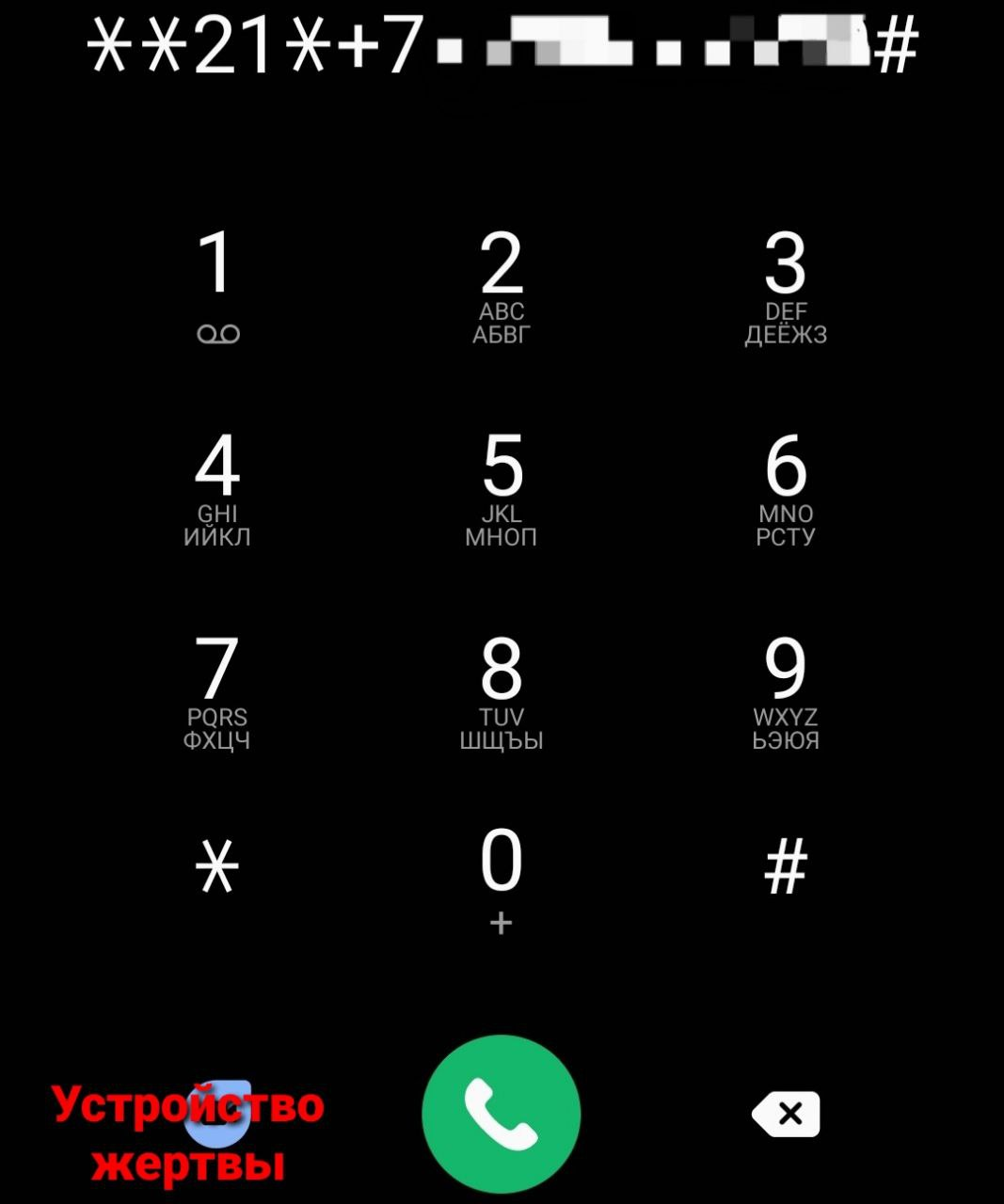

Злоумышленнику сначала нужно убедить жертву позвонить на номер, который начинается с кода человеко-машинного интерфейса (MMI), который оператор мобильной связи настроил для включения переадресации вызовов.

В зависимости от оператора, другой код MMI может перенаправлять все вызовы на другой номер или только тогда, когда линия занята или нет приёма.

Эти коды начинаются со звездочки (*) или решётки (#). Их легко найти, и, согласно проведенному исследованию, их поддерживают все основные операторы мобильной связи.

«Сначала вам звонит злоумышленник, который убеждает вас позвонить на следующий номер **67* или *405*. Через несколько минут ваш WhatsApp выйдет из системы, и злоумышленники получат полный контроль над вашей учетной записью», — Рахул Саси.

10-значный номер принадлежит злоумышленнику, а код MMI перед ним указывает оператору мобильной связи переадресовывать все звонки на номер телефона, указанный после него, когда линия жертвы занята.

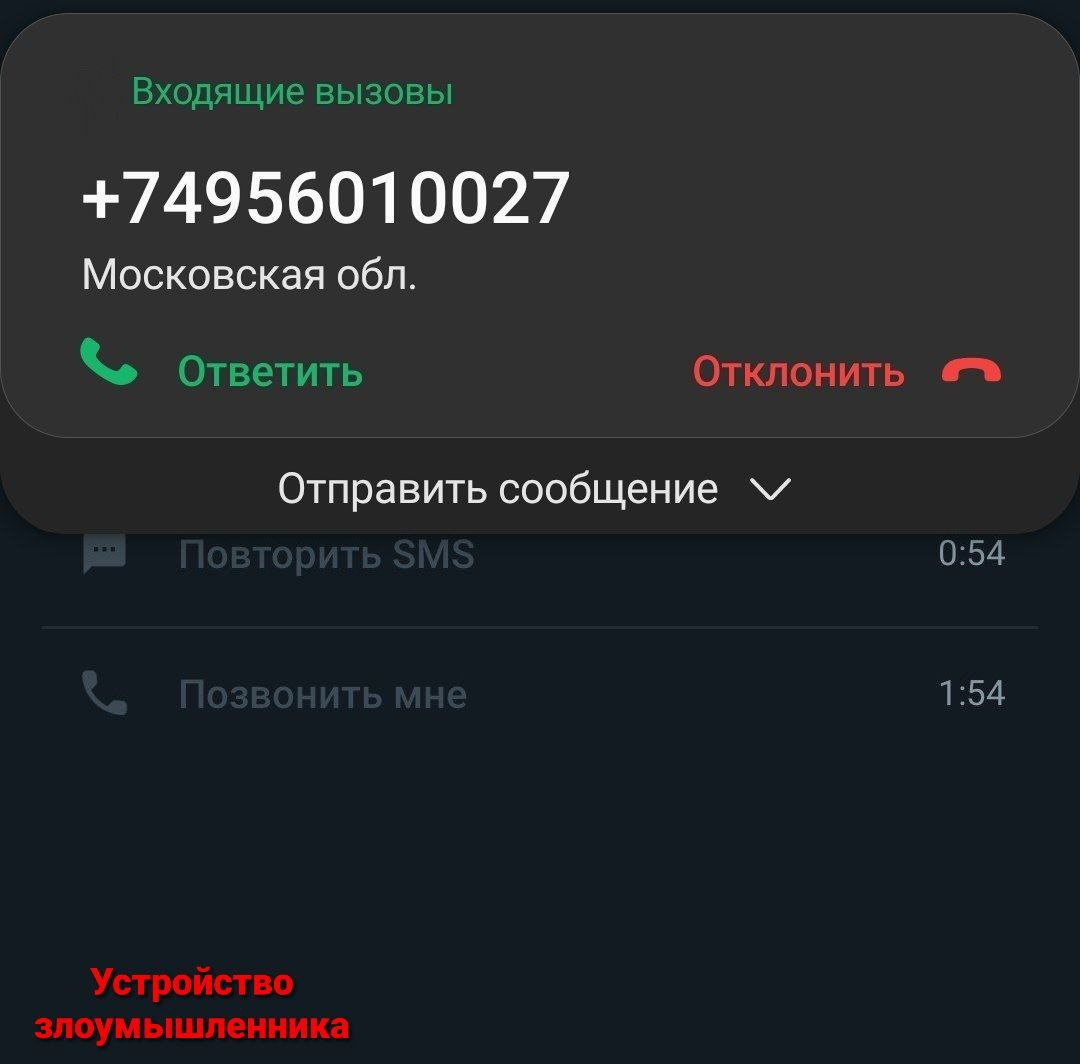

После того, как злоумышленник обманом убедил жертву переадресовывать звонки на свой номер, злоумышленник запускает процесс регистрации в WhatsApp на своем устройстве, выбирая вариант получения OTP через голосовой вызов.

Получив OTP-код, злоумышленник может зарегистрировать учетную запись WhatsApp жертвы на своем устройстве и включить двухфакторную аутентификацию (2FA), которая не позволяет законным владельцам восстановить доступ.

Не всё так просто:

Во-первых, злоумышленник должен убедиться, что он использует код MMI, который перенаправляет все вызовы, независимо от состояния устройства жертвы. Например, если MMI перенаправляет вызовы только тогда, когда линия занята, ожидание вызова может привести к сбою захвата.

Во-вторых, целевое устройство также получает текстовые сообщения, информирующие о том, что WhatsApp регистрируется на другом устройстве.

Пользователи могут пропустить это предупреждение, если злоумышленник также прибегнет к социальной инженерии и вовлечет жертву в долгий телефонный разговор, чтобы получить голосовой код WhatsApp OTP.

В-третьих, если на устройстве жертвы уже активирована переадресация вызовов, то злоумышленник должен использовать номер телефона, отличный от того, который используется для переадресации изначально.

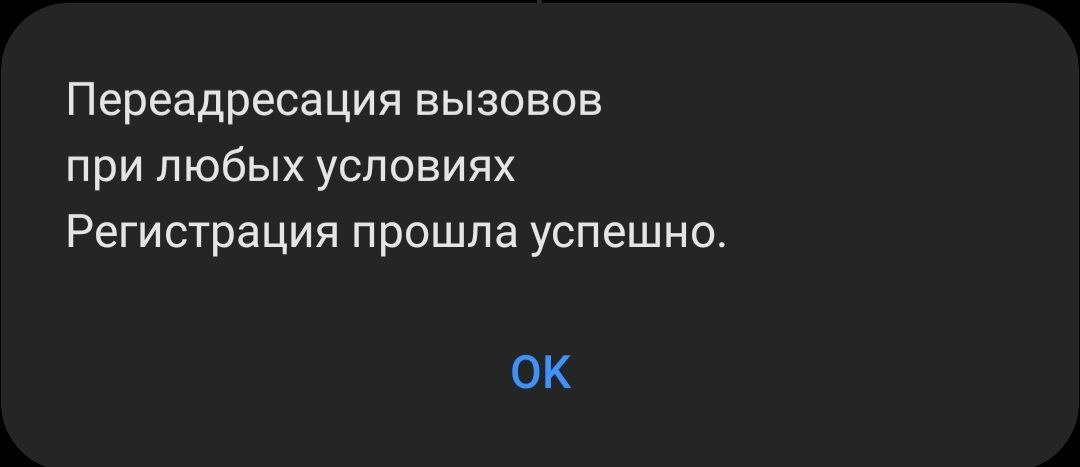

В-четвёртых, мобильные операторы предупреждают пользователей, когда активируется переадресация вызовов текстом поверх окон:

Но даже с этим хорошо заметным предупреждением - злоумышленники всё еще имеют хорошие шансы на успех взлома, поскольку большинство пользователей не знакомы с кодами MMI или настройками телефона, отключающими переадресацию вызовов.

Злоумышленники с хорошими навыками социальной инженерии могут разработать сценарий, который позволит им занять жертву телефонным разговором, пока они не получат код OTP для регистрации учетной записи WhatsApp.

Тестирование на практике:

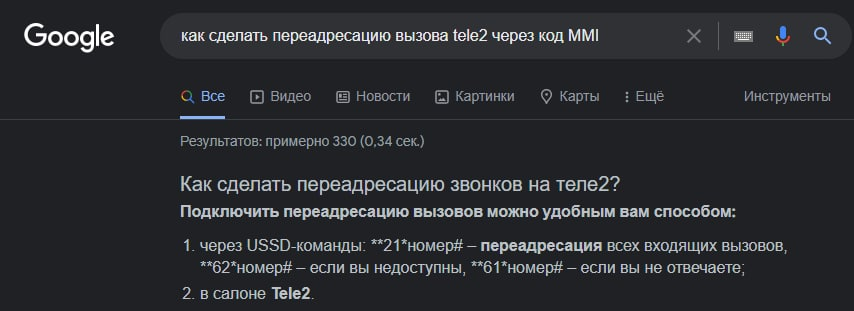

- Заставляем жертву позвонить на номер злоумышленника с MMI-кодом. Чтобы узнать MMI-код - вводим соответствующий запрос в поисковик:

2. После совершения такого звонка будет выполнена переадресация ВСЕХ звонков с устройства жертвы на устройство злоумышленника. Поэтому злоумышленник открывает приложение Whats'App и делает запрос на вход в аккаунт по голосовому вызову.

3. Злоумышленник получает вызов, узнаёт код для входа и получает доступ к аккаунту:

Может показаться, что данный метод малоэффективен, ибо MMI-код слишком заметный и вызывает много подозрений.

Но после проведённых исследований опытными социальными инженерами было выяснено, что это не так уж и сложно, если знаешь как правильно надавить на человека.

YouTube:

Telegram:

▶ Личный Блог: overbafer1

▶ Информационная Безопасность: LamerLand

▶ Пентест: TestLand

▶ Криптовалюта: CryptOVER

▶ Чат: OVER-CHAT

▶ эксклюзивный бот для разведки и поиска информации в сети: https://overbafer1.ru/

VK:

Мерч:

▶ Магазин