Не голосуй или проиграешь

In2security channelПрошлой осенью Telegram захлестнула волна взломов. Пожалуй, эту атаку на пользователей можно назвать самой массированной за все время существования мессенджера. Причина тут проста: Telegram крайне популярен, а краденые аккаунты легко монетизировать.

Мы много раз писали о разных фишинговых сайтах, предназначенных для взлома мессенджера, но сегодня речь зайдет об особых новогодних сценариях.

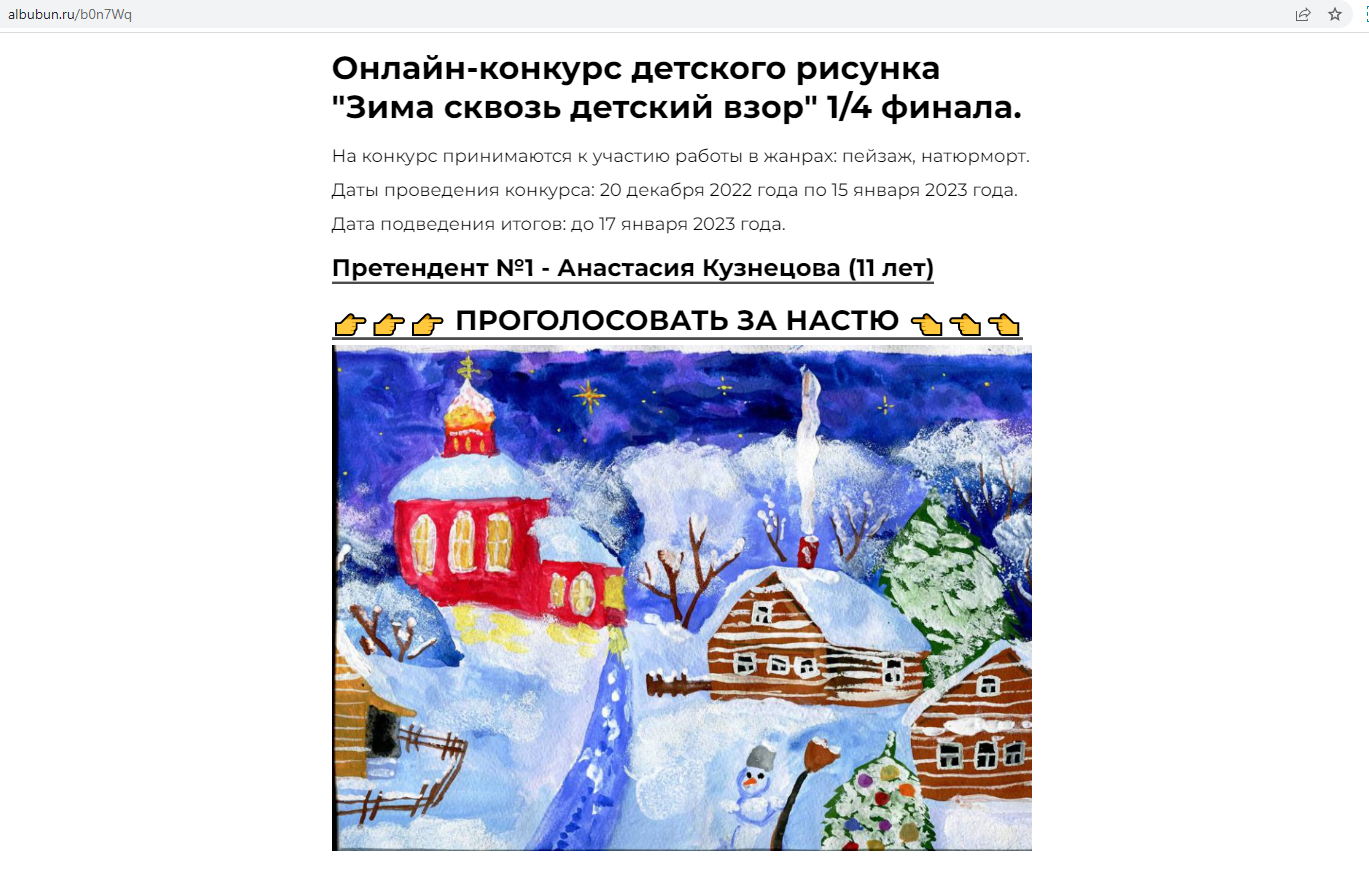

Прямо перед новым годом мы зафиксировали появление нового фишингового ресурса по адресу: http://albubun.ru/b0n7Wq.

Детские рисунки взяты с официального портала Минкульта https://www.culture.ru/events/2527748/konkurs-risunkov-volshebnica-zima, голосование на котором осуществлялось не через Telegram, да и сам конкурс уже благополучно закончился. Достаточно взять первое же изображение, чтобы убедиться, что поисковые системы уже давно все о нём знают.

Можно было бы подумать, что это частный случай, но нет, схема оказалось довольно сложной. В дальнейшем мы нашли достаточно большое количество сайтов-клонов, например, http://visconta.ru/uL4.

Начнем с того, что домены достаточно старые: albubun.ru зарегистрирован 9 января 2022 года, а visconta.ru - 7 июля 2022 года. С учетом того, что фейковые страницы доступна лишь по уникальным ссылкам, распространяемым в мессенджерах, можно предположить, что эти домены в течение года могли использоваться в самых разных фишинговых кампаниях.

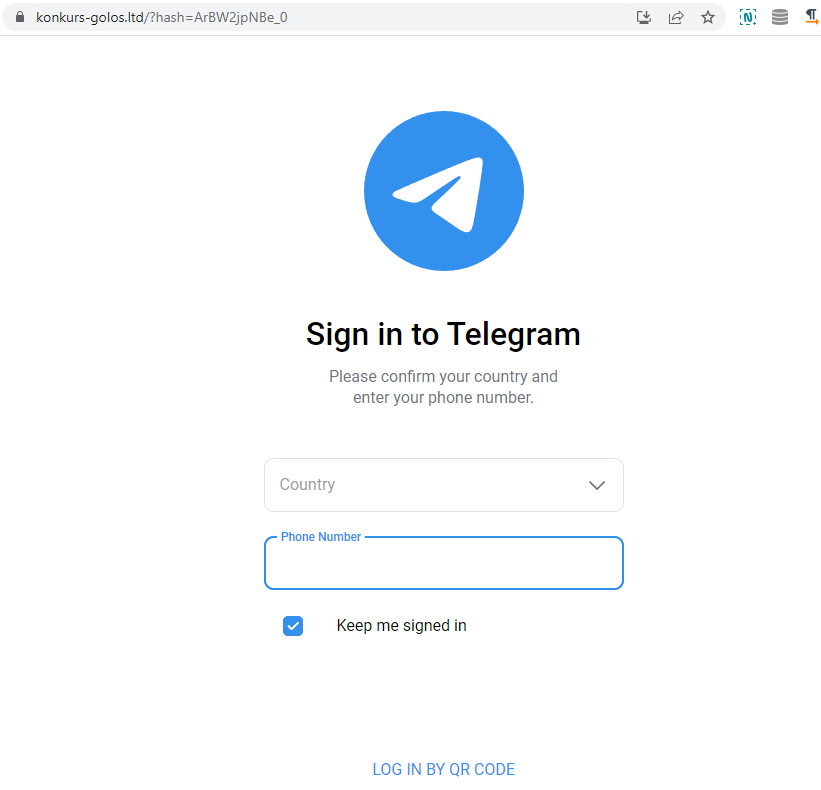

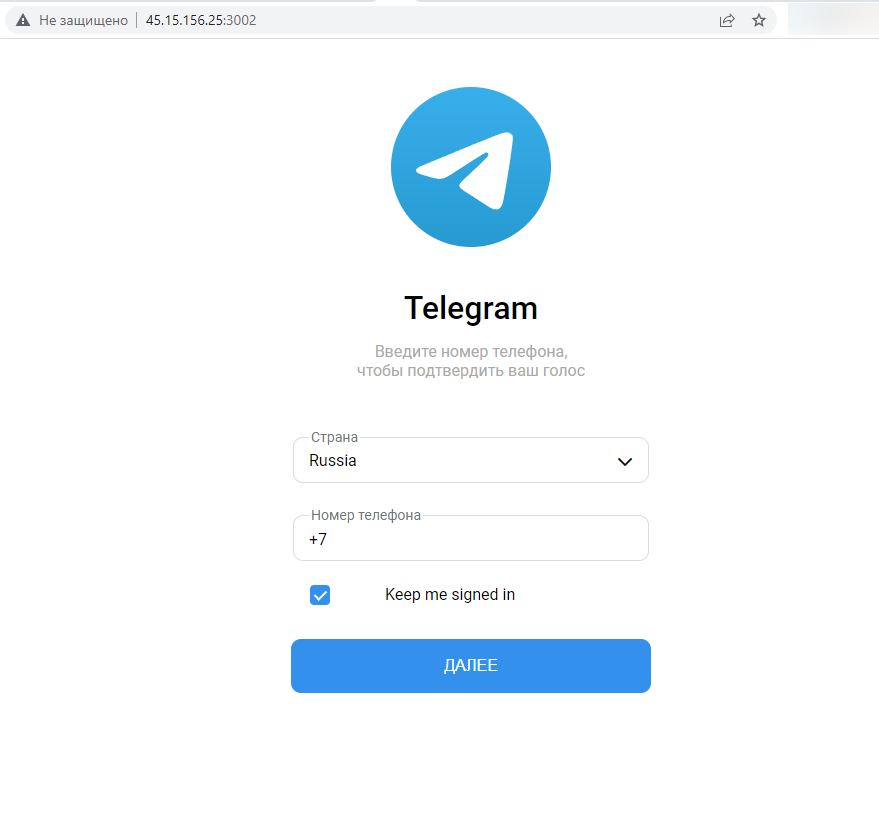

После перехода по ссылке происходит переадресация сперва на kids.photo-golos.art, а с него уже на конечный фишинговый сайт: https://konkurs-golos.ltd/?hash=ArBW2jpNBe_0.

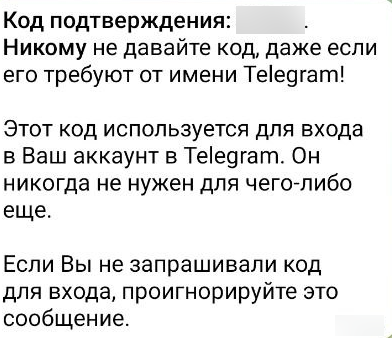

Если ввести в форму номер телефона, прилетит стандартное уведомление Telegram о входе в аккаунт.

Соответственно, если ввести и код, ваш аккаунт будет доступен злоумышленнику.

Схема максимально похожа на ту, что мы описывали в нашем предыдущем материале про благотворительность, что позволяет предположить, что за всем этим стоят одни люди: сперва ломаем учётки в Telegram, потом рассылаем слезливые сообщения с просьбой перевести деньги. Бинго!

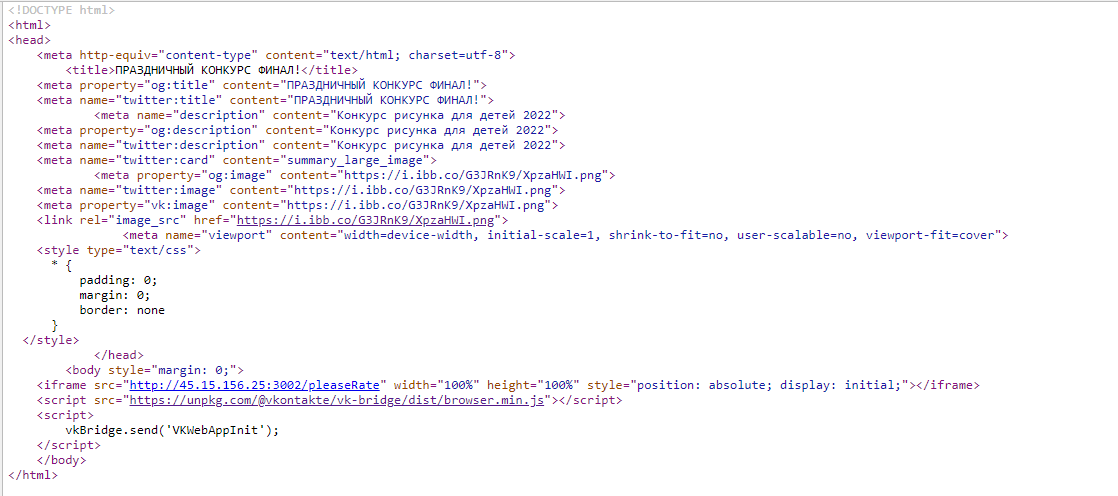

Тут так же используется iframe, а весь контент подгружается с других ресурсов. Такая же интеграция с VK, а для хостинга фотографий используется все тот же i.ibb.co. Совпадение? Не думаем. Даже хостинг используется тот же, что и в схеме со сбором денег. Ложная благотворительность и взломы Telegram - это однозначно звенья одной цепи.

Сам контент фишингового сайта располагается на сервере по адресу: http://45.15.156.25:3002/pleaseRate.

Если мы уберем из адреса часть pleaseRate, то обнаружим, что там же висит и сама фишинговая страница для кражи пароля.

Такая многоступенчатая схема с iframe и редиректами позволяет сделать фишинговую схему максимально устойчивой: пожаловались на один домен, редиректим через другой. И так далее.

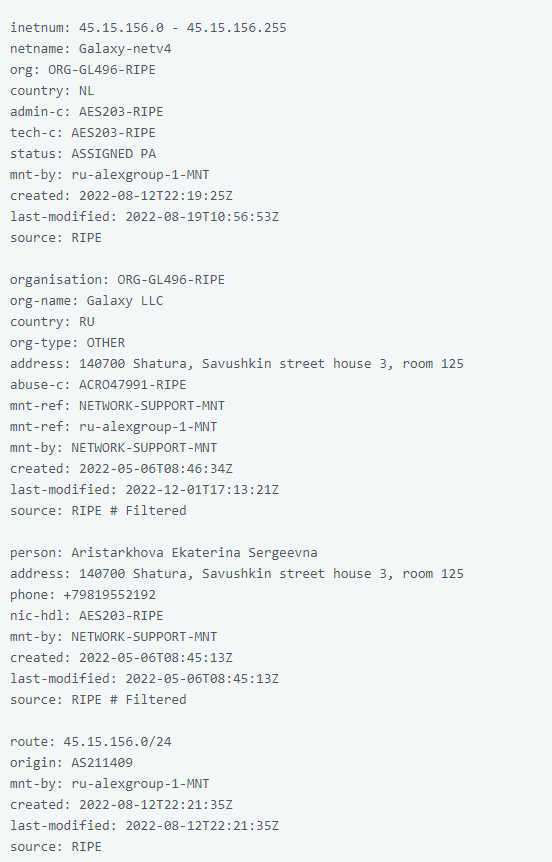

Согласно данным Whois, IP-адрес принадлежит Аристарховой Екатерине Сергеевне из Шатуры, предположительно связанной с сервисами аренды VDS https://zerohost.io/ и https://coloded.ru/. Несмотря на то, что серверы находятся в Нидерландах, злоумышленники пользуются услугами российских компаний. Как минимум их услуги проще оплатить.

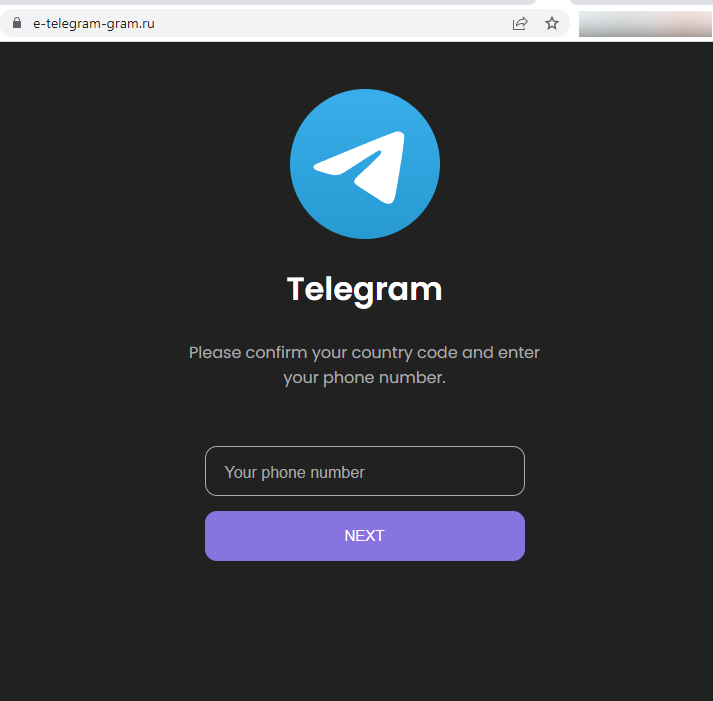

Этим она выгодно отличается от также описанных нами ранее более простых схем, использующих фишинговые сайты на вот таком шаблоне.

И если в случае с такими схемами все сводилось к одному фишинговому сайту, который достаточно легко убить и которые способен развернуть любой нуб, то конкурс новогодних рисунков выполнен на совершенно ином уровне и является плодом деятельности организованной преступной группы.

Ну а на этом у нас всё. Хорошего вам года и счастливого Рождества!