Нарезка лука: Часть 1 - Разрушаем мифы Tor

Dr. Herbert West

Сеть Tor представляет собой анонимную систему, предназначенную для защиты конфиденциальности её пользователей.

В отличие от VPN сервисов, Tor является бесплатным и децентрализованным. К сожалению, вокруг полно дезинформации о Tor. Этот пост направлен на четкое объяснение Tor и развеивание различных мифов вокруг него.

Как работает Тор?

Путь

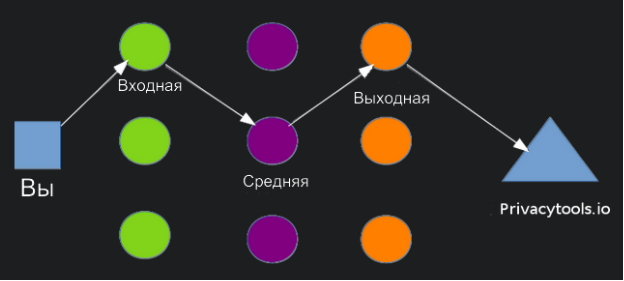

Tor работает, отправляя ваш трафик по сети, которая состоит из тысяч добровольно запущенных нод (иногда называемых ретрансляторами). Каждая нода является сервером, который поддерживается добровольцами, чтобы помочь вам улучшить безопасность и анонимность. Каждый раз, когда вы подключаетесь к Tor, он выбирает три ноды для построения пути к интернету (это называется цепью). Каждая из этих нод имеет свою функцию:

- Входная нода: часто называемая сторожевой нодой, это первая нода, к которой подключается ваш компьютер. Входная нода видит ваш IP-адрес, но не видит, к чему вы подключаетесь. В оличии от других нод, Tor клиент случайным образом выбирает входную ноду и поддерживает связь с ней в течение 2-3 месяцев. Я расскажу подробнее о причинах этого в следующем посте.

- Средняя нода: вторая нода, к которой подключается ваш Tor-клиент. Эта нода может видеть, откуда пришел трафик (от входной ноды) и куда он идет дальше. Однако она не видит ваш IP-адрес или домен, к которому вы подключаетесь. Эта нода, в произвольном порядке выбирается из всех нод в сети Tor для каждой цепи.

- Выходная нода: это то место, где ваш трафик покидает сеть Tor и перенаправляется на конечный домен. Выходная нода не знает вашего IP (кто вы такой), но она знает к чему вы подключаетесь. Выходная нода, как и средняя, выбирается случайным образом из всех нод в сети Tor (если она работает с флагом выхода).

Простая визуализация:

Шифрование

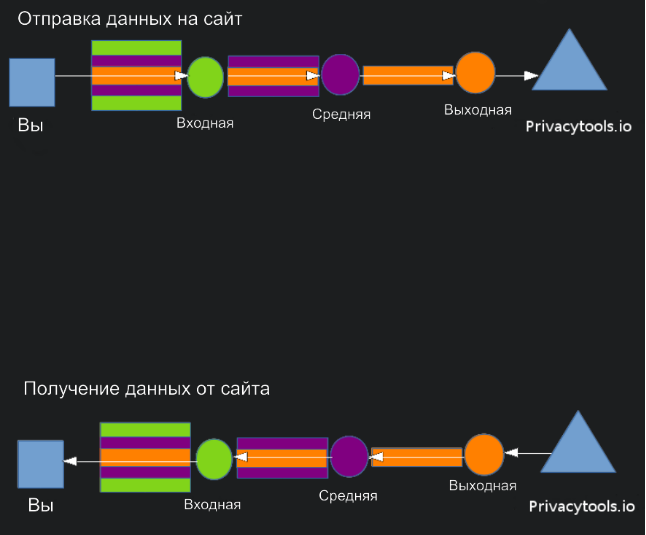

Tor будет шифровать каждый пакет три раза, с каждым ключом по очереди, начиная с выходной, средней и до входной ноды, в указанном порядке. После того, как Tor построил цепочку, веб-серфинг выполняется следующим образом:

1. Когда пакет поступает на входную ноду, первый уровень шифрования удаляется. В этом зашифрованном пакете он найдет другой зашифрованный пакет, с адресом средней ноды. Затем входная нода переадресует его на среднюю ноду.

2. Когда средняя нода получает пакет от входной ноды, она также снимает слой шифрования с помощью своего ключа, и находит зашифрованный пакет с адресом выходной ноды. Затем средняя нода переадресует пакет на выходную ноду.

3. Когда выходная нода получит свой пакет, она удалит последний уровень шифрования своим ключом, найдет адрес назначения, к которому пользователь хотел подключиться, и перенаправит пакет на этот адрес.

Вот альтернативная визуализация процесса. Обратите внимание, как каждая нода удаляет свой собственный уровень шифрования, и когда конечный веб-сайт возвращает данные, происходит один и тот же процесс с точностью до наоборот. Например, выходная нода не знает, кто вы, но она знает, с какой ноды пришел пакет, поэтому она добавляет свой уровень шифрования и отправляет его обратно.

Так что мы из этого узнали? Мы знаем, что Tor позволяет нам подключаться к сайту, при этом, ни одна из сторон не знает всего пути. Входная нода знает, кто вы, но не знает, куда вы идете; средняя нода не знает кто вы, или куда вы идете; выходная нода знает, куда вы идете, но не знает кто вы.

Поскольку выходная нода устанавливает соединение, то конечный веб-сайт не узнает, кто вы (IP-адрес изначального устройства).

Мифы и факты

Хотя Tor является одним из лучших способов защитить вашу конфиденциальность в наши дни, он, к сожалению, страдает от плохой репутации. Это результат ряда мифов, которые мы попытаемся развеять.

1. Tor был создан правительством США, у него должен быть бэкдор!

Тор не был создан правительством. Тор был разработан Роджером Дингледайном, позже к нему присоединился Ник Мэттьюсон, при финансовой поддержке Военно-морской исследовательской лаборатории через Пола Сайверсона. Утверждение о том, что он должен содержать бэкдор, не обосновано следующими причинами:

- Во-первых, правительство США использует Tor для сокрытия своей деятельности в Интернете. Если бы у него был бэкдор, то он был бы небезопасен и для них. Можно было бы утверждать, что они могли бы создать свои собственные анонимные системы, но это не было бы эффективным.

- Если правительство построит свою собственную систему и будет использовать ее только для себя, тогда станет понятно, что весь трафик будет трафиком ЦРУ/АНБ/ФБР, что сделает его бесполезным для использования вообще.

- Нельзя забывать, что вы не можете быть анонимны в одиночку, вам нужны такие же анонимные пиры, чтобы собрать толпу, в которой вы могли бы затеряться. Чем больше людей вы бросаете в эту толпу, тем труднее найти любого человека.

2. Tor занесет меня в список подозреваемых!

Утверждение, что использование Tor ставит вас в список подозреваемых в западном обществе, не имеет никакого смысла. Не потому, что этого никогда не случится, а потому, что это будет бесполезно, даже если они это сделают.

Анализ показывает, что сеть Tor получает до 2 миллионов пользователей в день. Это огромный список, настолько большой, что целенаправленное наблюдение больше невозможно, и правительствам придется полагаться на массовое наблюдение. Эй, массовое наблюдение, разве это уже не происходило где-нибудь? О, да, это называется Интернет! Единственное место, где использование Tor может быть опасным, это в странах с деспотичным правительством, но в этом случае VPN с такой же вероятностью вызовет подозрения и внесет вас в "список". Также с Tor можно попытаться избежать обнаружения с помощью мостовых ретрансляторов, которые являются входными нодами, не включенными в публичный список нод. Наконец, стоит подумать о том, от чего защищает вас Tor, и является ли это более важным, чем теоретический список рисков которым вы подвергаетесь. Это все равно, что думать, что использование HTTPS внесет вас в список, поэтому вы больше не будете использовать HTTPS для собственной защиты.

3. Выходные ноды могут делать страшные вещи с моим трафиком!

Частично это так, хотя ваш трафик и шифруется при входе и выходе из сети Tor, связь между веб-сайтом и выходной нодой не зашифрована. Если бы я вошел на веб-страницу с помощью HTTP, то выходная нода могла бы перехватить мой пароль. И хотя в прошлом это было большой проблемой, массовое внедрение HTTPS, которое выросло с 67% в 2017 году до 77% в 2018 году, сделало невозможным большинство манипуляций с выходной нодой, поскольку выходная нода будет видеть только зашифрованный HTTPS пакет, который она должна переслать, даже не зная что он содержит в себе.

4. Правительство может установить множество нод для деанонимизации людей!

Tor не является серебряной пулей, но установка большого количества нод - это очень маловероятная атака, которая может быть либо достаточно тривиально обнаружена, либо стать ОЧЕНЬ дорогой, в зависимости от того, как это будет сделано. Прежде всего, чтобы по-настоящему деанонимировать кого-то таким образом, вам нужно, по крайней мере, иметь входную и выходную ноды пользователя Tor. Помните, как я объяснял выше, что узлы записи выбираются один раз и хранятся 2-3 месяца? Именно поэтому: если правительство хочет стать вашей входной нодой, у него есть N% шанс быть выбранным вами из более чем 6000 нод. Если мне повезет, и я выберу неправительственную ноду, правительство должно будет поддерживать работу всех своих нод (это будет стоить больших денег) в течение как минимум двух месяцев, прежде чем они получат еще один шанс стать вашей входной нодой. Также требуется не менее 8 дней, максимум 68 дней, прежде чем она наберет максимальную скорость, чтобы стать сторожевой нодой (Guard node). Как видите, это медленно, дорого и в целом очень непривлекательный способ найти пользователя Tor. Хотя да, они могут это делать, для них это было бы бессмысленно, поскольку существует множество атак, которые гораздо дешевле осуществить и испытать. Слайды из документов Сноудена о Tor, в которых говорилось, что они могут деанонимировать очень небольшую часть людей, хотя не могут быть использованы для нападения на конкретных людей по требованию, что делает эту дорогую атаку нецелесообразной в реальных условиях.

5. Tor используется только преступниками чтобы входить в эту штуку под названием Даркнет, мы не должны его поддерживать!

Во-первых, хотя Tor может использоваться для анонимного доступа к сайтам в "даркнете"/, большая часть трафика Tor используется для доступа к обычным веб-сайтам. Хотя некоторые люди убеждены, что Tor способствует развитию педофилии и должен быть уничтожен. Это не решение, и оно ничем не поможет. Если убрать Tor, то все, что произойдет, так это то, что преступники будут использовать другой (незаконный) способ для ведения бизнеса, а активист в Иране может быть подвергнут пыткам и убит без защиты Tor. Может быть, Tor и является двухсторонним мечом, но сторона выгоды для общества режет намного острее, чем криминальная сторона.

6. Я слышал, что атака XYZ может взломать Tor!

Как я уже говорил выше, Tor - это не серебряная пуля, там могут быть атаки, которые можно было бы использовать для попытки деанонимизации пользователей Tor. Но в настоящее время это лучшее, что у нас есть, и по мере роста Tor, с каждым пользователем и каждой новой нодой, атаки становятся все труднее и дороже для реализации. Все, что нам сейчас известно, это то, что в 2013 году, в связи с утечками из-за Сноудена, АНБ не смогло достоверно отследить пользователей Tor.

7. А что насчет этого наркорынка, который был взломан? Он был размещен в Tor!

Это правда, есть люди которые используют Tor для скрытия незаконных веб-сайтов, и многие из них были пойманы на этом. Однако, в каждом отдельном публичном случае ликвидации таких сайтов, Tor не был причиной. Нужно понимать, что даже если ваша связь анонимна, другие вещи могут быть не анонимными. Tor - это не магическая пыль безопасности, она не сделает ваш сервер "невзламываемым". Ошибки программного обеспечения все еще существуют, государственная слежка все еще существует, и обыкновенные ошибки пользователей все еще существуют. Эти тактики намного дешевле, а зачастую и намного проще в реализации, чем любые атаки, направленные против самой сети Tor.

8. Tor финансируется правительством США!

Это частично так. Хотя в настоящее время большая часть финансирования проекта Tor в основном поступает от правительства США, люди сначала должны осознать, что Tor используется самим правительством, поэтому для них имеет смысл финансировать его развитие. Во-вторых, правительство США огромное, и вполне логично, что одна часть правительства пытается его улучшить, а другая хочет его разрушить. Кроме того, следует отметить, что в рамках проекта Tor предпринимаются активные и успешные попытки диверсифицировать источники их финансирования. В 2015 году 85% финансирования Tor поступило от правительства США, в 2016 году оно сократилось до 76%, а в 2017 году - до 51%. Хотите еще больше диверсифицировать финансирование Тор? Вы можете сделать это, перейдя на их сайт и пожертвовав немного средств, таким образом вы поможете им в их важной работе. Стоит также отметить, что весь код Tor полностью соответствует FOSS, все обсуждения и встречи, все исследования, все, что делает проект Tor, прозрачно и доступно для всех онлайн, чтобы ознакомиться и изучить его. Это означает, что если проект Tor будет делать нечто подозрительное, люди смогут это увидеть.

9. То есть, ты говоришь, что Tor неуязвим?

Нет, Tor, как я уже говорил выше, не серебряная пуля. Хотя в настоящее время это лучший из имеющихся у нас вариантов, существуют некоторые атаки, которые можно использовать против Tor (например, корреляционные атаки на трафик), чтобы попытаться деанонимизировать пользователей. Однако, могут быть приняты другие технические решения, чтобы защитить себя. Tor является инструментом, позволяющим сделать массовую слежку настолько дорогостоящей и сложной, что правительствам теперь придется сокращать масштабы и концентрировать свои ресурсы на конкретных целях, по сути, отказываясь от массового слежения. И в этом сила Tor.

Завтра на канале @DrHerbertWest будет перевод второй статьи, где автор объяснит как Tor относится к VPN, и когда вы должны использовать один поверх другого.