Находим утекшие в сеть конфиденциальные документ

Social EngineeringДанная статья была переведена каналом @osintkanal (osintkanal.ru) для канала @social_engineering

Оригинал статьи: https://christina-lekati.medium.com/osint-techniques-for-sensitive-documents-that-have-escaped-into-the-clear-web-6659f29e6010

Я работаю в информационной безопасности уже около 8 лет. Часть моей работы включает проведение оценок уязвимости для организаций на основе разведки с открытыми источниками (OSINT). Другая часть связана с тренировкой групп безопасности различных организаций, я провожу курс под названием "Социальная инженерия для команд безопасности". Мои ученики, это сотрудники достаточно крупных компаний с разных уголков мира, которые занимаются аудитом и проверкой безопасности компьютерных систем других компаний.

Так зачем я вам о всем этом рассказываю? Каждый раз когда я провожу свой курс, я замечаю одну небольшую закономерность. Когда мы доходим до части курса под названием "Обнаружение конфиденциальных файлов и документов", я прошу участников провести небольшое OSINT-Исследование с использованием оператора поиска "filetype", и именем своей компании. Возможно у них получится найти что-то интересное.

Почти каждый раз, без исключения, подавляющее большинство участников находит один или несколько документов, доступных в интернете, которые представляют существенный риск для организации и не должны были быть доступны онлайн. Некоторые участники также обнаруживают документы, которые могли бы представлять критический риск для организации, если бы их нашел злоумышленник.

И это очень плохо.

(Следует отметить, что участники курса могут быть знакомы с операторами поисковых систем и OSINT или, возможно, слышали о том, что конфиденциальные файлы случайно оказываются в открытом доступе в интернете. Они просто никогда не находили время или не считали достаточно важным проверить, не выставляет ли их организация конфиденциальные документы на всеобщее обозрение.)

Чаще всего документы оказываются в открытом доступе из-за ошибок, недосмотров и халатности сотрудников фирмы, либо из-за отсутствия классификации документов. Никогда не бывает слишком поздно провести быстрый поиск, чтобы выявить и уничтожить чувствительные документы своей компании, которые попали в открытый доступ, пока этим не занялись недоброжелатели.

В этой статье я расскажу как находить такие документы и я рекомендую прочитавшим данную статью специалистам, уделить несколько минут своего времени и провести проверку, так как она может дать очень хороший результат.

В этой части статьи я буду рассказывать о создании продвинутых запросов в поисковик для поиска утекших файлов, если вы уже знакомы с данной методикой, вы можете перейти ко второй части статьи.

Документы и разведка методом социальной инженерии

Поиск документов организации — одна из тех областей целевой разведки, где можно найти действительно ценные "золотые жилы". К ним могут относиться:

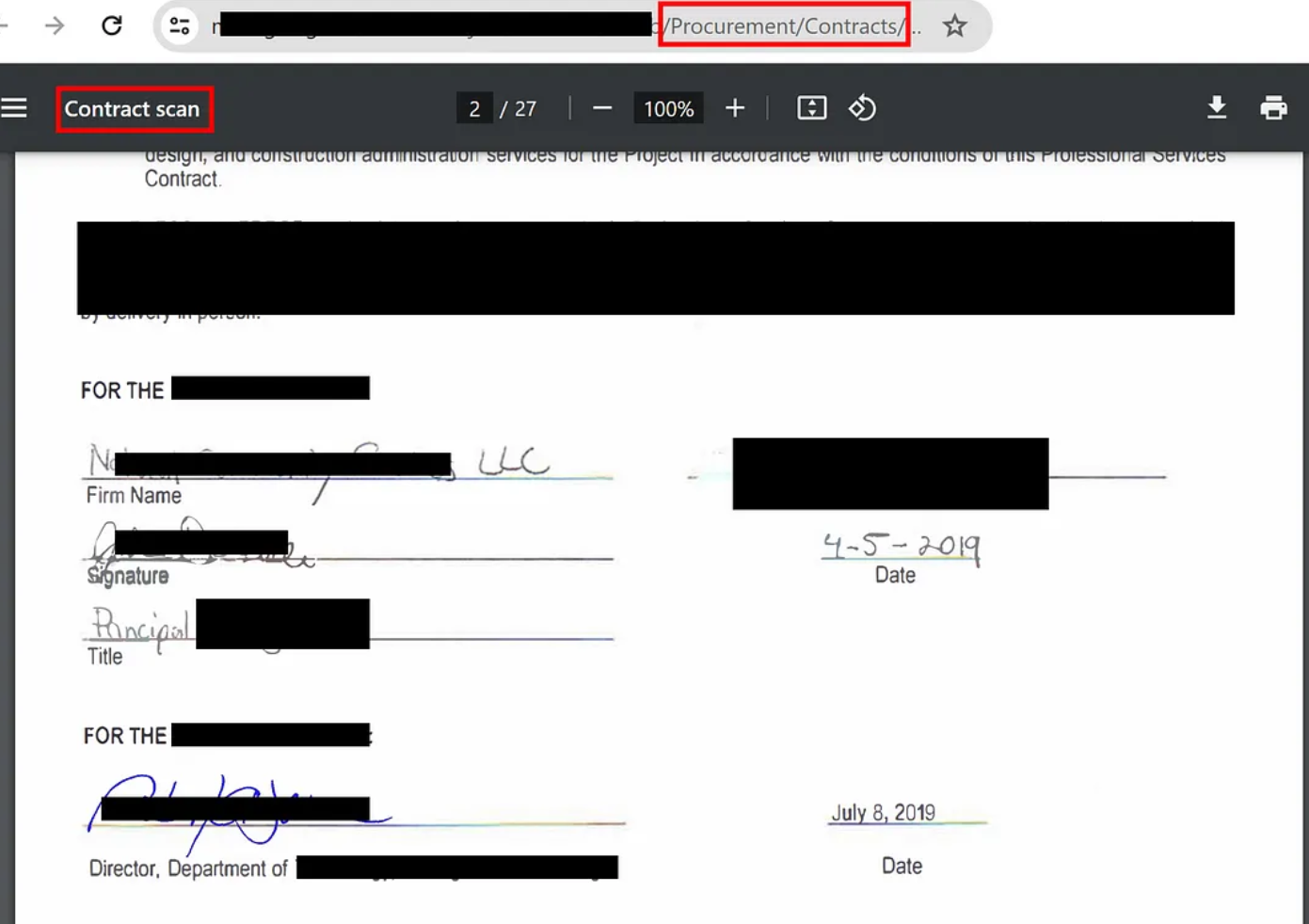

Подробные контракты / корпоративные соглашения

Переписки по электронной почте (да, в формате .pdf; мы такое тоже находили)

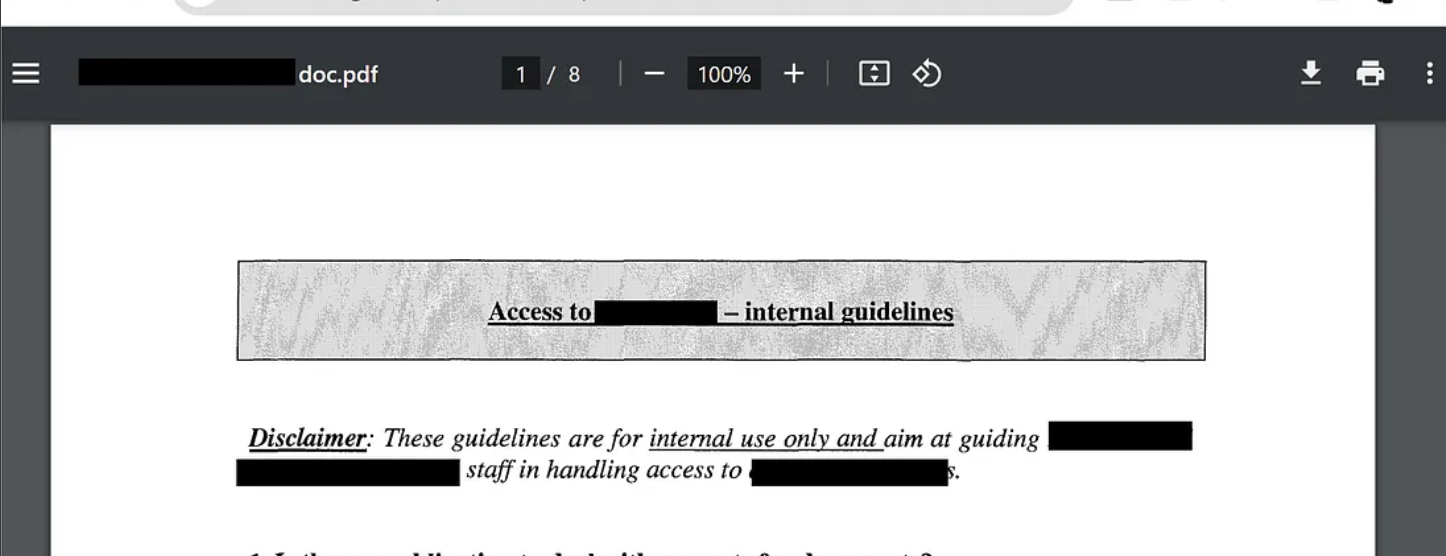

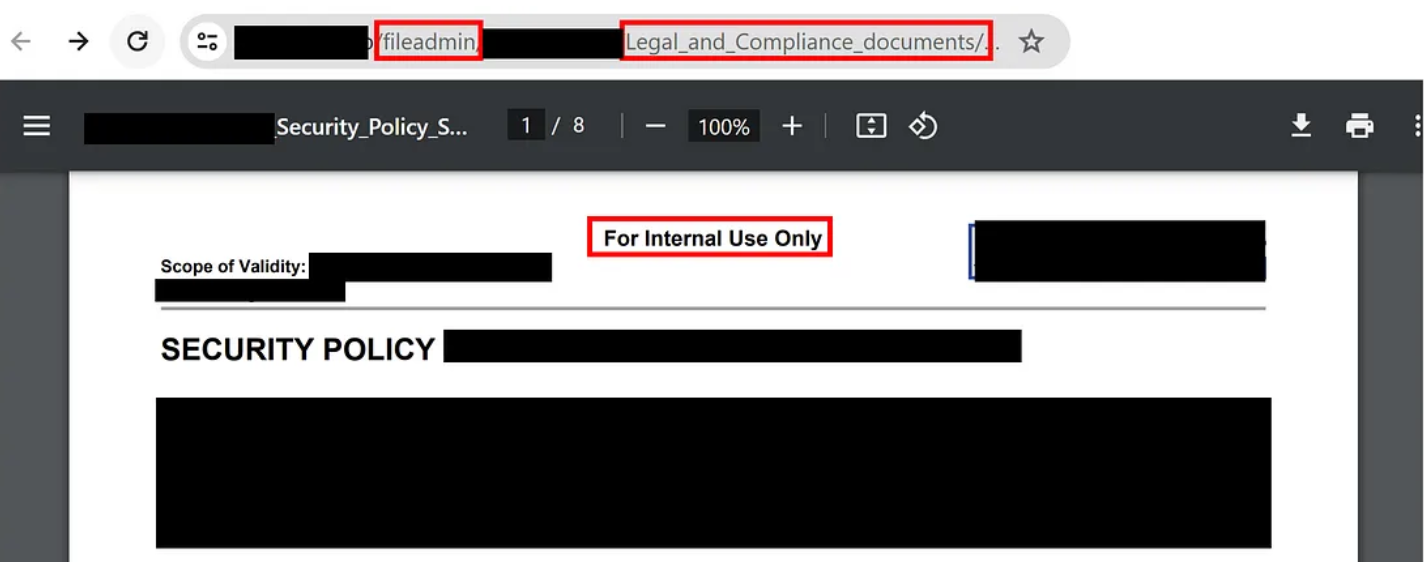

Документация внутренних процессов (процедуры приема на работу, политики безопасности и т.д.)

Конфиденциальные или чувствительные документы (разнообразные)

Учетные данные администраторов (реже)

И многое другое

Эти документы могут подвергнуть компанию риску со стороны злоумышленников или конкурентов, которые могут проводить OSINT-исследование для сбора бизнес-разведданных, а также со стороны СМИ/прессы и других заинтересованных сторон.

С чего нам стоит начинать:

Мы будем использовать Google Dorking, поскольку большинство людей знакомы с поисковой системой Google.

Dorks (дорки) относятся к поисковым запросам, которые содержат и сочетают в себе продвинутые операторы поиска, специальные символы и ключевые слова для поиска конкретной информации.

Они помогают сосредоточить ваш поиск и сделать его максимально конкретным. Также они помогают убрать много "шума", исключая нерелевантные результаты поиска. Вы можете искать определенную фразу, исключать нерелевантные группы результатов, искать файлы определенных типов и в целом настраивать ваш поиск по своему желанию.

(Примечание: Вы можете создавать дорки практически в каждом поисковике, социальной сети и на любой веб-странице, предлагающей такую возможность. Google — не единственный полезный поисковик, а лишь один из них.)

Вот несколько советов:

- Используйте режим инкогнито, чтобы предотвратить персонализацию от Google на основе предыдущих запросов

- При необходимости вы можете настроить свой VPN и использовать поисковики, специфичные для страны (например, Google.de), чтобы получить более локализованные результаты.

- Руководство Google (https://www.googleguide.com/) предлагает хорошие советы по техникам поиска. У большинства поисковых систем есть похожее руководство.

5 полезных символов, которые вы можете добавить в каждый запрос в Google:

- Кавычки " " — обеспечивают, что ваши результаты поиска содержат конкретную фразу внутри кавычек без изменений.

напр., "Open-source intelligence"

- Дефис/минус — возвращает результаты, исключающие ключевое слово после дефиса. Это помогает отфильтровать результаты, не относящиеся к вашей цели поиска.

напр., "Open-source intelligence" -services

- Скобки ( ) — помогают группировать несколько терминов или операторов вместе.

напр., (OSINT OR HUMINT) (OSINT ИЛИ HUMINT)

- Звездочка * — ваша джокерная карта. * представляет "джокер" в поисковом запросе. Это может быть что угодно. Часто используется для поиска по ключевым словам.

пример 1: Christina Lekati * training — звездочка будет искать все темы/названия тренингов, которые я когда-либо проводила и которые индексированы в Google. Результаты будут сильно отличаться, если не включить звездочку.

пример 2: "Open-source intelligence" site:google.* — оператор "site:" обсуждается ниже. В этом примере звездочка помогает искать по нескольким доменам верхнего уровня.

- Диапазон .. — ищет диапазон чисел.

напр., 2017..2023

5 полезных операторов, которые вы можете добавить в каждый запрос в Google:

- OR → a OR b Этот оператор выдает результаты, содержащие только ключевые слова a, b или оба.

- напр., "Open-source Intelligence" OR OSINT

- AND → a AND b — выдает результаты, содержащие оба ключевых слова a и b.

- напр., "Open-source Intelligence" AND OSINT

- Site: → site:cyber-risk-gmbh.com возвращает результаты только с указанного веб-сайта.

- напр., site:cyber-risk-gmbh.com AND "social engineering"

- InURL: → inurl:OSINT находит страницы с конкретным словом или фразой в их URL.

- напр., inurl:social-engineering

- InTitle: → находит страницы с определенным словом или фразой в их теге заголовка.

- напр., intitle:OSINT

Обратите внимание, что непосредственно после операторов "inurl" и "intitle" можно добавлять только одно слово или соединенные слова (напр., social-engineering).

7 полезных операторов для документов и типов файлов:

Здесь мы подходим к основной теме этой статьи — поиску конкретных типов файлов.

Это можно сделать с помощью оператора "Filetype:", за которым следует указанный тип документа

Некоторые из самых популярных операторов:

- PowerPoint → filetype:ppt (или pptx)

- Adobe Acrobat → filetype:pdf

- Microsoft Word → filetype:doc (или docx)

- Сжатый файл → filetype:7Z (или rar)

- Microsoft Excel → filetype:xls (или xlsx)

- Текстовые файлы → filetype:txt (или rtf)

- Изображения → filetype:jpeg (или jpg, png и т.д.)

Примеры готовых поисковых запросов:

Мы рассмотрели некоторые основы. Я НАСТОЯТЕЛЬНО рекомендую вам проявить фантазию, мыслить творчески и провести несколько собственных поисков, сочетая и скомбинировав некоторые из специальных символов и операторов, описанных выше, вместе с вашими собственными ключевыми словами. В данном случае лучше использовать собственный мозг и составлять запросы самостоятельно, мы пробовали ChatGPT и у него не получается так хорошо справляется с этой задачей, как человеку.

Пожалуйста, не ограничивайте свою фантазию предложенными ниже вариантами. Они представляют собой лишь отправную точку и примеры для вдохновения.

· “company name” AND internal (filetype:docx OR filetype:pdf)

· Site:companyname.com AND “keywords” AND inurl:fileadmin

· Site:companyname.com (filetype:pdf OR filetype:ppt OR filetype:xls)

· “company name” AND confidential (filetype:ppt OR filetype:pdf)

· Site:companyname.com AND (contract OR “internal use only”) filetype:pdf

· “company name” AND (“service agreement” OR “memorandum”) -public

Я остановлюсь на этом. Вещи становятся только интереснее после этого момента, но вы уловили идею. Я даже не могу сосчитать, сколько критически важных/высокорисковых документов мы нашли за годы, проводя оценки уязвимостей с помощью OSINT-исследований или во время наших учебных классов.

Очень много чувствительных документов находятся в открытом доступе и эту проблему надо решать, а решается она достаточно просто.

Я очень советую последовать данной инструкции и провести тщательную проверку, пока это не сделал за вас недоброжелатель, либо же вы можете прибегнуть к услугам специалистов.

Надеюсь это статья вам как-то поможет.