Мошенничество в сети. Кейс #1

Anton "Agratoth" BerdnikovКраткая инструкция, как заставить крупный новостной сайт показывать рекламу мошенников:

- Вырываемся из своего уютненького пузыря рекомендаций с помощью смены браузера или сброса профиля

- Начинаем в установленном по умолчанию в браузере поисковике (в данном кейсе - Яндекс) искать то, что, как нам кажется, могут искать простые люди. Нам нужно найти мошенников - поэтому в данном кейсе мы поищем информацию на злобу дня - "коронавирус компенсации" в нескольких разных вариациях. Походим по сайтам с первой страницы. Ура, мы создали новый пузырь рекомендаций.

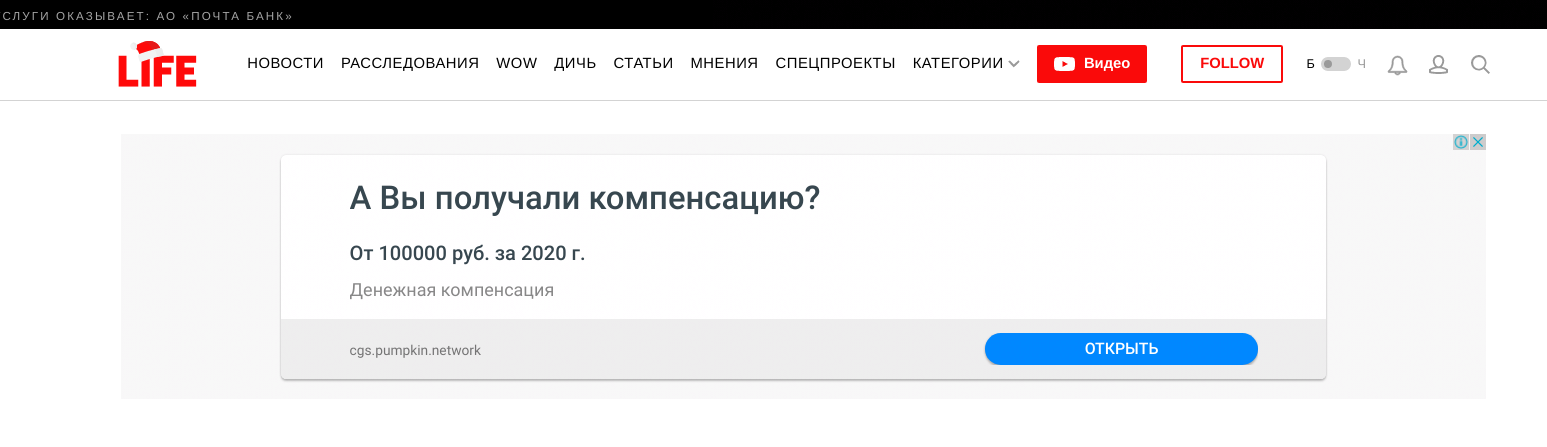

- Идем по сайтам уважаемых изданий и новостных лент, и смотрим, что нам предлагает контекстная реклама. Нам везет буквально на втором сайте - интернет-журнал Life.ru

Огромная растяжка во всю полосу, в ней - виджет Google Ads, и броская реклама "А вы получили компенсацию?". Не знаю, как вы, а я бы не отказался от компенсации!

Открываем сайт со странным url, сверстанный на Тильде. Хм, защита от ботов из целой одной кнопки!

Наконец-то мы можем узнать, сколько мне положено по закону!

Ну, что ж. Деньги лишними не бывают. Подождем, пока "система" все просчитает...

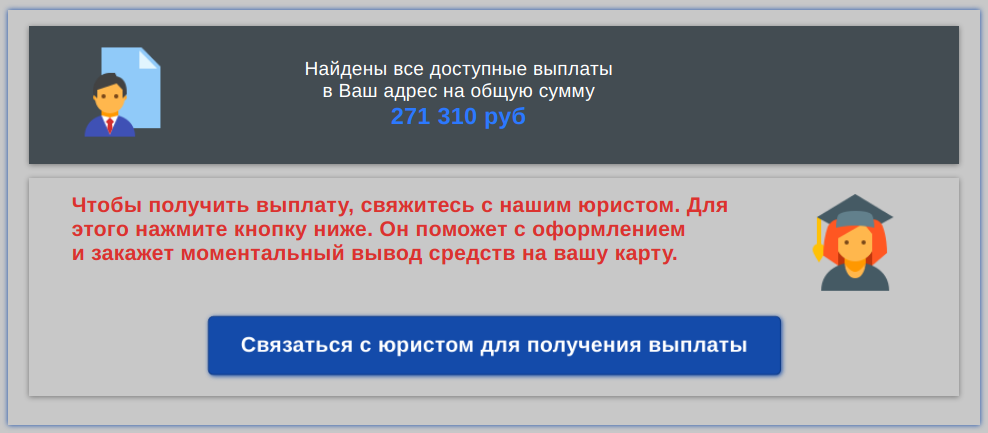

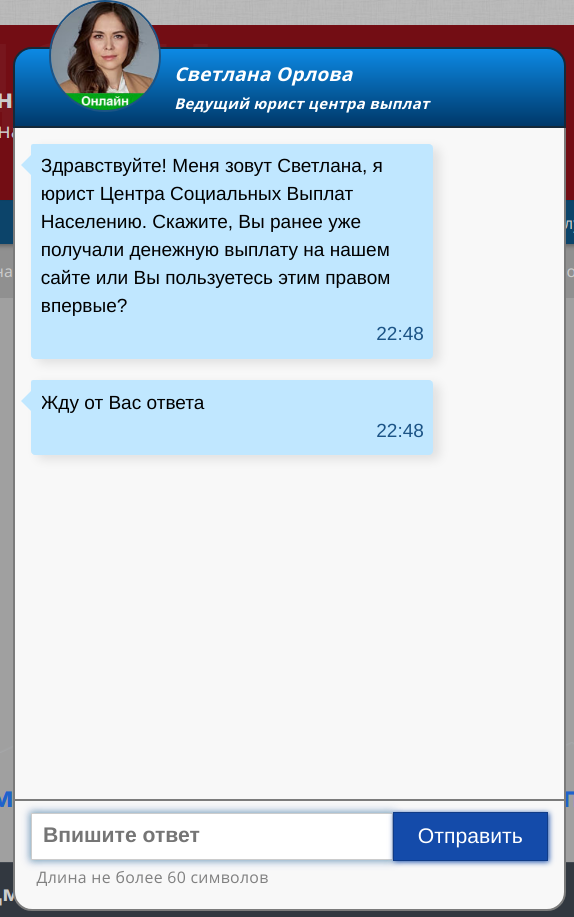

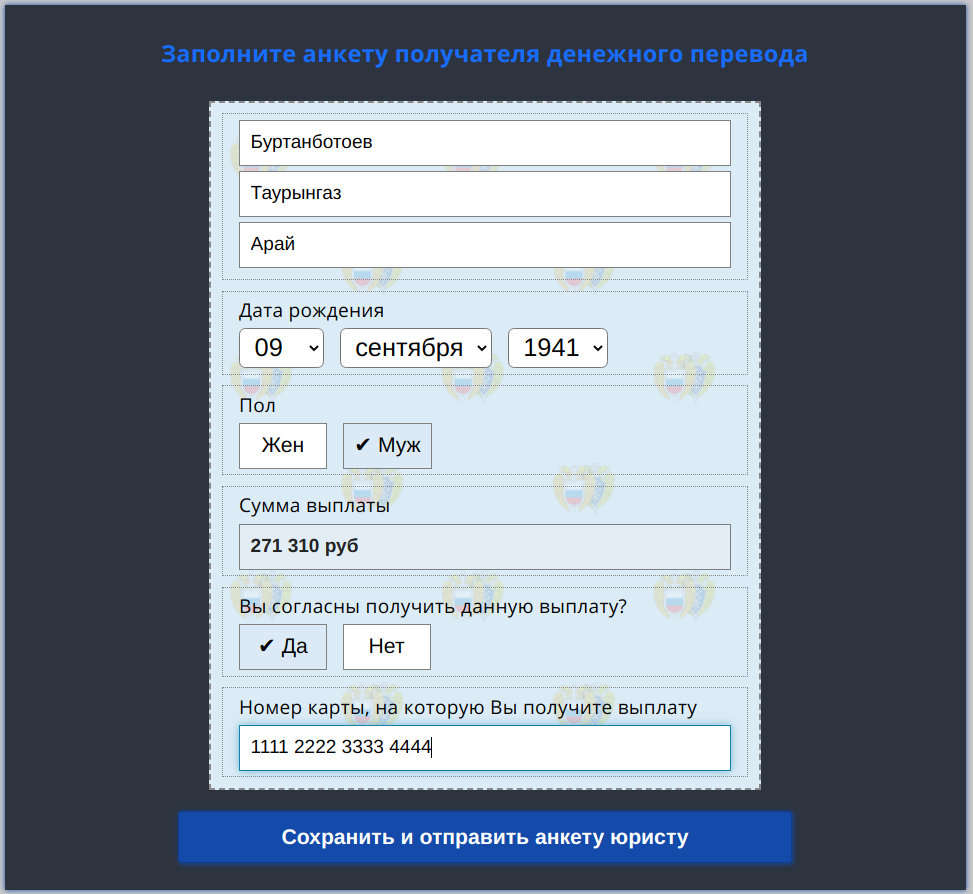

Да я богат! Связываемся с кибер-юристом, заполняем анкету

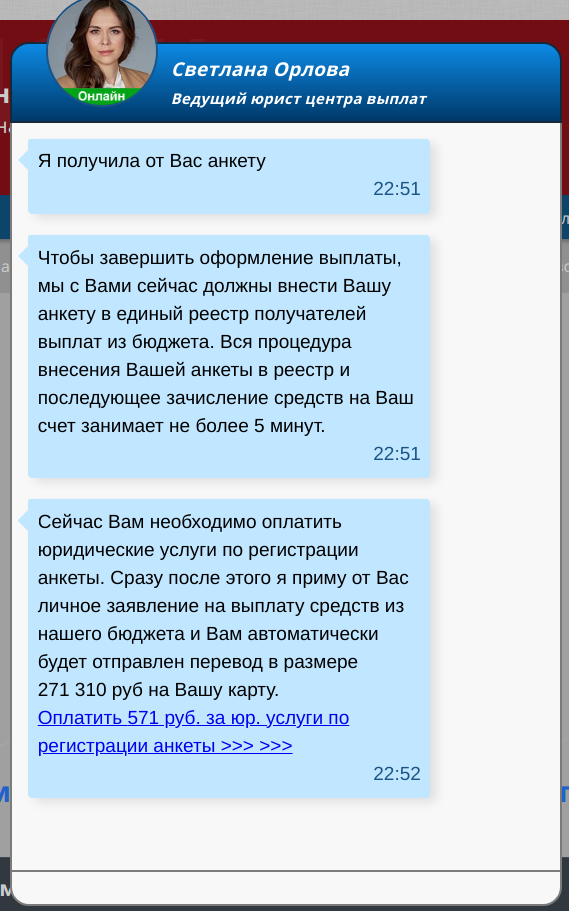

Ну и, собственно, получаем то, зачем пришли - попытку развода

Платим каких-то 571 руб. и мы богаты (нет)!

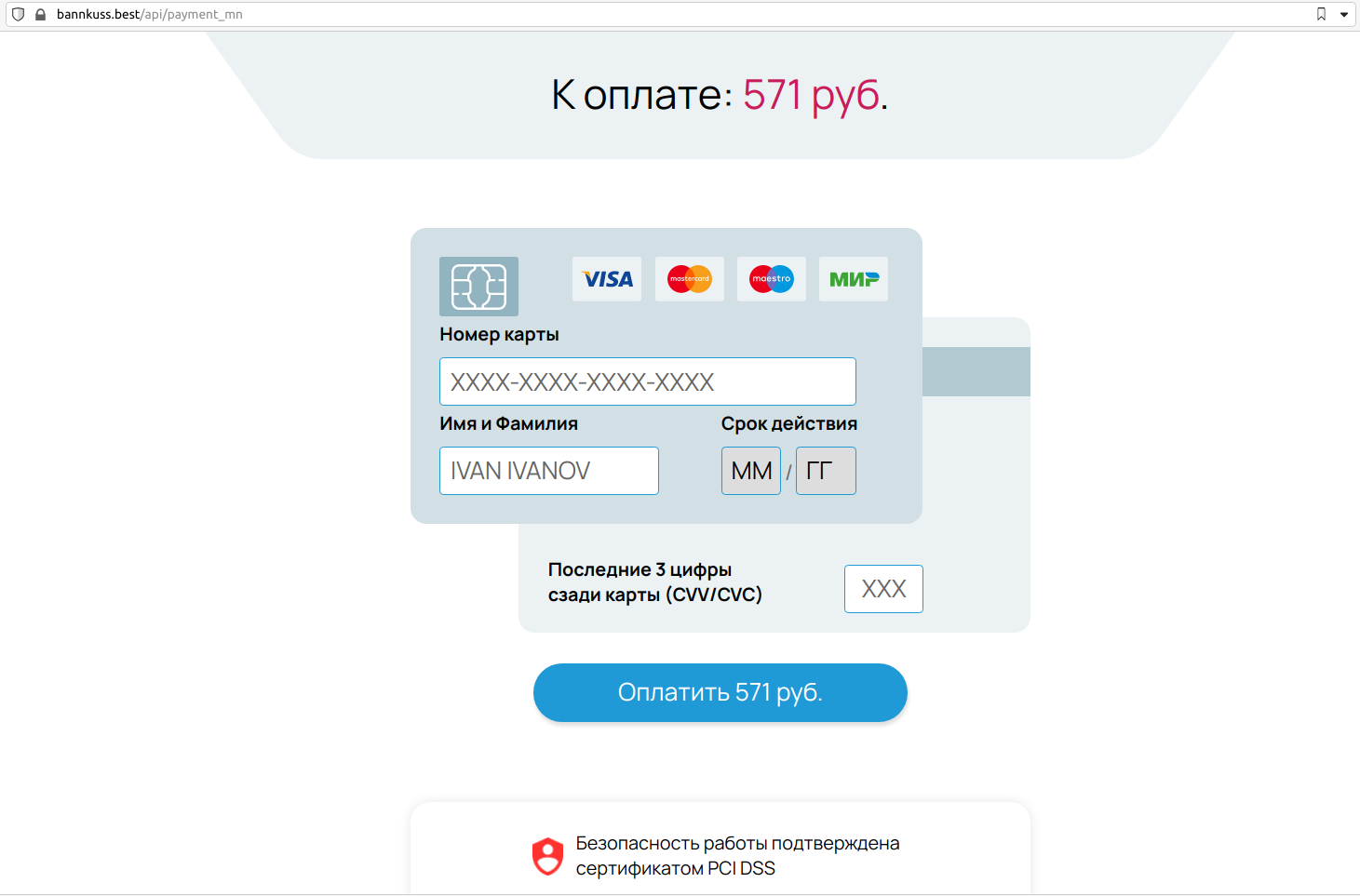

Идем дальше, на платежный шлюз. Шлюз сделан качественно, выглядит лучше, чем некоторые настоящие

И даже сертификат PCI DSS есть. Что ж, от большой кучи денег нас отделяет всего один шаг. Вводим данные карты (на ней даже есть 600 рублей), и...

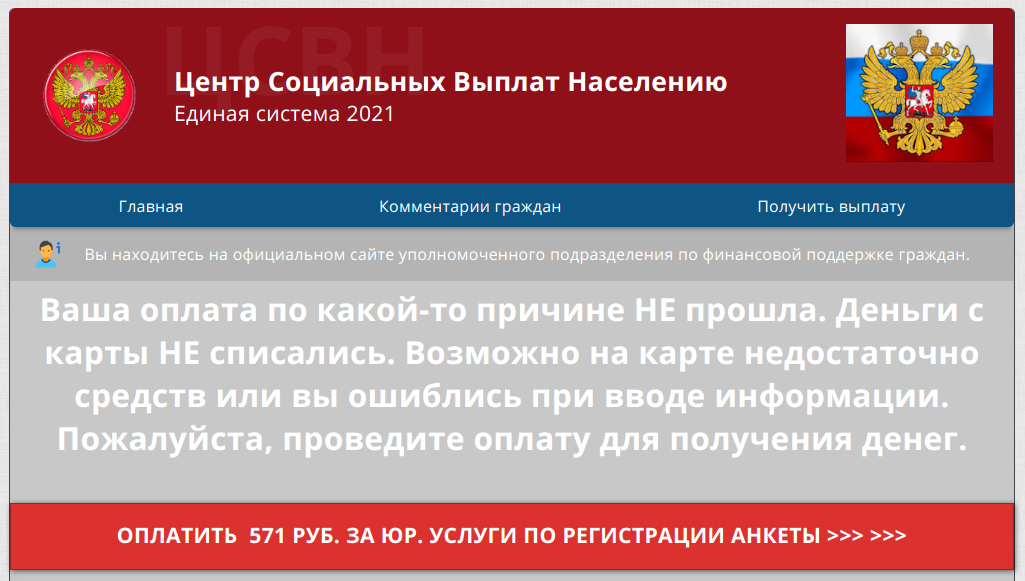

Вот облом :( Не видать мне моих 200+ тысяч.

Теперь натягиваем обратно шкурку разработчика с 12-ти летним стажем и разбираем, что же именно произошло, что мы потеряли, чему научились, и как всего этого можно было избежать.

- Домен сайта, на который перекидывает реклама с Life.ru - вполне себе настоящий, хоть и работающий с перебоями. Думаю, он даже присутствует в рекламных кабинетах Google Ads, проверен и промодерирован. Главная страница сайта нареканий не вызывает

- В глубинах этого сайта лежит та самая страница, с которой стартует квест. Она сверстана на Тильде (судя по стилям и фавикону) и перенесена в страницы сайта: https://cgs.pumpkin.network/wp-content/plugins/nextgen-gallcryklf/2020/?gclid=EAIaIQobChMIh5CFwIuj7gIVZoWDBx0v8wrEEAEYASAAEgIsA_D_BwE

Зачем? Чтобы Google Ads пропустила рекламу без модерации, думаю. Как? Вариантов масса - от диверсии изнутри до скрытого дефейса сайта - Далее - страница, изо всех сил старающаяся выглядеть как настоящая "система" - динамика, адаптивность, примитивный чат-бот. Страница эта тоже впаяна в реальный, хоть и куцый, сайт http://drdougslifesessentialdrops.com. Посредством того же взлома, думаю. Зачем? Думаю, во избежание блокировок. Либо просто работает бот-взломщик, и раскидывает эту ерунду везде, где получается сломать движок (в обоих случаях - WordPress)

- Далее - страница "оплаты". Тут уже никакого взлома, сайт создан исключительно под задачу "оплаты". Сертификат Let's Encrypt, кучка красивых лого антивирусов и платежных систем. Естественно - нерабочий. Потому что ни один банк не примет запрос на оплату с такого сайта. Задача этой страницы - сбор реквизитов карт. Включая и коды CVV

- Ну и редирект с "ошибкой" - побуждение пользователя попробовать другие свои карты. С тем же результатом.

- Оба сайта - сайт "оплаты" и сайт "с ошибкой" хостятся в Нидерландах, железки принадлежат украинскому провайдеру https://hyperhost.ua (https://hyperhost.name)

Как избежать прохождения этого квеста кем-нибудь не сильно искушенным в вопросах цифровой гигиены?

Ну, для начала, Google мог бы лучше модерировать свою рекламу. Определить, что рекламный баннер с текстом "А Вы получали компенсацию? От 100000 руб. за 2020 г. Денежная компенсация" не должен вести на субстраницу расположенного в UK сайта компании, занимающейся бойлерами - не так уж сложно. Даже на уровне стоп-слов "компенсация" и "деньги".

Дальше - немного фантазии. Было бы очень удобно, если бы современные браузеры умели определять, что я вбиваю что-то, похожее на данные карты, на каком-то левом сайте, и каким-то образом меня об этом предупреждали. Ведь умеют же они отображать зеленую полоску "супернадежного-мамой-клянусь" сайта при работа на настоящем платежном шлюзе. Значит, брать данные о надежности из сертификата браузер умеет. Некоторые браузеры (Яндекс.Браузер, в частности) умеют блюрить превью страницы, если на странице есть контент "для взрослых" (сам не знаю, друг рассказывал). Значит, принимать решения исходя из контента страницы браузеры тоже умеют. Почему бы эти два умения не совместить, поставив на благое дело?

То же касается и использования гербов РФ и ведомств на странных страницах нероссийских сайтов, вместе с теми же стоп-словами - чем не повод для предупреждающей плашки "Эй, тебя хотят надурить!"?

Собственно, всё. Пример тут приведен самый простой, на сенсацию, как ни тяни, не растягивается.

Но выводы сделать уже можно.

Ата-та, Google Ads, за пособничество.

Ата-та, Life.ru, за отсутствие контроля за рекламными "партнерами".

Ата-та, браузеры, за бездействие.