Монетизация кибератак

Egor OrshletКлассификация злоумышленников

Если рассмотреть злоумышленников по подходам к атакам на инфраструктуру, то можно выделить 5 основных категорий:

1) Автоматизированные системы – рассчитаны на взлом слабозащищенных устройств с целью дальнейшей перепродажи доступов или использовании в массовых атаках. Инструменты: автоматизированное сканирование.

2) Киберхулиган/Энтузиаст-одиночка – в основном не преследуют цели получения выгоды, взлом могут проводить с целью проверки своих сил, хулиганства. Используют официальные и Open Source инструменты для анализа защищенности.

3) Киберкриминал/Организованные группировки – ставят своей целью получение выгоды за счет монетизации кибератаки. Приоритет отдают шифрованию данных, майнингу, выводу денежных средств. Используют доступное ВПО, общеизвестные уязвимости, социальную инженерию.

4) Кибернаемники/Продвинутые группировки – нацелены на крупную монетизацию за счет заказных взломов, промышленного шпионажа, иногда хактивизма и деструктивных действий (например, как довольно известные Anonymous). Используют самописные инструменты, а также приобретенные zero-day уязвимости.

5) Кибервойска/Прогосударственные группировки – преследуют цели кибершпионажа, полного захвата инфраструктуры. К примеру, существует мнение, что вирус Stuxnet представляет собой специализированную разработку спецслужб Израиля и США, направленную против ядерного проекта Ирана. Инструментарий: самостоятельно найденные 0-day уязвимости, разработанные и внедренные "закладки".

В чем выгода?

Казалось бы, банальный ответ на этот вопрос – получение денег (кража средств со счетов, заражение шифровальщиком и последующее вымогательство, майнинг криптовалют). И это правильно. Но мы рассмотрим и менее очевидные способы получения выгоды злоумышленниками.

1) Создание ботнетов

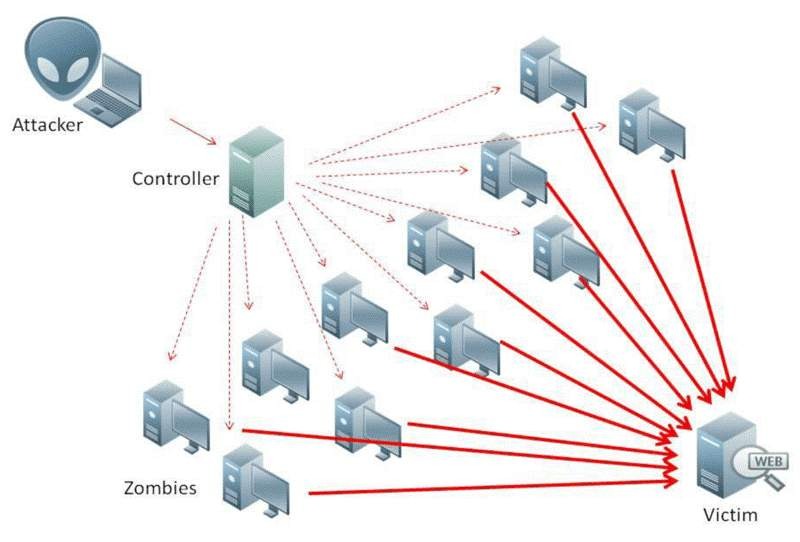

Киберпреступники используют специальные троянские программы, чтобы обойти систему защиты компьютеров, получить контроль над ними и объединить их в единую сеть (ботнет), которой можно управлять удаленно. Подробнее здесь

После создания такой зомби-сети владелец может предлагать свои услуги различным заказчикам за вознаграждение. Использоваться такие сети могут как для рассылки спама, так и для проведения DDoS атак.

К примеру, самый крупный зафиксированный ботнет в истории - Bredolab, появившийся в середине 2009 года, состоял из примерно 30 миллионов компьютеров. Вредонос распространялся через взломанные веб-ресурсы и представлял собой троян с функциями spambot и DDoS. Функционировал в 2009-2010.

Один из самых крупных ботнетов на сегодня – Zeus. Появился в 2007 и функционирует до сих пор. Представляет собой банковский троян, разные модификации которого заразили более 13 миллионов устройств в 196 странах мира!

2) DDoS-атаки

Данные атаки на слуху у всех: поставщик услуги при помощи собственного или арендованного ботнета замедляет или полностью парализует работу сервиса. В виде самостоятельной атаки данный метод может использоваться как недобросовестными конкурентами, так и вымогателями, требующими выкуп за прекращение атаки.

К примеру, 21 июня 2020 года сервис Cloudflare подвергся высокообъёмной DDoS-атаке, скорость которой достигла 754 миллионов пакетов в секунду. Атака продолжалась четыре дня, начавшись 18 июня и вплоть до 21 июня: атакующий трафик посылался с более чем 316 тысяч IP-адресов на один IP-адрес Cloudflare, который в основном использовался для веб-сайтов в бесплатном тарифном плане.

Про крупнейшие DDoS-атаки 2022 года здесь

3) Промышленный шпионаж

Название говорит само за себя – это кража конфиденциальной информации у конкурентов. В частности, может осуществляться путем атаки на сетевую структуру организации. Промышленный шпионаж довольно распространен и может дать конкуренту огромное преимущество на коммерческом рынке.

Например, китайским хакерам удалось взломать компьютерные системы пяти многонациональных нефтегазовых компаний в 2011 году. Они смогли взломать компьютерные системы пяти транснациональных нефтегазовых компаний, и получили доступ к планам торгов и другой важной информации, являющейся собственностью компании.

Про 5 известных случаев промышленного шпионажа здесь

4) Продажа доступов

Если злоумышленнику удалось взломать сайт, базу данных, веб-сервер или любое устройство в локальной сети, то говорят, что у него есть доступ. Можно воспользоваться этим доступом самому, а можно продать его на теневом рынке.

Покупателями выступают другие злоумышленники. Они могут либо сами развить атаку до интересующих их систем, либо нанять команду более квалифицированных хакеров, которые доведут дело до конца.

Про продажу доступов здесь

5) Продажа персональных данных

Похищенные персональные данные сотрудников или клиентов организации могут быть впоследствии проданы на теневом рынке.

Про утечки ПД в крупных организациях за последние годы слышали практически все.

Заключение:

Подведем итог, какие же риски несут кибератаки для атакуемой системы (человека):

В первую очередь, конечно, стоит указать экономические потери. К примеру, по данным Сбербанка, потери российской экономики от деятельности хакеров в 2019 году составили около 2,5 трлн рублей.

Про потери организаций от киберпреступности здесь

Не стоит забывать и про репутационные риски: после успешно проведенных кибератак доверие к организации подрывается как со стороны клиентов, так и со стороны партнеров по бизнесу, что может привести к потере прибыли.

Уменьшение конкурентоспособности – особенно актуально для сервисов, чувствительных к DDoS-атакам (платформы для стриминга, онлайн-игр, видеохостинги, веб-сайты).