Monero Tracing, лекция для сотрудников Chainalysis. Part II.

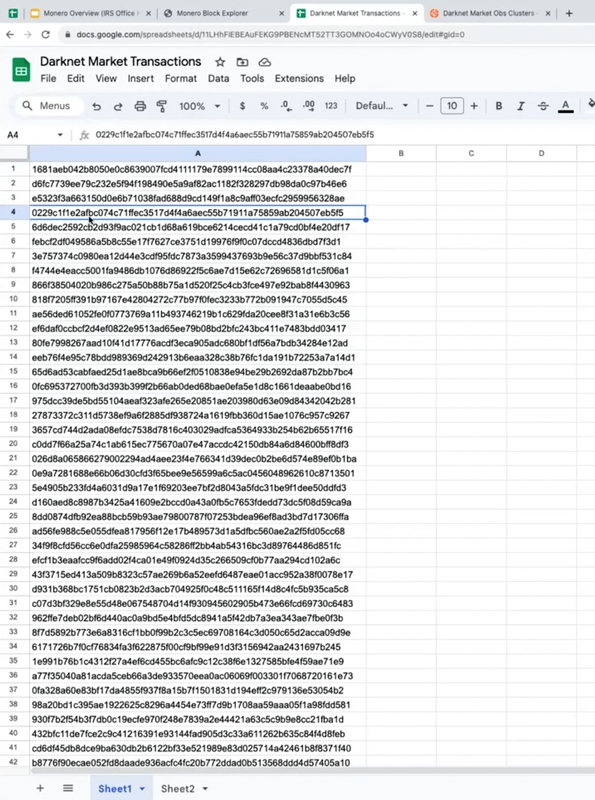

special for @TorZireael1А теперь давайте представим нашу разновидность симуляции. Нас попросили провести расследование в отношении даркнет-рынка и, в частности, администраторов, которые, как полагают, потенциально действуют из Колумбии. Итак, мы получили список транзакций, которые представляют собой случаи, когда администратор даркнет-площадки менял биткоин на монеро, используя swap-сервис morftoken. Каждый из этих хэшей транзакций представляет собой транзакцию от morftoken, отправляемую в Monero.

Поэтому я просто возьму все эти транзакции. Я собираюсь бросить их в наш инструмент. Я хочу поместить их в это поле которое позволяет нам искать либо несколько IP-адресов, либо несколько хэшей транзакций.

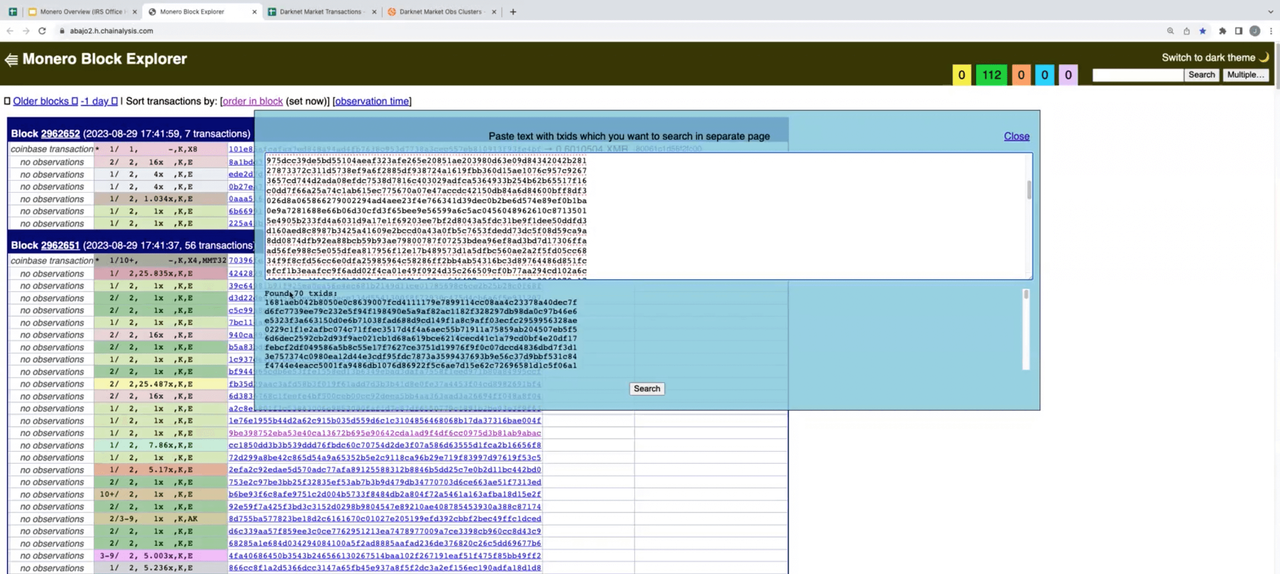

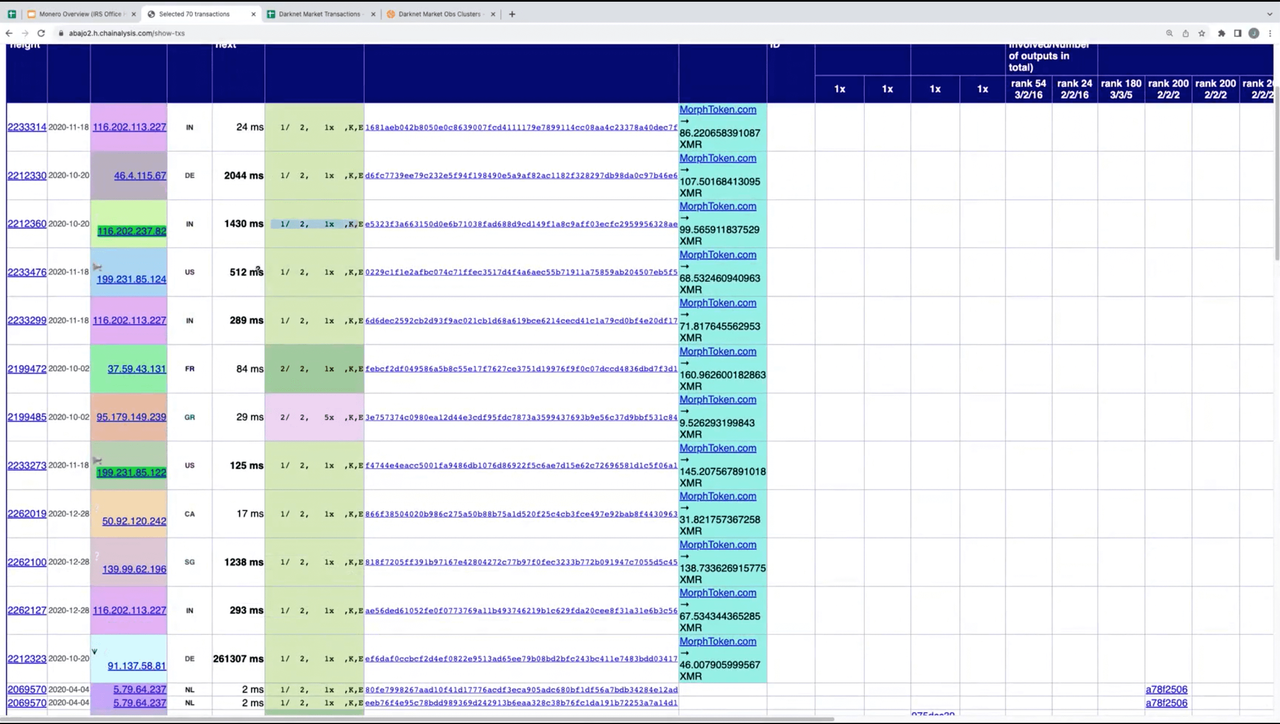

Инструмент уже определил, что здесь 70 идентификаторов транзакций. Я нажму кнопку поиска, чтобы мы могли увидеть сводку всех этих транзакций. И это уже имеет для нас определенный смысл. Мы видим, что для многих из них наш инструмент уже определил, что это был обмен через morftoken. Так что в этом есть смысл.

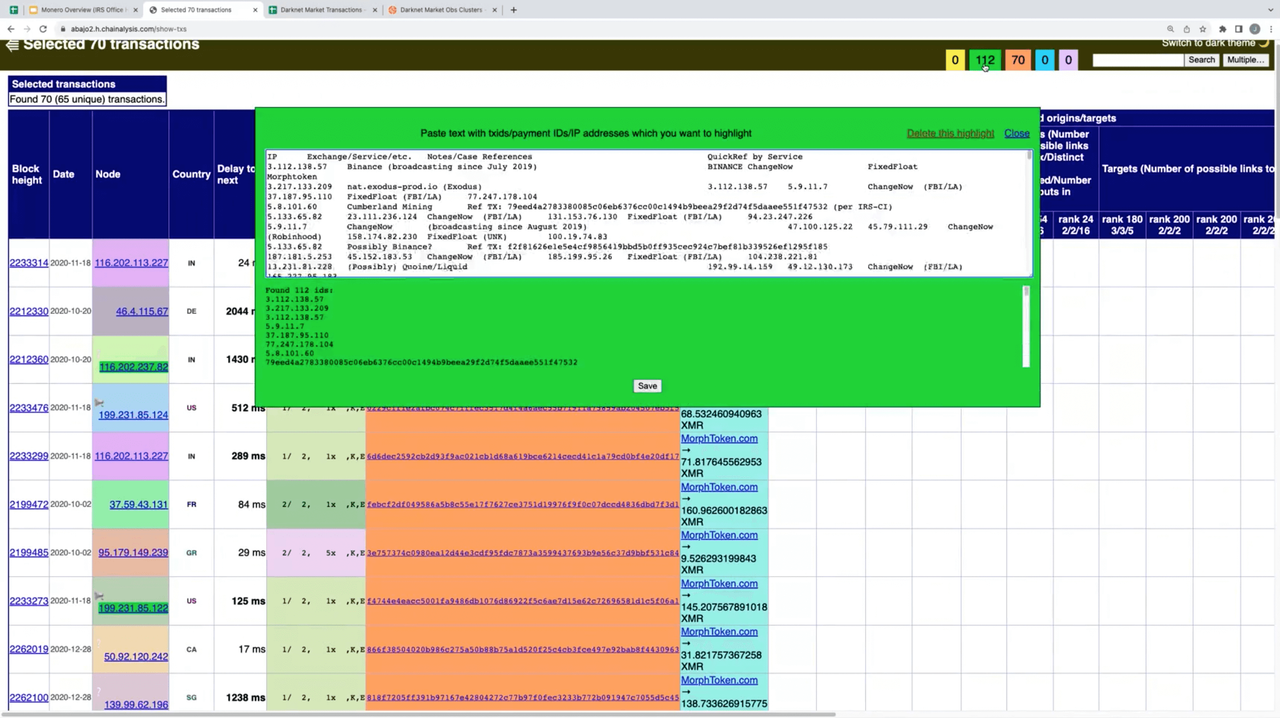

Мы также видим, что многие из них были отправлены с использованием идентичных характеристик транзакций или отпечатков пальцев. И опять же, в этом есть смысл. Мы знаем, что это morftoken, крупный сервис. Поэтому логично, что они обычно используют одинаковые модели поведения при обмене. Вы, возможно, заметили, что в нашем инструменте используется много разных цветов. На самом деле для этого есть веская причина. Здесь представлено так много данных. Нам постоянно приходится видеть все эти приманки, так много различных транзакций и IP-адресов, что мы используем цвет, чтобы привлечь внимание к важным деталям. Итак, для начала у нас есть все эти транзакции. И пока мы проводим расследование, мы хотим, чтобы, увидев одну из этих транзакций, мы обратили на нее внимание. Поэтому я сделаю так, чтобы каждый раз, когда мы будем видеть одну из этих транзакций в проводнике, она выделялась для нас. Вот что представляют собой эти цветные вкладки в правом верхнем углу. Мы используем эту оранжевую вкладку. И вводим все 70 транзакций. И теперь, когда бы мы ни увидели одну из этих транзакций, она будет выделена оранжевым цветом, и мы будем знать, что она важна. То же самое мы можем проделать с IP-адресами, и именно так мы делаем некоторые из наших атрибуций. Как я уже говорил, мы пытаемся собрать IP-адреса сервисов, которые участвуют в блокчейне Monero, и идентифицировать их, чтобы мы могли найти точки выхода средств или организации, которых можно вызвать в суд.

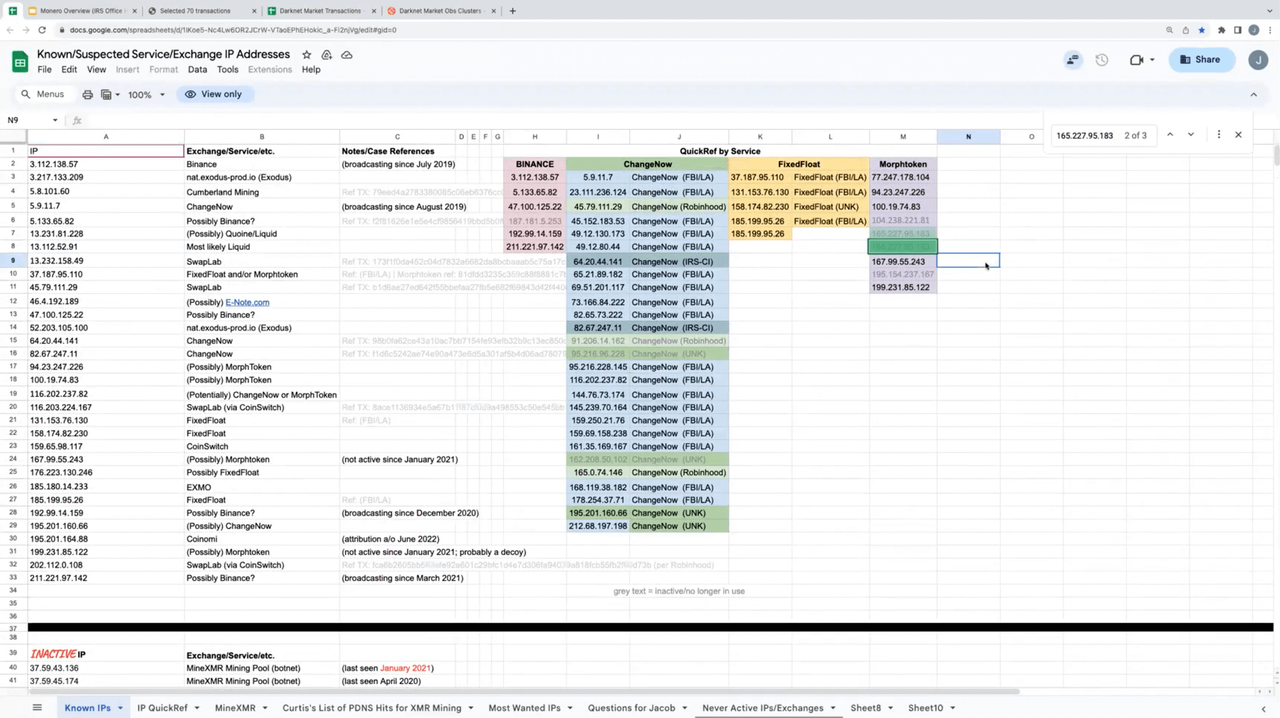

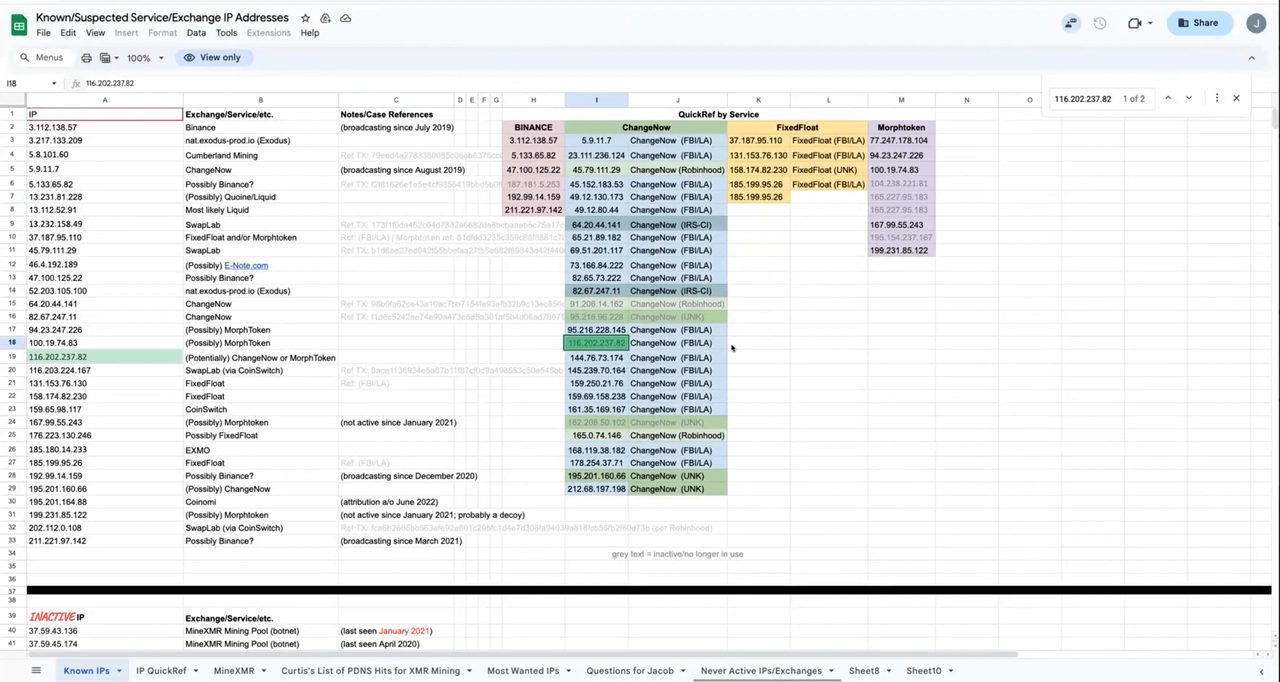

Поэтому я взял все IP-адреса, которые мы потенциально могли идентифицировать, и вставил их в это поле, чтобы всякий раз, когда я вижу один из этих IP-адресов, он выделялся зеленым цветом, и я знал, что нужно пойти проверить, что это за IP-адрес, и посмотреть, может ли он быть потенциальным местом назначения для наших средств.

Так что вы можете видеть, что некоторые из них уже выделены зеленым, а это значит, что мы узнали этот IP-адрес. Мы можем взять один из них, и вы увидите, что этот IP 165.х.х.х появляется неоднократно. Так что давайте посмотрим на него и узнаем чей он. Я просто скопирую его, а затем перейду в нашу таблицу известных IP-адресов различнх сервисов и вставлю его.

И мы видим, что это IP-адрес, связанный с MorphToken. Для нас это вполне ожидаемо. Мы перпологали что эти транзакции были отправлены с MorphToken, и сейчас мы подтверждаем это, поскольку они пришли с IP-адреса MorphToken, и это происходило в июне 2020 года, то есть до того, как был представлен протокол маскировки IP-адресов Dandelion. Итак, еще один способ подтвердить, что мы точно знаем, что происходит в каждой из этих транзакций.

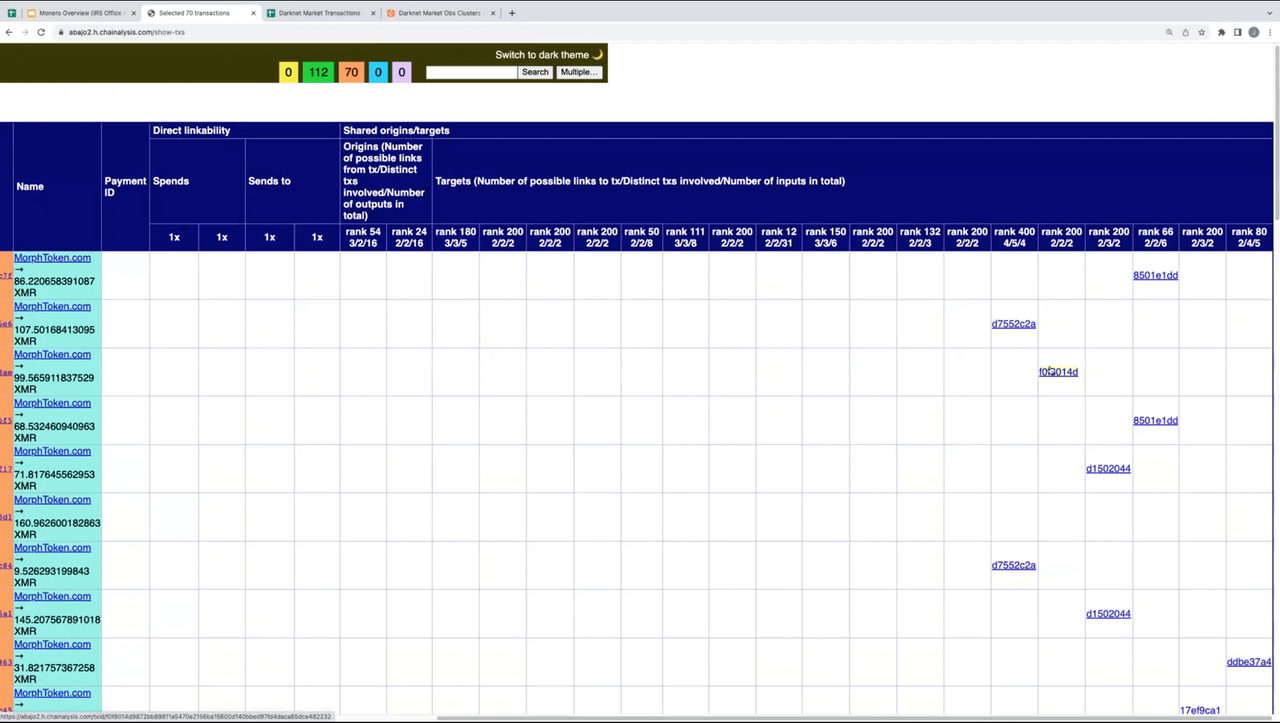

Но теперь мы хотим попытаться отследить их, чтобы выяснить, где наш потенциальный администратор либо конвертирует их, либо выводит средства в другое место. Поэтому, как и при расследовании биткоина, мы обращаем внимание на совместные расходы. На очереди другая транзакция, которая расходует средства, полученные в результате нескольких таких транзакций. И это всегда будет очень важно для нас, потому что это говорит о том, что тот, кто совершает последующую транзакцию, имел доступ ко всем предыдущим транзакциям, которые в нее входят. Как же это выглядит на самом деле? Если мы прокрутим страницу вправо, то увидим случаи, в которых наш инструмент выявил совместные расходы.

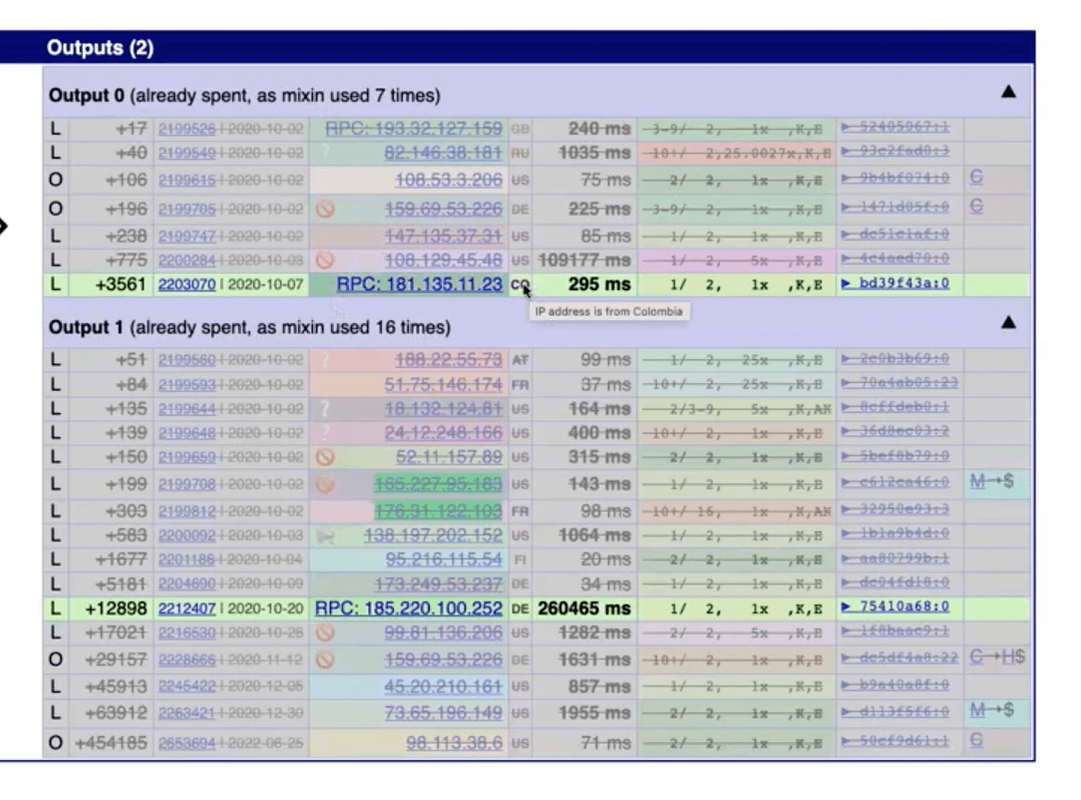

Вот что мы видим здесь. Каждая из этих транзакций - это транзакция, в которой мы можем найти несколько входов, восходящих к интересующим нас транзакциям. Давайте откроем одну из них и посмотрим, как она выглядит.

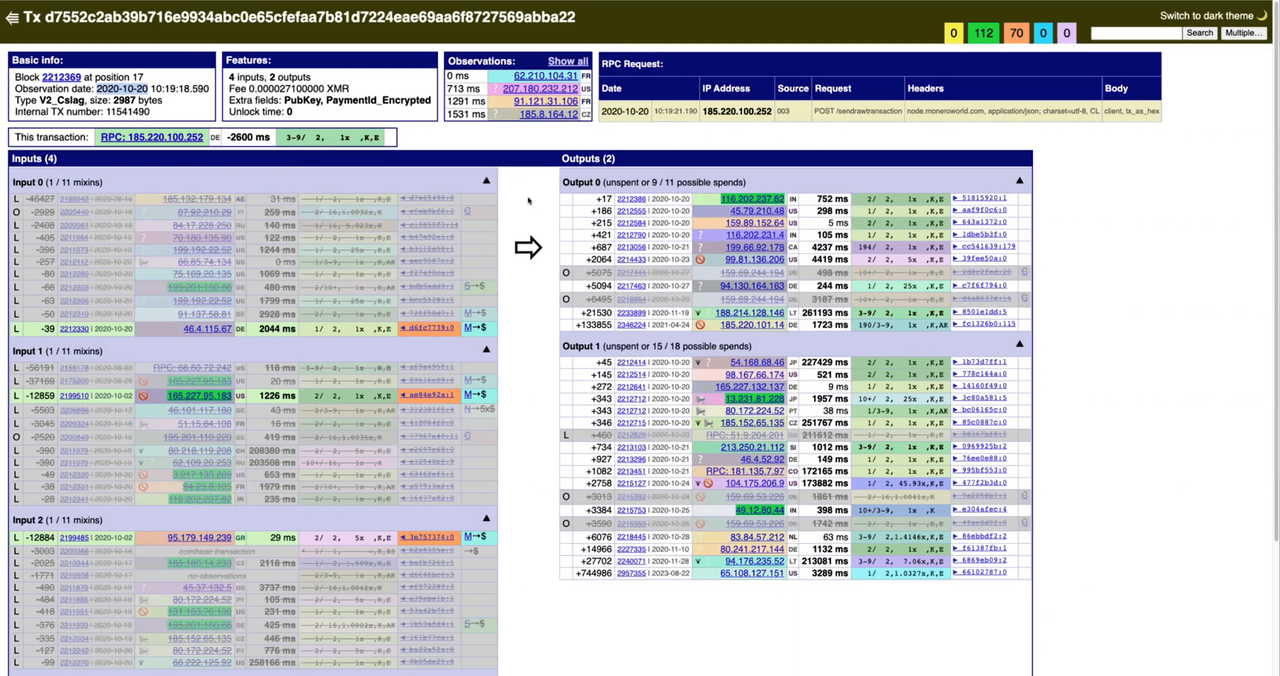

Итак, здесь много информации. Давайте начнем с того, что нам известно. Вы можете видеть, что эта транзакция имеет от трех до девяти входов, два выхода и была отправлена с использованием стандартной структуры комиссии.

Это не суперуникальный отпечаток пальца, который будет нам очень полезен, но его важно иметь в виду. Другое дело, что мы находимся в октябре 2020 года, поэтому следует предположить, что Dandelion уже внедрен и наблюдения за IP будут слабыми. Однако у нас также есть этот очень интересный идентификатор RPC. Он говорит нам о том, что пользователь подключился к одному из наших узлов, чтобы передать транзакцию, и поэтому у нас есть довольно высокая уверенность в том, что этот 185.220.100.252 IP-адрес использовался человеком, который инициировал эту транзакцию. Мы видим, что идентификатор страны называет этот адрес Германией, и поэтому мы не знаем о каких-либо связях наших администраторов с Германией. Я все же собираюсь взглянуть на этот IP-адрес, чтобы понять, может ли он иметь к нам отношение. Итак, здесь мы видим, что это, похоже, прокси или VPN. Не слишком хорошая информация для нас, но она говорит нам о том, что наша цель, вероятно, использует VPN. Взглянув на входную часть, мы видим, что каждый из этих входов выделен оранжевым цветом. Это означает, что каждый из этих входов использует выход одной из интересующих нас транзакций. Вот почему мы видим их выделенными оранжевым цветом. И что удобно, наш инструмент уже исключил все приманки для каждой из этих транзакций. Это удобно, но часто бывает иначе. Но здесь, опять же, все логично. Мы видим, что наш инструмент уже потенциально идентифицировал это как обмен через MorphToken. И опять же, мы знаем, что это все транзакции наших пользователей, или, я бы сказал, выходы MorphToken. И тот факт, что цель может потратить все это вместе, является показателем общего контроля. Если посмотреть на выходную часть, то здесь есть несколько выделенных зеленых строк. Это потенциальные депозиты на различные сервисы или биржи. Давайте взглянем на одну из них и посмотрим, что это может быть за сервис. Вернемся сюда. Похоже, что этот IP-адрес связан с сервисом обмена ChangeNow.

Поэтому мы возьмем эту TX ID этой транзакции, отправим его правоохранительным органам и скажем, что эта транзакция может быть депозитом нашего пользователя на ChangeNow. И тогда правоохранительные органы могут обратиться в ChangeNow и попытаться получить информацию о KYC в той мере, в какой она у них есть. Мы видим нечто подобное в первом выводе. У нас есть и другие строки выделенные зеленым, так что мы можем поискать и по ним. Здесь похоже, что это отслежено до обменника Liquid. И опять же, вы должны предоставить хэш этой транзакции и сообщить правоохранительным органам, что это потенциальный депозит на Liquid.

Как и в случае с биткойном, мы ожидаем увидеть один или несколько адресов выходов, которые считаются расходом. То есть деньги были переведены кому-то другому. И еще один адрес который будет сдачей для нашей цели. Но здесь я не вижу никаких весомых признаков того, что я знаю, что к чему. Здесь все еще слишком много приманок. У нас есть одна транзакция, которая выглядит как имеющая схожие черты, но это не супер уникальные черты, и я не чувствую себя очень уверенно в этом. Поэтому все, что я бы сделал с этой транзакцией, - взял на заметку обменки связанные с этими зелеными IP-адресами и отправил их в правоохранительные органы.

Давайте взглянем на другую транзакцию из списка и посмотрим, выглядит ли она как-то иначе. Здесь мы видим нечто довольно похожее. Похоже, что наш инструмент уже исключил все приманки для каждого из наших входов и остался только с приманками от MorphToken, которые, как мы знаем, связаны с нашей целью. С правой стороны, опять же, мы не видим ничего, что бы кричало: вот наш расход, а вот наша сдача. У нас есть отпечаток структуры с двумя входами, двумя выходами, однократной комиссией. Но мы видим, что это происходит во многих транзакциях. Поэтому я снова поищу сервис, связанный с этим IP-адресом. И мы видим что он связан с программным обеспечением кошелька Exodus.

И хотя это не будет хорошей зацепкой для правоохранительных органов, поскольку Exodus, насколько я знаю, не собирает информацию о пользователях своего программного обеспечения для кошельков, это все же может помочь нам понять немного больше о нашей цели и, возможно, указать на то, что они потенциально используют Exodus. Однако мы всегда должны помнить, что это лишь одна из возможностей того, куда в дальнейшем были потрачены эти средства. Поэтому мы не можем с уверенностью сказать, что наша цель действительно использует кошелек Exodus.

Давайте посмотрим дальше. Как вы видите, многие наши транзакции попадают здесь в категорию совместных расходов. Однако есть и такие, которые, похоже, не совпадают. Например, вот в этой строке мы не видим никаких совместных расходов. Давайте взглянем на эту транзакцию и посмотрим, не происходит ли здесь что-то другое. Мы находимся в одной из наших совместных транзакций, поэтому мы знаем, что наша цель тратит два из входящих от MorphToken, или, простите, простите, это одна из наших транзакций, представляющих интерес, и поэтому мы знаем, что это swap MorphToken. Поэтому мы ожидаем увидеть в наших адресах один который будет сдачей для MorphToken, чтобы обменка MorphToken могла продолжать использовать оставшиеся средства, и это, скорее всего, будет вот этот адрес поскольку наш инструмент уже идентифицировал его как принадлежащий MorphToken.

И это дает нам довольно высокую уверенность в том, что вот этот адрес, скорее всего, является адресом для сдачи нашего пользователя. Так что, поскольку мы уверены, что это все еще наш пользователь, давайте отследим транзакции с этого адреса. Продвигаемся на один прыжок вперед, и теперь мы предполагаем, что это наша цель, контролирующая средства и что-то с ними делающая. Как обычно, мы ожидаем, что один из этих выходов будет расходом, а другой - сдачей. И опять же, похоже, что есть достаточно веские основания полагать, что наш адрес сдачи будет в выходе 1. Мы видим, что у нас один и тот же IP-адрес RPC, транслирующий обе эти транзакции. Так что, хотя мы потенциально находимся в периоде после Dandelion, это был октябрь 2020 года, мы все еще знаем, что этот пользователь подключился к одному из наших узлов, чтобы транслировать транзакцию. И он идентифицирован как словацкий IP-адрес.

И опять же, я не очень уверен в этом, но думаю, что все же посмотрю и проверю, является ли это потенциально чистым IP-адресом. И, к сожалению, это не так. Но это не проблема. Мы можем продолжить трассировку, так как знаем, к чему приведут наши изменения. Однако перед этим мы хотим определить возможное место назначения наших расходов. Мы можем сделать то же самое, что и раньше. Мы занесем эти данные в нашу электронную таблицу. И снова, похоже, что первый IP-адрес связан с Exodus Wallets. А второй выделенный IP-адрес связан с майнинговым пулом MineXMR. К сожалению, ни один из этих адресов, вероятно, не даст нам много информации, если мы попытаемся отследить цель. Но это дает нам некоторую потенциальную информацию о том, как наша цель использует свои средства.

Давайте пройдем еще один прыжок вперед, поскольку мы знаем, что это все эти транзакции принадлежат нашей целью. И здесь мы снова видим довольно похожие вещи. Наш инструмент уже исключил многие из этих приманок. Но есть одна вещь, которая очень сильно бросается в глаза. Это то, что в этой иходящей транзакции мы уже исключили все приманки. И поэтому мы знаем, что это реальная транзакция, тратящая ранее входящие транзакции. Мы видим, что это IP-адрес с RPC.

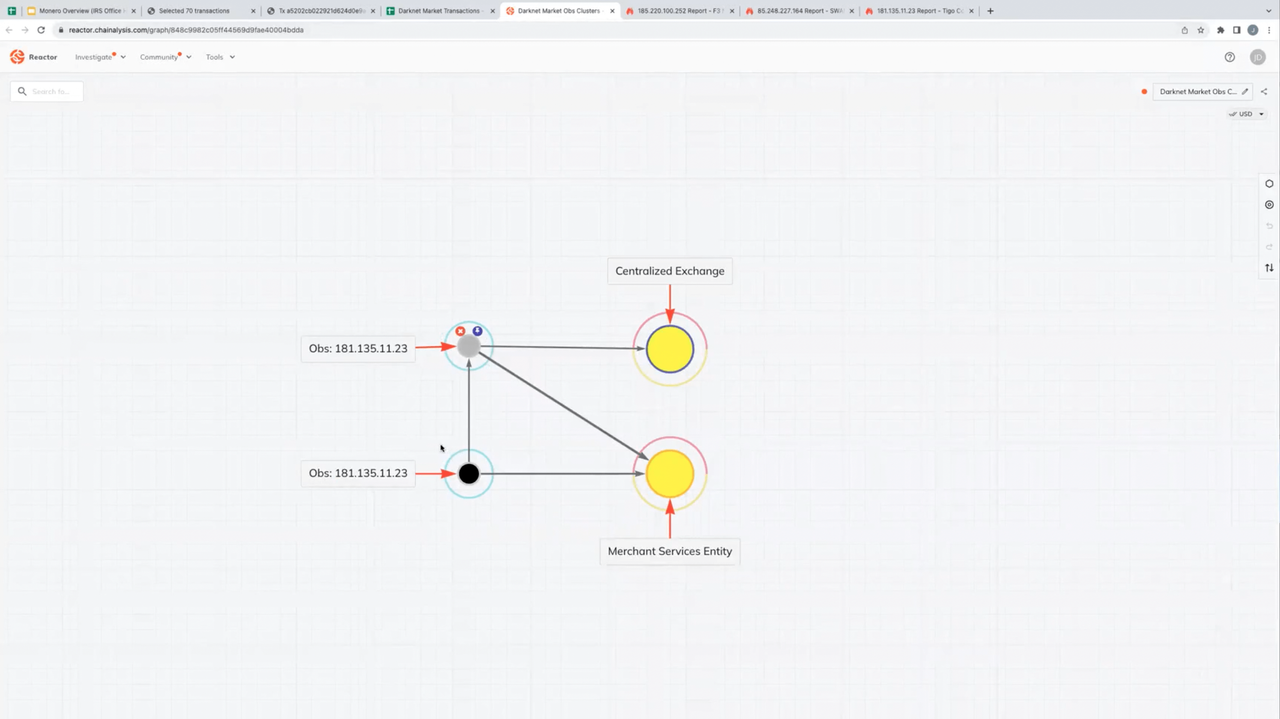

Итак, мы снова уверены, что это IP-адрес, который инициировал эту транзакцию. И здесь мы видим, что этот IP-адрес, похоже, связан с Колумбией. Итак, мы предполагаем, что наша цель может быть связана с Колумбией. Поэтому я собираюсь сделать то же самое, что и раньше. Я возьму этот IP-адрес и просто посмотрю, может ли он быть чистым. И вот что интересно. Происходит интересное. На самом деле это чистый IP-адрес. Он не скрыт за VPN или Tor. И это стало для нас действительно интересной находкой. Затем мы попытались использовать этот IP-адрес вместе с другими данными, чтобы узнать, сможем ли мы найти другую информацию о нашей цели, потенциально происходящую с блокчейна Monero. Поэтому я взял этот IP-адрес и просто закинул его в Reactor, чтобы посмотреть, есть ли в Reactor какие-либо кошельки или кластеры, связанные с этим IP-адресом.

И, конечно, я нашел два кластера, в которых были наблюдения с этим IP-адресом, и мы могли проследить их прямо до двух централизованных организаций, которые мы могли бы вызвать в суд для получения дополнительной информации. В итоге это оказалось плодотворной зацепкой.

Одна из этих организаций предоставила записи, которые, как оказалось, указывали на личность одной из наших целей в Колумбии. И это был действительно волнующий момент для нас, потому что мы смогли используя только этот список обменов на MorphToken, происходящих на блокчейне Monero, - получить очень мало информации и не так много следов, по которым можно было бы идти. Мы смогли проследить этот процесс в блокчейне Monero до наблюдения за IP-адресом RPC, а затем использовать другие инструменты анализа блокченов, чтобы найти больше потенциальных результатов, которые мы могли бы вернуть правоохранительным органам. На этом я заканчиваю свое супербыстрое и грязное введение в то, как мы проводим отслеживание Monero. На данном этапе вы должны чувствовать, что у вас есть все инструменты, чтобы начать собственное расследование по Monero. Я надеюсь, что вы почувствуете, что можете начать, но здесь так много всего, что нужно много практиковаться, прежде чем вы начнете чувствовать себя с этим инструментом по-настоящему комфортно. Но с учетом сказанного, думаю, теперь у нас есть время для вопросов. Если у кого-то есть вопросы, я постараюсь на них ответить. У меня также есть несколько коллег, которые активно участвовали в чате и знают гораздо больше о технической стороне работы Monero...