MikroTik RouterOS 隧道構建

Halt某內鬼在群組中說,目前 GFW 的 DPI 技術僅可識別一層協議。

這大概就是 gost mss 隧道套 shadowsocks 依舊非常好用的原因之一。

最近在學習 MikroTik RouterOS 的日常使用。分享一下。

根據反饋,在國內移動和電信網絡中使用 GRE 隧道作爲最外層協議,並在內部進行加密的隧道套娃可達到較好效果。

下面爲兩臺單網卡的 VPS上 (HK and USA)配置 IPIP over IPSec over GRE 隧道,並在 USA 端進行端口轉發的筆記。

VPS 安裝 ROS 可以使用以下腳本。 https://github.com/Jamesits/vps2routeros

以下配置均需要在兩端進行,只筆記其中一端的配置。

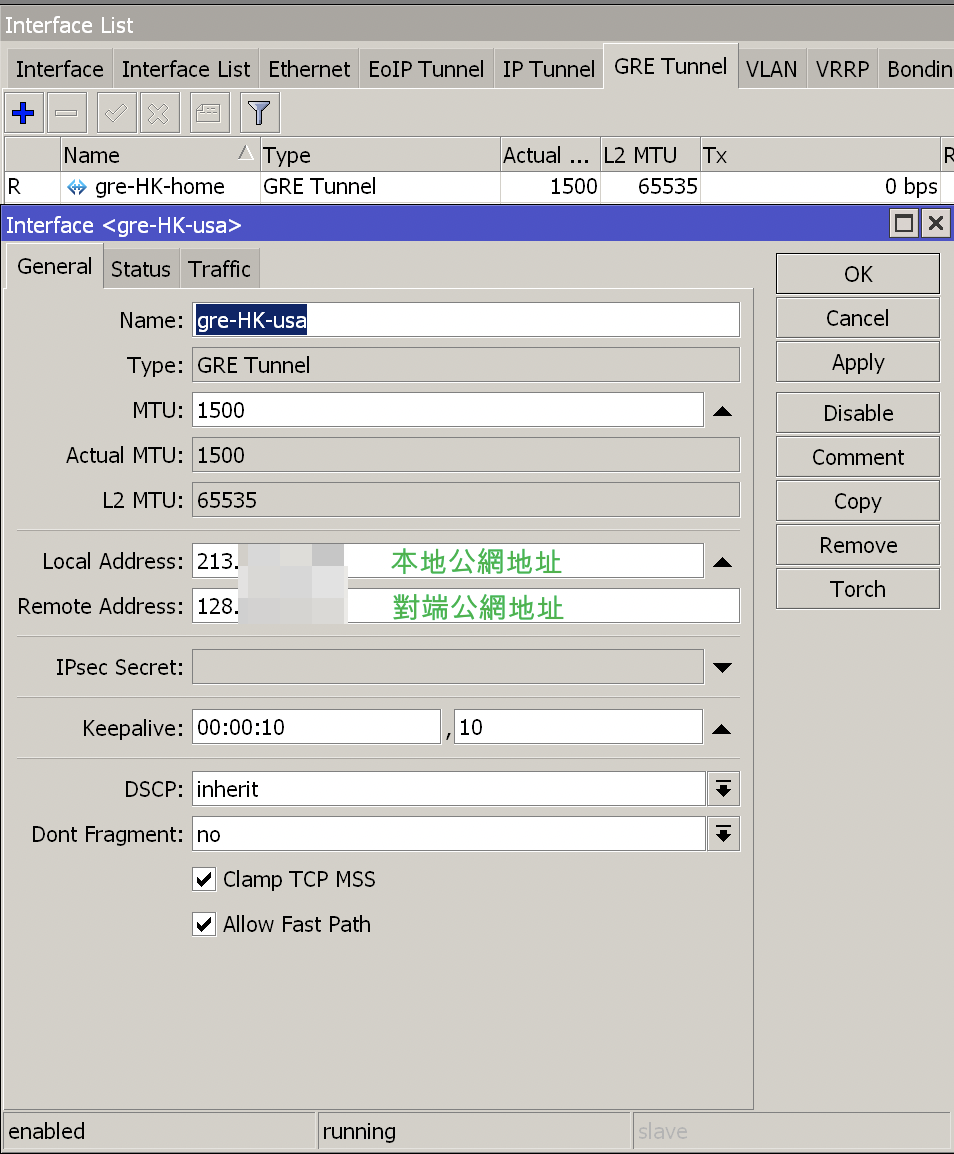

#1 搭建 GRE 隧道

Interface List - GRE Tunnel

MTU 1500

Keepalive 開啓

兩端連接成功後,可以看到前面 R 字母。

#2 給 GRE 隧道兩端分配 IP 地址

這裏可以選用不同的內網 IP 段(可隨意選取網段),ROS 會自動把他們接通的。

爲了方便我選擇了同一段。

IP - Address List

注意這裏的IP地址需要有子網掩碼(/24之類)。Network可以不填,系統會自動補全。

HK 10.0.1.1

USA 10.0.1.2

#3 配置 IPIP over IPsec 隧道

Interface List - IP Tunnel

#4 爲 IPIP 隧道分配 IP

HK 172.16.1.1

USA 172.16.1.2

#5 配置 NAT 規則

這裏是希望流量能從隧道的 HK 端流入。從 USA 端流出,並根據對應端口進行轉發。

## HK 端配置

1) srcnat chain 配置

IP - Firewall - NAT

2)dstnat chain 配置

## USA 端配置

1)參考上面配置 masquerade

2)配置端口轉發 dstnat

到這裏整個 IPIP over IPSec over GRE 隧道的端口轉發就完成啦。

# 參考鏈接:

https://www.jannet.hk/en/post/gre-over-ipsec-vs-ipsec-over-gre/

需要特別提醒的是,在 GRE 隧道面板上填寫 IPSec 密鑰,其實是 GRE over IPSec。鏈接中的老外把它搞反了,當然配置過程是絕對OK的。