MEC – Mass Exploit Console

Life-HackВсем привет! В этой статье я хочу представить очередной фреймворк, для проведения тестирования на проникновение под названием – MEC – Mass Exploit Console.

Вкратце, что собой представляет этот инструмент:

· Простой в использовании пользовательский интерфейс (cli)

· Выполняет любые адаптированные эксплойты с параллелизмом на уровне процесса

· Crawler для baidu и zoomeye

· Простой менеджер webshell

· Некоторые встроенные эксплойты (автоматизированные)

По словам авторов, инструмент находится на стадии активной разработки, и в ближайшее время нас ожидают обновления.

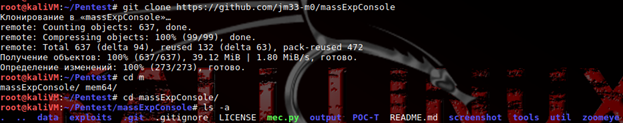

Установка:

> git clone https://github.com/jm33-m0/massExpConsole

> cd massExpConsole

> ls –a

Зависимости:

· GNU / Linux или MacOS, полностью протестирован под Kali Linux (Rolling, 2017), Ubuntu Linux (16.04 LTS) и Fedora 25 (он будет работать и на других дистрибутивах, если вы все правильно настроите)

· Proxychains4 (в $ PATH), используемый фреймворком, требует работающего прокси socks5 (вы можете изменить его конфигурацию в mec.py)

Пакеты python:

· Requests

· bs4

· pip3

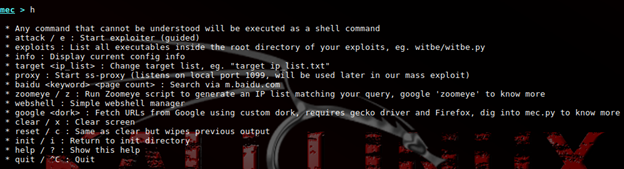

Справка:

> ./mec.py

> mec > h

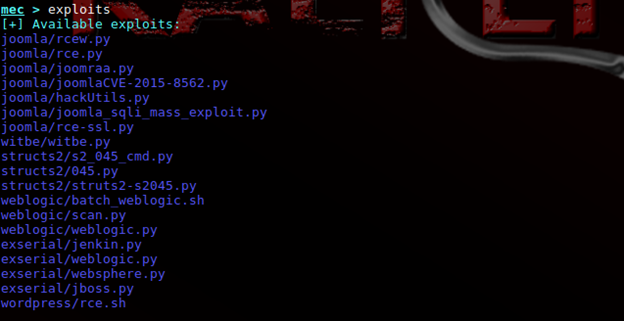

Список эксплоитов на данный момент:

> mec > exploits

Примечание:

· Просто запустите mec.py, если он жалуется на отсутствующие модули, установите их

· Если вы хотите добавить свой собственный сценарий эксплойта (или бинарный файл, что угодно)

· exploits => cd => mkdir => <yourExploitDir>

· Ваш эксплоит должен взять sys.argv [2] в качестве своей цели, смотрите в mec.py, чтобы узнать больше

· chmod 755 <exploitBin>, чтобы убедиться, что он может быть выполнен текущим пользователем

· Используйте команду атаки, затем m, чтобы выбрать собственный эксплойт

· Введите help в консоли, чтобы увидеть все доступные функции.

В целом, полагаю, инструмент может получиться довольно полезный. На этом все спасибо за внимание. Источник