Ловим краденные билеты

Gleb IvanovАтака Pass the Ticket не нова, однако все еще является довольно популярной техникой для горизонтального перемещения внутри домена. Одним из способов получение билета чужого пользователя является его кража из-под соседней LUID-сессии с последующем кэшированием для текущей активной сессии атакующего. Существует множество инструментов, которые легко позволяют это осуществить: Rubeus, TGSThief, kekeo и т.д..

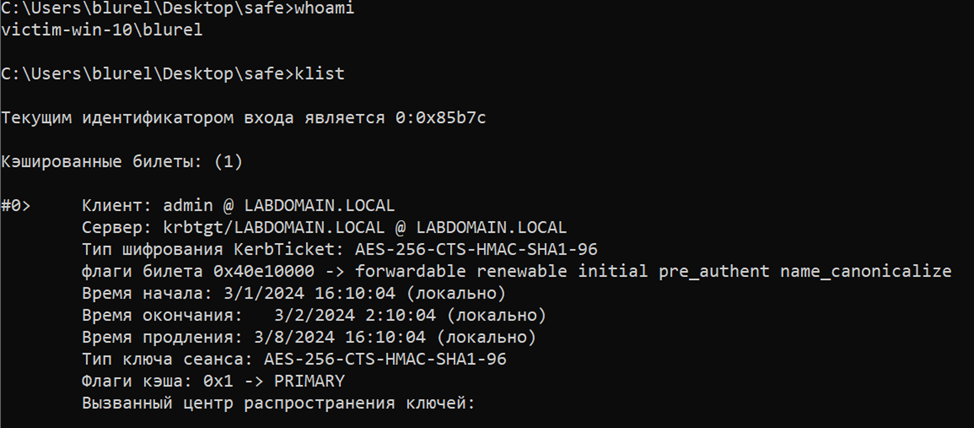

Одним из методов детектирования подобной активности является просмотр всех кэшированных билетов для текущей сессии пользователя через команду klist. Если имя пользователя в билете будет не совпадать с именем пользователя активной сессии, то данную активность можно считать подозрительной. Однако есть одно большое НО: на практике в некоторых случаях пользователи могут использовать не одну, а несколько дополнительных УЗ для администрирования, в качестве сервиса или проведения каких-либо других действий. Конечно, подобную активность можно отфильтровать, однако придется это делать раз за разом до бесконечности. Поэтому к данному кейсу можно задействовать силы ML.

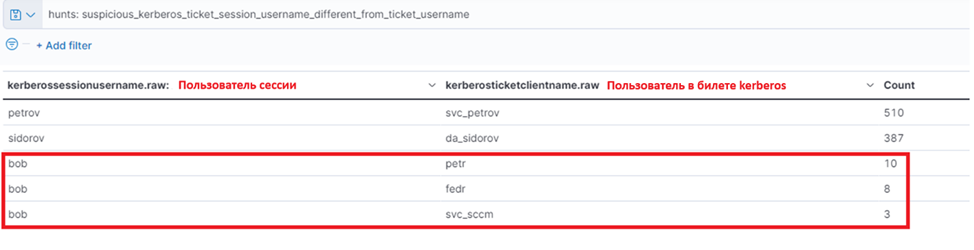

Рассмотрим на примере нашей агрегации:

Из данного примера видно, что УЗ petrov и sidorov имеют дополнительные УЗ, билеты которых хранятся у них в закэшированном виде. Данная активность постоянная, что можно понять по общему количеству сработок правила. А вот УЗ bob имеет 3 разных кэшированных билета и ранее подобная активность не наблюдалась, что может свидетельствовать о том, что данная учетка могла быть скомпрометирована.

Системы ML, подобные UEBA (User [and Entity] Behavioral Analytics), могут выявлять схожие аномалии в общей телеметрии и тем самым определять возможные украденные kerberos-билеты из-под сессии пользователей. Подробнее о кейсах с использованием ML в SOC будем говорить на грядущем Positive Hack Days Fest 2 23-26 мая в Лужниках в рамках трека «Восстание машин: возможно ли заменить аналитика SOC искусственным интеллектом?».