"Ломаем" пароль на архив

Dark InsideСетевой сталкеринг

Всем привет! Бьюсь об заклад, каждый из нас как минимум один раз в жизни встречался с запароленными архивами. Сетевой сталкеринг очень распространен в наши дни. Много кто прибегает к такому виду деятельности либо чисто по фану, либо исходя из конкретных целей. Конечно, ведь по данным IDC интернет "забит" экзабайтами информации (примерно 500 млрд. ГБ), и среди такой кучи данных можно отыскать много всего интересного. Чем я и занимался в тот день...

Поздним июльским вечером ко мне в руки попал архив, который я загрузил из одного открытого файлообменника. Вызывающее название так и манило его скачать и поскорее открыть, но пароль, который стоял на архиве, имел на этот счёт другие планы.

На самом деле, наличие пароля на архиве говорит только о том, что он со стопроцентной вероятностью должен предназначаться для определенного человека, или группы людей, а также иметь непосредственную ценность. В таких архивах можно обнаружить базы данных с почтами и паролями, платные схемы заработка, ссылки на интересные сайты, или многое другое, куда поинтереснее перечисленного;).

Вручную перебирать пароль не было смысла, поэтому я отправился искать способы для его взлома. Два дня я заражал себе компьютер какими-то вирусами, в поисках «волшебной» софтины, которая на счёт «рраз» взломает пароль. Увы, поиски мои были тщетны!

Когда я уже заинтересовался в написании собственного алгоритма для брудинга - я решил ещё раз, для закрепления результата, погуглить. Вбил в поисковик запрос и, внезапно, на одном английском источнике обнаружил заветный софт.

Принцип шифрования

При установке пароля на архив, WinRAR использует AES шифрование. AES (Advanced Encryption Standard) является симметричным блочным алгоритмом шифрования с ключом. Ключ может иметь длину 128, 192 и 256 бит. Алгоритмы с ключом длиной 128, 192 и 256 бит обозначаются соответственно как AES-128, AES-192, AES-256. WinRAR использует последний тип - AES-256.

Шифрование происходит в следующей последовательности.

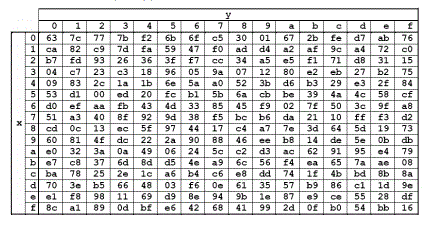

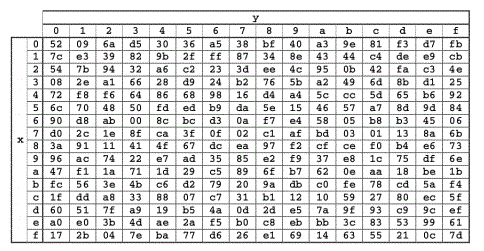

Перед тем как начать шифровку алгоритм конструирует ключи. Поскольку AES – блочный шифр, постольку сообщение должно быть разбито на блоки, и каждый за одну итерацию (будем её называть раундом) должен быть зашифрован. Итак, после вычисления раундовых ключей происходит сложение ключа с созданной формой, после чего начинается шифрование. Раунду задаётся начальное значение, и при каждой итерации оно повышается на один пункт, вплоть до 14 (AES-256 имеет 14 итераций). Во время каждого из 14 раундов байты подмениваются, согласно двумерной таблице подстановок. Сейчас вы её видите на экране.

Далее полученные подменённые данные перемешиваются и сохраняются. Это и есть конец раунда. Когда таких раундов соберется 14 – алгоритм сохранит их в полный шифр, в последний раз сверит ключ с нужной формой и шифровка окончится.

Более подробно о сути шифра можно прочитать на сайте Intel, достаточно просто загуглить.

Следует отметить, что расширение ключа зависит только от версии AES, но никак не от шифруемой информации, поэтому полемика о важности размера (веса) архива для скорости брута пароля просто теряет смысл.

Интересный факт – правительство США приняло AES шифрование как стандарт шифрования национального масштаба. Вот такое!

Неужели такой простой принцип шифрования может быть столь надёжным? Однако, можно с твёрдостью сказать – НЕТ! Ведь в AES как на входе, так и на выходе используется один ключ. Зная его, хакер может с лёгкостью расшифровать сообщение, или архив.

Этим ключом в данном случае выступает пароль. И чтоб его подобрать, необходимо прибегнуть к брутфорсингу.

Как произвести брутфорсинг на пароль RAR архива?

Брутфорсинг - в нашем случае это подбор пароля, прибегающий ко всем возможным вариантам. Такие варианты могут генерироваться самим алгоритмом брутфорса, либо могут быть уже записаны в файле словаря.

Словарь – текстовый документ, в котором хранятся все возможные пароли для расшифровки. Существуют словари с датами, именами, комбинациями букв и чисел, а также многие другие. Словари можно найти в открытом доступе в интернете.

Для начала необходимо обзавестись софтиной под названием ARCHPR. Она поддерживает русский язык, использование словарей, а также настраиваемый пользователем диапазон возможных символов.

Давайте по порядку. Найти ARCHPR не очень то и просто, но вполне возможно. Естественно, мы за легальный и авторский контент, но при этом можем шепнуть вам на ушко, что отыскать эту программку можно на *кхм*..трекерах. Всего две минуты поисков ;)

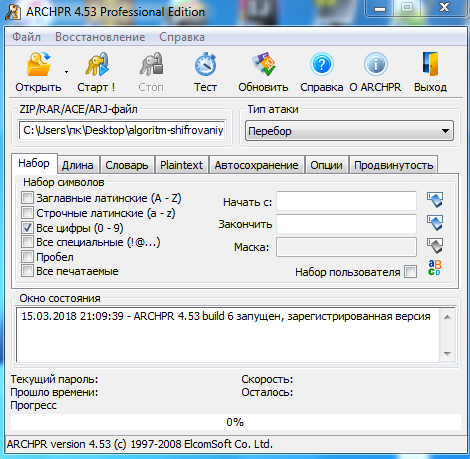

После того, как программа будет скачана и установлена к вам на компьютер, заходим в неё. Вот перед вами интерфейс:

Для начала, соответствующей кнопкой на верхней панели необходимо указать адрес и название зашифрованного архива. Далее выбираем интересующий вас тип атаки из выпадающего списка.

- Перебор. Если вас интересует перебор, то в таком случае необходимо правильно расставить галочки в разделе «набор». Итак, здесь необходимо задать набор символов, который по предпочтению может состоять из заглавных и строчных букв, пробелов, цифр и символов. Если вы уверены что в пароле будет только один тип символов, смело выбирайте его. Но лучше всего комбинировать. Это займёт немало (ооочень немало) времени, но зато вероятность подбора пароля возрастает к 100%. Ради результата можно и подождать. В графе «Длина» указываем … длину пароля :)

- По словарю. Более быстрый, но не стопроцентный вариант. Со словарём легче ошибиться. Впрочем, если хотите, то выбирайте его. Первоначально определитесь с файлом словаря. Он должен быть в формате

.dic, это очень важно. В графе «словарь» указываем расположение файла, и по желанию ставим галочки напротив «заумные мутации» (алгебраическая мутация вариантов), «попробовать все возможные комбинации заглавных/ маленьких букв», что очень сильно удлинит процесс. Последнее это «ОЕМ» кодировка, что нас не интересует.

Существуют иные типы атак, но мы их рассматривать не будем.

Также в графе «Опции» можно задать приоритет для программы. В принципе очень полезно. К сожалению, в справке к приложению не сказано, задействован ли GPU при подборе пароля, но по ощущениям – брутфорс происходит очень быстро.

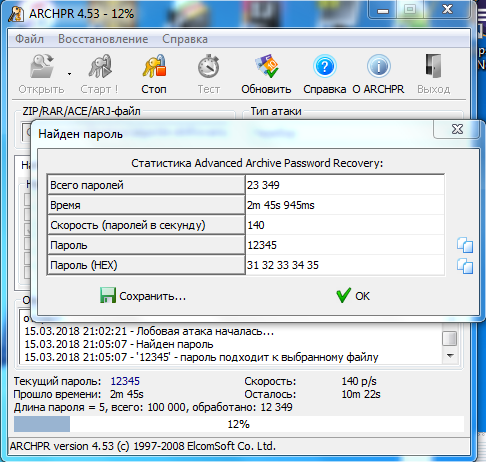

Ради примера, я поставил несложный пароль (12345) на архив, и с помощью данной софтины, ограничив тип символов до цифр, за две минуты подобрал пароль. В общем, софт рабочий, пользуйтесь.

Естественно у вас этот процесс займёт больше времени, ведь вы точно не знаете, какой тип символов входит в пароль, поэтому придется комбинировать.

Итак, подводя итоги, сегодня мы разобрали довольно интересный тип шифрования под названием AES, а также нашли способ его обойти с помощью брутфорса. Следует напомнить, что описанная информация несёт в себе только образовательный элемент и ничего более. Здесь нет никакого призыва к действию. Хочу уточнить – не надо сталкерить по интернету в поисках запароленных архивов с неизвестным содержимым. Само содержимое может быть конфиденциальной информацией, либо может нанести вред вашему компьютеру.

Будьте благоразумны!