LockCrypt Ransomware Crew começou via Satan RaaS, agora implementando sua própria tensão

DARKNET BRASIL

Desde junho deste ano, um grupo de cibercriminosos vem entrando em servidores empresariais não garantidos através de ataques de força bruta da RDP e instalando manualmente um novo tipo de ransomware chamado LockCrypt.

Um fluxo constante de vítimas vem pedindo ajuda com infecções do LockCrypt em um fórum de suporte para o ransomware doBleping Computer .

De acordo com especialistas da AlienVault - que analisou mais profundamente algumas infecções - atacantes atingiram empresas em países como EUA, Reino Unido, África do Sul, Índia e Filipinas.

Grupo LockCrypt operando através de ataques de força bruta RDP

O grupo LockCrypt geralmente invade um servidor, move-se lateralmente para o maior número possível de máquinas e executa manualmente o ransomware LockCrypt em cada sistema.

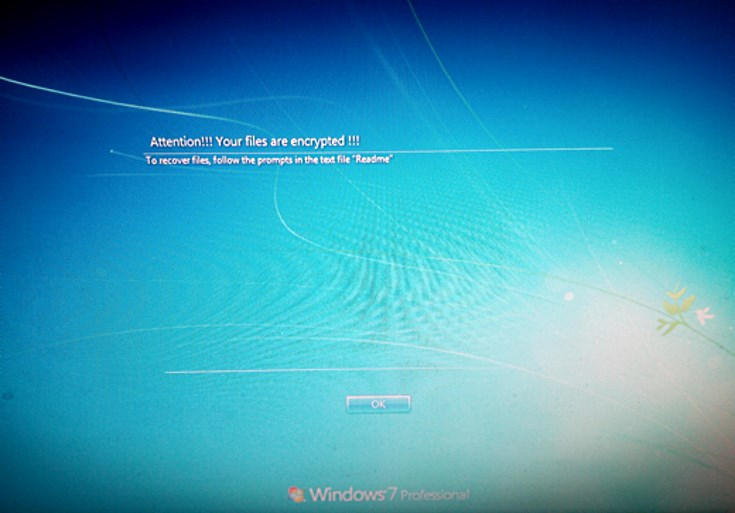

Cada computador atingido por LockCrypt mostra uma nota visual e de resgate como a abaixo e os arquivos são criptografados e possuem uma nova extensão .lock.

Para descriptografar os dados bloqueados, as vítimas devem pagar resgates que geralmente variam entre 0,5 e 1 Bitcoin por servidor, ou entre US $ 3.500 e US $ 7.000 por máquina.

Algumas empresas podem enfrentar exigências de resgate de centenas de milhares de dólares, se os atacantes conseguirem comprometer um maior número de sistemas.

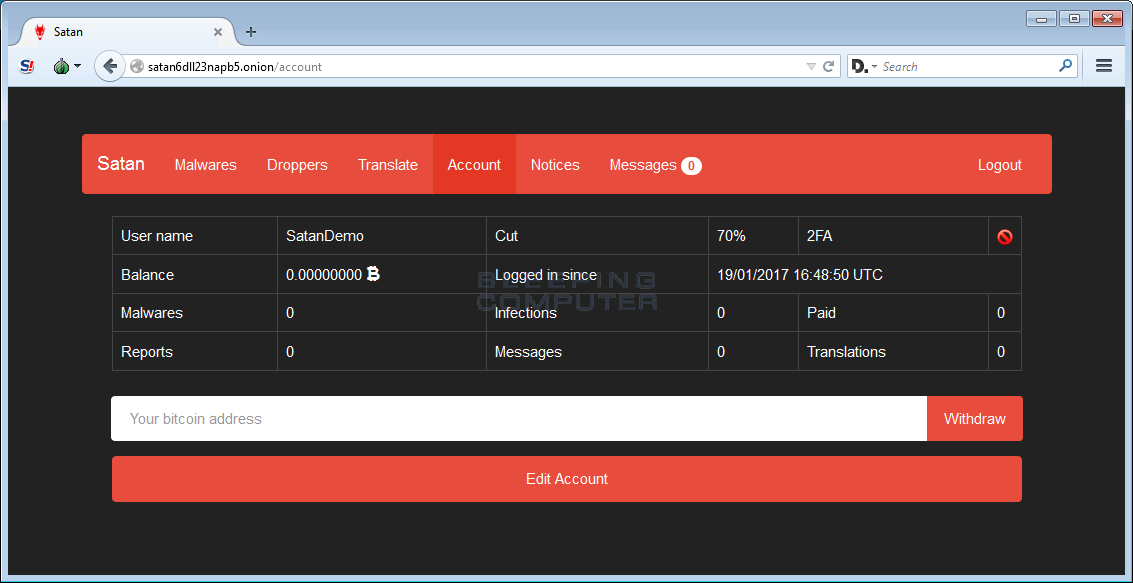

A gangue LockCrypt começou no Satan RaaS

De acordo com a equipe AlienVault que foi convocada para investigar alguns incidentes, as primeiras versões do ransomware LockCrypt apresentaram um endereço de e-mail que anteriormente estava associado a impressões de ransomware geradas pelo portal Satan RaaS (Ransomware-as-a-Service) , lançado em janeiro este ano.

Os especialistas acreditam que o grupo pode ter usado uma tensão de resgate de Satanás no início e usou os lucros para codificar uma versão personalizada posteriormente, que eventualmente se tornou o ransomware do LockCrypt.

O LockCrypt também não é sua tensão de corrida. O ransomware usa criptografia forte, obtém persistência de inicialização, exclui cópias de volume sombra e executa um arquivo em lotes que mata todos os processos principais não-Windows, como forma de garantir que ele pare de soluções antivírus ou qualquer outro processo que possa afetar a criptografia de arquivo subsequente processo.

O LockCrypt é apenas a mais recente adição a uma longa lista de famílias de ransomware que os cibercriminosos não se espalham por meio de kits de spam ou explosão, mas dependem de ataques de força bruta da RDP.

As famílias anteriores de ransomware instaladas da mesma maneira incluem SynAck , Bit Paymer , RSAUtil , Xpan , Crysis , Samas (SamSam) , LowLevel , DMA Locker , Apocalypse , Smrss32 , Bucbi , Aura / BandarChor , ACCDFISA e Globe .

O AlienVault e os usuários que relataram infecções do LockCrypt no fórum do Computador Bleeping disseram que os invasores costumavam fazer logon na sua rede via RDP a partir do 212.111.192.203 , um endereço IP associado ao Ministério da Educação e Ciência da Ucrânia.

A gangue do LockCrypt parece estar obtendo o lucro de seus esforços criminais. Apenas três dos muitos endereços de carteira de Bitcoin [ 1 , 2 , 3 ] usados em notas de resgate revelam que o grupo obteve cerca de US $ 175 mil em Bitcoin.

COIs:

Hash: d4d3f5b4676925fe50982f7cc1090c59935588b554128bfac8a0448ed1e76ff4

Extensão do arquivo: [base64] ID [base64] .lock

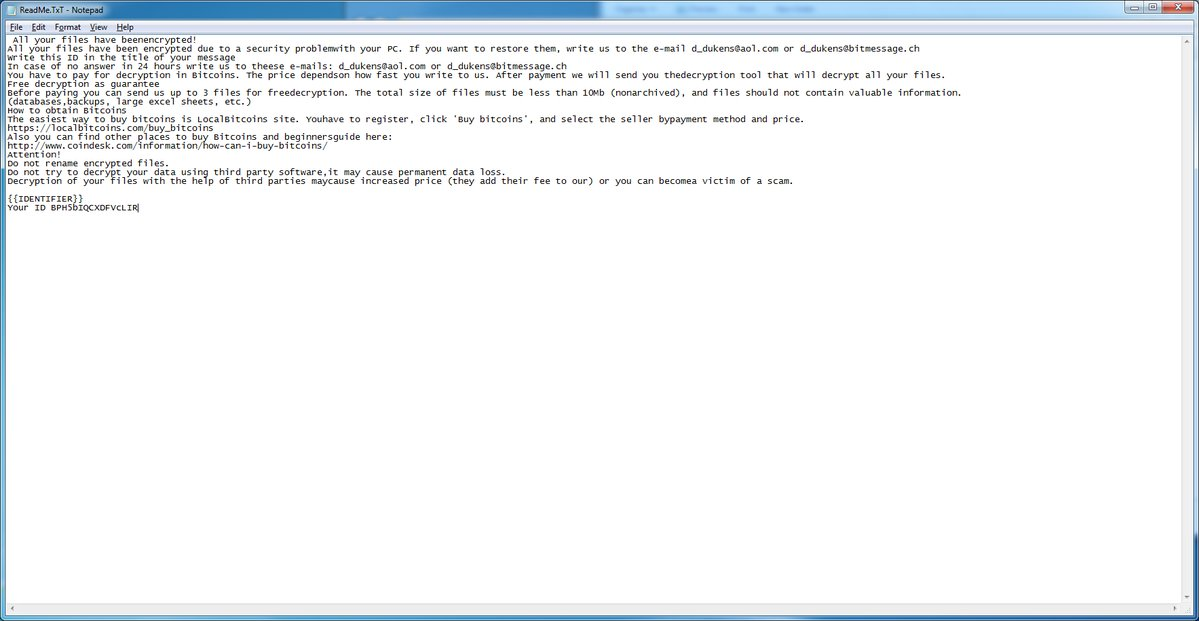

Texto de nota de resgate:

All your files have beenencrypted!

All your files have been encrypted due to a security problemwith your PC. If you want to restore them, write us to the e-mail d_dukens@aol.com or d_dukens@bitmessage.ch

Write this ID in the title of your message

In case of no answer in 24 hours write us to theese e-mails: d_dukens@aol.com or d_dukens@bitmessage.ch

You have to pay for decryption in Bitcoins. The price dependson how fast you write to us. After payment we will send you thedecryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 3 files for freedecryption. The total size of files must be less than 10Mb (nonarchived), and files should not contain valuable information.

(databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. Youhave to register, click 'Buy bitcoins', and select the seller bypayment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginnersguide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software,it may cause permanent data loss.

Decryption of your files with the help of third parties maycause increased price (they add their fee to our) or you can becomea victim of a scam.

{{IDENTIFIER}}

Your ID [redacted]

Endereços de e-mail usados nas notas de resgate:

jekr@aol[.]com stnsatan@aol[.]com Satan-Stn@bitmessage[.]ch enigmax_x@aol[.]com djekr@aol[.]com jajanielse@aol[.]com jajanielse@bitmessage[.]ch d_dukens@aol[.]com d_dukens@bitmessage[.]ch

Nome do arquivo de nota Ransom: ReadMe.TxT