简易数字生存手册:一

为星星之火贡献自己的一份力量网络上已经有很多文章在介绍如何安全地使用网络进行对抗,包括编程随想大佬那篇著名的应对国安部门的隐私防护博文。但是这里我想给出的是一个简化的、能够被绝大多数人用起来的一份生存手册。

这份手册无法像编程随想那篇一样帮助你对抗国家机器的针对性侦查,但是可以帮助你躲避一些拉网式排查和利用简易数据关系链的侦测。

简单的科普:翻墙是怎么实现的?

这一篇主要是帮助对于翻墙概念了解甚少的人进行快速扫盲,如果是对各类翻墙协议和GFW运作机理深入研究的大佬烦请不要深究我内容上非硬伤性的纰漏了。

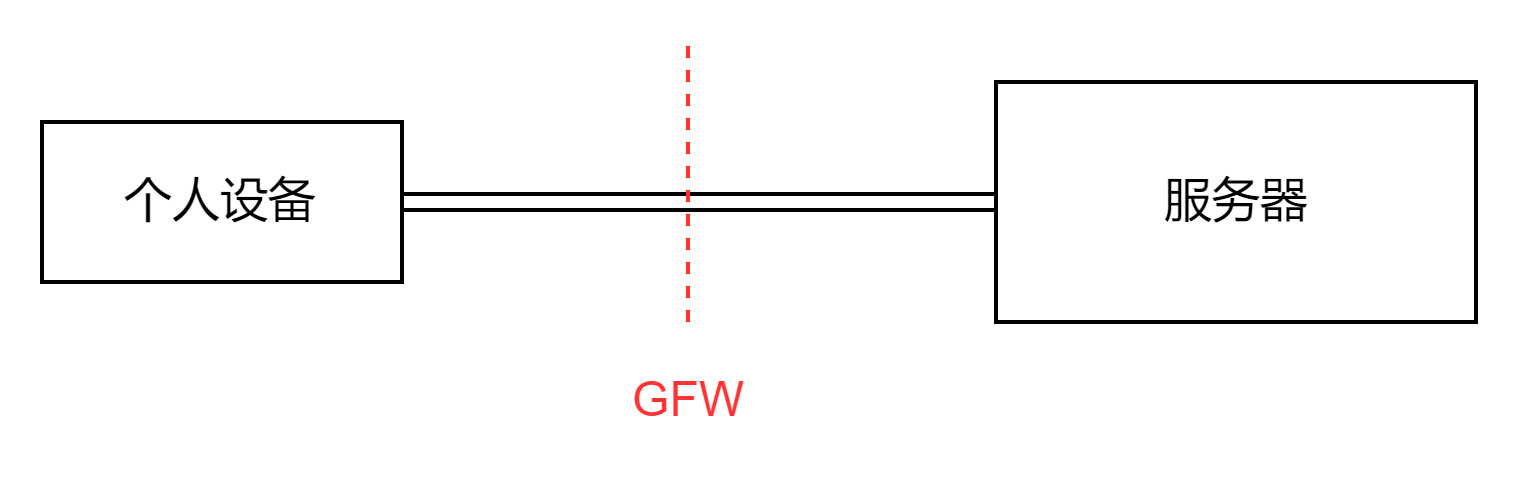

首先介绍大家都已经知道的,甚至把它当作翻墙工具别名的VPN工具(Virtual Personal Network)。一般来说,我们连接其他服务器的方式非常直接,就是通过运营商核心网的中转实现个人网络和对方服务器的连接:

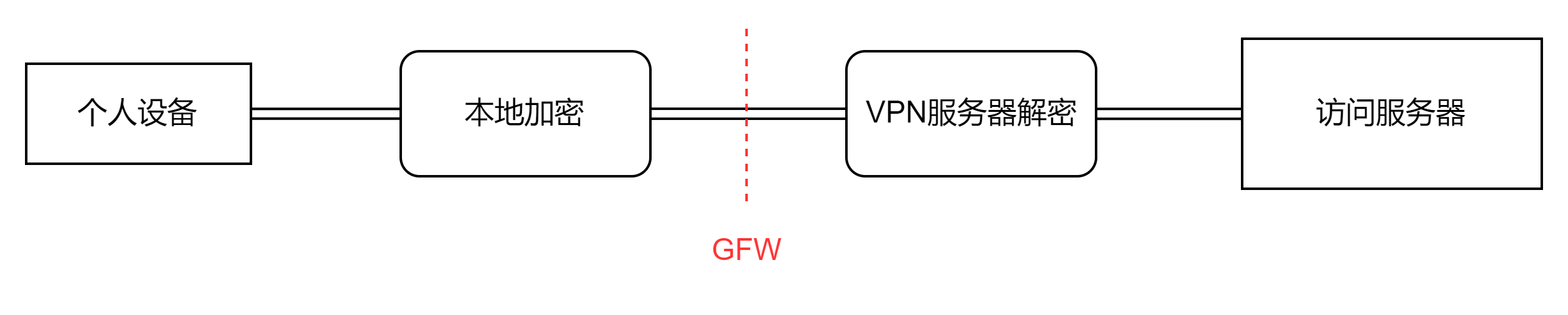

但这种形式的链接会被中间的“管道”和终端的服务商轻而易举地获取到个人设备的各类信息,使得通信连接和个人设备建立关联。因此VPN应运而生,通过本地端加密和VPN服务商解密的方式保护你的网络连接私密性。

这样一来,通过VPN的本地加密和VPN服务器的解密,唯一能够获取到用户真实信息的只有VPN服务商。相当于通过VPN服务进行的中转,隔断了访问服务器和个人设备之间的关联性。

因此,最重要的一个结论就是:VPN本身不能帮助你翻墙。而早期使用VPN翻墙的方法,只是因为VPN服务商的服务器未被GFW封锁,VPN这种中转的方式恰好帮助你绕过了GFW。现在绝大多数的VPN服务器都已被GFW封锁,还有部分VPN商家在提供针对大陆的服务,但是连接质量普遍较差,且收费较贵。

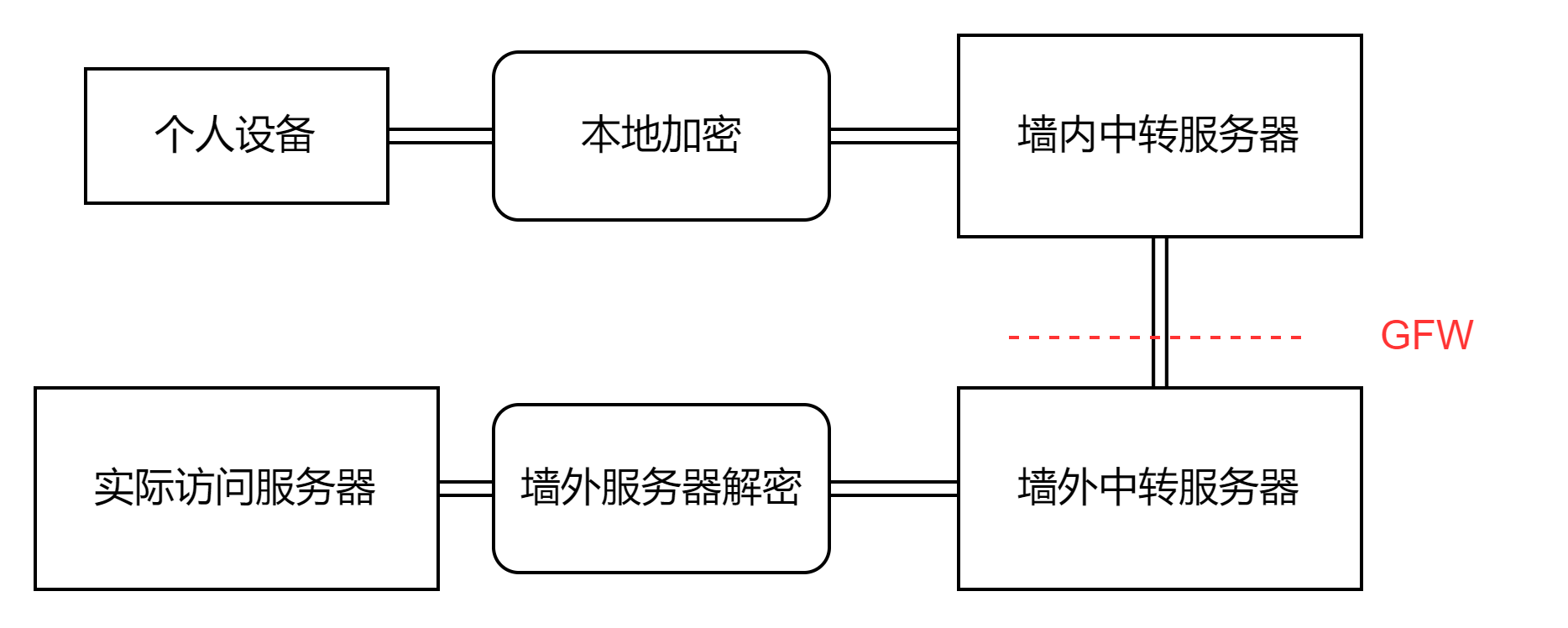

下面就是现在常见的V2ray/SSR等协议,这些协议的具体实现我并不了解,我也只是一个普通的用户。但是大致的运行机理如下图:

可见相对于VPN方式,现有的使用各类加密协议的“机场”增设了墙内中转服务器这一环。相当于说,只需要保证机场运营者自己的墙内、墙外两个中转服务器能够顺利通过GFW,即可保证通信连接成功。

从这个连接图不难看出,实际上我们使用这类机场进行的翻墙采用的也是一种加密通信的手段,即个人设备上的加密传输到墙外服务器的解密执行,反过来也是一样,墙外服务器的加密到个人设备上的解密。现有的这种方式的优点在于:

- 通过机场自己的服务器完成GFW的跨越,避免个人设备直接接触GFW,提升了通信可靠性(机场的境内服务器往往是合法的可用于外网通信的服务器)

- 各类加密和混淆手段保障了在跨越GFW时,具体的通信内容不被侦测到,提高了通信的安全性。

这里要回答一个误解:是否会被GFW捕捉和你使用的网络环境有关。除非你使用一些涉密设备和涉密网络进行通信(加装了极强的本地安全软件),否则是否会被捕捉与你使用的网络环境无关。从上面的图中我们也可以看出,实际进入运营商互联网中的数据都是已经完成加密的,而且现有的大多数协议的加密密令也无法在短时间内破解。所以无论你使用的是WiFi还是移动网络,均不受影响。

那么现有的方式就完全安全吗?并不是:

- GFW的应对:流量特征识别。比如某机场的境内服务器与某个境外特定服务器有大量的流量传输(一对一,大流量),这就很可能被判定为可疑流量,从而对相应的境内服务器进行关停,或者是对对应的境外服务器IP进行封锁。而一旦机场运营方的境内服务器被GFW锁定,那么连接过该服务器的境内用户就存在被发现的风险。

- 机场本身的隐患:对国安部门的屈服。如果只是境内服务器被锁定,那么泄露的只是使用的用户IP,而非具体的通信信息(因为解密在境外执行),简单来说就是:知道你翻了,不知道你干了啥,并且不一定能锁定到你个人(如果用了公共网络)。但是一旦机场信息被锁定,如果运营者在国内,那么很高概率被捕,被捕后为了配合相关调查和争取宽大处理,极有可能交出位于境外服务器上的详细数据,不仅会有详细的个人信息,还会有你具体的通信细节。

所以,最最最关键的一点是:一定要选择运营者能保证自身安全的机场。比如大家常说的应当选取运营者肉体翻墙的机场。这样就即使机场服务器被GFW彻底封锁,机场运营者只会删除全部数据跑路,用户损失了部分费用,但是至少保证了自己通信信息的安全性。