Криптоджекинг AMBERSQUID нацелен на необычные сервисы Amazon Web Services

Xakep

Компания Sysdig, занимающаяся облачной и контейнерной безопасностью, обнаружила незаконную майнинговую кампанию AMBERSQUID, которая использует для добычи криптовалюты необычные сервисы Amazon Web Services (AWS), включая AWS Amplify, AWS Fargate и Amazon SageMaker, а не просто EC2, как обычно поступают хакеры.

«Активность AMBERSQUID способна эксплуатировать облачные сервисы, не провоцируя запрос на одобрение дополнительных ресурсов от AWS, как было бы в том случае, если бы [злоумышленники] спамили только EC2, — рассказывают специалисты. — Нацеливание на несколько сервисов также создает дополнительные проблемы с реагированием на инциденты, поскольку требует поиска и уничтожения всех майнеров, в каждом атакованном сервисе».

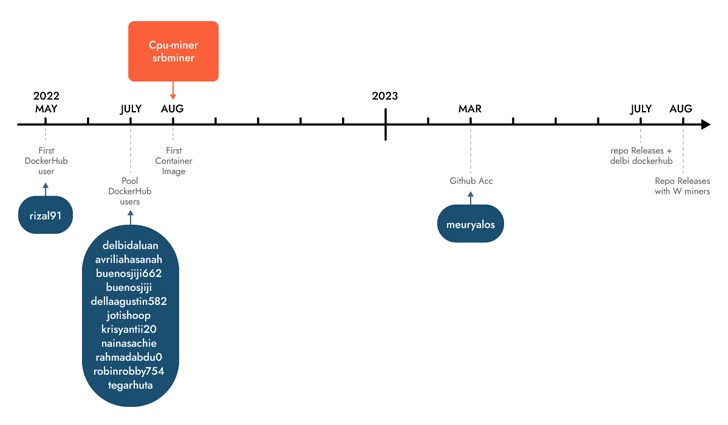

Исследователи рассказывают, что обнаружили эту кампанию после анализа 1,7 млн образов на Docker Hub и связывают ее с индонезийскими злоумышленниками (на основании использования индонезийского языка в скриптах и именах пользователей).

Некоторые из изученных образов были предназначены для запуска криптовалютных майнеров, загруженных из контролируемых хакерами репозиториев на GitHub, тогда как другие запускали shell-скрипты, нацеленные на AWS.

Кроме того, ключевой особенностью AMBERSQUID является использование AWS CodeCommit, которым злоупотребляют для размещения частных Git-репозиториев и «генерации репозиториев, которые затем использовалсись для различных сервисов в качестве источника».

Так, репозиторий содержит исходный код приложения AWS Amplify, который, в свою очередь, используется шелл-скриптом для создания веб-приложения Amplify и последующего запуска майнера.

Также злоумышленники были замечены в использовании шелл-скриптов для криптоджекинга в AWS Fargate и SageMaker, что приводит к значительным потерям вычислительной мощности для жертв.

По оценкам Sysdig, при масштабировании AMBERSQUID на все регионы AWS потери могут оцениваться более чем в 10 000 долларов в день. Пока же анализ кошельков майнеров показал, что на сегодняшний день злоумышленники «заработали» около 18 300 долларов.

«Все это свидетельствует о том, что в Индонезии существует процветающее сообщество, занимающееся криптоджекингом, — пишут в Sysdig. — Хотя большинство финансово мотивированных преступников нацелены на вычислительные сервисы, такие как EC2, важно помнить, что другие сервисы так же могут предоставить злоумышленникам доступ к вычислительным мощностям (хотя и более опосредованно)».

Источник: xakep