Короли 👑 испанского кибер-крайма, Neo_Net

human_hacking

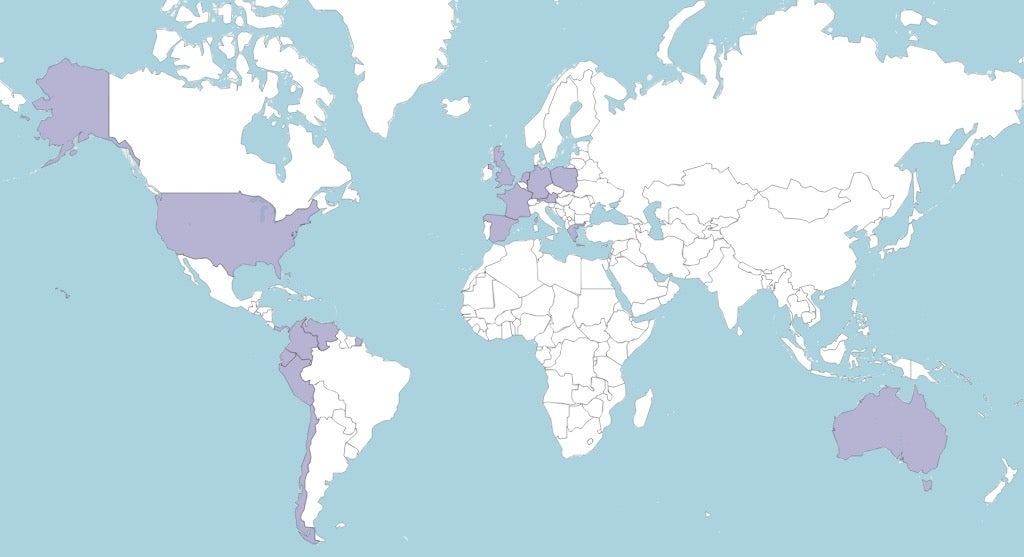

С июня 2021 года по апрель 2023 года тысячи клиентов банков на территории Испании, Чили и ряда европейских стран стали жертвами eCrime группировки Neo_Net, базирующейся в Мехико, криминальной столице Мексики.

Группа разработала и успешно реализовала целый комплекс профессиональных теневых услуг, Smishing-as-a-Service (SMaaS), для атаки банковской системы многих стран по всему миру.

Примечательно, что группировке Neo_Net удалось достичь поистине впечатляющих результатов, несмотря на простоту, даже примитивность используемых инструментов: в арсенале преступников подменные СМС, фишинг-панели и доисторический троян на Android.

Секрет успеха мошеннической кампании кроется в сочетании детально проработанной легенды, грамотной локальной адаптации инфраструктуры с умелым использованием техник SE.

⚡Секрет успеха кампаний NEO_NET - в сочетании проработанной до мелочей легенды, грамотной адаптации инфраструктуры с умелым использованием техник Социальной инженерии...⚡

СХЕМА

Мошенническая кампания разворачивается в несколько этапов.

I. Шаг первый: Смс.

В качестве первого шага используются фишинговые SMS, замаскированные под легитимные источники; имитация авторитетных финансовых учреждений (банки) осуществляется путем подмены идентификаторов отправителя (SID).

Для распространения поддельных СМС группировка использовала собственную разработку, службу Ankarex (о ней более подробно поговорим далее).

В тесте SMS применялись различные запугивающие приемы Социальной инженерии. Например, утверждалось, что к учётной записи жертвы был получен доступ с не авторизованного устройства, или что карта временно ограничена из соображений безопасности. В конце каждого сообщения обязательно содержалась гиперссылка на поддельную страницу банка.

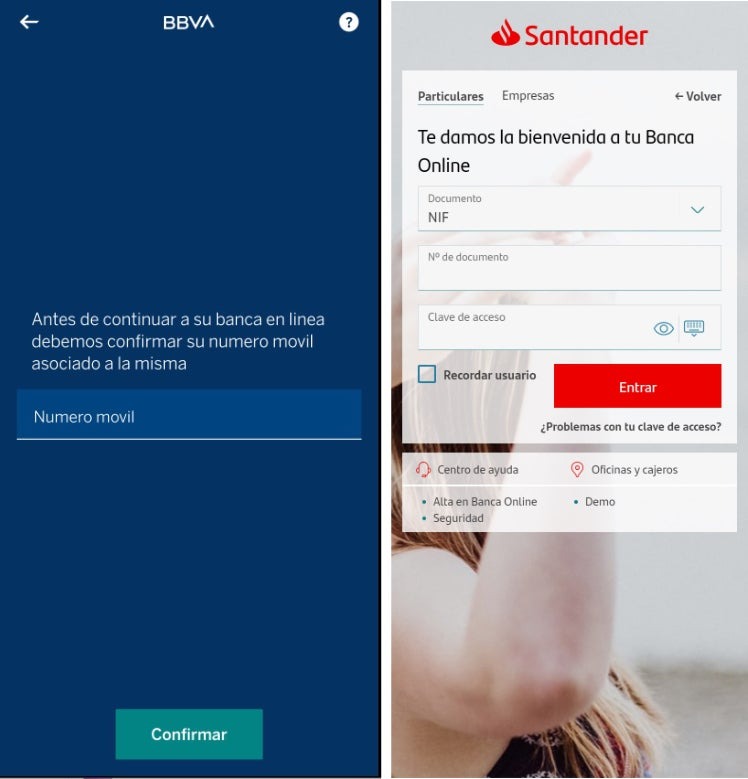

II. Шаг второй: страница-клон

При переходе по ссылке жертва попадает на фэйковую страницу "банка", которая вплоть до мелочей воспроизводит содержимое легитимного ресурса. Фишинговые страницы тщательно настроены при помощи панелей PRIV8 (собственная разработка Neo_net).

Для усложнения процесса разоблачения и снижения рисков компроментации легенды, командой были реализованы определенные меры предосторожности, как например, блокировка запросов от не мобильных пользовательских агентов, сокрытие страниц от сетевых сканеров и ботов.

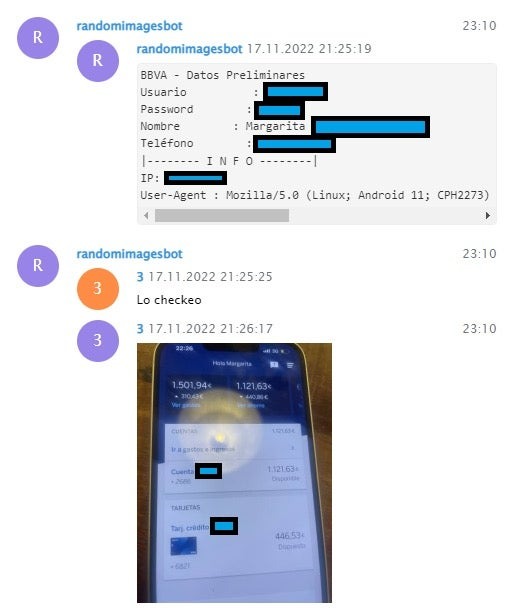

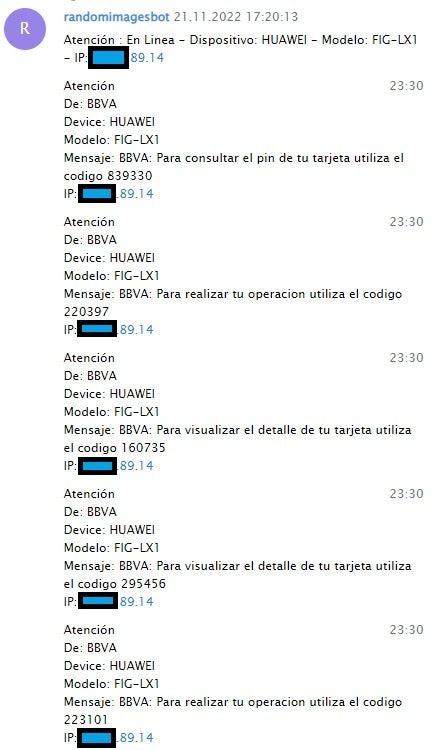

После того, как жертва ввела свои идентификационные данные, информация перенаправляется в чат Telegram через Telegram Bot API.

Таким образом злоумышленникам, помимо личных данных жертв, также удавалось перехватить IP адреса и определенные сведения об устройстве, в частности, user agent.

данные и скомпроментированный счет

*Холст. Масло. Галоперидол.*

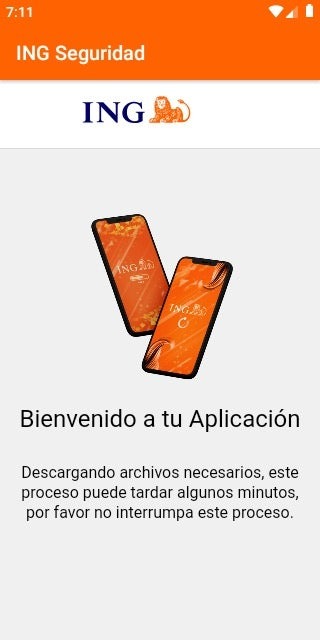

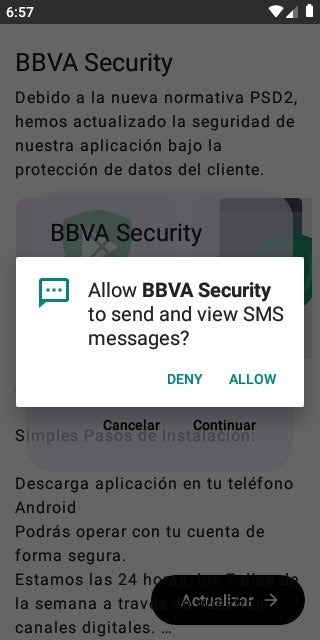

III. Шаг третий: Приложение.

Далее злоумышленники успешно использовали техники Социальной инженерии для обхода механизмов многофакторной аутентификации (MFA), применяемых банковскими клиентами. Например, жертву убеждали в необходимости скачать и установить на Android устройство специальное ПО, якобы для безопасности банковского счета и личных данных клиента. Поддельные приложения полностью копировали настоящий банковский софт, как например ING или BBVA:

Весь "ньюанс" ситуации в том, что эти приложения не выполняли функции защиты от слова совсем, вместо этого - предоставляли преступникам полноценный доступ к СМС-сообщениям своих жертв.

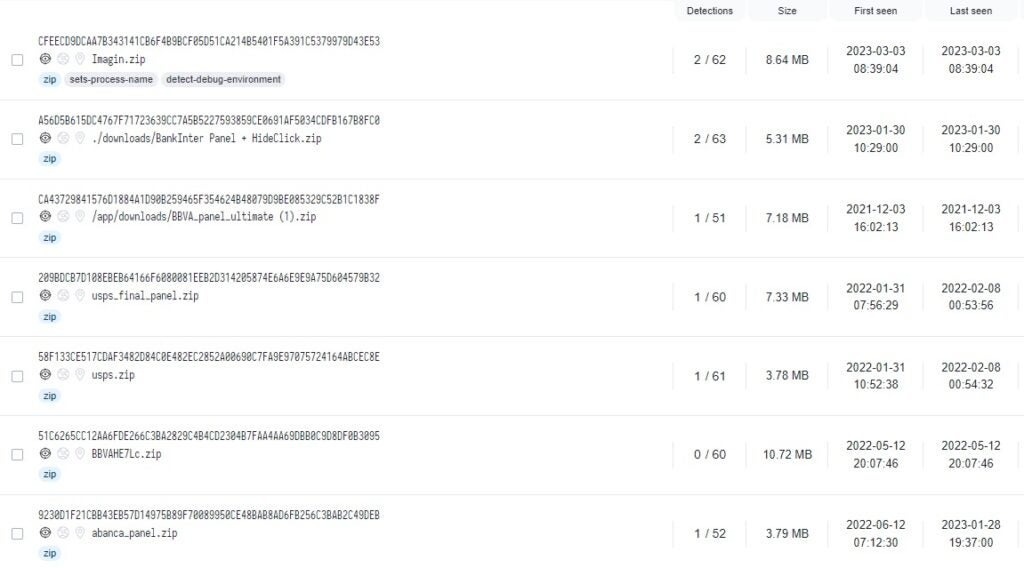

Android приложения в арсенале злоумышленников, по сути, являются модифицированными версиями общедоступного шпионского ПО на Android, известного под названием SMS Eye (троян древний, как говно мамонта).

Некоторые участники группировки дополнительно шифровали троян, используя, опять же, общедоступные упаковщики, дабы избежать обнаружения антивирусом.

Приложения перенаправляли все входящие SMS-сообщения таргетов в специальный чат в Telegram для последующей эксфильтрации.

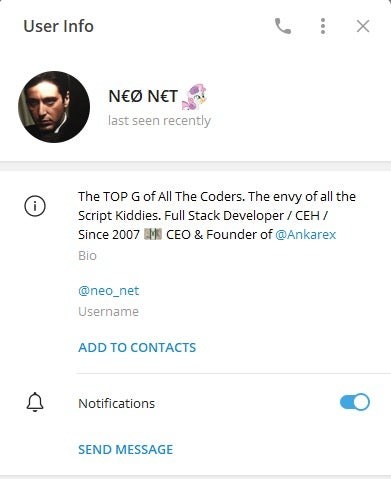

Примечательно, что в каждом из вышеуказанных чатов для эксфильтрации SMS в качестве администратора выступает лично Neo_Net. Более того, несколько пакетов троянов для Android содержат в своих названиях отсылки к этому же создателю, например: com.neonet.app.reader.

На основании вышеизложенного, резонно предположить, что Neo_Net сдает свою инфраструктуру в аренду аффилированным лицам, что в целом усложняет идентификацию деятельности группировки.

СМС сообщения с устройств жертв используются для обхода MFA в целевых учетных записях путем перехвата одноразовых паролей (OTP).

Помимо прочих ухищрений, злоумышленники используют телефонные звонки жертвам, выдавая себя за представителей банка, чтобы заставить своих жертв установить шпионское ПО на Android, а на случай если у тех не Android, чтобы обманом выведать OTP.

ИСТОКИ: Откуда вообще взялся Neo_Net?

Есть мнение, что лидер преступной группировки Neo_Net в прошлом был одним из борцов с кибер преступностью: в индустрии ИБ похожий персонаж был замечен в начале 2021 года. Сейчас он ведет общедоступный профиль на GitHub под ником «notsafety», также ему принадлежит учетная запись Neo_Net в Telegram, где демонстрируются работы команды и которая позиционируется как "аккаунт основателя и руководителя платформы Ankarex".

Исследователи также связывают создание группировки Neo_Net с испаноязычным ИТ-форумом «macosfera.com»: выявлены взаимосвязи адресов электронных почт некоторых пользователей форума с фишинг-панелями, используемыми для атак банки и финансовые учреждения Испании.

На основании вышеуказанного, можно предположить, что группировка Neo_net вероятно сотрудничала со специалистами Форума MACOSFERA для настройки своей инфраструктуры.

Пара слов об ANKAREX.

Ключевым творением Neo_Net по праву считается платформа Ankarex Smishing-as-a-Service, действующая с мая 2022 года. Для рекламы услуг группировки и продажи "франшизы" в Telegram существует одноименный канал Ankarex, аудитория которого насчитывает около 1700 участников. Там регулярно публикуются новости, обновления ПО, а также различные акции и подарки. Помимо услуг сервиса SMaaS, на Ankarex продаются базы данных потенциальных лидов, включающие имена жертв, адреса электронной почты, IBAN, номера телефонов, etc. Отдельно доступна для приобретения и шпионская служба "Android SMS" (тот самый дедушка -троян).

ЗАКЛЮЧЕНИЕ

Суммарный ущерб от действий группировки Neo_Net, по состоянию на настоящее время, превысил 350.000 €, и это только по примерным* подсчётам; исчисляются тысячами объемы скомпроментированной личной информации (PII), включая номера телефонов, национальные ID номера и паспортные данные пострадавших.

*Подсчёты примерные, т.к. более ранние атаки не предусматривали использование sms в качестве первого шага, соответственно, их труднее идентифицировать, как деятельность Neo_Net.

**Руководствуясь собственным опытом, осмелюсь предположить, что серия громких атак на клиентов немецкого DKB (Deutsche KreditBank) имеет аналогичный почерк и уровень проработки инфраструктуры, с той лишь разницей, что вместо СМС первым шагом атаки являлось электронное письмо. Сами посудите (: