Kn0ck framework

@webware

Приветствую Уважаемых Форумчан,Друзей и Читателей.

Сегодня будет немного сумбурный обзор,на который потратил много времени.

Потребовалось снести свою лабораторию для освобождения мест.

И решил обновить дистрибутивы Kali и Parrot для VBox.

В результате,вы видите обзор на Kali Linux 2019.2

Parrot 4.6 проиграла на сей раз,даже был неприятно удивлён.

На обоих дистрах уже готовы пакеты git,на Parrot предустановлен сканер OpenVas и много ещё чего,что порадовало,пока..

Пока не увидел,как firefox насмерть вешает систему,которая виснет также намертво,как и другие инструменты.

Переустановил Libreoffice,Firefox и многое другое,в итоге сделал вывод,что лучше пока пользоваться предыдущей версией.

Это было так,к слову,коротка заметка.

А инструмент,о котором хотелось бы поговорить,называется Kn0ck.

Создал его Faruq (telnet22).

Не совсем обычный получился небольшой framework для Pentest.

Установка:

# git clone https://github.com/telnet22/Kn0ck.git # cd Kn0ck/ # chmod +x install.sh # ./install.sh # chmod +x knock # ./knock --help -команда запуска с выводом справки

Для других дистрибутивов на основе Debian,или Ubuntu,команды установки такие:

chmod +x install_for_debian_ubuntu.sh ./install_for_debian_ubuntu.sh

У меня часто бывают цели,которые неплохо защищены,а вообще-то,инструмент может искать уязвимости.

Список проверок:

Сканирование включает такие параметры:

Опции можно посмотреть на скрине

Инструмент конечно хорош сам по себе,совмещён с Nmap и Metasploit.

Затрудняюсь ответить,подойдёт ли он опытным пентестерам,но новичкам точно.

Он также может детектить наличие защиты у тестируемого ресурса.

В общем,никаких выдуманных легенд:некие русскоговорящие хлопцы арендовали сервер в США.

Организовали он-лайн магазин,кидают клиентов.

Но и защиту продумали неплохую.

Если вашей целью будет не такой сайт,то и результаты будут более впечатляющие.

Здесь мы видим защиту от стороннего популярного сервиса.

Здесь открытые порты и то,что используется порт 8080 прокси-сервера,на нём также может быть и Apach

Тут пропускные порты

Здесь защищённые данные,принадлежность сервера США,но с русской почтой))

Не дремлят,заметили активность и начали закрывать порты,в том числе и 80-й

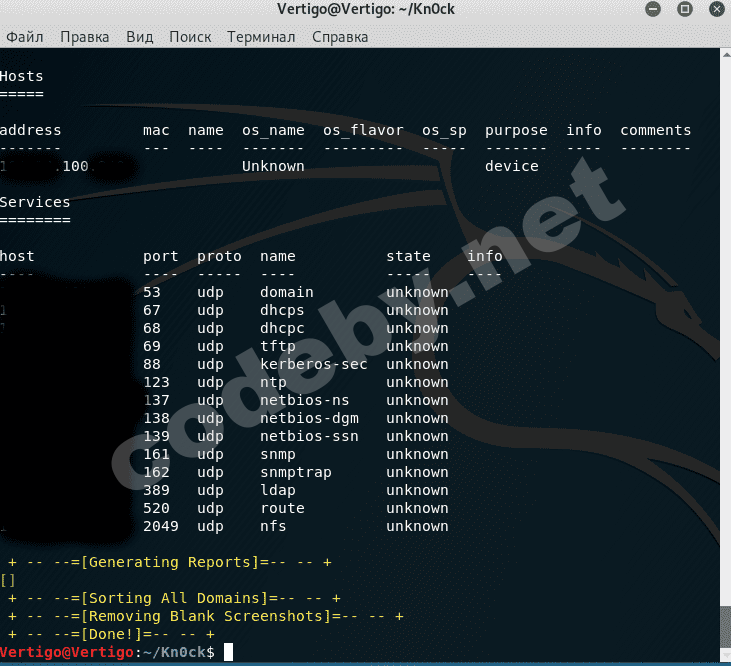

Но здесь подключился Metasploit и успел просканировать цель.

Дальше ничего интересного,т.к. в мою задачу входило показать работу инструмента.

Надеюсь,кому-нибудь пригодится.

Благодарю за внимание и до новых встреч.