Kerberos, NTLM, DNS, LDAP.

Life-Hack - Linux/Хакинг/Хакер/ИБ/Osint

Kerberos

Kerberos является протоколом аутентификации по умолчанию для учетных записей домена, начиная с Windows 2000. Когда пользователь входит в свой компьютер, Kerberos используется для его аутентификации посредством взаимной аутентификации. Kerberos — это протокол аутентификации, основанный на билетах вместо передачи паролей пользователей по сети. В рамках доменных служб Active Directory (AD DS) контроллеры домена имеют центр распространения ключей Kerberos (KDC), который выдает билеты. Когда пользователь инициирует запрос на вход в систему, клиент, который он использует для аутентификации, запрашивает билет у KDC, шифруя запрос паролем пользователя. Если KDC сможет расшифровать запрос (AS-REQ) с помощью своего пароля, он создаст билет на получение билета (TGT) и передаст его пользователю. Затем пользователь представляет свой TGT контроллеру домена для запроса билета службы выдачи билетов (TGS), зашифрованного с помощью хэша пароля NTLM соответствующей службы. Наконец, клиент запрашивает доступ к требуемому сервису, предоставляя TGS приложению или сервису, который расшифровывает его с помощью хэша своего пароля. Если весь процесс завершится надлежащим образом, пользователю будет разрешен доступ к запрошенной службе или приложению.

Проверка подлинности Kerberos гарантирует, что пароль пользователя не будет передаваться по сети. Центр распространения ключей Kerberos (KDC) не записывает предыдущие транзакции. Билет службы предоставления билетов Kerberos (TGS) основан на действительном билете предоставления билетов (TGT). Предполагается, что если у пользователя есть действительный TGT, то он доказал свою личность.

DNS

Доменные службы Active Directory (AD DS) используют DNS, чтобы позволить клиентам (рабочим станциям, серверам и другим системам, взаимодействующим с доменом) находить контроллеры домена, а контроллерам домена, на которых размещена служба каталогов, взаимодействовать между собой. DNS используется для преобразования имен хостов в IP-адреса и широко используется во внутренних сетях и в Интернете. Частные внутренние сети используют пространства имен DNS Active Directory для облегчения связи между серверами, клиентами и узлами. AD поддерживает базу данных служб, работающих в сети, в форме записей служб (SRV). Эти записи служб позволяют клиентам в среде AD находить необходимые им службы, такие как файловый сервер, принтер или контроллер домена. Динамический DNS используется для автоматического внесения изменений в базу данных DNS при изменении IP-адреса системы. Внесение этих записей вручную заняло бы очень много времени и оставило бы место для ошибок. Если в базе данных DNS нет правильного IP-адреса хоста, клиенты не смогут найти его в сети и связаться с ним. Когда клиент присоединяется к сети, он находит контроллер домена, отправляя запрос в службу DNS, получая запись SRV из базы данных DNS. Затем клиент использует это имя хоста для получения IP-адреса контроллера домена. DNS использует 53 порт UDP и TCP. Порт 53 UDP используется по умолчанию, но он возвращается к TCP, когда связь больше невозможна и размер сообщений DNS превышает 512 байт.

NTHash (NTLM)

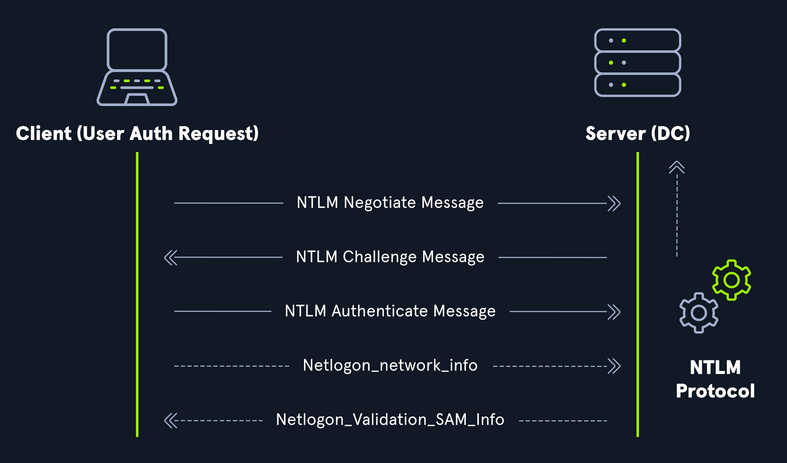

Хэши NT LAN Manager (NTLM) используются в современных системах Windows. Это протокол аутентификации типа «запрос-ответ», в котором для аутентификации используются три сообщения: клиент сначала отправляет NEGOTIATE_MESSAGE на сервер, ответом которого является CHALLENGE_MESSAGE для проверки личности клиента. Наконец, клиент отвечает AUTHENTICATE_MESSAGE. Эти хэши хранятся локально в базе данных SAM или файле базы данных NTDS.DIT на контроллере домена. Протокол имеет два хешированных значения пароля, которые можно выбрать для выполнения аутентификации: хэш LM и хеш NT, который представляет собой хеш MD4 значения пароля UTF-16 с прямым порядком байтов. Алгоритм можно представить как: MD4(UTF-16-LE(пароль)).

Несмотря на то, что они значительно надежнее, чем хеши LM (поддерживают весь набор символов Unicode, состоящий из 65 536 символов), их все же можно относительно быстро перебрать в автономном режиме с помощью такого инструмента, как Hashcat. Атаки на графические процессоры показали, что все 8-символьное пространство ключей NTLM можно взломать менее чем за 3 часа. Более длинные NTLM-хеши могут быть сложнее взломать в зависимости от выбранного пароля, и даже длинные пароли (более 15 символов) можно взломать с помощью автономной атаки по словарю в сочетании с правилами. NTLM также уязвим для атаки pass-the-hash, что означает, что злоумышленник может использовать только NTLM-хэш (после получения в результате другой успешной атаки) для аутентификации в целевых системах, где пользователь является локальным администратором, без необходимости знать значение открытого текста. пароля.

Хэш NT принимает форму b4b9b02e6f09a9bd760f388b67351e2b, что является второй половиной полного хеша NTLM. Хэш NTLM выглядит следующим образом:

Рэйчел:500:aad3c435b514a4eeaad3b935b51304fe:e46b9e548fa0d122de7f59fb6d48eaa2:::

Рэйчел — это имя пользователя

500 — RID для учетной записи администратора.

aad3c435b514a4eeaad3b935b51304fe — это LM-хэш.

e46b9e548fa0d122de7f59fb6d48eaa2 — это NT-хеш. Этот хэш можно либо взломать в автономном режиме, чтобы раскрыть значение открытого текста (в зависимости от длины/надежности пароля), либо использовать для атаки с передачей хеша.

LDAP

Active Directory поддерживает облегченный протокол доступа к каталогам (LDAP). LDAP — это кроссплатформенный протокол с открытым исходным кодом, используемый для аутентификации в различных службах каталогов. LDAP использует порт 389, а LDAP через SSL (LDAPS) обменивается данными через порт 636. LDAP — это язык, который приложения используют для взаимодействия с другими серверами, предоставляющими службы каталогов. Другими словами, LDAP — это то, как системы в сетевой среде могут «общаться» с AD.