Какое пиво пьет сис.админ?

B1ACK_GARANT

Конкурентная разведка или поиск по открытым источникам, позволяет получить буквально все.

В современном мире невозможно не использовать социальные сети, разные ресурсы и форумы, а также прочую информацию. Часто компании и люди пренебрегают безопасностью и публикуют очень много данных о себе. Это позволяет найти довольно много информации и использовать ее по назначению.

Разведка на основе открытых данных (по другому- OSINT) — одна из разведовательных дисциплин. Включает в себя поиск, выбор и сбор разведовательной информации, полученной из общедоступных источников, и ее анализ.

Конкурентная разведка или поиск по открытым источникам, позволяет получить буквально все. Даже название бара и марку пива, которую любит системный администратор вашего сайта. Давайте рассмотрим конкретные кейсы и на практике посмотрим, что можно узнать. Работать будем на примере сайта notsopositive.online.

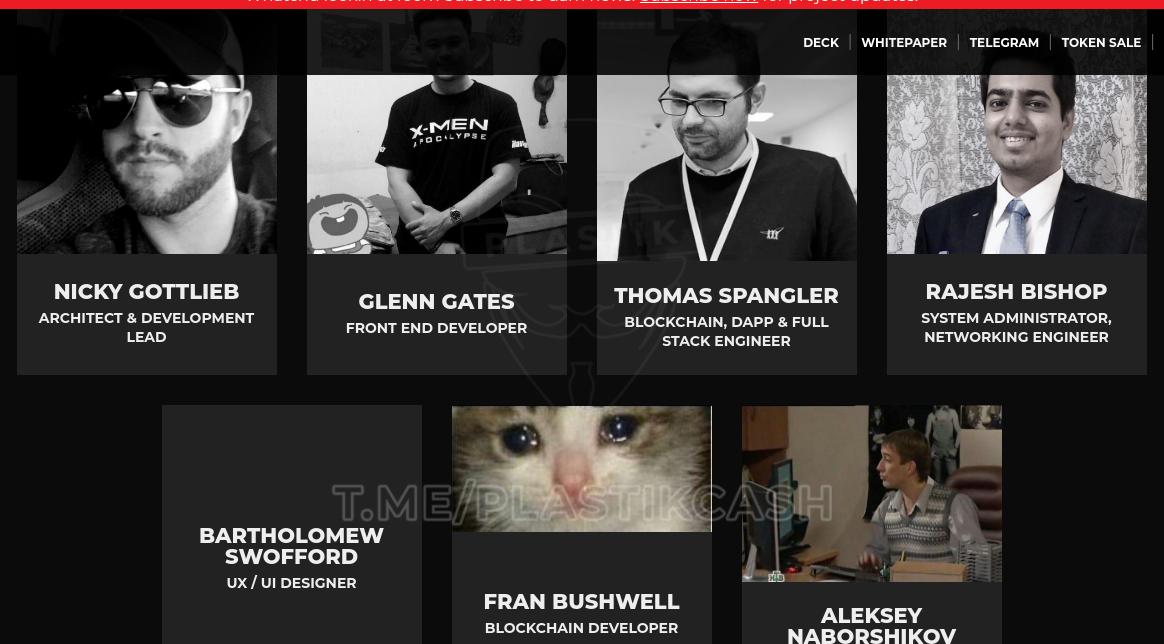

Перед началом поиска рекомендую ознакомится с командой проекта.

В серии нескольких статей мы будем искать разную информацию о них: домашний адрес, возраст, место работы, никнеймы, фото, марки телефонов, автомобили, локации. В ходе будут продемонстрированы интересные способы, которые могут пригодиться и в других ситуациях.

Команда разработчиков:

Исполнительная команда:

Как узнать реальный IP адрес скрытый под CloudFlare?

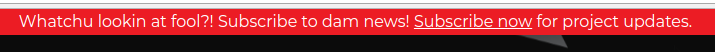

Одно из заданий — найти реальный IP сайта ICO notsopositive.online. Сам IP скрывается посредством CloudFlare. Но это можно обойти несколькими способами. Один из них мы рассмотрим более детально. Это важно, так как для анализа в Maltego необходим реальный IP адрес.

Для получения реального IP, нужно подписаться на новостную рассылку. После этого необходимо проверить с какого IP придет письмо. Это можно сделать с помощью сервисов Яндекс и Google. Итак, вводим данные и получаем письмо. Рассмотрим на примере Gmail.

После этого нужно посмотреть свойства письма и можно увидеть реальный IP адрес. Для этого необходимо выбрать пункт “Показать оригинал”.

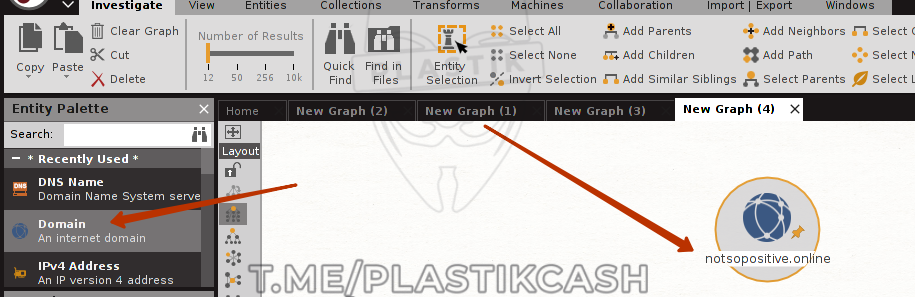

Базовый анализ с Maltego

Maltego — это программа, которая проводит сбор информации на основе разнообразных проверок, в том числе сканирование на наличие документов с метаданными и проверки уязвимостей. Программа анализирует полученную информацию и графически отображает собранные данные.

После этого нужно проанализировать сайты и понять, что тут вообще есть и как мы можем использовать такую информацию. На примере я буду показывать базовую версию, которая установлена с коробки в операционной системе Kali lInux.

После этого ищем всю информацию, нажав “All Transform”.

Получаем вот такую картину, которая показывает пока только основы. Но правда кроется в деталях. Вот в них и будем разбираться чтобы получить полную картинку, которая, в итоге, может быть очень интересной.

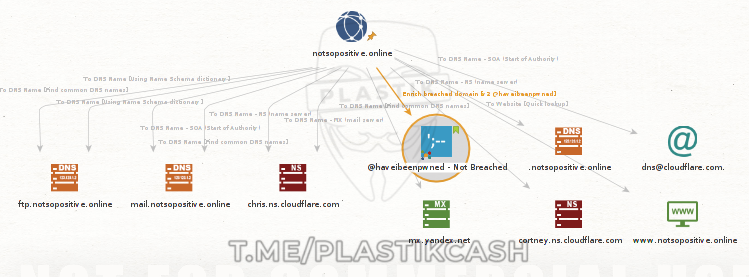

Как узнать какое пиво пьет системный администратор сайта?

Далее нас интересует FTP и Mail сервер. Проверим их и, возможно, получим другие сайты или IP, которые размещены на сервере. Возможно, это личный сайт администратора или одного из создателей компании. И получив доступ к другому сайту, мы потенциальном имеем возможность получить доступ к нашему сайту. Или мы можем собрать например информацию об администраторе.

Просканировав mail.notsopositive.online, получаем IP-адрес 212.92.98.77. Далее также просканируем его стандартной командой "All Transforms". И получаем первые результаты.

Вначале статьи я писал о команде. Так вот администратор Radjer Bishop и сайт bishopshomepage.win имеют много общего. Скорее всего это личный сайт администратора. Давайте просканируем и его, возможно там есть другая полезная информация.

И тут мы получаем почту rajbish0p@yandex.ru и никнейм. Уже по этой информации можно провести сбор доступной инфы в социальных сетях, на форумах и провести атаку дополнительно используя СИ. Также можно собрать дополнительную информацию по нику.

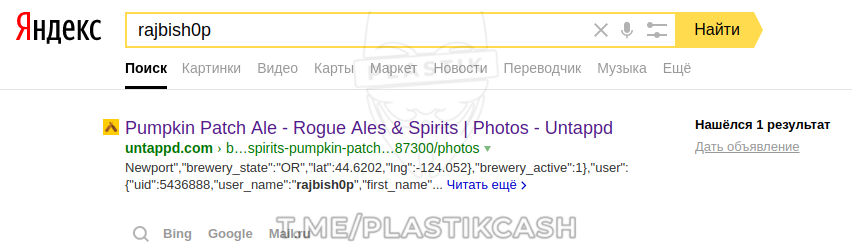

Дисклеймер: очень важно использовать разные поисковые системы, некоторые алгоритмы существенно отличаются и это очень помогает в поиске.

В гугле нет ролевантных ответов, переходим в яндекс. А тут сразу попадаем на социальную сеть любителей пива.

Переходим и получаем другие данные. У нас получилось узнать любимый вид пива, а также локацию бара, где наш системный администратор выпивает. Это можно увидеть в профиле по названию. Или вбить координаты в гугл карты, которые видно при запросе в Яндексе (44.6202, -124,052).

К сожалению, проверяя другие социальные сети и форумы я не нашел интересной информации. Но я думаю этого было вполне достаточно чтобы понять, что можно узнать используя утилиту Maltego.

Как проверить наличие других сайтов на одном IP?

В начале я описал способ, который позволил обойти CloudFlare. Далее мы можем добавить наш IP и также просканировать его. Это делается для того, чтоб понять есть ли другие потенциальные слабые места. Если будут другие сайты, то есть смысл просканировать и узнать их версии, наборы плагинов и т.д., а потом посмотреть уязвимости. Возможно, где-то и будет эксплоит. Не обязательно сразу использовать грубую атаку перебором. Я думаю мысль вы поняли.

Для этого добавляем новый граф IPv4 адрес 178.170.172.110 и сканируем.

В данном случае этот сайт не работает. Но в других проектах нужно обязательно анализировать информацию и проверять на наличие уязвимостей. Также могут быть и другие полезные данные в формате телефонов, адресов офисов и т.д. Дополнительно стоит смотреть на никнеймы, почты и домены. В них также может быть много информации.

Заключение

Используя небольшой набор инструментов получилось собрать довольно много информации. При надобности можно пригласить системного администратора по почте на пиво в известное место и предложить интересный проект. При должной подготовке атака будет иметь очень большую вероятность успеха. Поэтому очень важно собирать необходимую информацию и раскладывать ее буквально по полочкам.

Хочешь вторую часть? Возвращайся на мой канал и жми на шпиона под постом!