Как взламывают коммуникационные сервисы

Debian-LabВ данной статье Вы узнаете, злоумышленники как взламывали Microsoft Teams с помощью простого GIF изображения.

Уязвимость, опубликованная в середине 2020 года, могла быть использована удаленным агентом, и Microsoft оперативно ее исправила через несколько дней после обнаружения.

Однако этот данный сценарий следует воспринимать как реальную угрозу, с которой сталкиваются не только Microsoft Teams, но и все приложения, поддерживающие похожие методы работы.

Обнаруженная уязвимость представляет собой уязвимость, похожую на червя, которая позволяет преступникам захватить весь список учетных записей Teams организации, просто отправив жертвам вредоносную ссылку на невинно выглядящее изображение в формате GIF.

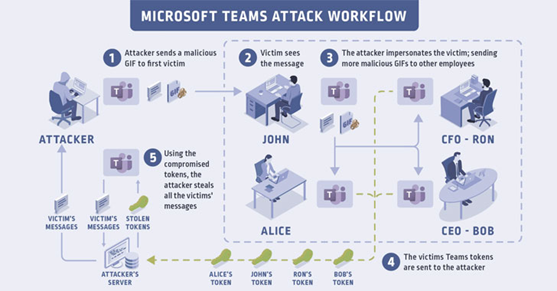

Даже если у преступника нет конфиденциальной информации из учетной записи Команды которую он атакует, уязвимость может быть использована для получения токенов учетной записи и последующего доступа ко всем сеансам чата целевых пользователей. На рисунке 1 ниже показано, как эта атака может быть проведена против крупной компании.

Рисунок 1: Процесс атаки на Microsoft Teams

Уязвимость можно было эксплуатировать, выполнив следующие шаги:

- Вредоносное изображение в формате GIF подготавливалось, создавалось преступниками и отправлялось первой жертве во время видеоконференции через чат.

- Жертва открывает и видит сообщение со встроенным изображением в формате GIF. На данном этапе преступник выдает себя за жертву и распространяет GIF-изображение с полезной нагрузкой в учетных записях команд организации, заражая большую группу сотрудников.

- Сообщение распространяется, и другие люди тоже его получают.

- Токены жертв отправляются преступнику.

- Злоумышленники могли использовать извлеченные токены для доступа к информации, контактам, приватным перепискам жертвы.

Как описано выше, уязвимость заключалась в простом изображении в формате GIF и в том, как Teams обрабатывает аутентификацию для ресурсов изображения.

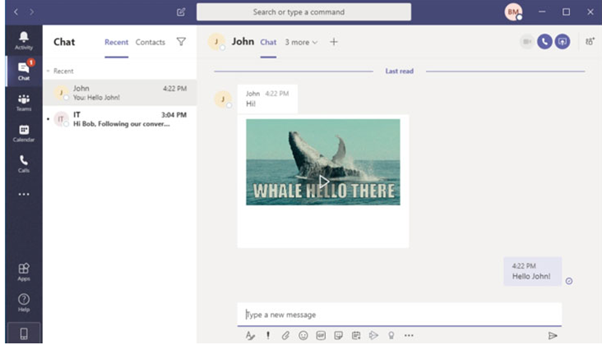

Ниже представлена начальная полезная нагрузка.

Рисунок 2: GIF-изображение, отправленное первой жертве.

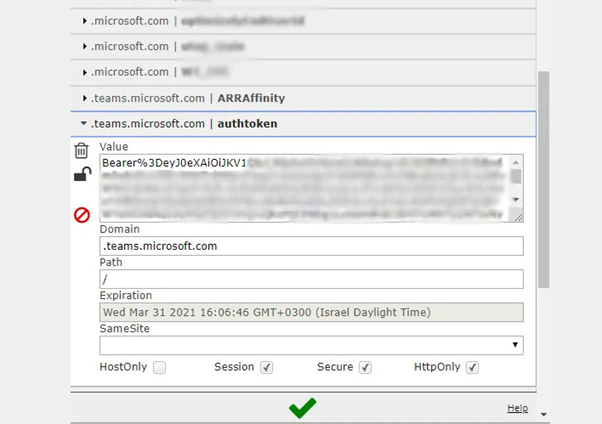

Когда приложение открывается (как мобильное, так и настольное), во время этого процесса создается JSON Web Token (JWT) - токен доступа. Этот токен позволяет пользователю просматривать изображения, которыми поделился этот человек или другие участники беседы/встречи.

Из-за этого cookie-файл под названием «authtoken», который предоставляет доступ к серверу ресурсов «api.spaces.skype.com», может использоваться для создания «токена Skype», предоставляющего доступ для отправки сообщений, создания групп, добавления новых пользователей или удалять пользователей из групп, изменять разрешения в группах через API Teams и т. д.

Рисунок 3: Токен JWT, извлеченный с помощью этой уязвимости.

Перехват управления

После получения данного привилегированного токена жертвы, его можно было использовать для взаимодействия и с другими внутренними системами экосистемы Microsoft. Два поддомена были определены как уязвимые злоумышленниками, а именно:

- aadsync-test.teams.microsoft.com

- data-dev.teams.microsoft.com

Получив токен, преступник мог получить доступ к поддоменам, которые были уязвимы и браузер жертвы отправлял аутентификационный cookie на удаленный сервер злоумышленников.

Затем можно узнать токен Skype и получить доступ ко всем данным учетной записи жертвы - конфиденциальную информацию, информацию о встречах и календаре, данные о конкурентах, секреты, пароли, личную информацию, бизнес-стратегию, планы. Данную информацию можно было уже использовать для уже других типов атак.

Подводя итоги

Поскольку программное обеспечение для видеоконференцсвязи используется для поддержания прямой связи между сотрудниками, клиентами и даже семьей, обновление программного обеспечения для предотвращения новейших векторов атак является обязательной процедурой для всех. Также неплохо использовать решения для обеспечения безопасности конечных точек, таких как антивирус на агентах IDS хоста.

⏳ Наш основной канал - @debian_lab