Как "Эксперты" Telegram разоблачали

CryptoInside

В который раз убеждаюсь в том, как легко ввести в заблуждение колхозников, которые не понимают даже баз и основ работы шифрования, SSL и TLS, HTTPS и так далее. Если вы не поняли - то этот пост именно про видео, якобы разоблачающее Telegram и любые другие мессенджеры. Еще раз прикрепляю ссылку для тех, кто еще не видел - https://www.youtube.com/watch?v=VVcYBpFR58Y

А также прикреплю ссылку на свое видео, в котором речь идет о безопасности и целостности Secret-чатов в Telegram - https://youtu.be/OCJ9iwh8YfU

Я полностью посмотрел видео, которое так яростно мне кидали колхозники, с пеной у рта доказывая, что Паша то под ФСБ ходит и Telegram уже давно читается спец.службами.

Начнем по порядку:

Основной документ, который используется в этом ролике в качестве аргумента о том, почему Telegram и другие мессенджеры читаются спец. службами выглядит следующим образом - https://media.defense.gov/2019/Dec/16/2002225460/-1/-1/0/INFO%20SHEET%20%20MANAGING%20RISK%20FROM%20TRANSPORT%20LAYER%20SECURITY%20INSPECTION.PDF

Я прекрасно понимаю, что 95% людей, посмотревших видео этих “экспертов” не могут прочитать этот документ и понять его смысл. Они и на русском грамотно предложение составить не могут. Но сейчас не об этом.

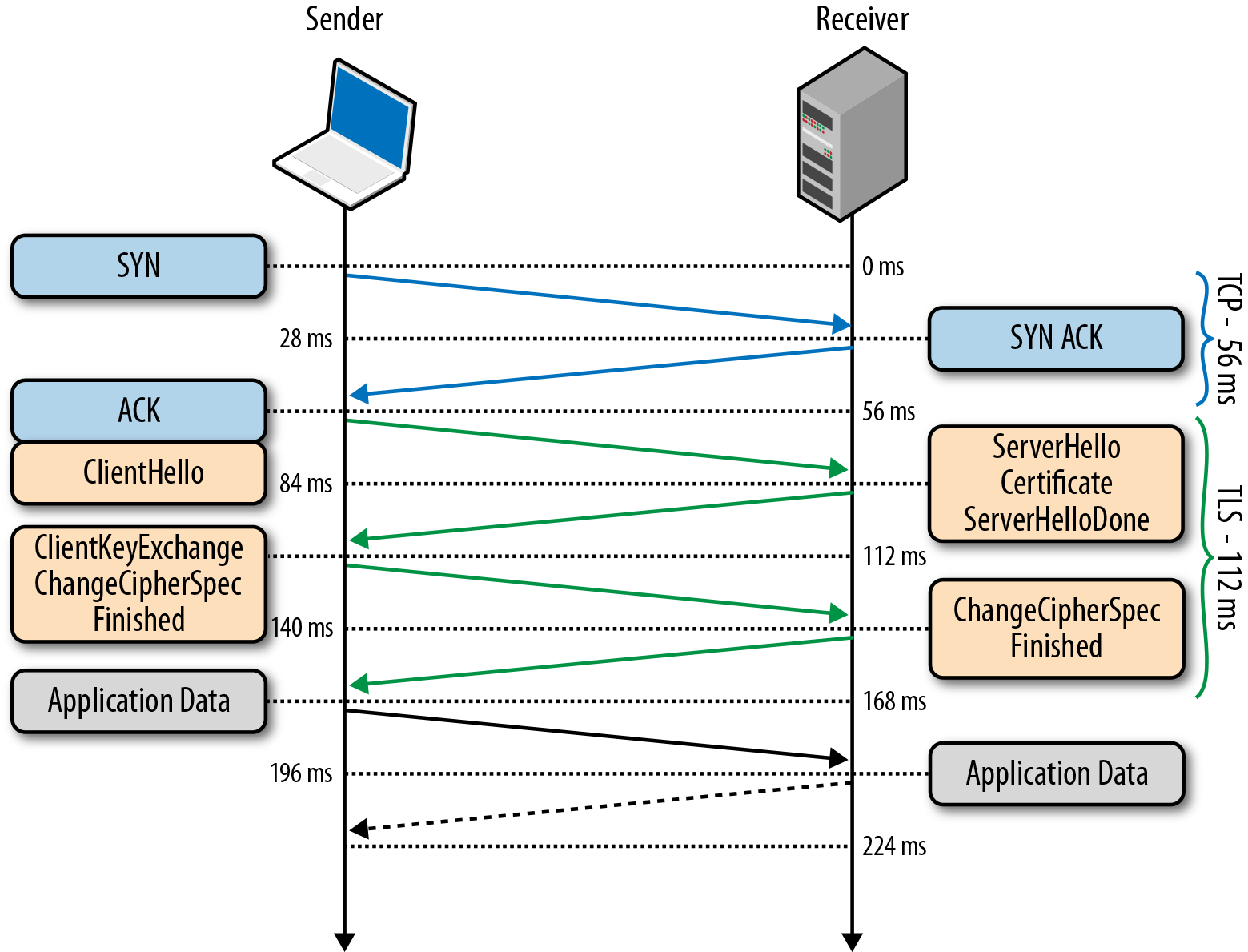

Любой адекватный человек, прочитавший этот документ поймет, что его содержимое не имеет ничего общего с шифрованием, которое используется в Secret-чатах Telegram. Этот документ вообще не имеет ничего общего с шифрованием, которое используется в мессенджерах в целом. Речь в этом документе идет про TLS(Transport Layer Security) и TLSI(Transport Layer Security Inspection).

Если коротко, то TLSI - это механизм, который может(или сможет) расшифровывать TLS трафик и смотреть его содержимое. Организовано это через MITM(Man in the middle attack) с выпуском “дырявого” SSL сертификата.

Основные механизмы TLSI:

- Менеджмент потоков трафика через TLSI прокси

- Установление TLS соединения между клиентом и сервером

- Выпуск доверенных SSL сертификатов

Не буду вдаваться в подробности этого документа. Если захотите, сделаю отдельное видео про него. Короче говоря, TLSI - это специальный механизм, который будет выпускать поддельные SSL сертификаты, устанавливать “дырявое” TLS соединение между клиентом и сервером, и, соответственно, читать все, что по этому “дырявому” TLS каналу проходит.

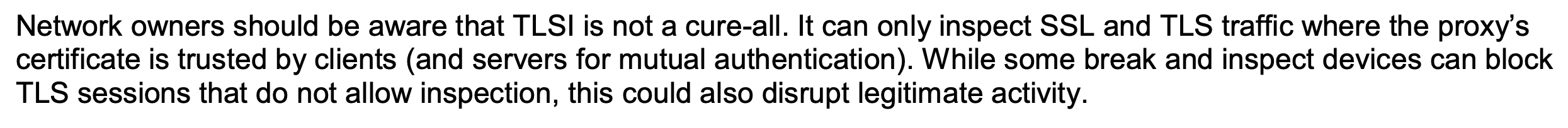

Важно: TLSI сможет читать только SSL и TLS трафик, в котором выпущенному “поддельному” сертификату доверяет и клиент, и сервер. Это указано в самом документе.

На этом этапе у любого адекватного человека возникнет вопрос: “А какое это отношение имеет к шифрованию Secret-чатов в Telegram и шифрованию в других мессенджерах?”

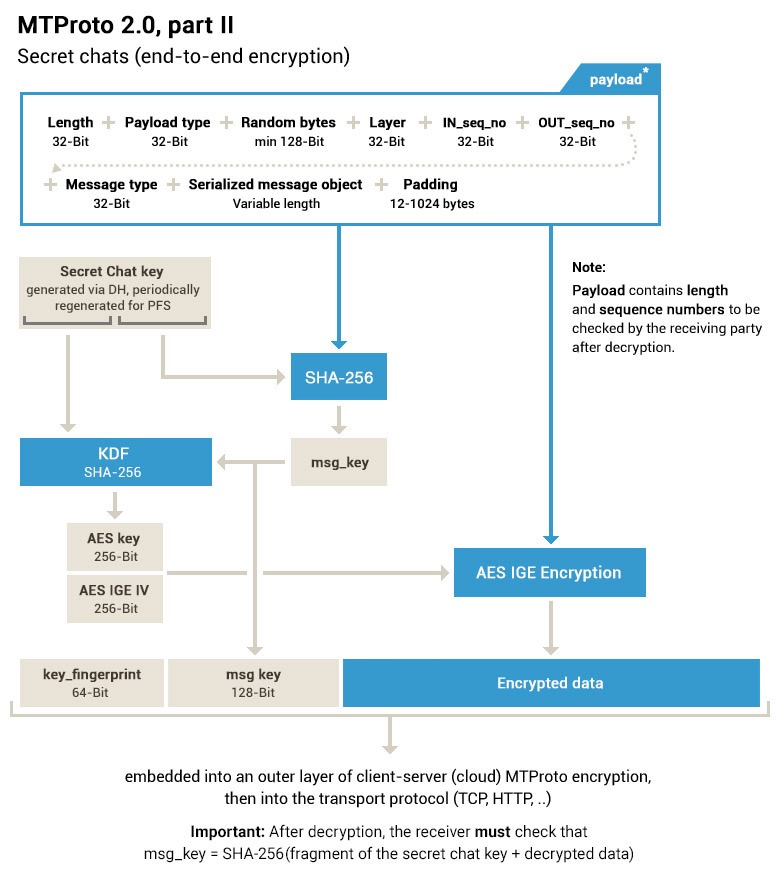

В том то и дело, что никакого. Я еще раз напомню, что генерация приватных ключей и шифрование сообщений в Telegram происходит на устройстве пользователя. То есть, сообщение “касается” сети уже в зашифрованном виде. Не имеет значения, будет ли это сообщение перехвачено или нет. Оно было зашифровано на устройстве пользователя. Это ГАРАНТИРУЕТ то, что никто, кроме получателя и отправителя не сможет увидеть содержимое этого сообщения. Никакие поддельные SSL сертификаты и TLSI здесь вообще не играют никакой роли.

Максимум, что можно получить - это небольшое кол-во метаданных, и то не факт, что это получится сделать.

Приведу еще более простой пример. Представьте, что вы создали пару ключей в оффлайне. Затем, вы написали сообщение и зашифровали его тоже в оффлайне. Только после выполнения всех этих манипуляций вы отправляете его получателю. При этом, шифрование, которое вы используете, полностью надежно и вы можете это самостоятельно проверить.

Далее, канал, по которому это сообщение передается может быть скомпрометирован. Но зашифрованное сообщение не сможет открыть никто, кроме вашего собеседника. И оно дойдет получателю зашифрованным. В этом и есть вся суть E2E шифрования. Оно гарантирует то, что сообщение будет доставлено из точки А в точку Б, и никто не сможет его прочитать, кроме двух участников беседы.

Можем пойти дальше и смоделировать еще одну ситуацию. Человек по середине(MITM) подменяет публичный ключ одного из участников переписки. Это сделать возможно, если публичный ключ передается по незащищенному каналу. В таком случае, участники переписки не могут быть уверены в том, что общаются друг с другом. Эта проблема решается личной встречей и обменом публичными ключами напрямую. В Telegram можно просто сверить ключи, которые находятся в разделе Encryption Key. Если они совпадают, значит MITM атаки не было.

Тем не менее, я уже далеко ушел от TLS и TLSI. Хотя оно и понятно, потому что это не имеет никакого отношения к целостности Secret-чатов Telegram и других мессенджеров. Единственное, что может(сможет) TLSI - смотреть TLS трафик. И то не во всех случаях.

Стоит отметить, что Майкл также упомянул то, что протокол Диффи - Хеллмана может быть взломан и у него есть куча доказательств на этот счет. Вот это уже интересно посмотреть. А пока, видео с “разоблачением” Telegram и мессенджеров - бесполезный мусор для колхозников, которые не могут в английский и примитивную логику. Для людей, которые готовы верить всему, что подано красиво и с "умными" словами. А я еще раз повторю - не нужно никому верить, проверяйте всю информацию самостоятельно. Хорошего вечера!