John the Ripper – инструмент для взлома паролей

Этичный Хакер

John the Ripper - это быстрый взломщик паролей, который предназначен для того, чтобы быть одновременно богатым элементами и быстрым. Он сочетает в себе несколько режимов взлома в одной программе и полностью настраивается в соответствии с вашими конкретными потребностями для взлома паролей в автономном режиме.

Из create инструмент John the Ripper поддерживает (и автоматически определяет) сопутствующие типы хэшей Unix crypt (3): обычные на основе DES, “bigcrypt”, расширенные на основе DES на основе BSDI, на основе FreeBSD MD5 (дополнительно используется в Linux и в Cisco IOS) и OpenBSD на основе Blowfish (теперь также используется в некоторых версиях Linux и поддерживается поздними версиями Solaris).

Из корпуса дополнительно извлечены хэши Kerberos / AFS и Windows LM (на основе DES), а также коды отключения на основе DES.

John the Ripper доступен для нескольких различных платформ, что позволяет вам использовать аналогичный взломщик повсюду. John the Ripper Pro включает поддержку Windows NTLM (на базе MD4) и Mac OS X 10.4+ соленые хэши SHA-1.

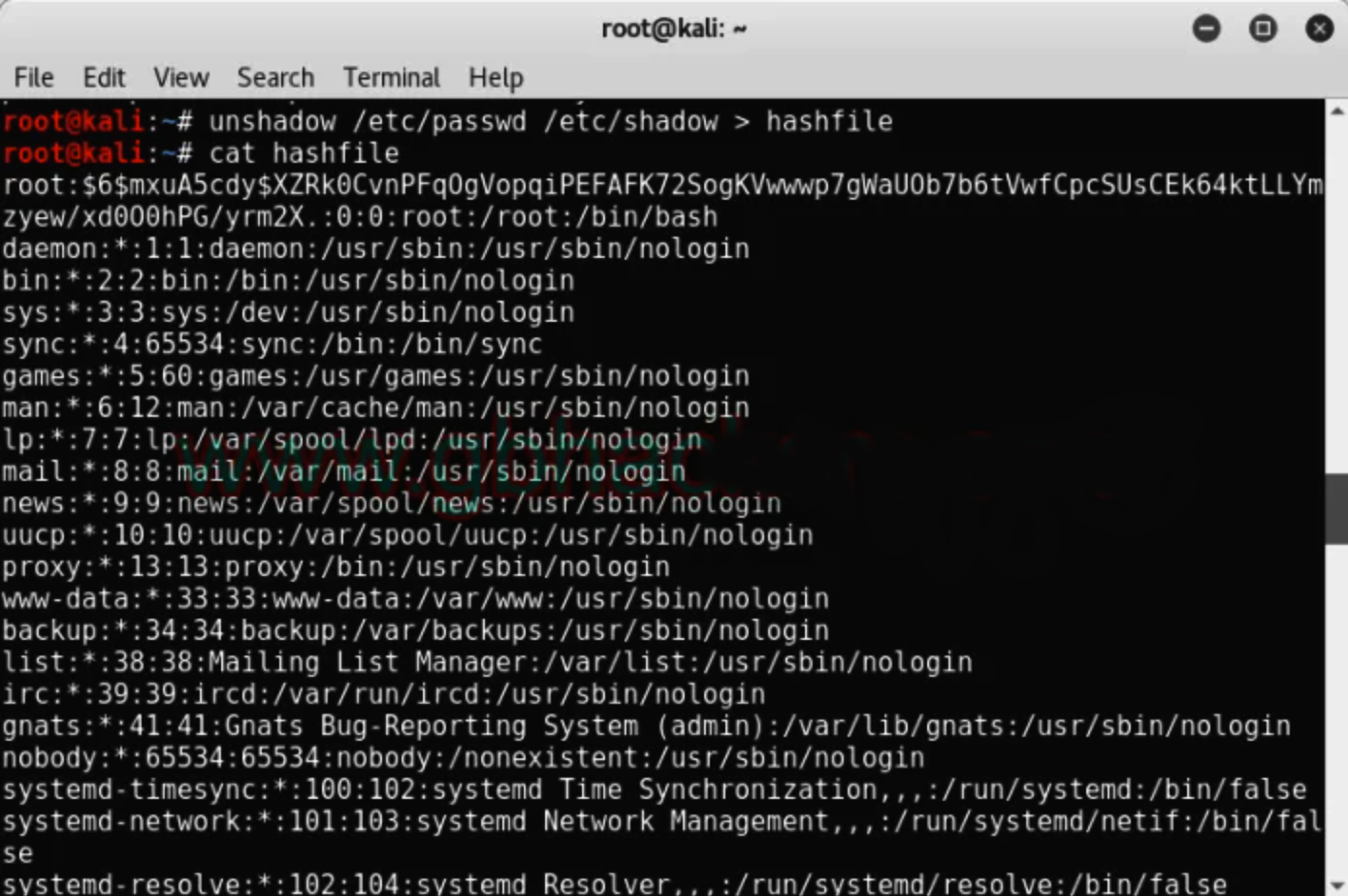

Извлечение хэшей из Linux

Каждый пользователь Linux знает, что хэшированные пароли хранятся в /etc/passwd, можно просмотреть файл с помощью команды:

root@kali:~# cat /etc/passwd

Мы видим, что пароль хэшируется как X, чтобы разоблачить пароль, мы должны использовать unshadow для разоблачения паролей.

root@kali:~# unshadow Usage: unshadow PASSWORD-FILE SHADOW-FILE

Теперь вы должны использовать команду unshadow, чтобы снять маску / расшифровать пароли.

root@kali:~# unshadow /etc/passwd /etc/shadow > hashfile

/etc/passwd: расположение пароля /etc/shadow: теневой файл hashfile: выходной файл

Теперь вы можете видеть, что X был заменен фактическими значениями хэша.

Мы можем использовать различные режимы взлома, доступные с John the Ripper, мы должны использовать простой и мощный режим списка слов.

root@kali:~# john –wordlist=/usr/share/john/password.lst hashfile

Взломанные пароли хранятся в файле john.pot, доступ к которому можно получить с помощью команды root@kali:~# cat /root/.john/john.pot

Когда это будет сделано, мы увидим пароль: test123, отображаемый на экране.

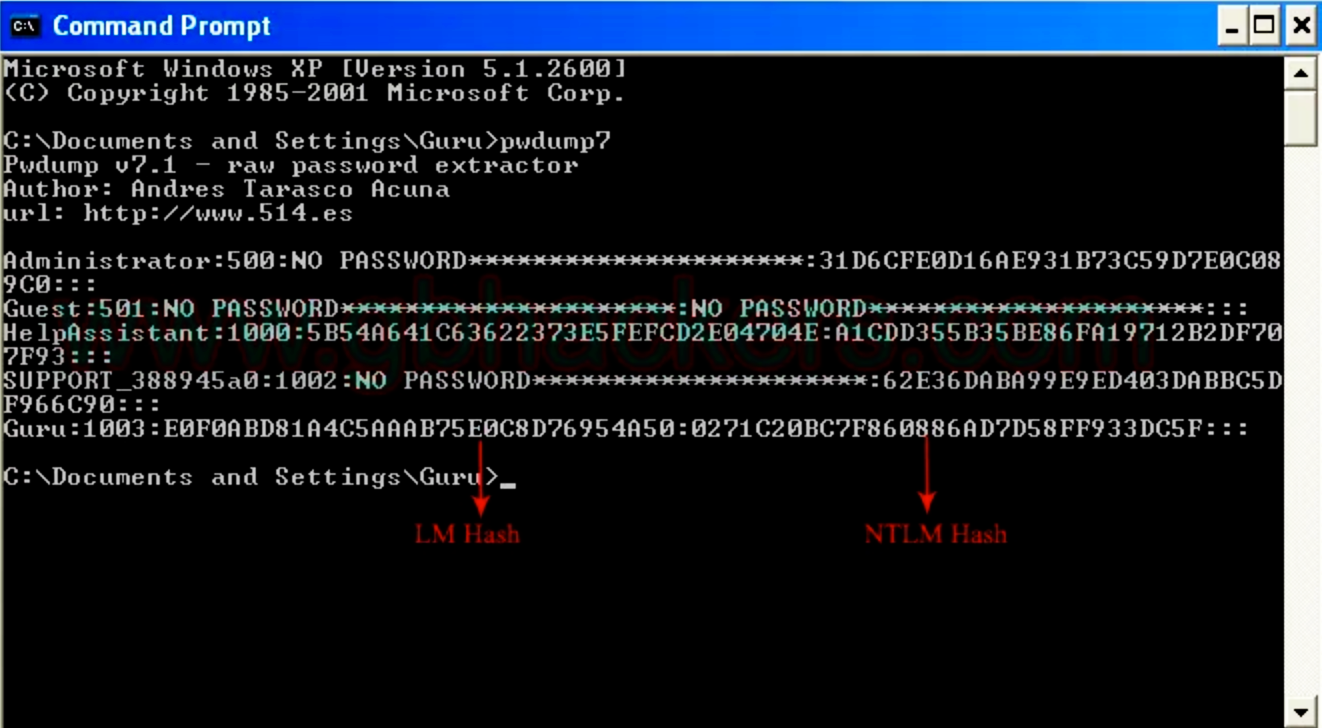

Извлечение хэш-дампов с компьютера Windows

Pwdump - это простой и удобный инструмент для получения хэшей секретных слов LM и NTLM локальных клиентских учетных записей от Security Account Manager (SAM).

Загрузите и распакуйте pwdump в рабочий каталог.

Просто введя pwdump в командной строке, мы можем получить хэши локальной учетной записи клиента из базы данных SAM.

Кроме того, мы можем извлечь хэши в файл pwdump7> hash.txt

Автономный взлом паролей с помощью John the Ripper

John the Ripper предназначен для того, чтобы быть одновременно богатым элементами и быстрым. Вы можете получить все возможные варианты, набрав root@kali:~# john -h

Чтобы перечислить все возможные форматы root@kali:~#john --list=formats

Чтобы перечислить все возможные подчиненные форматы root@kali:~#john –list=subformats

Чтобы взломать root@kali:~# john -format=LM /root/Desktop/hash.txt

Потребуется некоторое время, чтобы взломать пароль.

В заключение, John the ripper - фантастический инструмент для взлома паролей в автономном режиме.