Используем Shodan в командной строке

Kevin MitnickСовместно с Metasploit.

Привет. Не так давно, я писал о черной пятнице в Shodan. Крайне рекомендую прочитать прошлую статью если понятия не имеешь о Shodan.

Сервис давал пожизненный доступ пользователям по смешной цене 5 долларов. Я надеюсь, что ты воспользовался хорошим предложением и теперь сможешь использовать доступ к большому количеству ресурсов. Ну что, давай я покажу тебе, как можно использовать преимущества премиум версии Shodan.

Начало работы с командной строкой

Для более быстрой работы, есть возможность использовать shodan в режиме командной строки. Для установки в Kali Linux нужно выполнить команду:

easy_install shodan

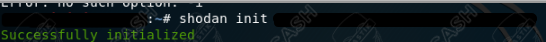

После этого нам необходимо ввести свой API ключ, который можно найти в личном кабинете. Для ввода используем команду:

shodan init {key}

Полезные команды для работы

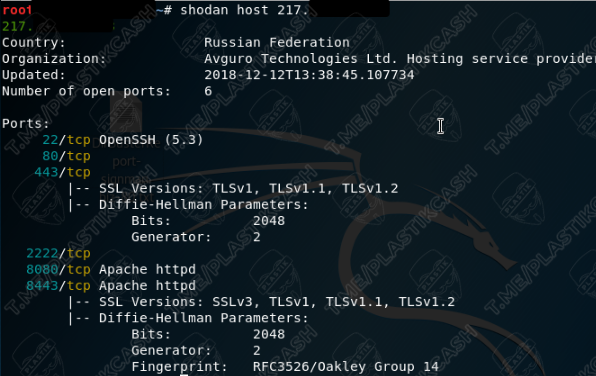

После установки можно сразу приступать к работе. Для этого будем использовать возможные команды и рассмотрим всё на практике. Итак, первое, что можно проверить ― есть ли хост в базе и какая в нем доступна информация. Для этого воспользуемся командой:

shodan host 217.x.x.x.

Мы видим страну, название организации, а также количество открытых портов. На некоторых есть версии, а также другая полезная информация. В зависимости от этого можно отталкиваться. Также можно искать уязвимости к существующим версиями установленного софта. Можно сразу получить удобный доступ к хостам, если вы ищите их, например, по какому-то конкретному параметру.

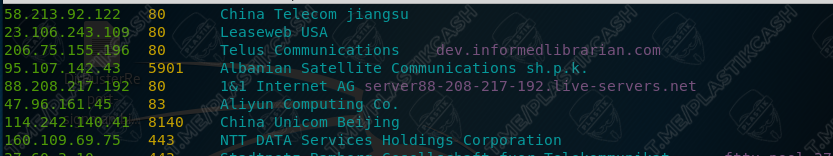

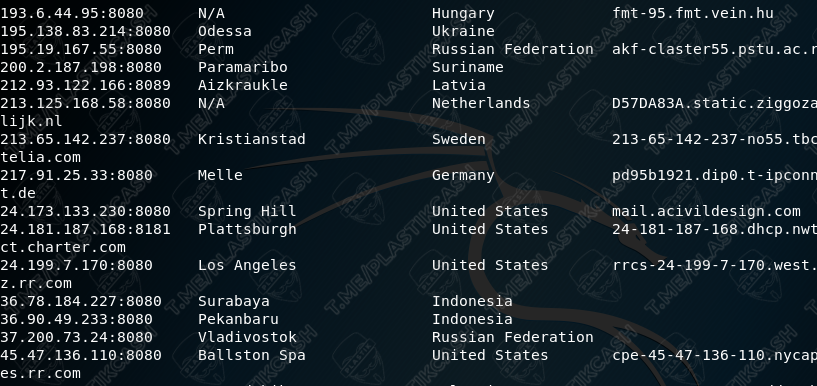

Например, чтобы получить хосты с microsoft iis 7.0 нужно ввести вот такую команду:

shodan search --fields ip_str,port,org,hostnames microsoft iis 7.0 shodan search --fields ip_str,port,org,hostnames microsoft iis 7.0 >>results

Например, ты нашел новую уязвимость для конкретной версии. Хочешь посчитать, сколько потенциальных устройств ты можешь получить. Для этого существует команда, которая позволяет вернуть количество целевых устройств:

shodan count Apache/2.4

Как использовать shodan в Metasploit?

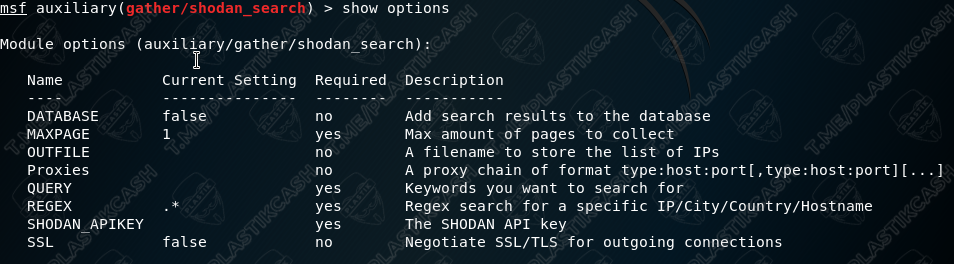

Можно также использовать поиск по Shodan внутри модуля Metasploit. Для этого существует отдельный модуль shodan_search.

Для начала работы используем команду:

use auxiliary/gather/shodan_search

С помощью стандартной команды можно увидеть опции модуля:

show options

Дальше необходимо задать наш API ключ. Задаем с помощью команды:

set SHODAN_APIKEY

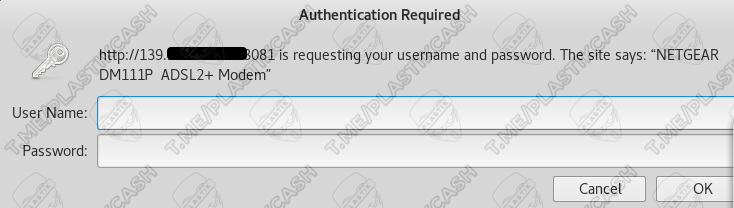

Для задания определенного запроса необходимо задать значение параметра QUERY. Для примера найдем роутеры Netgear, с открытой веб-мордой для авторизации:

set QUERY "401 authorization netgear" run

Дальше уже можно получить эти IP, записать их в файл и пройтись например Гидрой на предмет несложных или дефолтных паролей. Все зависит от ваших целей и запросов.

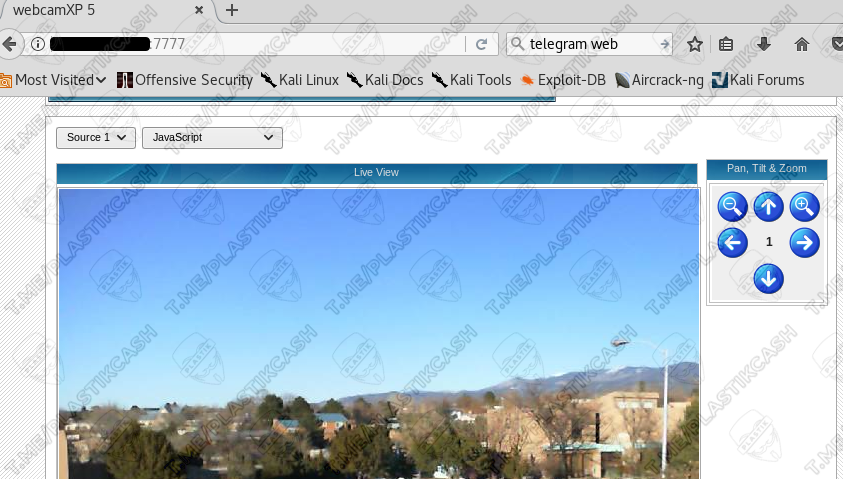

Найдем камеры, которые работают webcamxp:

set QUERY "webcamxp" run

Найдем устройства с Windows 7

set QUERY "Windows 7" run

Заключение

Преимущества работы в командной строке и c Metasploit заключается в том, что всегда можно быстро найти необходимые устройства, например по ОС или порту, записать их в файл и сразу отправить на брут или в модуль Metasploit. Таким образом, очень быстро можно объединить процесс сбора подходящих целей и эксплуатацию. В случае метасплоит это можно делать в одном месте.

БИТКОИН-ЧЕКИ

Здесь биткоин чеков нет. Ищи в новых статьях.

Как успеть забрать Bitcoin-чек? http://telegra.ph/bitcoin-02-10-2