Inyección SQL en java

@programacion

La inyección SQL es un tipo de ataque común que se produce cuando un atacante introduce código malicioso en una aplicación para obtener acceso no autorizado a una base de datos. Este tipo de ataque puede ser especialmente peligroso en aplicaciones web que utilizan bases de datos para almacenar información de los usuarios.

A continuación, se presenta un ejemplo de inyección SQL en Java:

En este ejemplo, creamos una consulta SQL para buscar un usuario en la base de datos utilizando una variable username que se obtiene de un usuario externo. Sin embargo, el valor de username se inyecta directamente en la consulta SQL sin ser validado previamente. Esto hace que la consulta sea vulnerable a la inyección SQL.

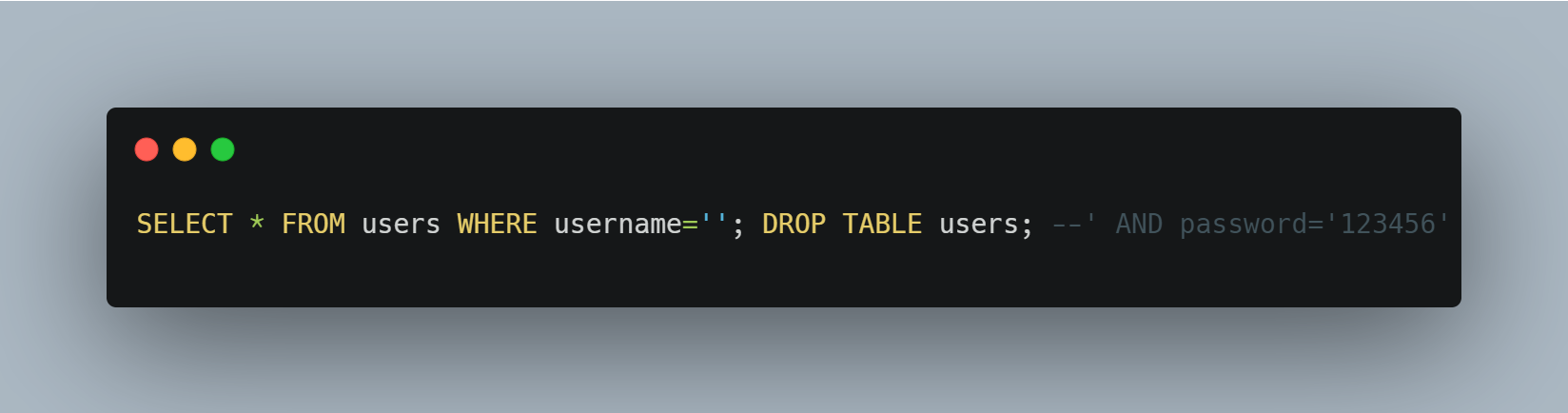

En este caso, el valor de username se establece en "'; DROP TABLE users; --", que es una cadena de texto que incluye una consulta SQL maliciosa que intenta eliminar la tabla users. Si un atacante malintencionado ingresa este valor como nombre de usuario en una aplicación vulnerable, la consulta SQL generada será:

Esta consulta ejecutará la instrucción DROP TABLE users, que eliminará la tabla users de la base de datos. Esto es solo un ejemplo simple, pero en un escenario real, un atacante puede utilizar técnicas más avanzadas para obtener acceso no autorizado a la base de datos o incluso comprometer todo el sistema.

Para prevenir este tipo de ataque, es importante validar y sanitizar los datos de entrada antes de incluirlos en una consulta SQL, y utilizar sentencias preparadas en lugar de concatenar valores directamente en la consulta SQL. De esta manera, se puede minimizar el riesgo de inyección SQL en una aplicación Java.

Fuente: https://www.linkedin.com/pulse/inyecci%C3%B3n-sql-en-java-luis-navarro