Интервью с Войцехом, Offensive OSINT специалистом специально для Russian OSINT: Киберразведка и критическая инфраструктура США/РФ

russian_osint

Имя: Войцех / Wojciech

Род занятий: ИБ исследователь, OSINT специалист

Cтрана: Польша

Возраст: неизвестно

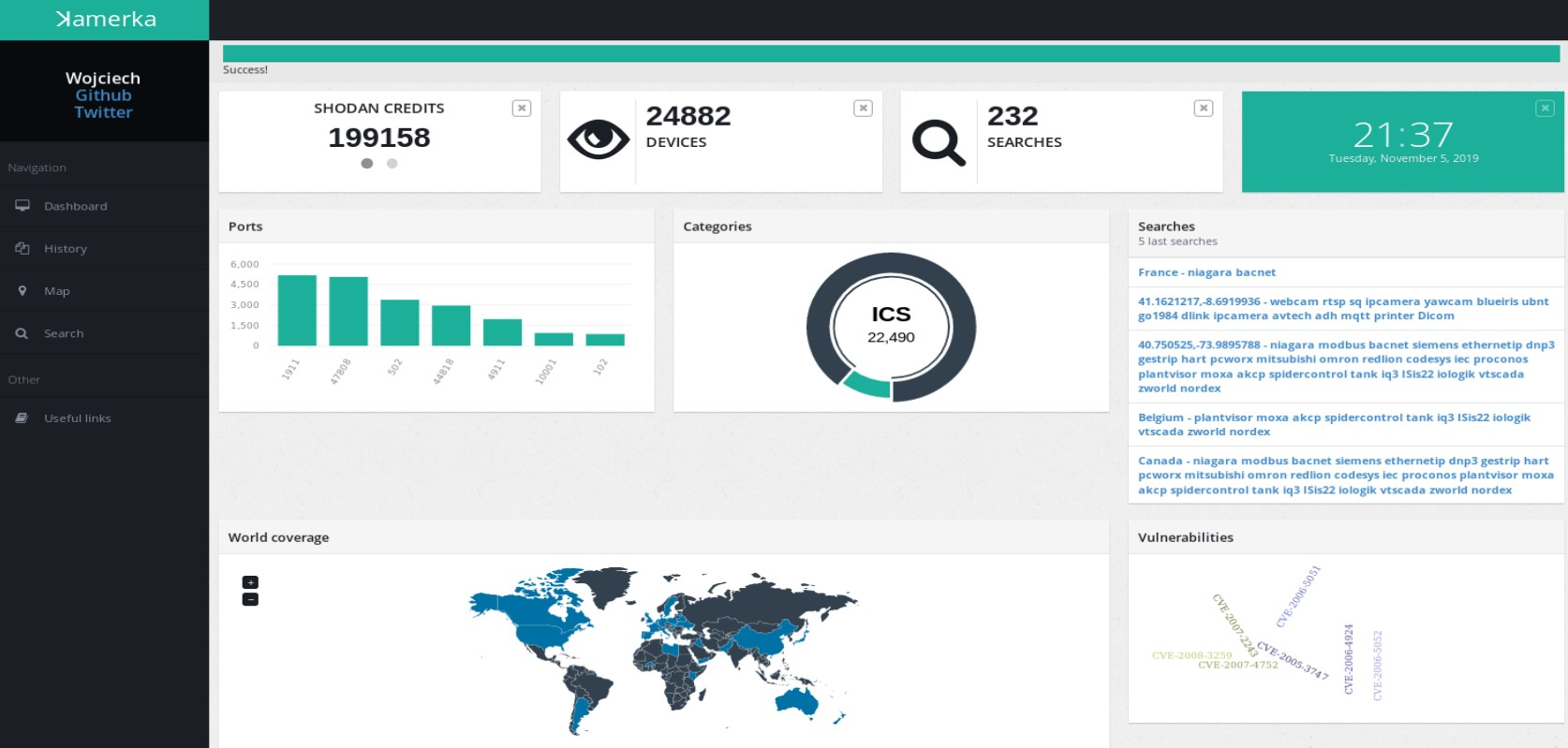

Разработчик OSINT tool: Kamerka-GUI

Сайт: https://www.offensiveosint.io/

Социальные сети:

https://github.com/woj-ciech

https://medium.com/@woj_ciech

https://twitter.com/the_wojciech

Специализация:

• Расследования в отношении Advanced persistent threat (APT)

• Анализ исходного кода и деобфускация

• Расследования кейсов по отмыванию денег

• Нахождение кроличьих нор для исследования

• Охота на утечки информации & Корпоративный шпионаж

• OSINT & киберразведка

Russian OSINT: Войцех, спасибо что согласился на текстовое интервью. Расскажи о своей работе, чем ты занимаешься?

Wojciech: Здравствуйте, я работал на разных ролях - пентестер, OSINT исследователь или инженер по информационной безопасности, но сейчас OSINT как специализация мне ближе всего. Это для меня как хобби. Тем не менее, я постоянно расширяю свои познания в разных областях, такие как например Threat Hunting и реверсинг вредоносных программ, чтобы оставаться в тренде последних новостей из мира кибербезопасности & киберпреступности.

Russian OSINT: Польша известна в Восточной Европе своими хакерами, некоторые считают Польшу одной из самых сильных стран по кадровому составу ИБ специалистов в Восточной Европе. Согласен ли ты с этим мнением? Связано ли это как-то с историей развития страны в направлении IT?

Wojciech: Так и есть. Посмотрите на Google Hall of Fame, а также другие уникальные исследования польских исследователей в области информационной безопасности. Они действительно делают важную работу для всей индустрии, так я считаю. Не уверен есть ли тут связь с историей развития страны в IT секторе, но скорее всего они просто делают свою работу за деньги и признание.

Russian OSINT: Как ты попал в OSINT и Pentesting? Мечтал ли в детстве стать хакером?

Wojciech: Нет. В детстве мне нравилась тема шпионов, разведывательных агентств, всё что связано с теорией заговора. Позже выяснилось, что я могу быть шпионом...только в цифровом пространстве, все благодаря навыкам OSINT и Pentesting, за которые мне сейчас хорошо платят.

Russian OSINT: Я ранее не раз получал вопрос от подписчиков с просьбой задать его эксперту: "Объясните разницу между понятиями Deffensive OSINT и Offensive OSINT". Можешь объяснить разницу для аудитории?

Wojciech: Всё зависит от того, как вы будете использовать полученные данные. Если вы занимаетесь реагированием на инциденты, собираете информацию по доменам, IP адресам, хэшам, то это относится к Deffensive, то есть защите. Если ваша цель при проведении Red Teaming найти точку входа в инфраструктуру и собрать данные, то это Offensive, наступательный OSINT. Методы схожие, но Defensive и Offensive имеют разные цели по добыче и использованию информации.

Russian OSINT: На твоём сайте написано следующее:

«Меня зовут Войцех, я опытный системный инженер, пентестер, аналитик безопасности и исследователь OSINT. Во время моей профессиональной карьеры в качестве эксперта информационной безопасности, мне довелось поработать с компаниями по всей Европе. Я принимал участие в самых разных проектах больших корпораций, а так же стартапах. Создал достаточно много открытых проектов для OSINT сообщества»

Можно ли тебя назвать независимым OSINT специалистом/пентестером? С какими компаниями или корпорациями ты работал ранее?

Wojciech: У меня всегда было от пяти до девяти проектов одновременно в нескольких странах, так как хотел нормально зарабатывать. На практике это так не работает, получалось всегда иначе.

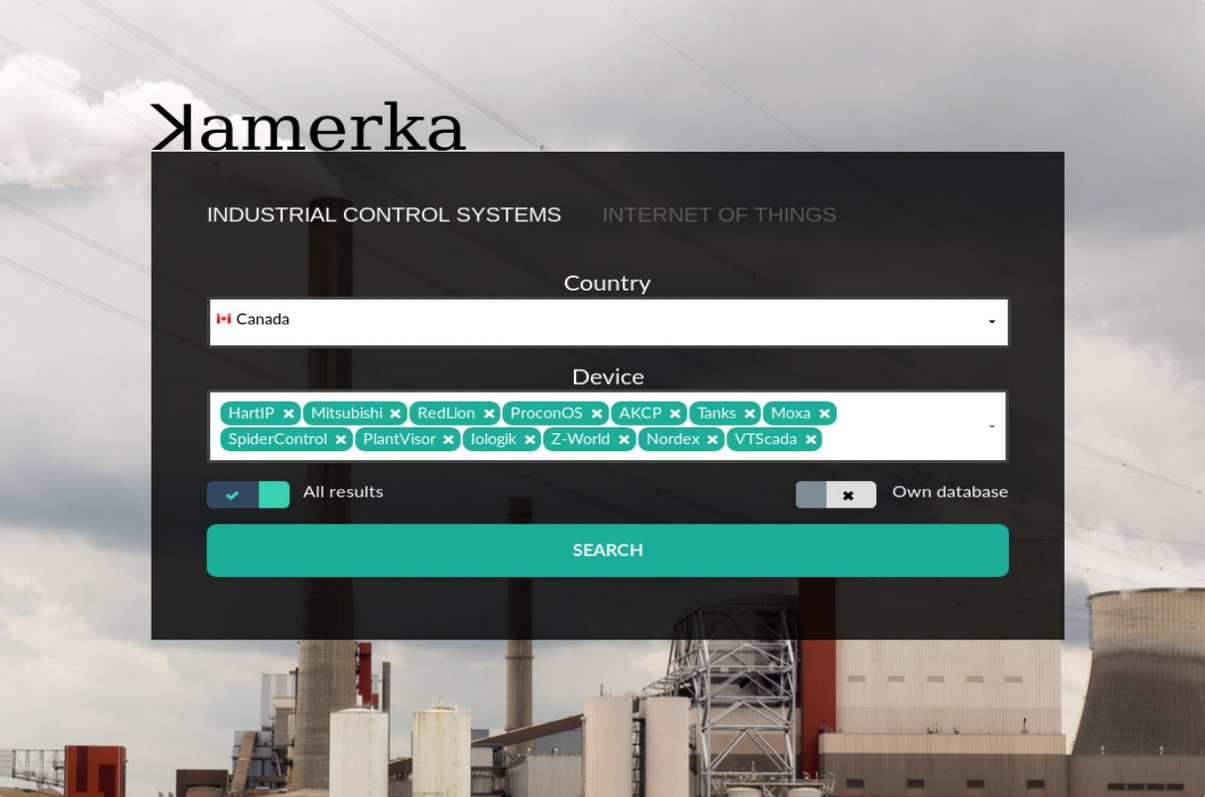

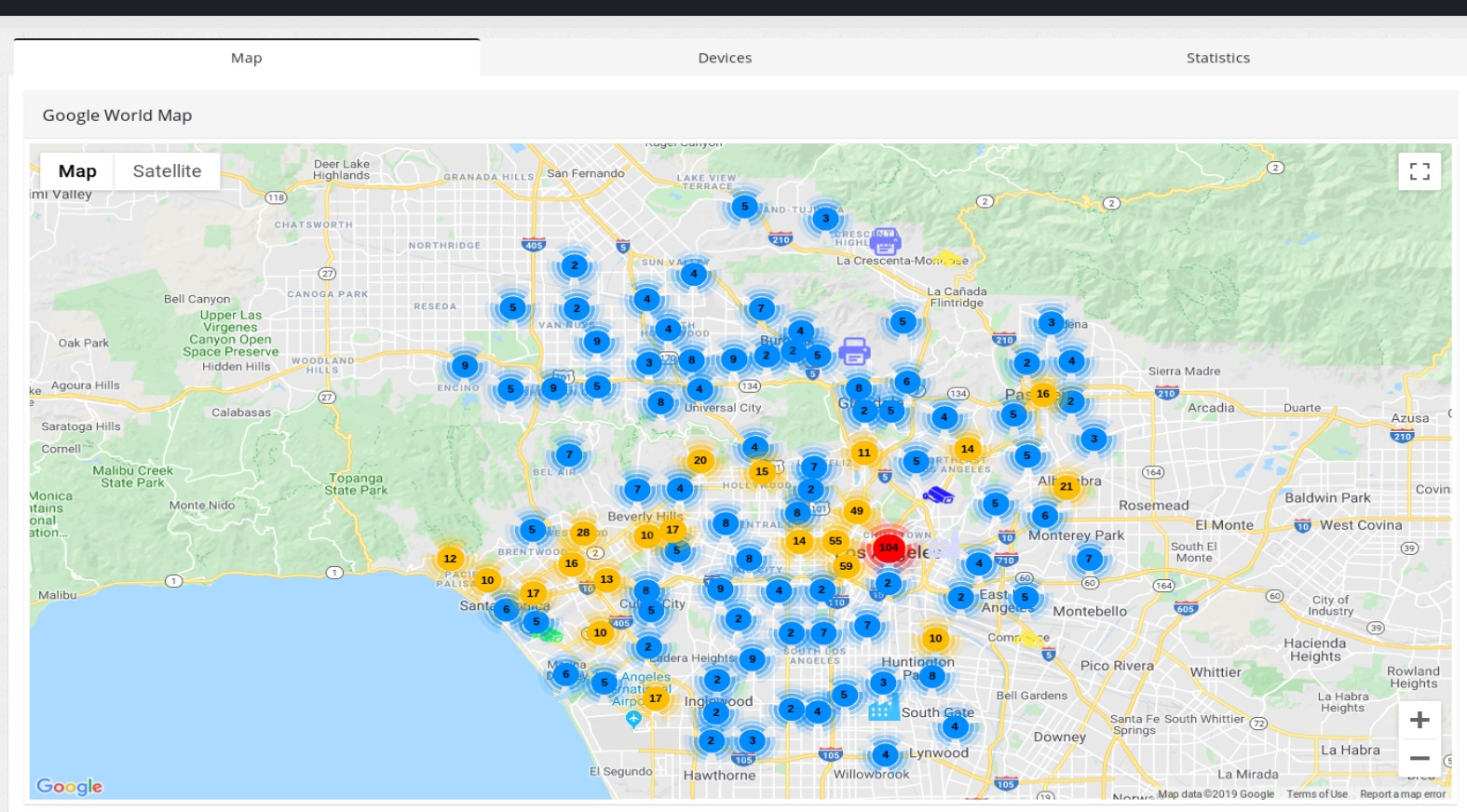

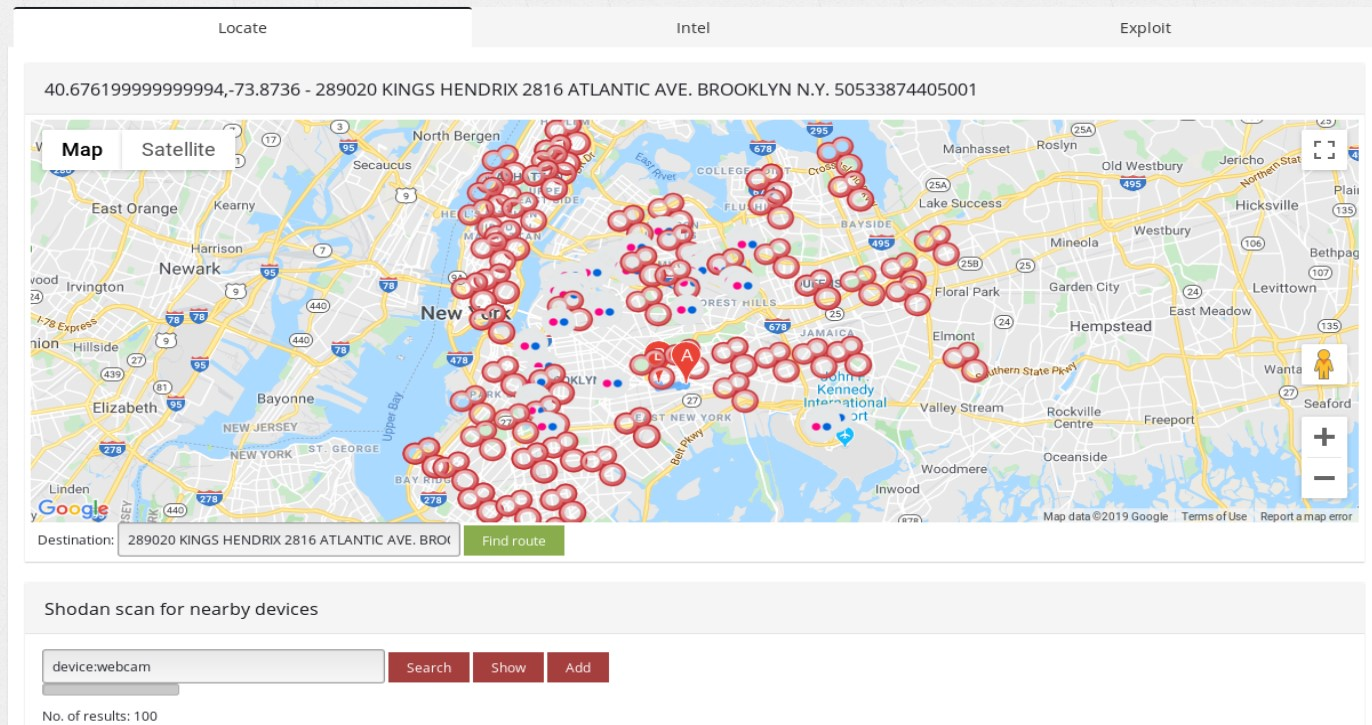

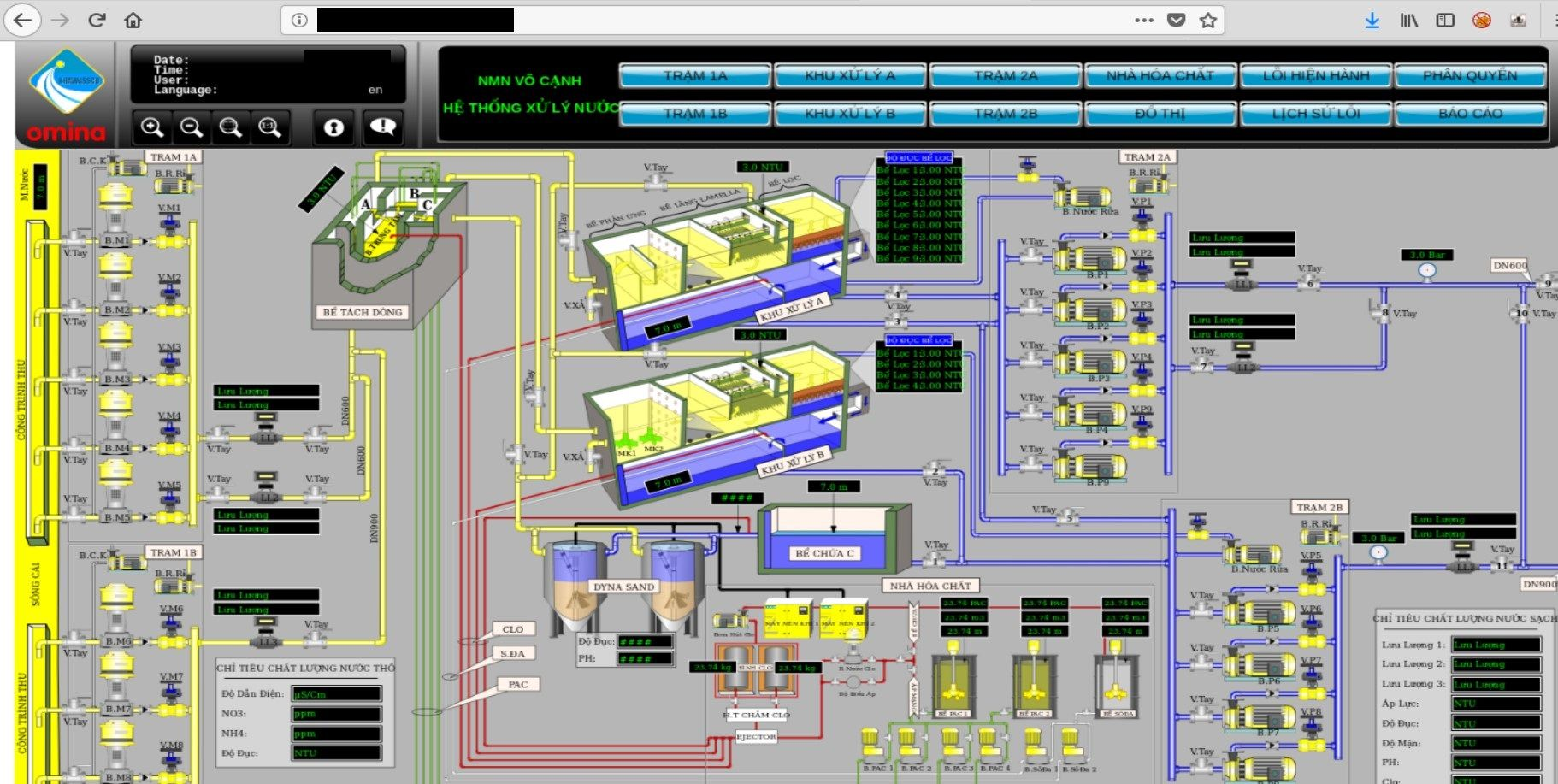

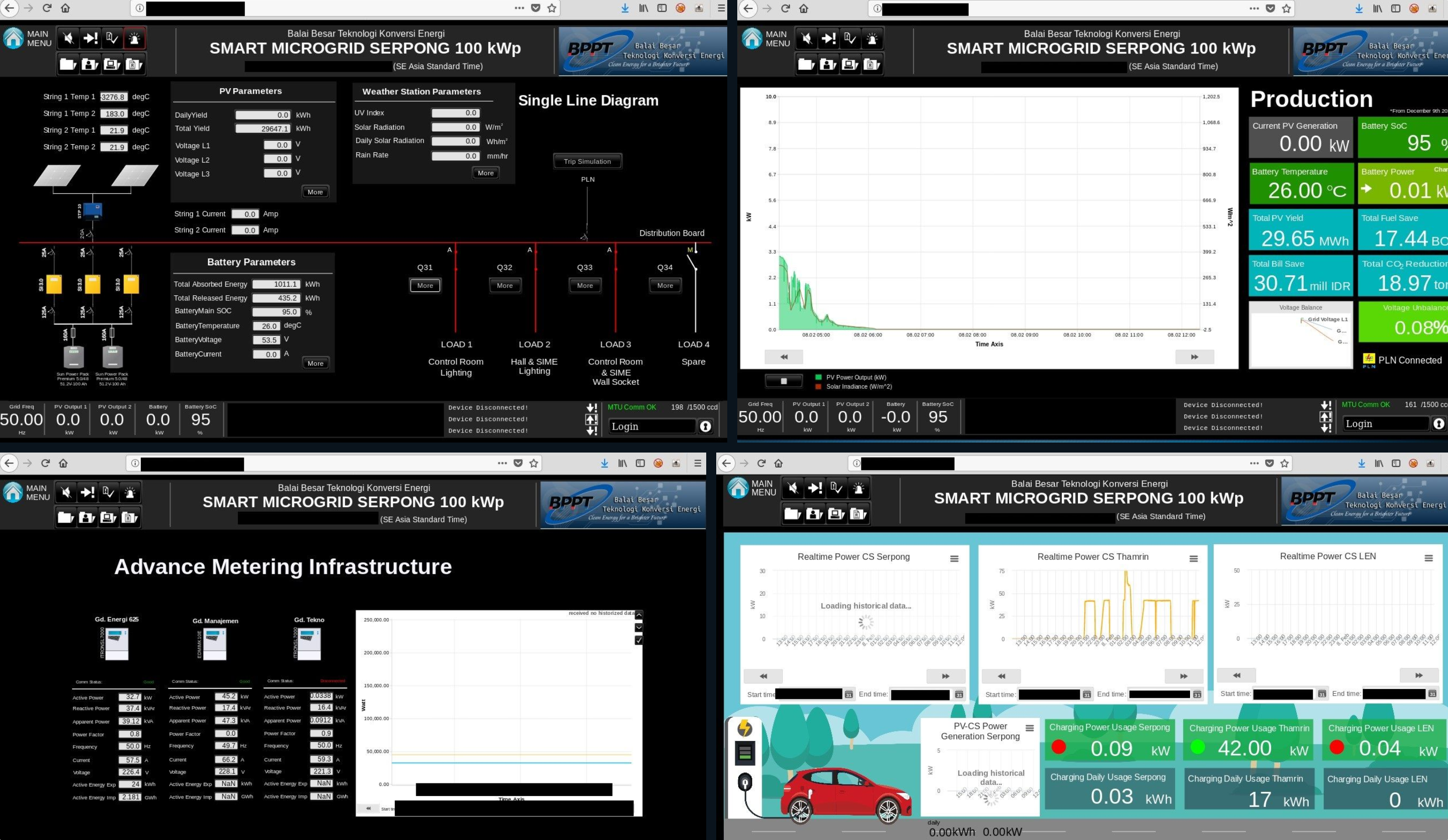

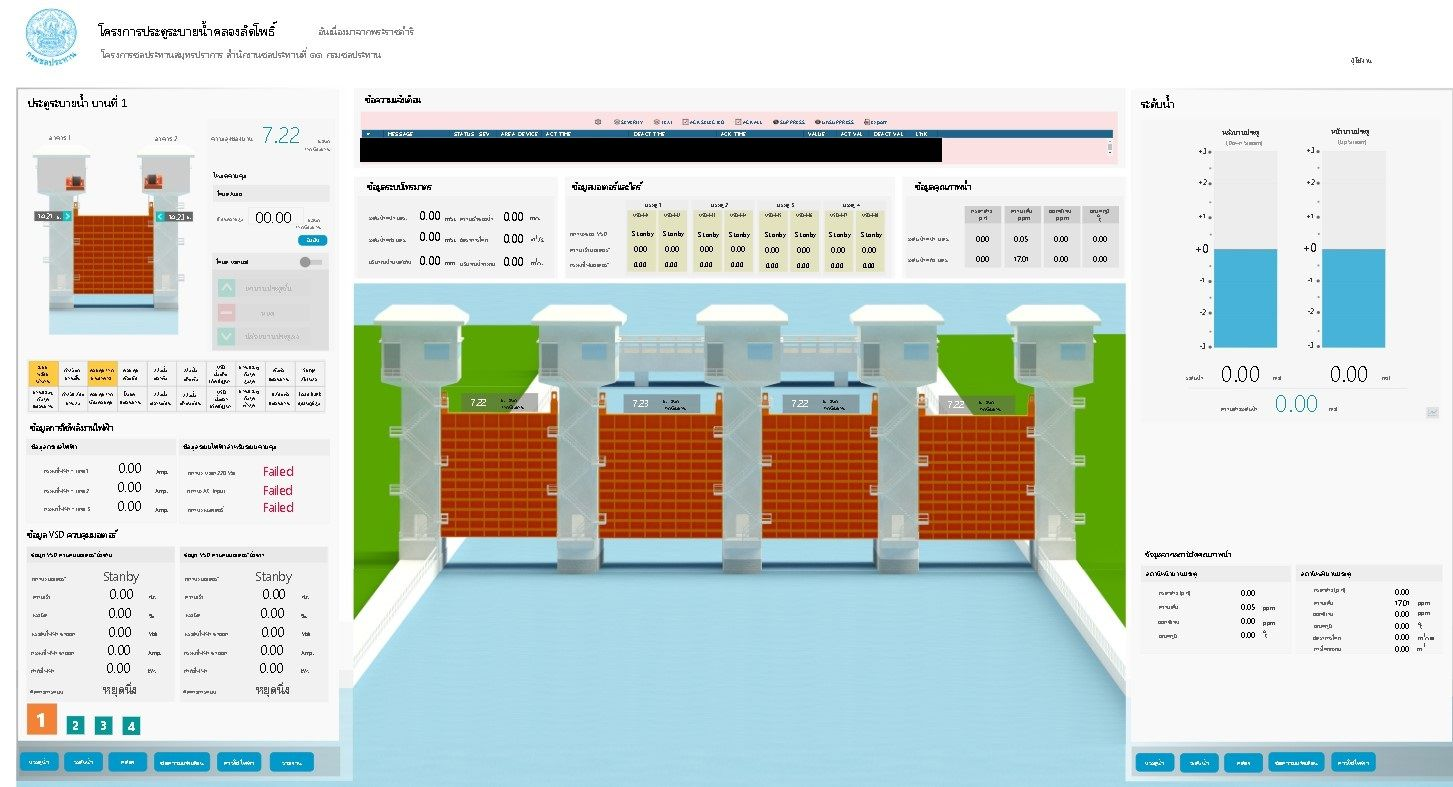

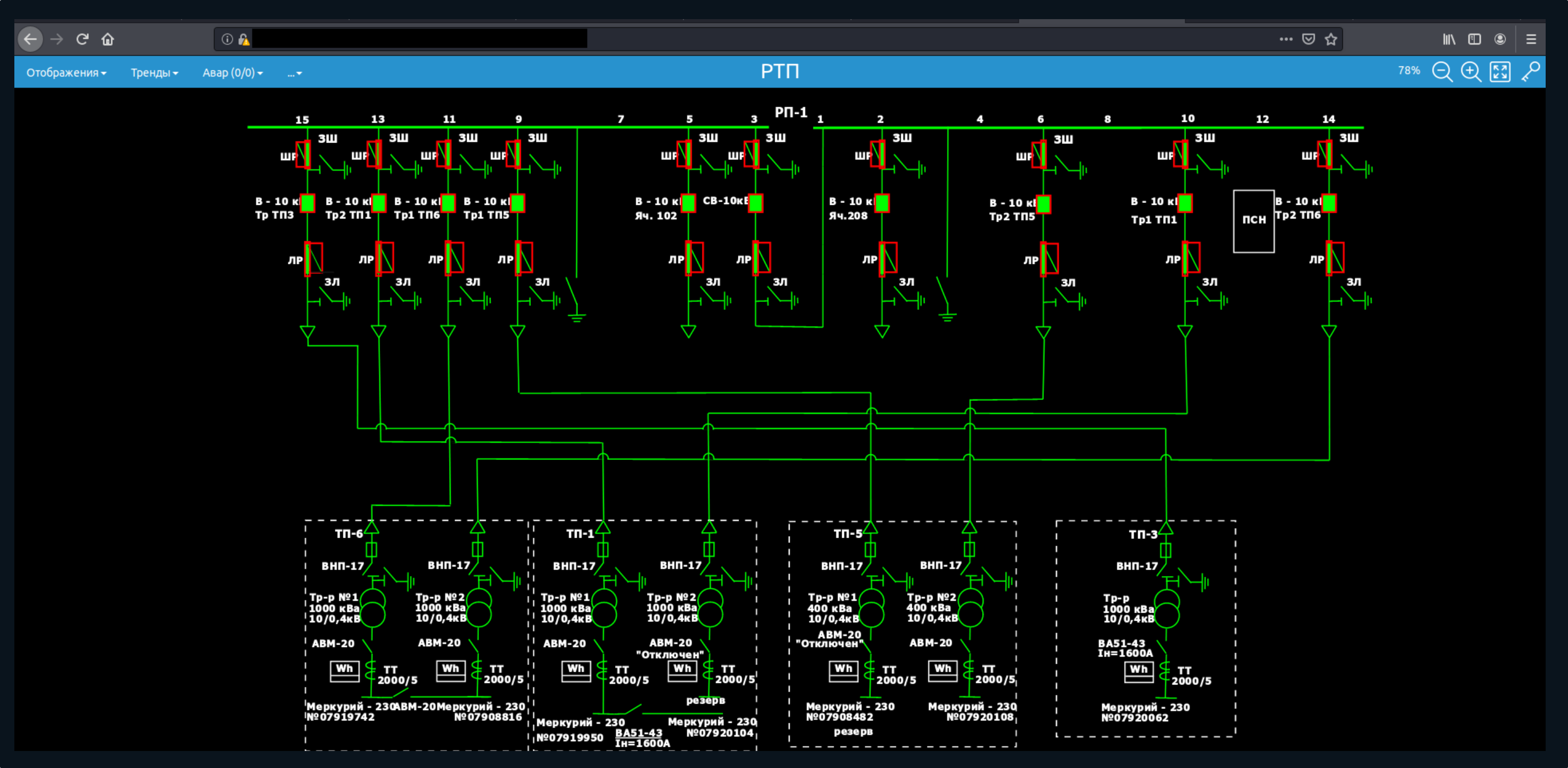

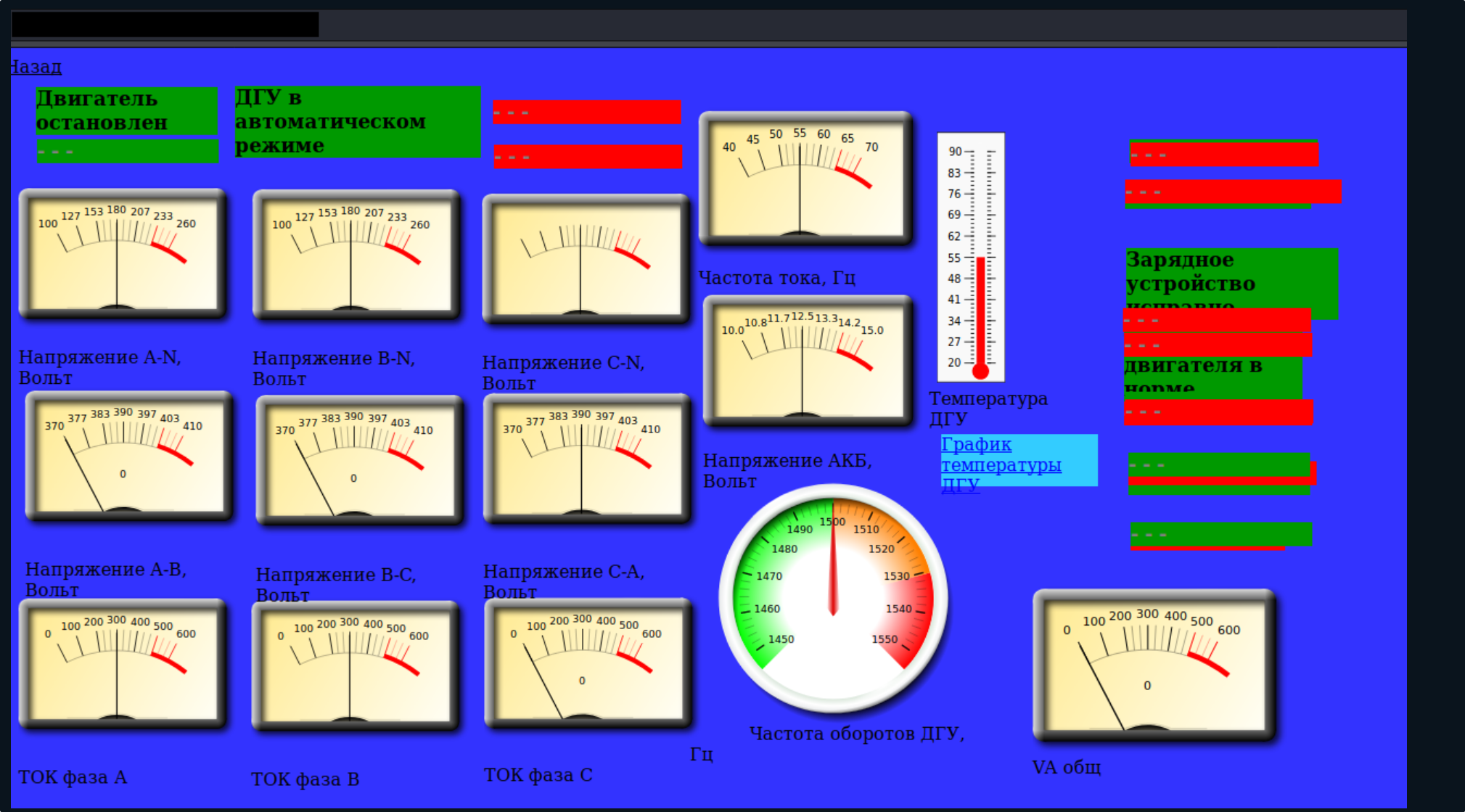

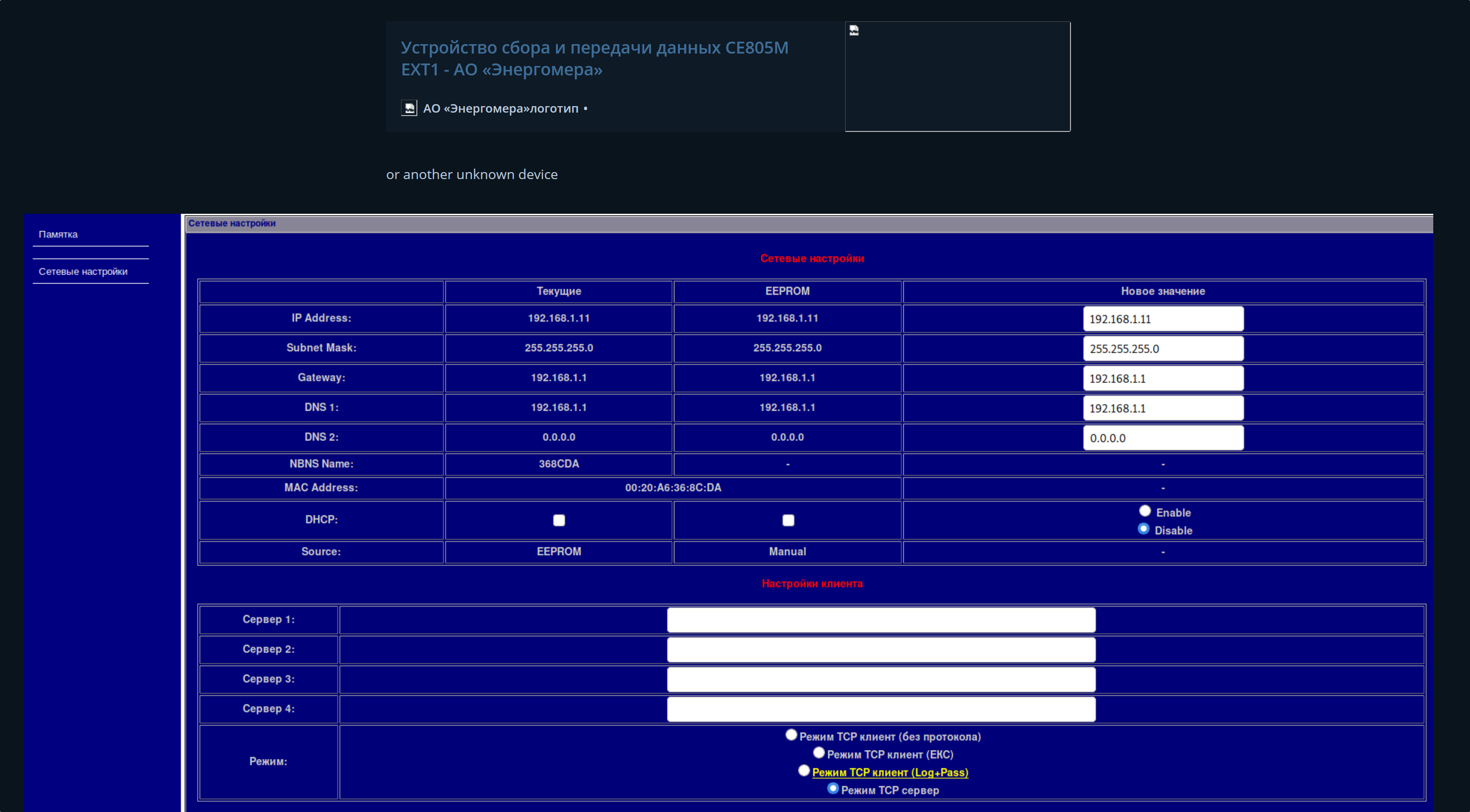

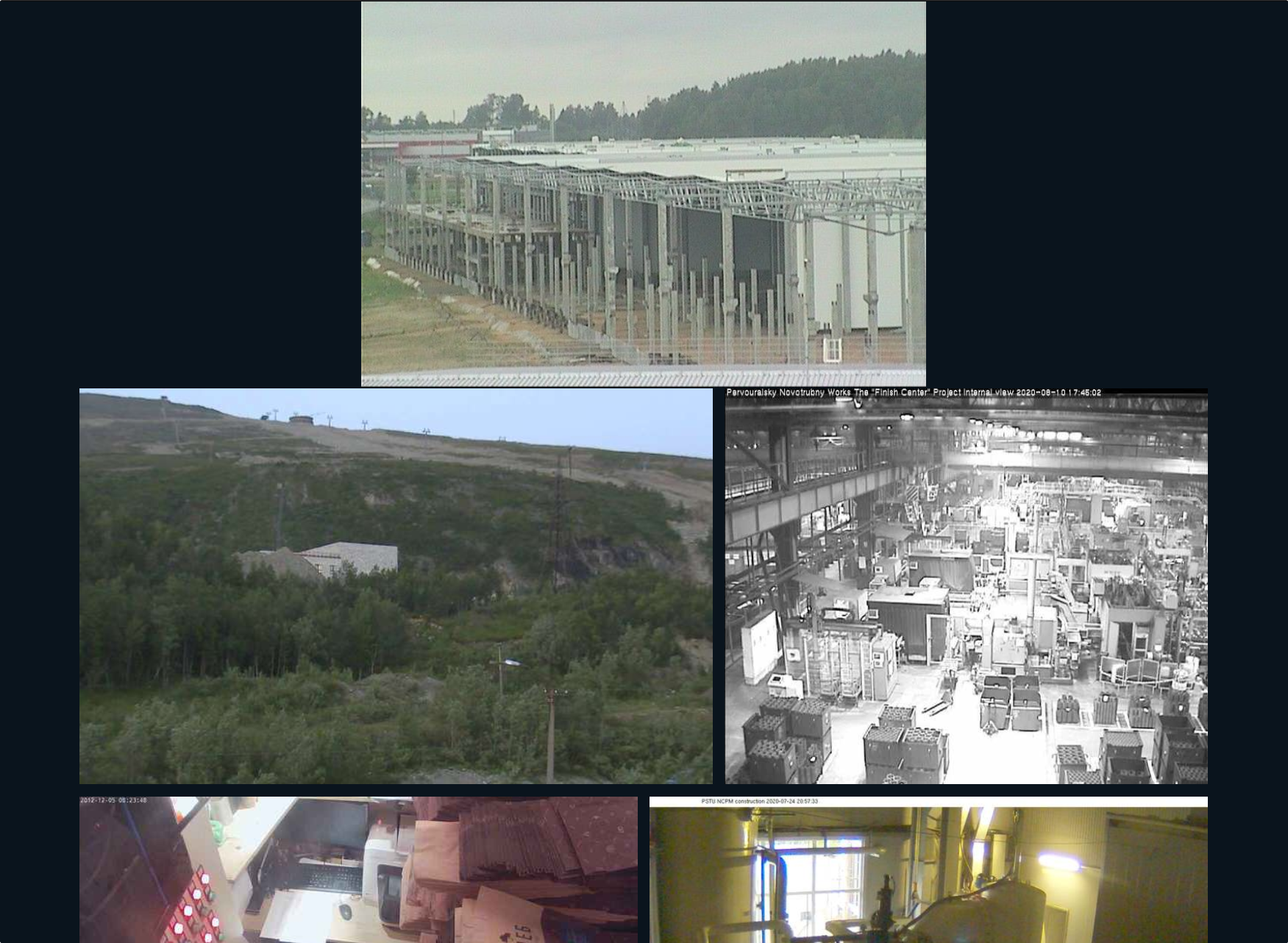

Russian OSINT: Ты являешься автором OSINT скрипта под названием "Kamerka-GUI", который позволяет увидеть то, что обычно видят хакеры. Именно так ты пишешь об этом в своей статье. Kamerka-GUI позволяет отобразить визуально оборудование SCADA, веб-камеры, принтеры и другие открытые устройства по отдельно выбранной стране. Расскажи немного про Kamerka-GUI.

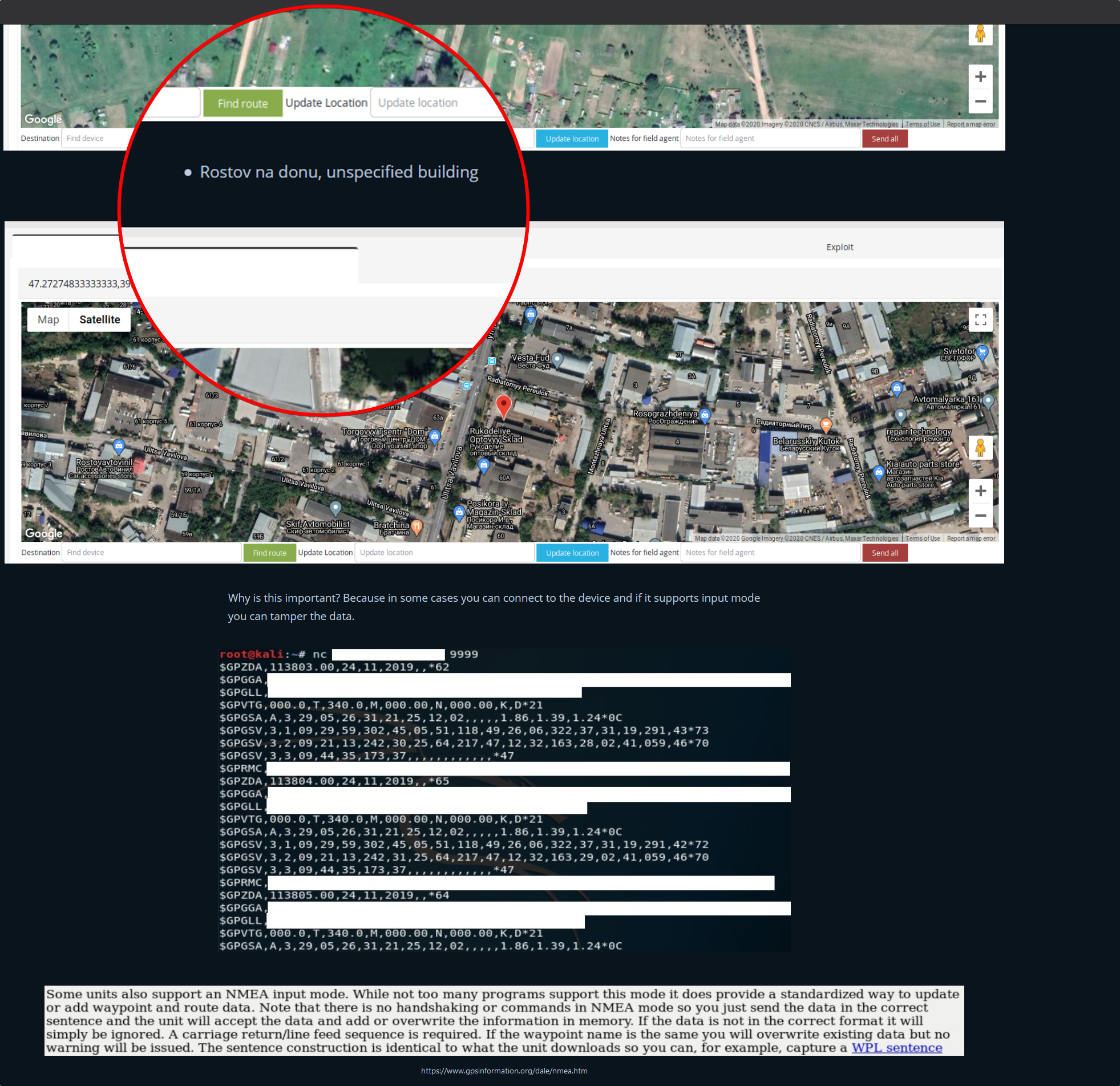

Wojciech: Kamerka изначально представлял собой CLI скрипт для визуализации открытых камер и устройств. В самом начале пути, мне пришлось столкнуться с проблемой определения точного месторасположения устройств и IP адресов. Кроме того, чаще всего мне попадались частные дома и гаражи, OSINTом это точно не назовешь. Позже, обнаружилось, что Kamerka может быть крайне полезна при работе с КИИ ICS/SCADA: создание карт, анализ, сканирование, exploiting ICS и IOT устройства

Безопасность промышленных систем управления (ICS) направлена на обеспечение безопасности и безопасного функционирования промышленных систем управления. Это включает в себя аппаратное и программное обеспечение, используемое системой и ее операторами.

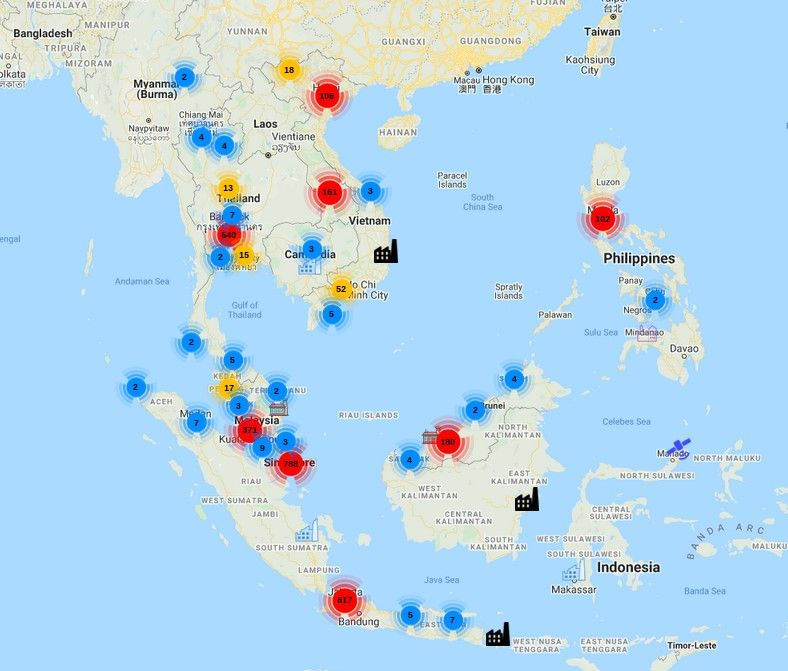

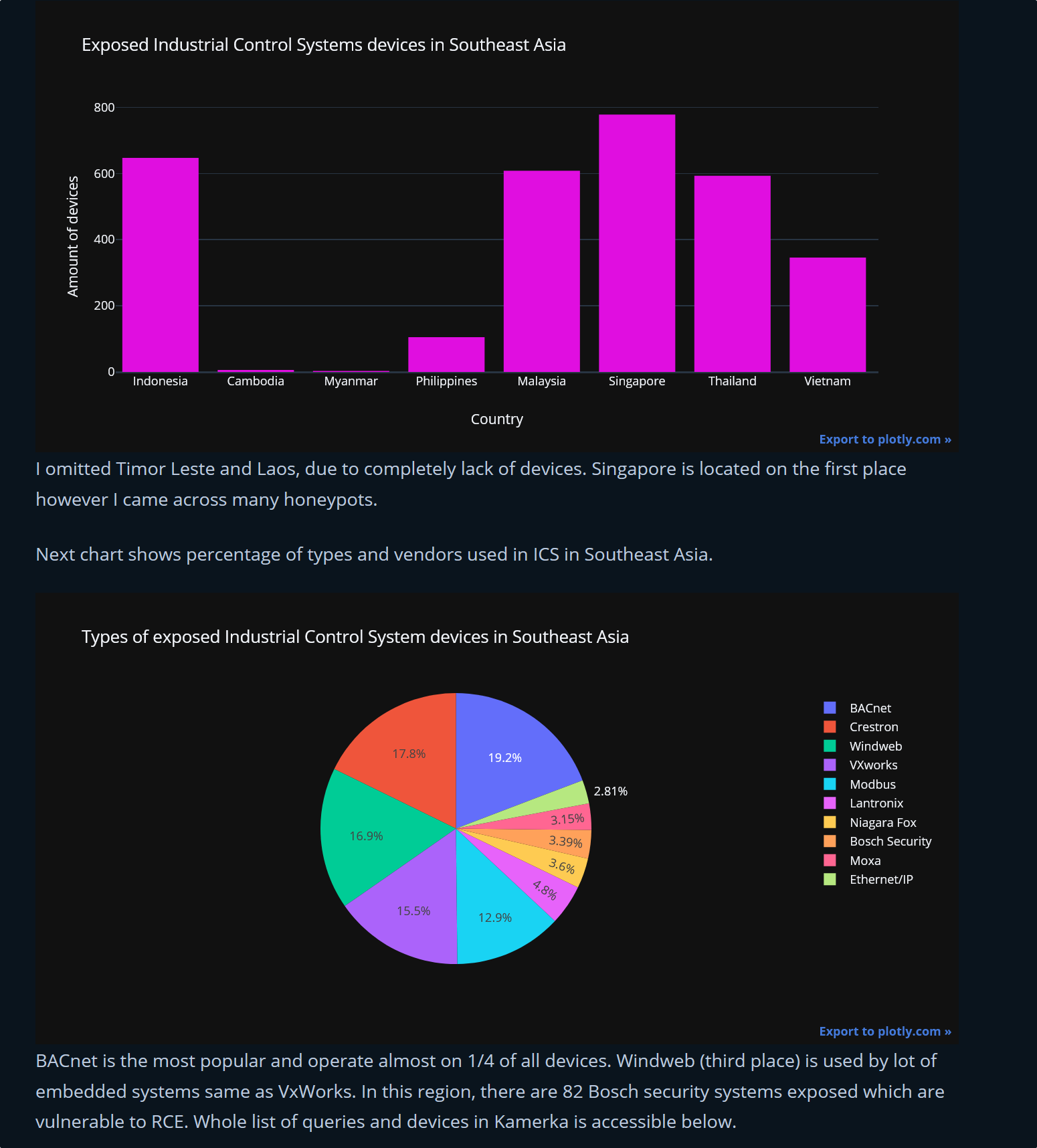

Kamerka GUI упоминалась на конференции в Сингапуре, вы можете прочитать исследование здесь https://www.offensiveosint.io/offensive-osint-s01e03-intelligence-gathering-on-critical-infrastructure-in-southeast-asia/

Russian OSINT: А что насчет хакеров и APT, слышал ли ты о реальных кейсах когда они использовали Kamerka-GUI?

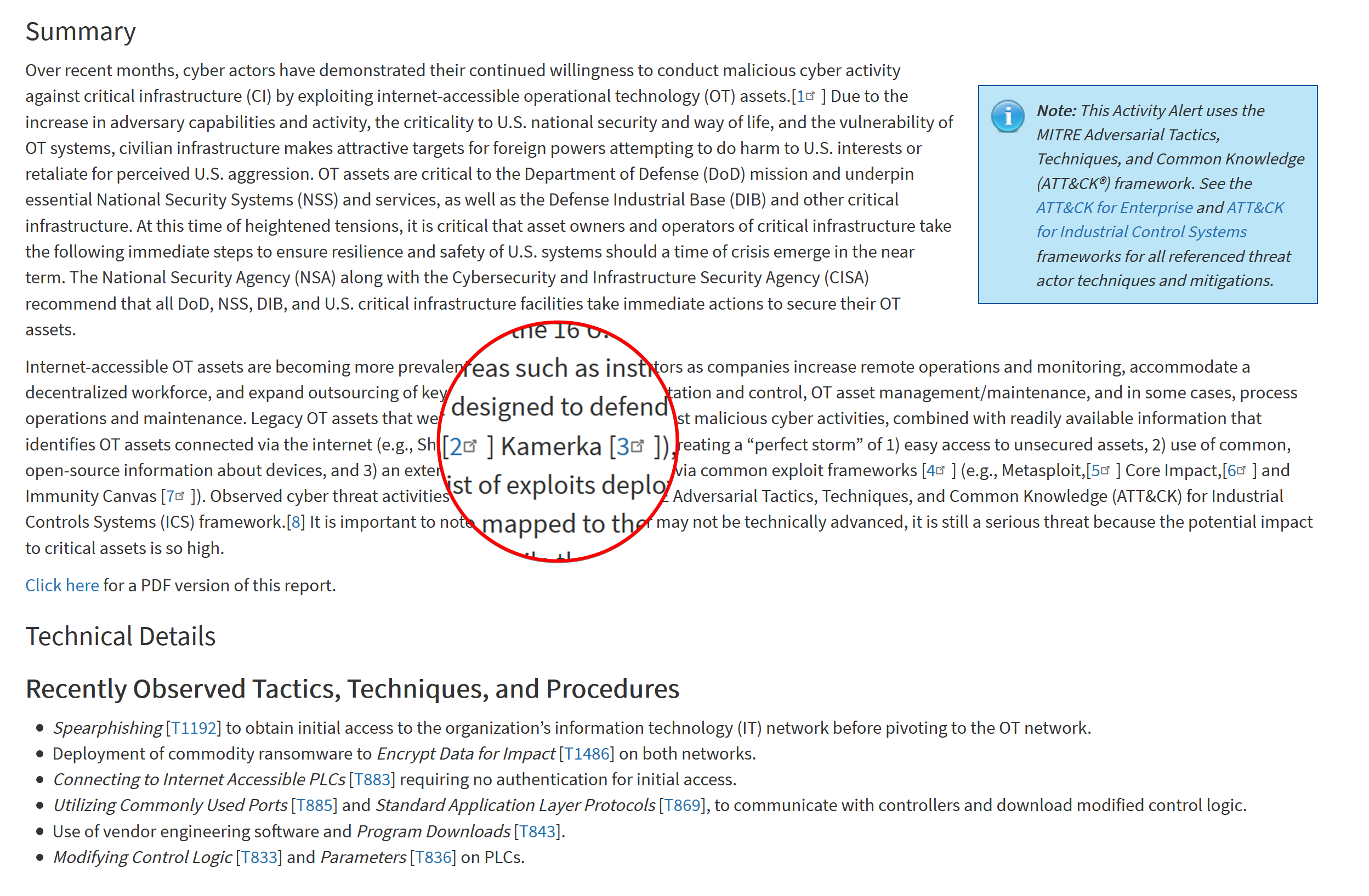

Wojciech: Я не думаю, но CISA упоминала о Kamerka-GUI в похожем контексте (CISA- Агентство кибербезопасности и защиты инфраструктуры)

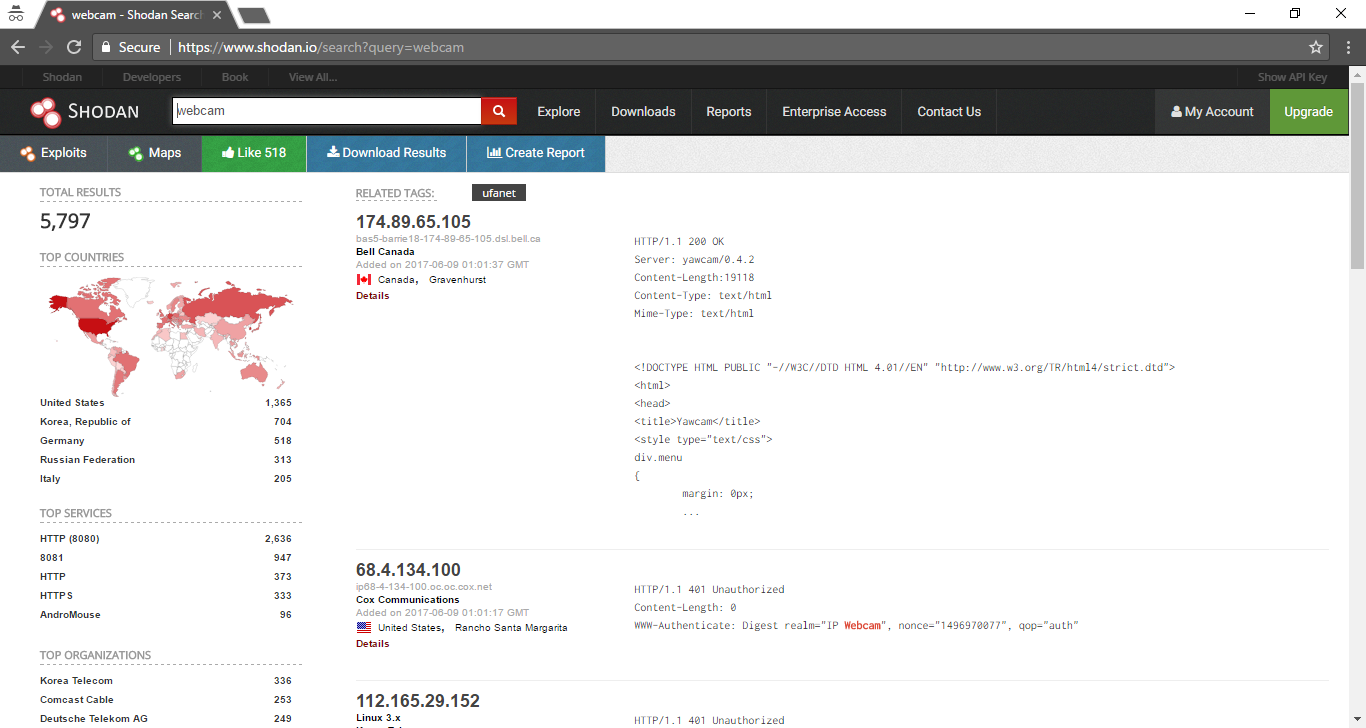

Russian OSINT: В чём разница между Kamerka-GUI и Shodan?

Wojciech: Kamerka-GUI использует Shodan API для сбора информации, тоже самое можно увидеть и в Shodan GUI. Kamerka объединяет результаты ваших запросов, хранит их в базе данных и представляет в понятной форме. Более того, вы можете взаимодействовать с устройствами или обрабатывать их по-своему.

Russian OSINT: Спасибо за доступ к закрытым статьям и исследованиям, с которыми мне удалось ознакомиться перед интервью. Они действительно крутые.

В статье «Сбор разведывательных данных по важнейшим объектам инфраструктуры в Юго-Восточной Азии»” ты пишешь:

"Для большинства людей, которые использовали Kamerka, она выглядит как еще один модный инструмент, который позволяет найти устройства в Shodan, но для профессиональных исследователей, специализирующихся на мониторинге открытых устройств это кладезь. Когда в игру вступает критическая инфраструктура - ни одно устройство в секторе критической инфраструктуры не должно выходить в Интернет ни при каких обстоятельствах. Основная цель этого исследования - найти любое устройство или панель управления, которое напрямую подключено к Интернету и считается частью критически важной инфраструктуры. Во-первых, давайте ответим на вопрос, почему и кто атакует критически важную инфраструктуру, необходимую для нормально функционирования муниципалитета или даже страны?

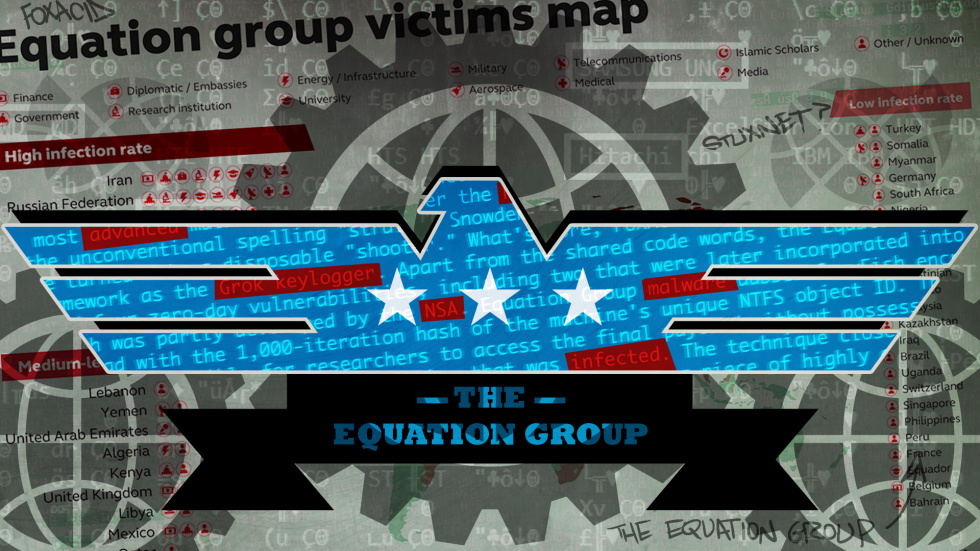

Конечно же APT и их кибероружие - самые известные Stuxnet или Triton. Преступные группы не часто атакуют промышленные устройства, однако постепенно это становится реальностью. Программа-вымогатель под названием «Ekans», описанная Драгосом, показала некоторые признаки, которые могут указывать на заинтересованность в нацеливании на устройства АСУ ТП"

Автоматизированная система управления технологическим процессом (АСУ ТП) — группа решений технических и программных средств, предназначенных для автоматизации управления технологическим оборудованием на промышленных предприятиях

Russian OSINT: В одном из исследований по Юго-Восточной Азии ты обнаружил 3083 незащищенных устройств промышленной системы управления. Если они легко взламываются и попасть в систему не так уж и сложно...что ты думаешь о ближайшем будущем, можно ли ожидать, что однажды случится катастрофа, если кто-то охотится не за деньгами, а за сумасшедшими радикальными идеями?

Wojciech: Я не думаю что обычные люди могут представлять серьезную опасность для критической инфраструктуры кликая случайно по кнопкам. Более того, в КИИ есть много разных физических механизмов, которые помогут предотвратить разного рода инциденты.

«Думаю ли, что постоянно люди входят в систему HMI и нажимают разные кнопки? Абсолютно», - говорит Кархарт. «У этих вещей есть измеримое влияние на реальный мир? Очень редко». https://www.wired.com/story/oldsmar-florida-water-utily-hack/

Фактический взлом промышленной сети занимает много времени и стоит больших денег, не говоря уже о профессионализме людей и фактических исследованиях/взломах, поэтому только разведывательные агентства занимаются этим (Stuxnet, Ukraine Blackout, Aramco). Вот они точно преследуют радикальные идеи :)

Russian OSINT: В СМИ всё чаще пишут про какие-нибудь киберинциденты: хакер пытается отравить водоснабжение города Флорида, атаки на атомные электростанции, атаки на энергетический сектор. Что можно прогнозировать в 2021-2022? Будет ли тренд атак ransomware на КИИ в ближайшем будущем?

https://techmonitor.ai/techonology/cybersecurity/top-5-infrastructure-hacks

Wojciech: Ransomware прежде всего делают ставку на легкие деньги и понятные точки входа в инфраструктуру, такие как RDP, непропатченные VPN или банальный фишинг, они работают примерно все одинаково. Хакинг ICS требует специальных знаний, понимание работы протоколов. Я ставлю под большое сомнение идею локинга критической инфрастуктуры в каком-нибудь городе.

Russian OSINT: Какие топ-5 стратегических рекомендаций для каждой страны по защите своей критически важной инфраструктуры ты можешь дать?

Wojciech: Я писал об этом в исследовании, посвященном Юго-Восточной Азии:

- вести детальную инвентаризацию

- активно контролировать активы

- поддерживать программу классификации информации

- использовать инструменты с открытым исходным кодом и сбор разведданных

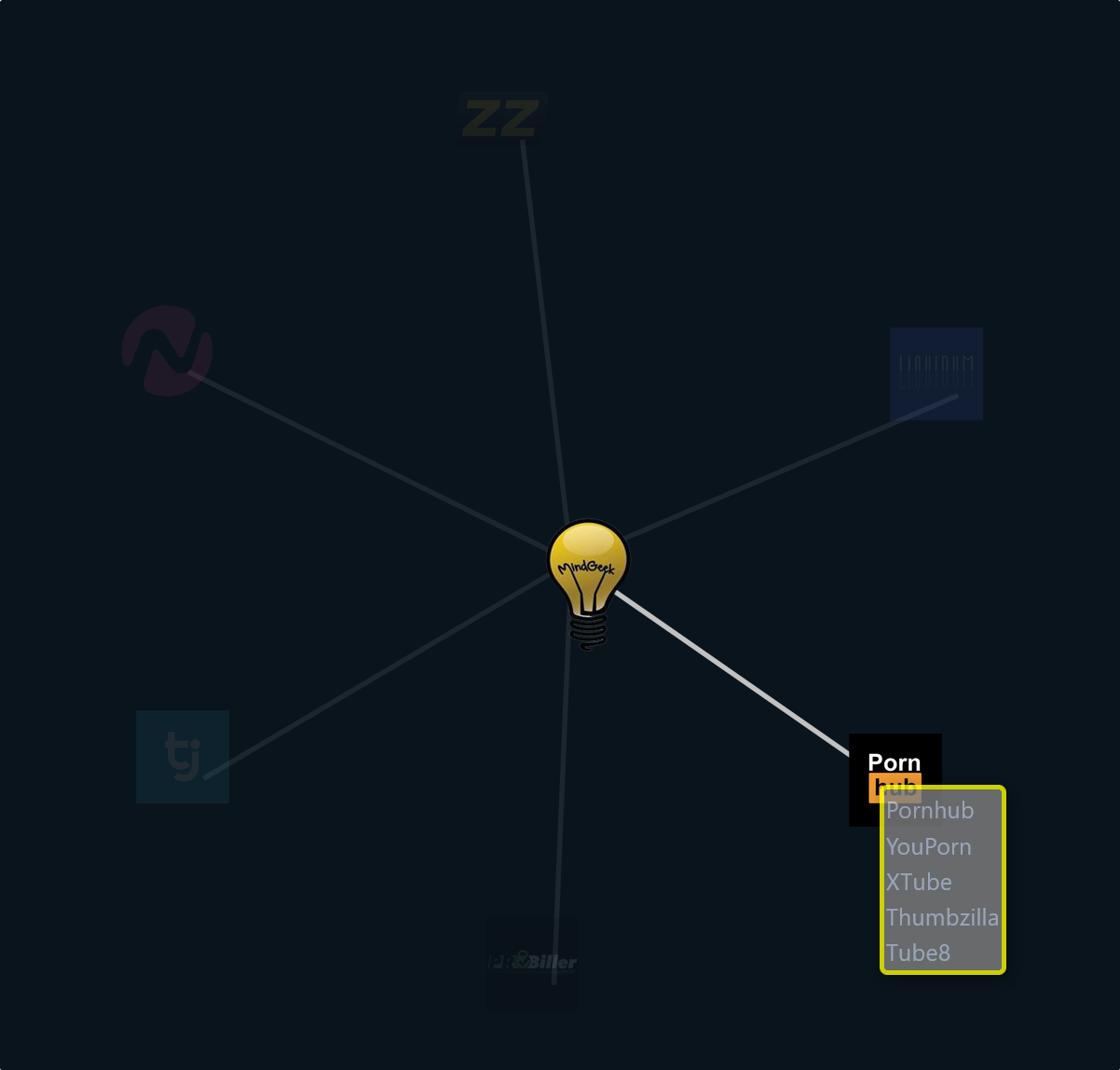

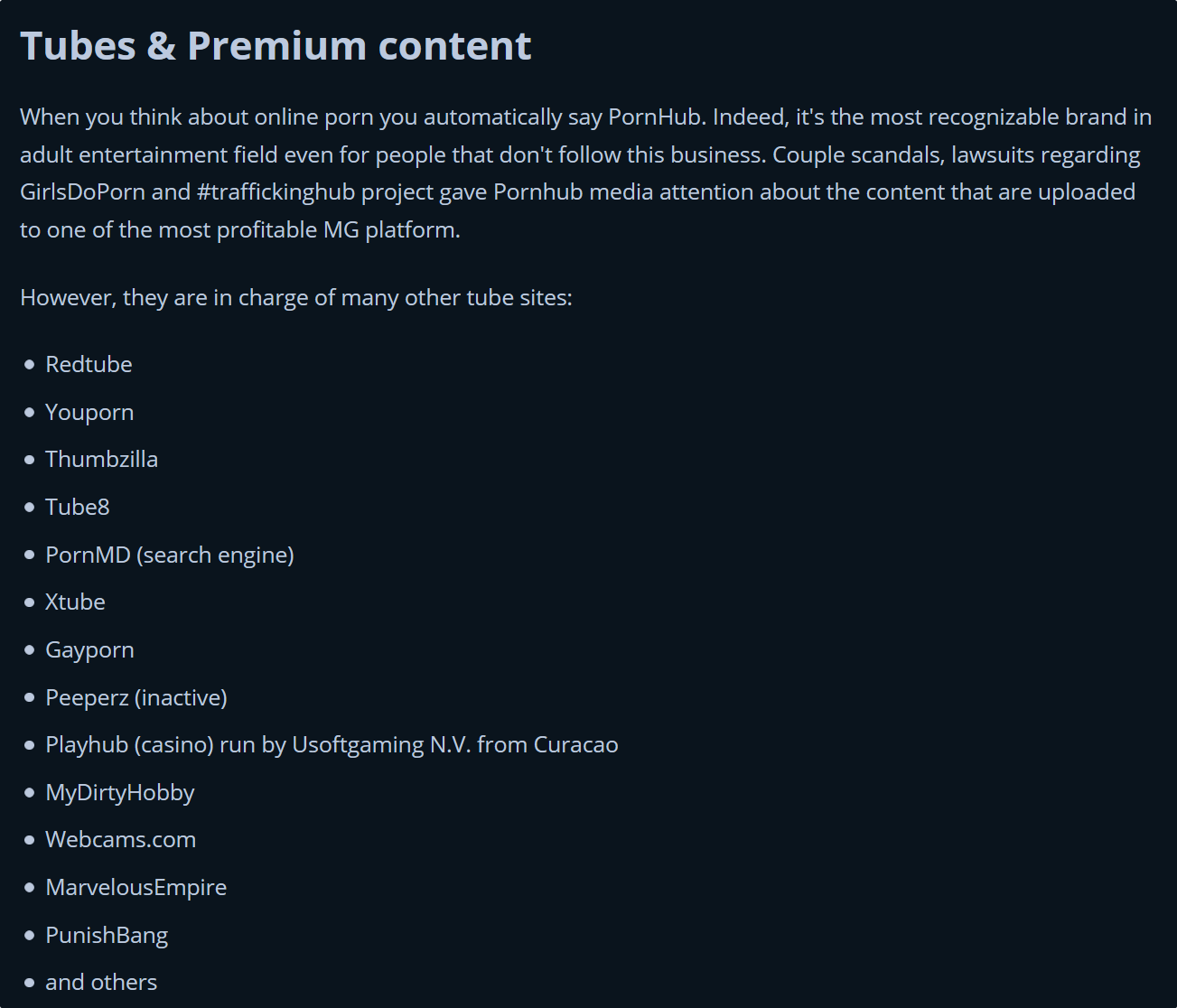

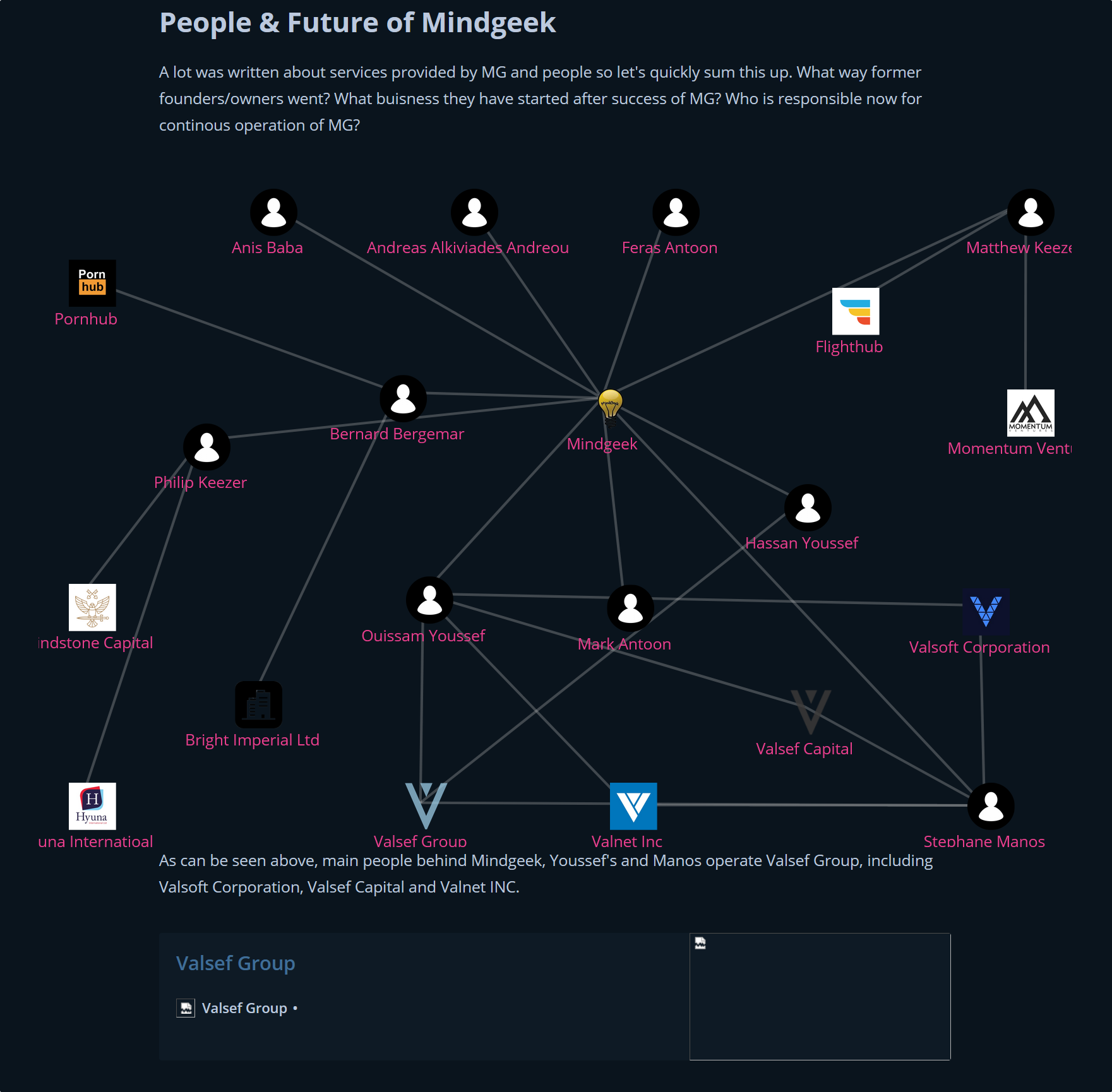

Russian OSINT: Недавно ты делал расследование в отношении порноимперии Mindgeek

"MindGeek" – глобальная ИТ-компания, которая специализируется на доставке контента, потоковом мультимедиа и онлайн-рекламе. "MindGeek" является частной компанией-конгломератом, штаб-квартира которой находится в Люксембурге (с офисами в Дублине, Гамбурге, Лондоне, Лос-Анджелесе, Майами, Монреале и Никосии). Её деятельность преимущественно связана с порнографией.

Russian OSINT: В твоём исследовании сказано, что эта компания является крупнейшим игроком в порноиндустрии, которая управляет самыми популярными брендами, такими как Pornhub, Redtube или Youporn, но действительно мало кто слышал о самом Mindgeek. Они агрессивно расширяют свой бизнес, покупая небольшие компании. Социальные кампании, созданные Pornhub и другими брендами стали мейнстримом. В ближайшие 10 лет Mindgeek достигнет уровня глобального порномонополиста.

Можно ли ожидать, что в будущем весь порноконтент будет контролироваться в рамках одной монополии? Например, поток эротического VR-контента или половые акты c роботами станут чем-то нормальным в социуме, если это приносит хорошие деньги для корпорации? По-твоему мнению, с таким количеством данных, которыми они сейчас располагают, могут ли они влиять на глобальные тренды больше чем государства?

Wojciech: Это происходит прямо сейчас на ваших глазах, MindGeek контролирует практически всю глобальную порноиндустрию: студии, реклама, TUBE-сайты. Они делают новые виды и категории порно, чтобы привлечь все новых людей. Я думаю через десятки лет корпорации возьмут вврех, в том числе MindGeek войдет в 5-ку самых богатых корпораций. Более того, они уже сейчас владеют невероятно большим количеством данных, которые получают в результате отслеживания пользователей.

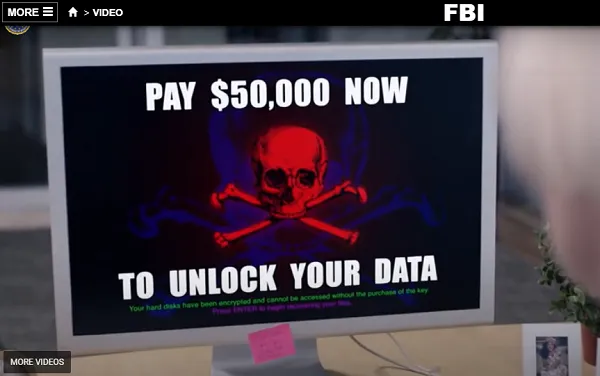

Russian OSINT: Как скоро популярные секс-игрушки станут мишенью хакеров? Например недавняя история с ransomware - шифрование "поясов целомудрия"

Wojciech: =) не знаю, будет ли это прибыльный бизнес. Видел случай, когда кто-то требовал выкуп за эти пояса целомудрия, но не помню, чем история закончилось. Хакеры всегда там, где есть деньги, так что не стоит подключать "sex-IOT" к интернету, иначе вас могут зашифровать)

Russian OSINT: В таких случаях, как описано выше, хакеры атакуют центральный сервер и удаленно блокируют пояса? Как это работает?

Wojciech: Ага. Например производитель поясов оставил открытый API, так что любой мог подключиться и взять контроль над этими поясами.

Russian OSINT: Хорошо, теперь давайте вернемся к APT и субъектам, которые спонсируются государствами.

В твоём исследовании, ты воссоздал инфраструктуру APT Lazarus северокорейской хакерской группы и пишешь следующее:

"APT не часто заботятся об оперативной безопасности. Часто их основной целью является кража файлов. Вероятно, все IP-адреса, которые когда-либо использовались любыми APT, хранятся в базах данных антивирусных производителей для отслеживания потенциальных новых случаев и слежения за их работой. Кроме того, атрибуция производится на основе сходства кода, строк внутри вредоносной программы и других методик. Я рассказал только о том, как сделать небольшую визуализацию без необходимости реверсирования вредоносной программы и как Maltego может помочь нам в этом"

Russian OSINT: Насколько легко сегодня имитировать действия APT? Например, китайские хакеры хотят украсть какие-то секреты в Иране, могут ли они притвориться APT из США?

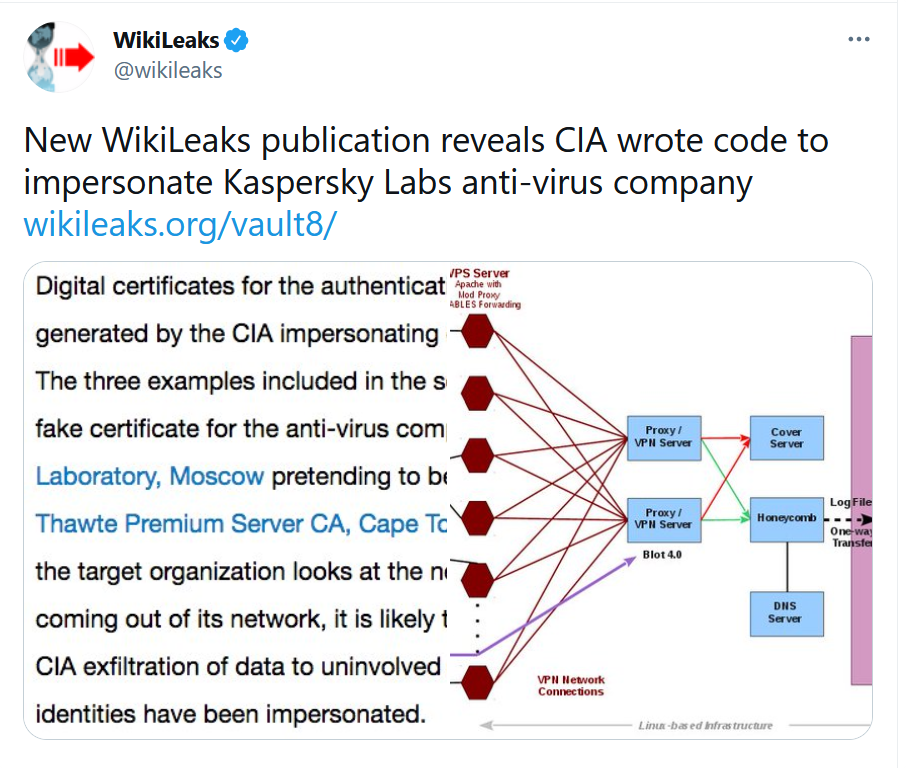

Wojciech: Конечно, почитайте Wikileaks Vault 7 & 8. Там есть показательный пример когда ЦРУ выдали себя за "Лабораторию Касперского в проекте Hive" и сохранили базу данных ТТР для своей хакерской группы в проекте UMBRAGE. Благодаря этому, они могут выполнять "операции с ложными флагами", такие правда возможности есть не только у США.

https://twitter.com/wikileaks/status/928651185174794241

Russian OSINT: Какие еще инструменты, кроме Maltego, ты использовал для расследований? Порекомендуй альтернативу.

Wojciech: По правде говоря, я не часто использую Maltego. Maltego необходимо знать как использовать и иметь в своем арсенале. На рынке на данный момент других альтернатив нету. Я стараюсь избегать платформ и делать все вручную, такой подход доставляет мне больше радости/фана, например, собирать данные из различных API с помощью python скриптов и визуализировать их с помощью D3js.

Russian OSINT: Как обычно APT проводит OSINT перед атаками?

Wojciech: Большинство APT полагаются на фишинг, поэтому для достижения успеха им необходимо собирать адреса электронной почты VIP-персон, знать текущие тенденции и получить как можно больше инсайдерской информации.

Если не фишинг, то n-дневный эксплойт на каком-нибудь интернет-сервисе, обнаруженном в Shodan или при активном сканировании.

Russian OSINT: Давай поговорим о статье: «Offensive OSINT s02e03 - Сбор разведывательных данных по Интернету, критическая инфраструктура в Соединенных Штатах Америки и Российской Федерации». Это одна из лучших статей у тебя на мой взгляд.

Russian OSINT: Основываясь на исследованиях и постоянном мониторинге ICS в странах США и Россия, что думаешь о безопасности этих стран?

Wojciech: Что касается количества незащищенных устройств, то Россия более защищена, чем США, однако, нам нужно делать некоторые поправки. В США много промышленных территорий и организаций, которые используют современные технологии и создают инфраструктуру в облаке например

Russian OSINT: Самой крупной публично обнародованной кибероперацией США по объекту критической инфраструктуры является Stuxnet. На твой взгляд, атаки в 2021 году стали еще более изощренными и скрытными с использованием кибероружия по сравнению с 2010 годом?

Wojciech: О самой крупной атаке мы еще услышим. Есть такая теория, что россияне/американцы уже находятся в промышленной сети друг друга.

Инцидент с украинской электросетью, на мой взгляд, является самым серьезным достижением российской APT. Около 230 тысяч человек остались без электричества в течение периода от 1 до 6 часов. После изучения этого кейса, выяснилось, что APT хотели отключить электричество на недели или даже месяцы. Некоторые считают, что Украина это просто игровая площадка для российских APT, они тестируют и отрабатывают свои методики/инструменты, чтобы потом поймать более крупную рыбу, т.е. нападение на энергетическую инфраструктуру США.

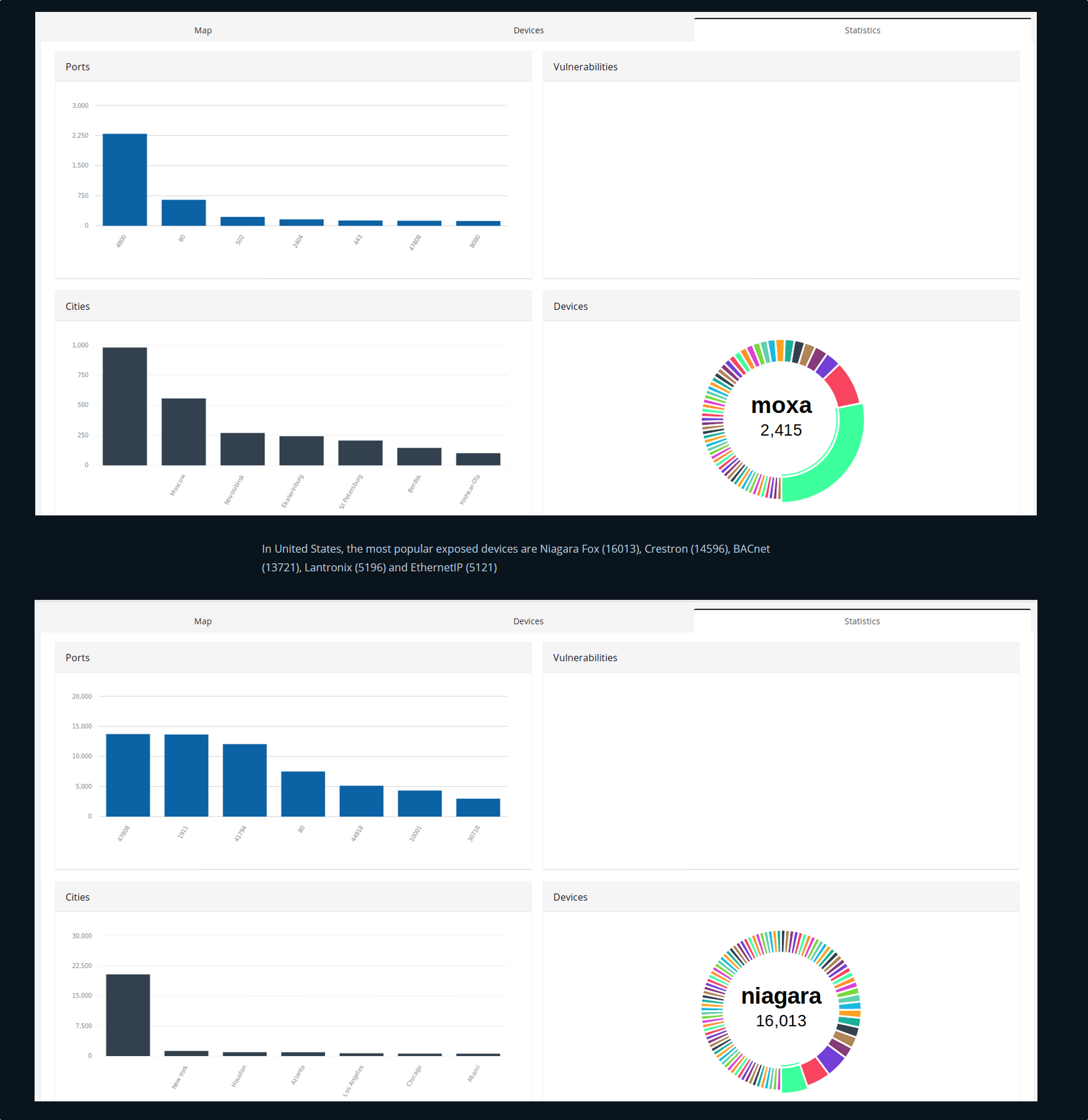

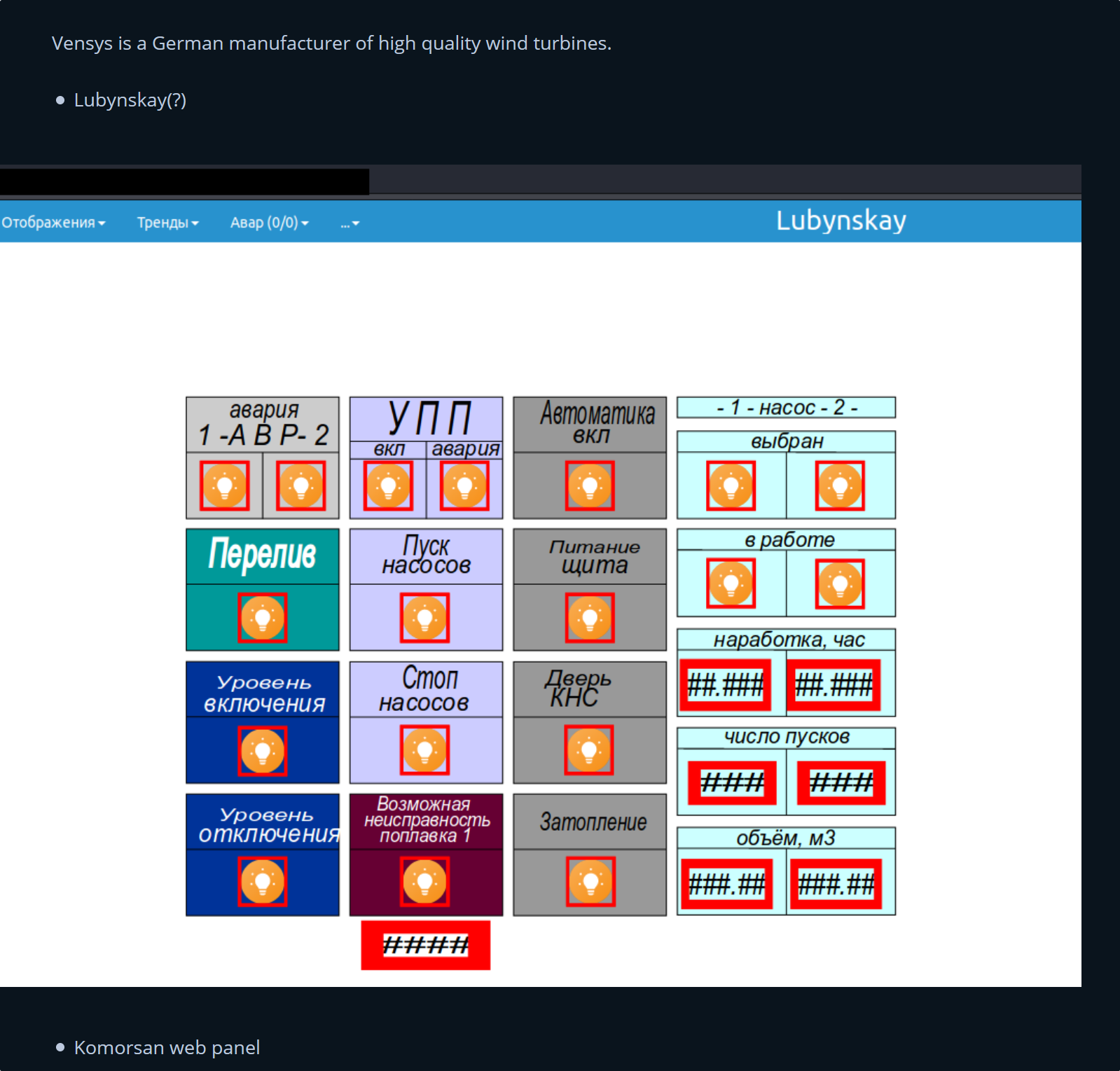

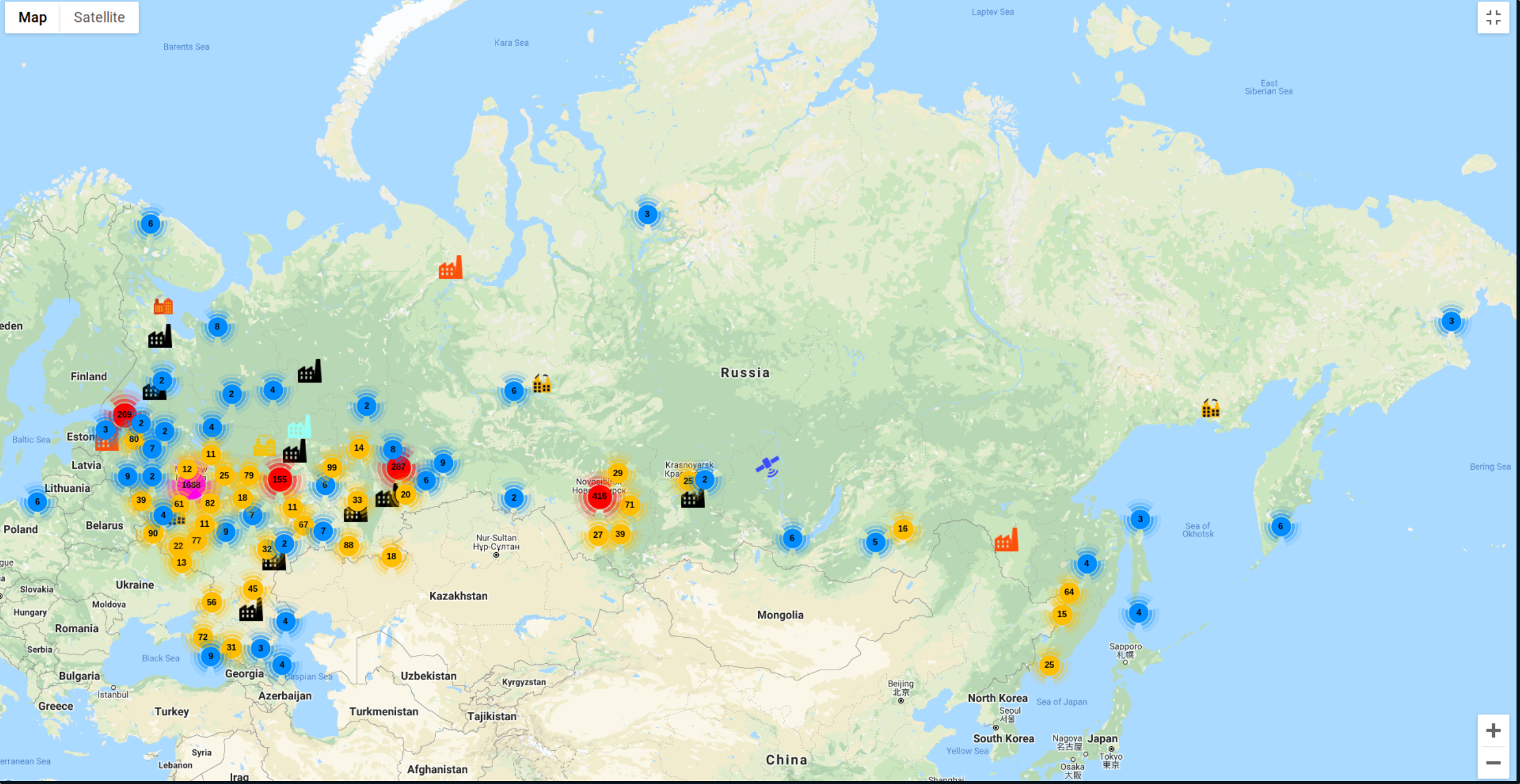

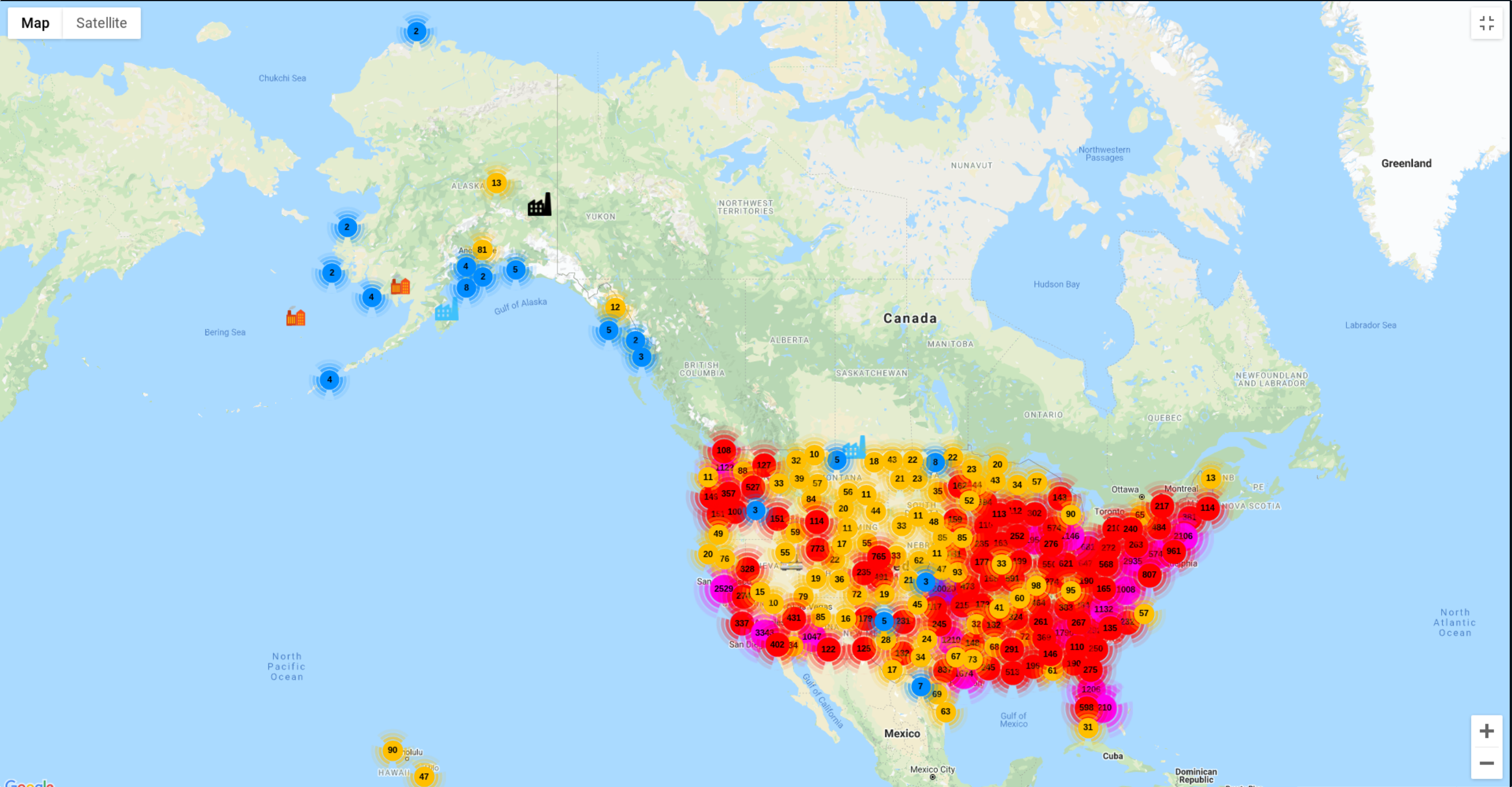

Russian OSINT: В твоём исследовании Kamerka-GUI выявила ~4,5k незащищенных устройств в России. В Соединенных Штатах Америки 83k незащищенных устройств. Какие устройства популярны в РФ и США?

Wojciech:

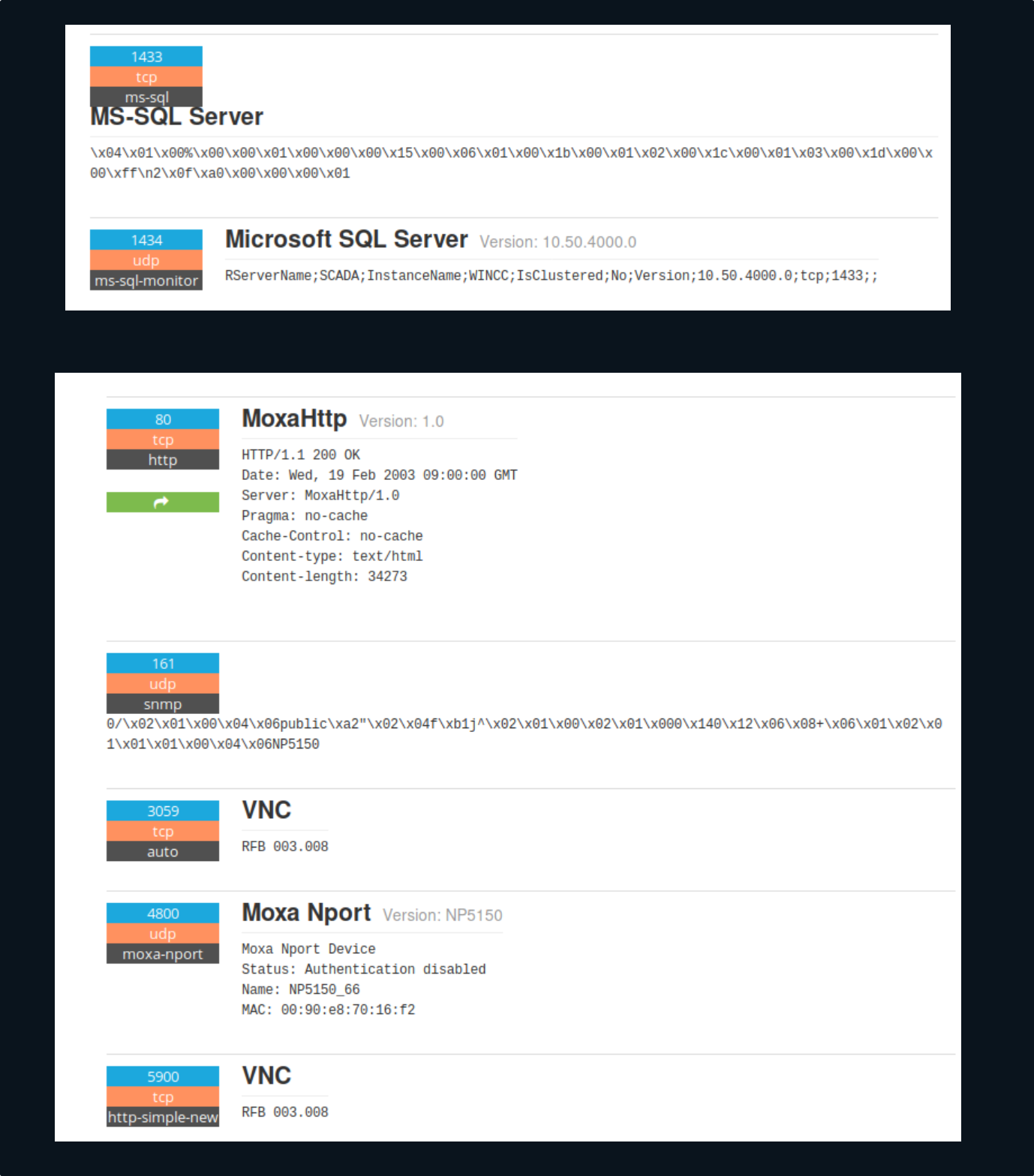

Наиболее используемые устройства в России - Moxa (2415) Moxa HTTP panel (713), Modbus (205), IEC (160) and BACnet (124).

В США наиболее популярные незащищенные устройства - Niagara Fox (16013), Crestron (14596), BACnet (13721), Lantronix (5196) and EthernetIP (5121)

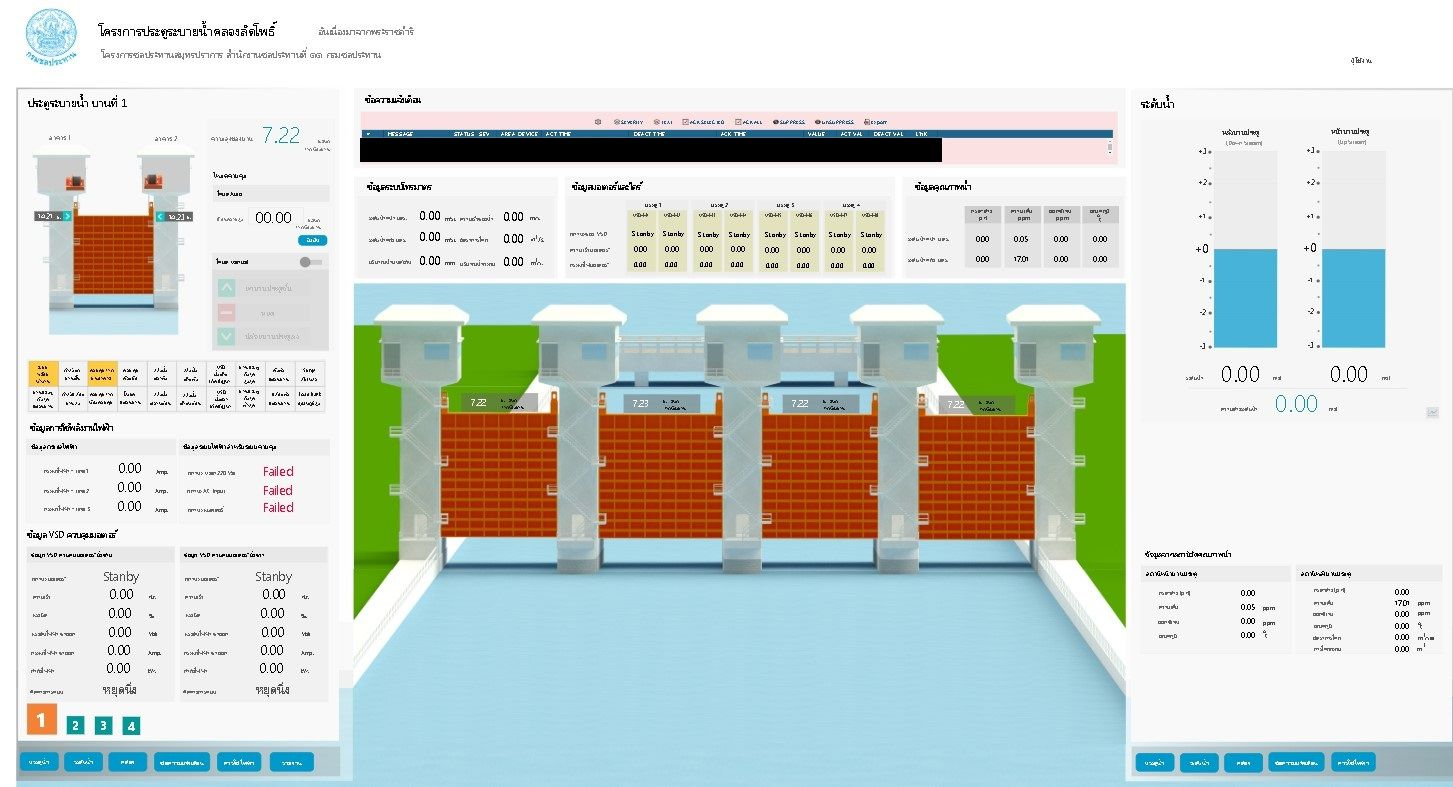

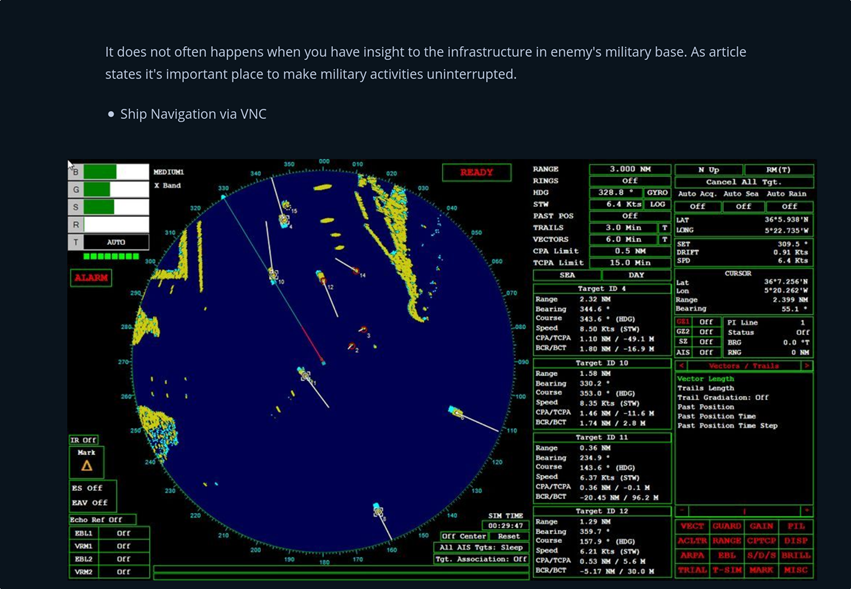

Russian OSINT: В своём исследовании, ты смог получить доступ к военной судовой навигации через VNC в Форте Карсон (Форт Карсон является одной из военных баз в Соединенных Штатах)

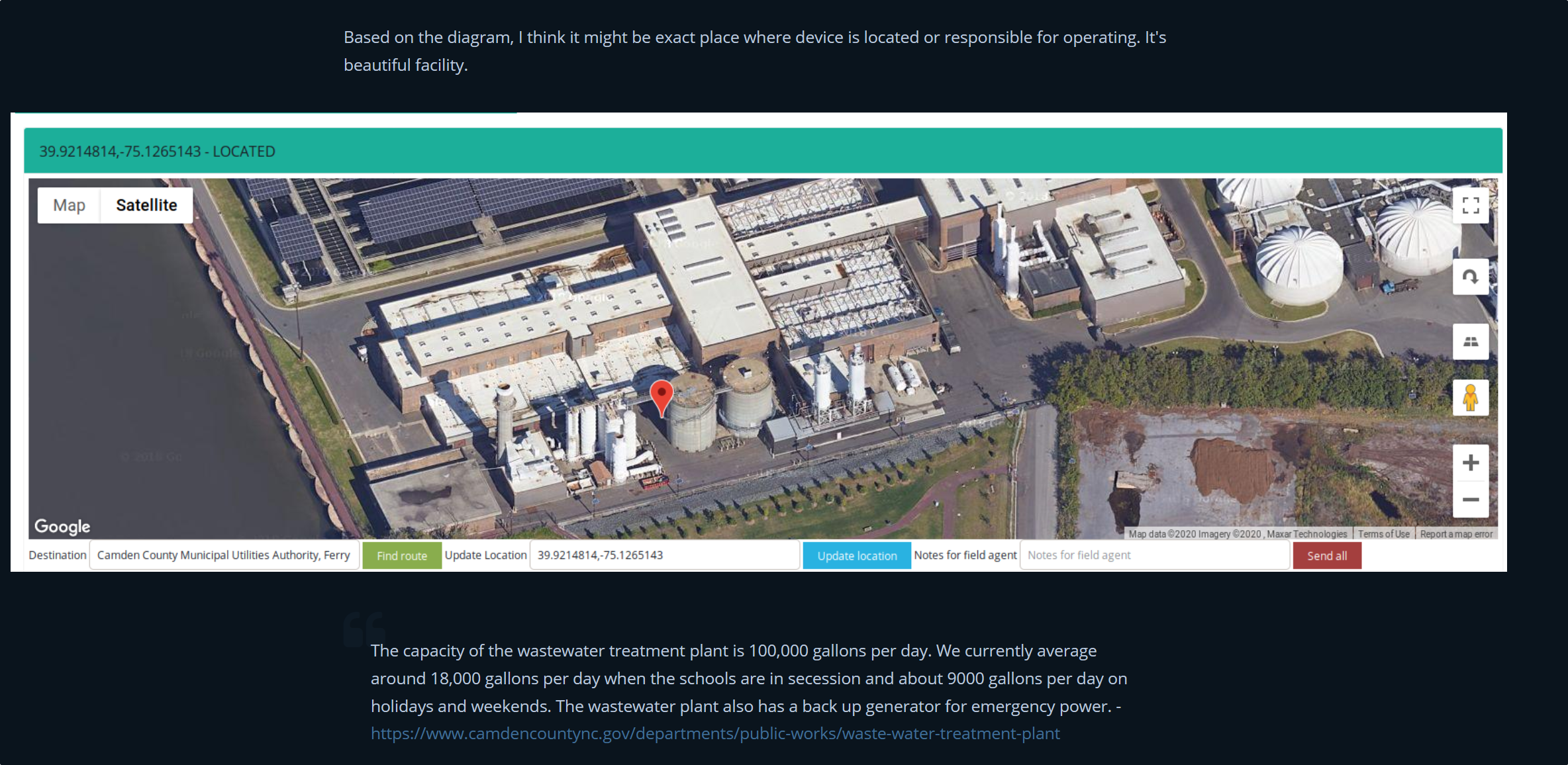

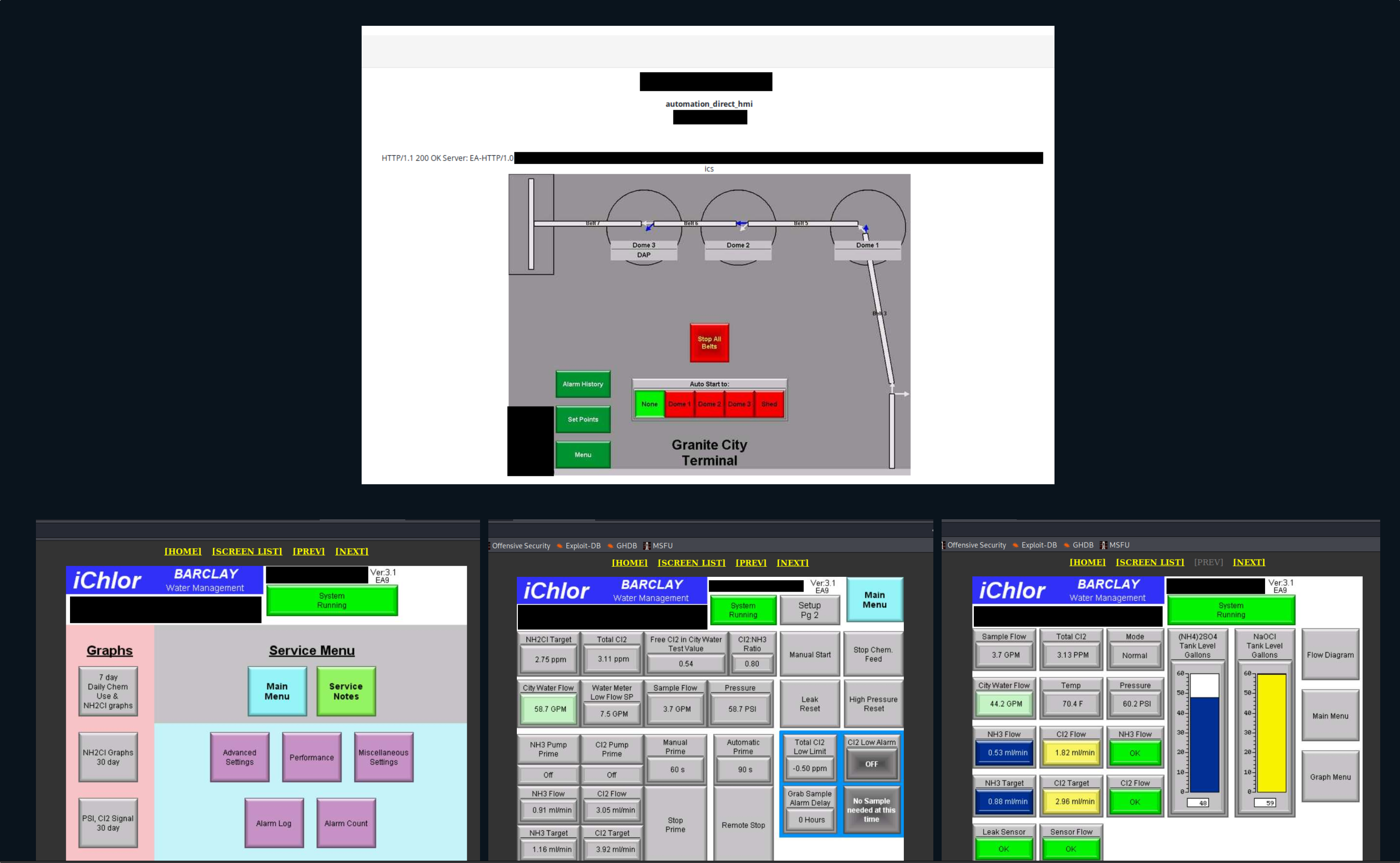

Нашел станцию очистки сточных вод в Камдене, штат Нью-Йорк, с производительностью 378 541,18 литров в день.

Russian OSINT: Можешь рассказать вкратце о результатах своего исследования, к каким выводам ты пришел?

Wojciech: Kamerka GUI ориентирована на устройства, а не на хост, она обнаруживает любые потенциальные устройства на каждой машине. Например, если на одной машине работает порт 1911 (Niagara Fox), 4911 (Niagara Fox Secure) и 47808 (BACnet), Kamerka обнаруживает его как 3 разных устройства

Наиболее часто используемые устройства в России - Moxa (2415), панель Moxa HTTP (713), Modbus (205), IEC (160) и BACnet (124). Как я писал в исследовании, невозможно указать точное количество обнаруженных устройств в России без проверки и исключения приманок (ханипотов).

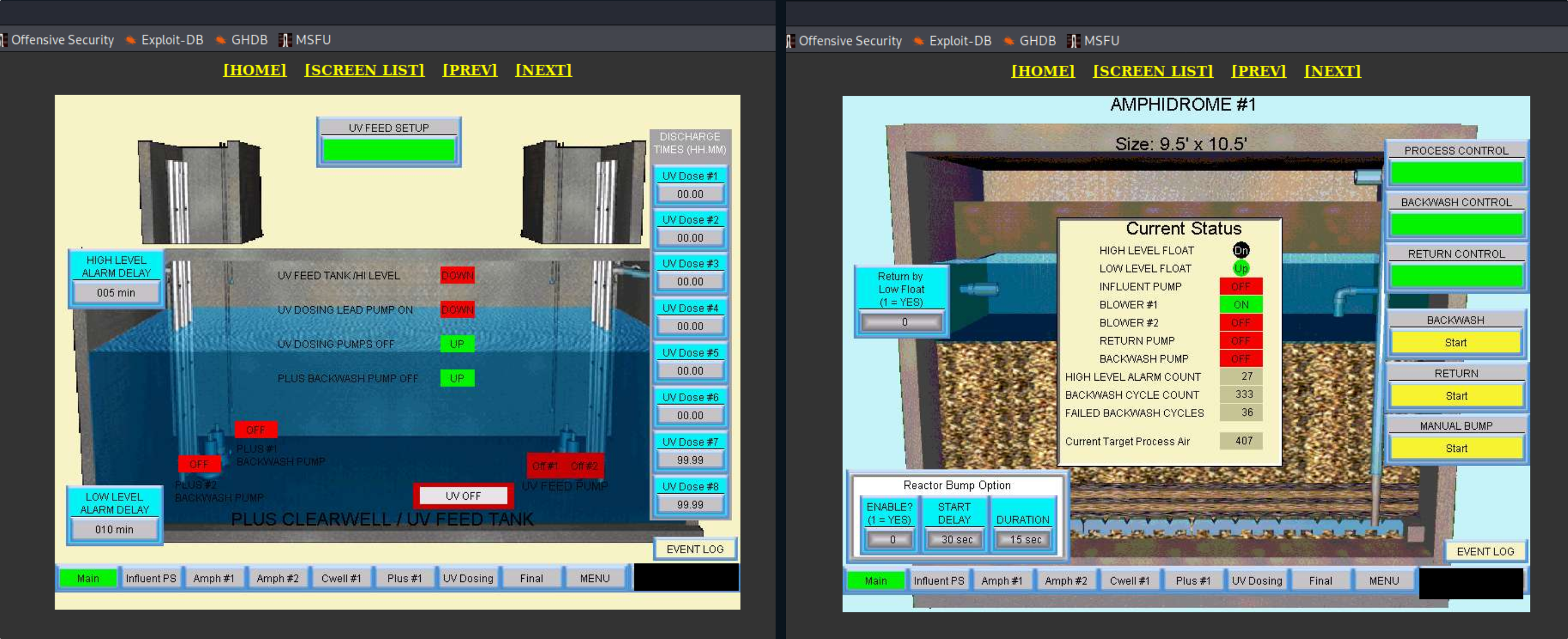

В США наиболее популярными открытыми устройствами являются Niagara Fox (16013), Crestron (14596), BACnet (13721), Lantronix (5196) и EthernetIP (5121). Я исследовал большинство этих устройств и смог найти примеры, когда они они напрямую относятся к объектам критически важной инфраструктуры, а их компрометация влечет за собой большие проблемы для национальной безопасности.

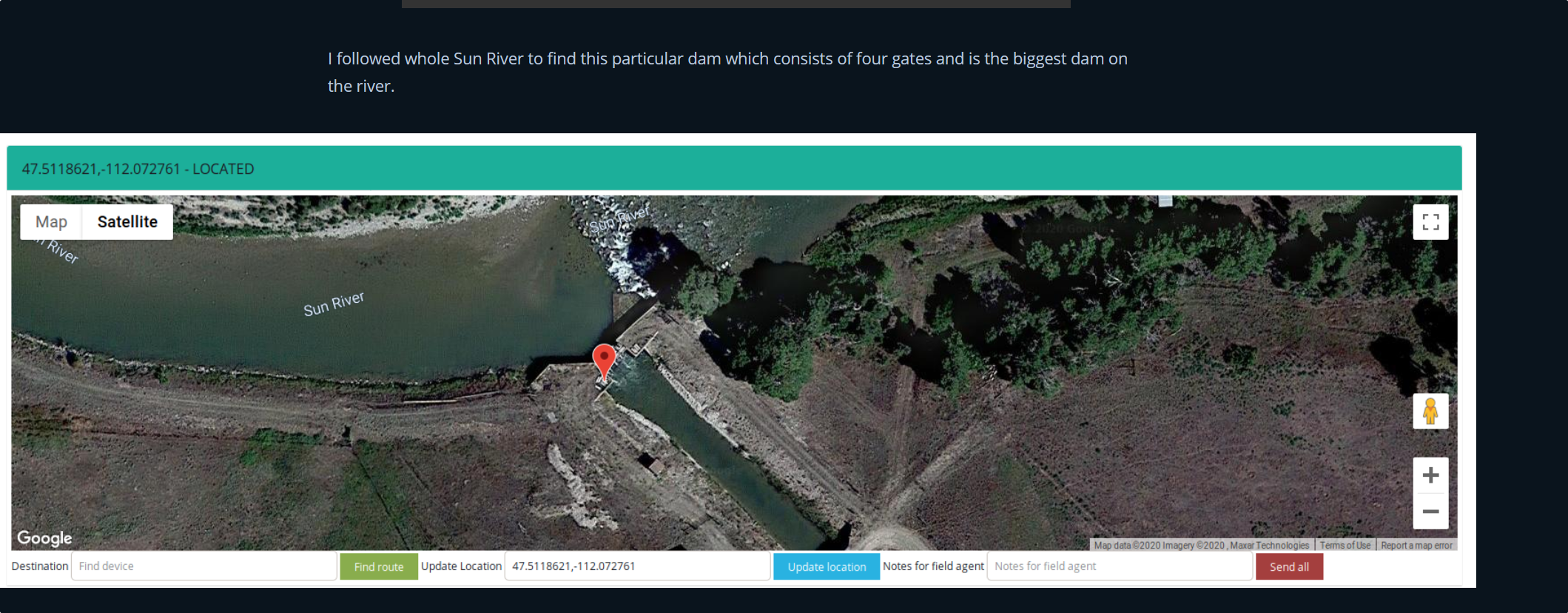

Хочу упомянуть о плотинах, они являются частью критической инфраструктуры и требуют максимального уровня безопасности. В своей статье привожу пример, как иранские хакеры получили доступ к плотине в Нью-Йорке напрямую через открытое устройство. У меня есть гораздо больше примеров по Соединенным Штатам: системы управления питательными веществами на предприятии Lockheed Martin, система очистки воздуха в Шебойган-Фолс, штат Висконсин, которая принадлежит Millipore Sigma, водоочистная станция в Северной Кокопе, насосы в Оклахоме или системы хранения резервуаров.

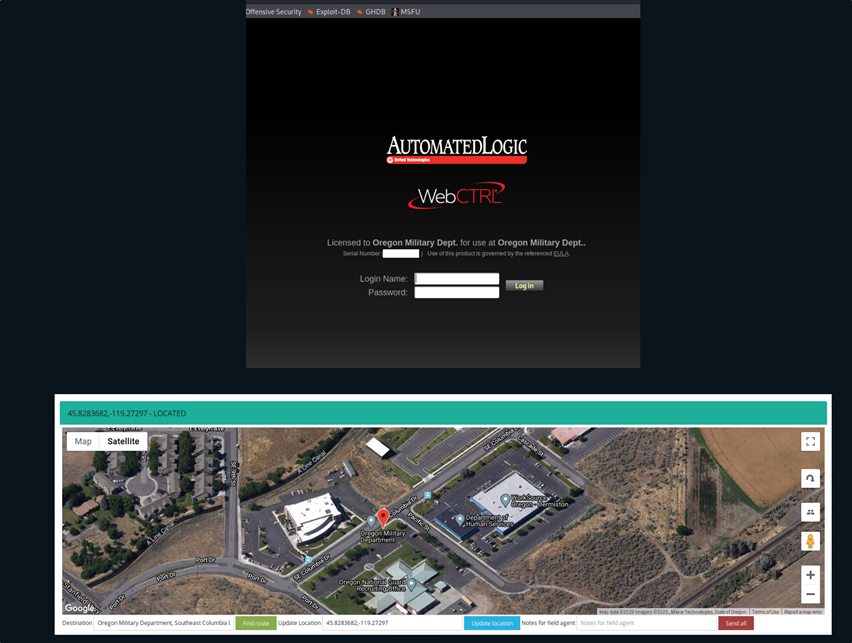

В сухом остатке, если мы посмотрим на обе страны в этом аспекте, США выглядят как игровая площадка для русских. Россия легко может собирать ценные сведения, такие как: схемы критически важной инфраструктуры, спутниковые изображения, электронные письма, пароли и многое другое. Если вести постоянный мониторинг критически уязвимых объектов США, то Россия легко сможет победить и быстро зайти внутрь периметра через потенциально уязвимое устройство. После этого хакеры скрытно закрепляются в системе и медленно исследуют изнутри инфраструктуру объекта для дальнейших атак.

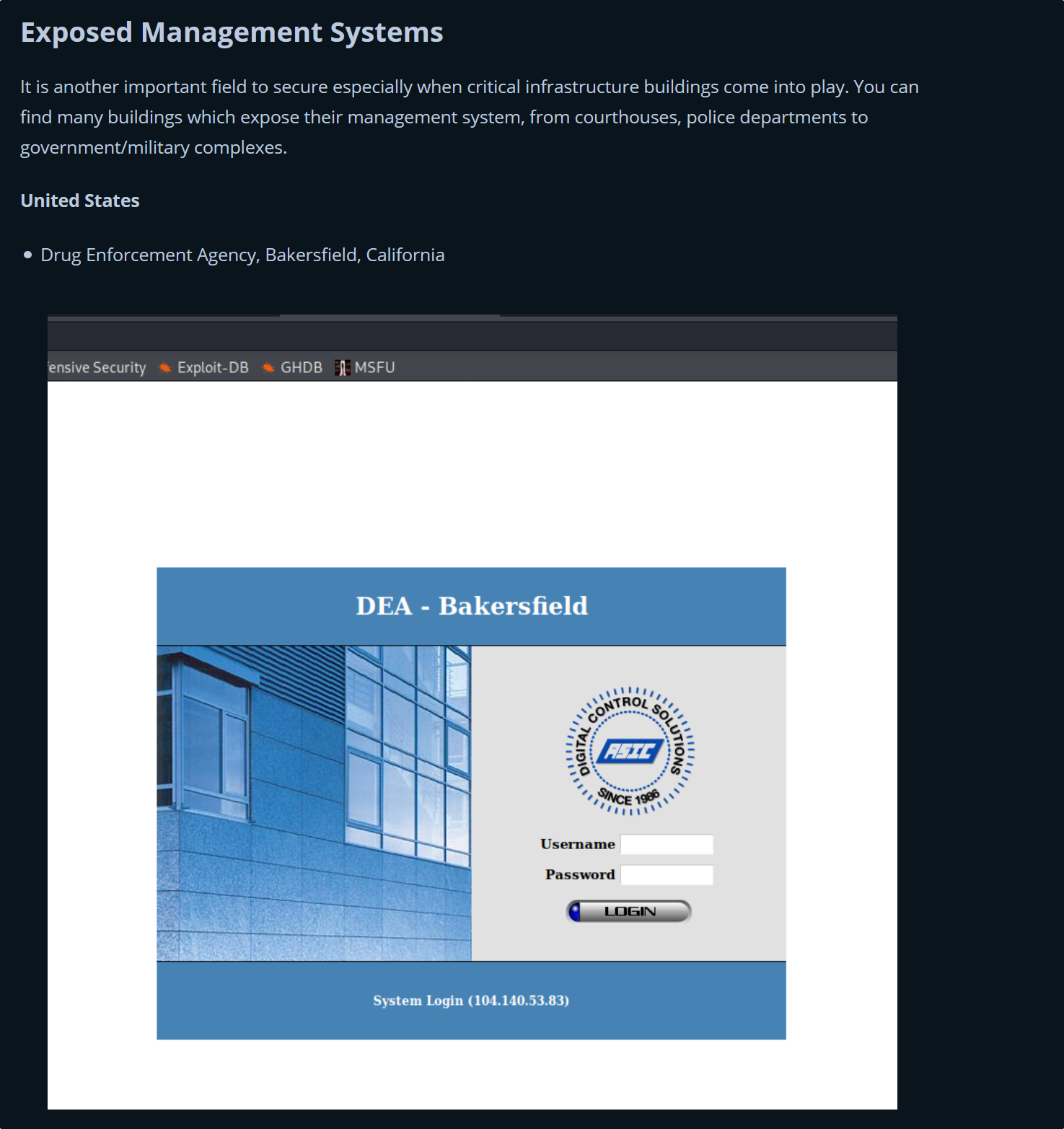

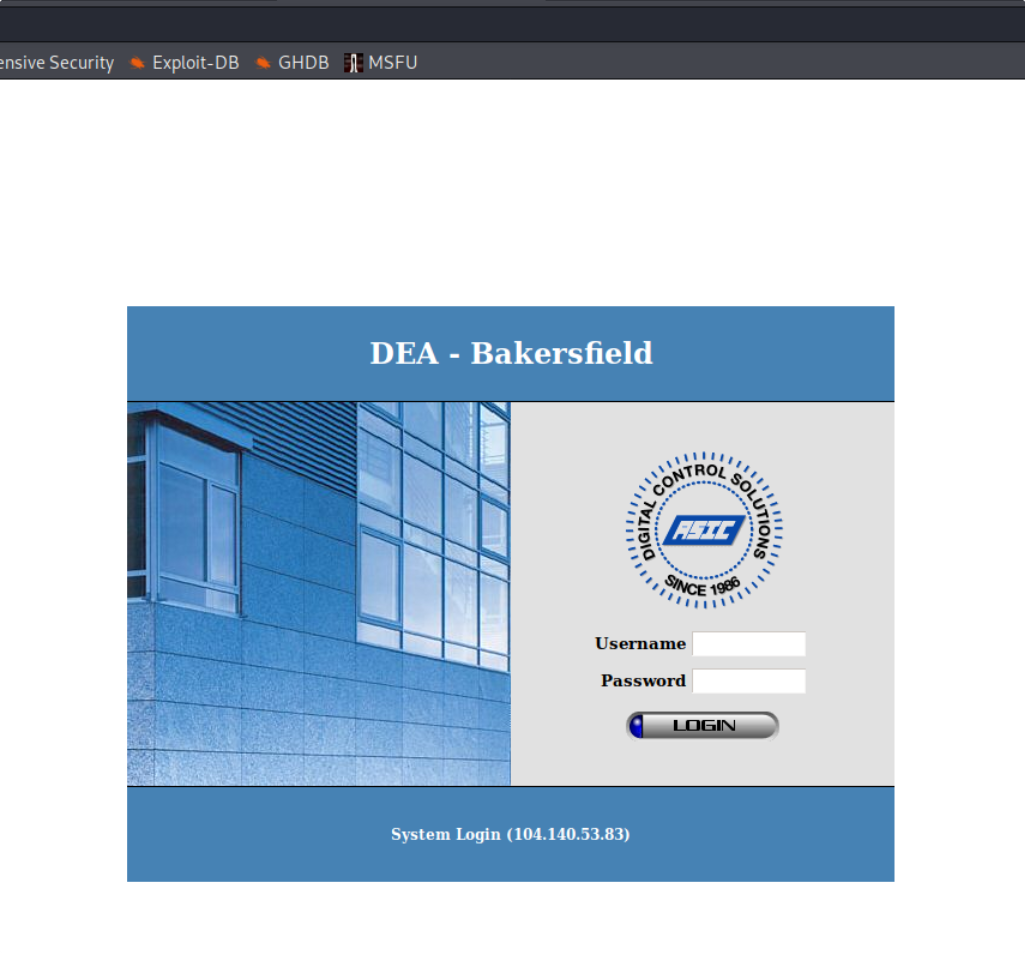

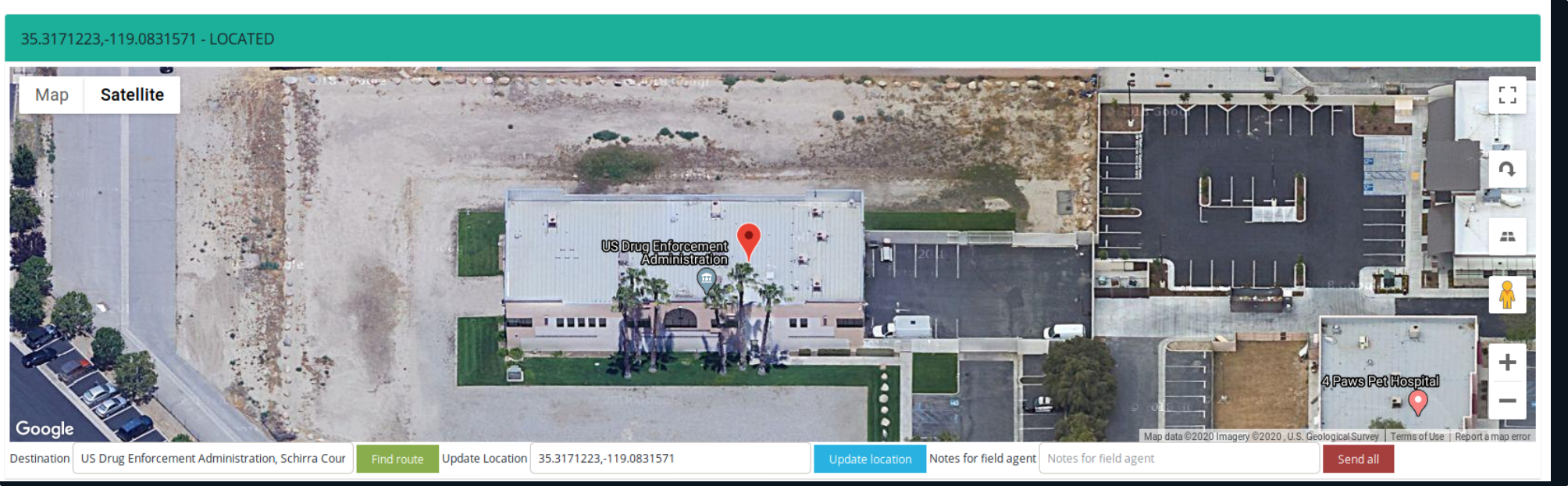

Вот яркий пример с Агентством по борьбе с наркотиками, Бейкерсфилд, Калифорния. Во-первых, вы можете получить доступ к зданию и управлять им, а затем угадывать или перебирать учетные данные сотрудников. Во-вторых, из-за других уязвимостей на хосте - вы можете получить доступ к внутренней сети. Если сегментация не была проведена должным образом, то боковое перемещение сделать намного проще.

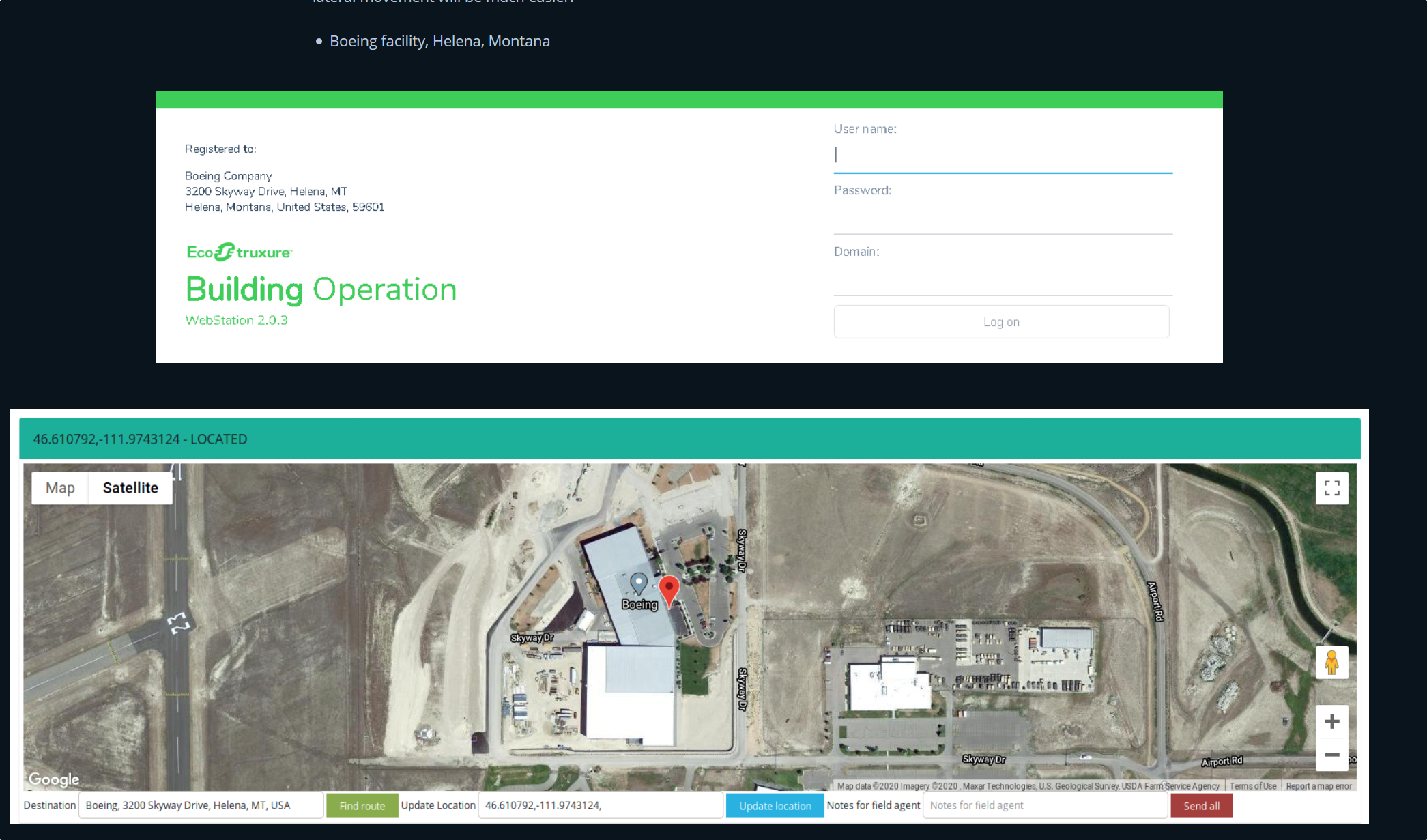

Также слежка за поддерживаемыми государством подрядчиками, производящими оборудование для вооруженных сил имеет ключевое значение. Например узнать возможности противника над которыми они работают в настоящее время.

Пример, завод в Хелене, площадь более 257000 квадратных футов, он стал жизненно важной частью цепочки поставок, специализируясь на сложной механической обработке твердых металлов для моделей самолетов Boeing 737, 747, 767 и 787, а теперь и 777X. Там делают боковые пояса и концевые фитинги, которые соединяют крылья с фюзеляжем. Это также часть критически важной инфраструктуры, нарушение работы объекта может стоить больших денег и привести к остановке в цепочке поставок.

Вернемся к России. Из-за низкого уровня использования автоматизации в России не так много открытых систем управления, которые можно легко найти. В облаке имеется множество интерфейсов WAGO или Moxa, но без дополнительных индикаторов, указывающих на конкретное место или объект, их сложно привязать к критически важной инфраструктуре. Тем не менее, Kamerka удалось идентифицировать некоторые системы управления, которые могут представлять опасность в случае компрометации.

Американским субъектам приходится использовать несколько иные методы, чтобы получить более ценную информацию о критически важной инфраструктуре в России. На большинстве открытых устройств работают дополнительные службы, например RDP, уязвимый для Bluekeep, слабый пароль на VNC или базах данных, таких как MSSQL

Еще одна вещь, которую США могут сделать для шпионажа за инфраструктурой России - это поиск любых утечек, связанных с ICS или SCADA, поиск резервных копий, руководств по использованию или прошивок (firmwares).

Методы о которых я рассказываю могут показаться простыми для многомиллионных государственных агентств, которые занимаются шпионажем, однако с Kamerka-GUI вы можете установить свою личную небольшую ICS шпионскую систему. Я уверен, что если буду работать исключительно над этой темой в течение 3-4 месяцев, то смогу собрать всю необходимую мне информацию: слабые места и потенциальные точки входа в критически важную инфраструктуру обеих стран

Russian OSINT: Когда остальные смогут ознакомиться с твоими статьями в интернете?

Wojciech: Я сделаю позже открытый доступ для всех, чтобы вы могли прочитать мои труды.

Russian OSINT: Прежде чем начать какое-либо исследование, есть ли у тебя пошаговый план действий?

Wojciech: Нет. Я работаю в хаосе, перепрыгивая с одной находки на другую или исследую две вещи одновременно, сохраняю все соответствующие фрагменты информации в блокноте (да, может звучать смешно). На первый взгляд это не очень эффективно, однако, когда я концентрируюсь на расследовании меня не волнует план действий.

Russian OSINT: Для Kamerka-GUI какую операционную систему ты можешь посоветовать?

Wojciech: Последний Kali Linux

Russian OSINT: Если кто-то обнаружит в интернете уязвимое устройство (КИИ). Что посоветуешь, обратиться в организацию и сообщить о проблеме, или лучше промолчать, чтобы тебя не обвинили во взломе.

Wojciech: Зависит от серьезности обнаружения. Если критично, то сообщите. Если нет, оставьте в покое.

Russian OSINT: Для исследований ICS, что еще кроме Kamerka, Shodan и Maltego ты рекомендуешь использовать?

Wojciech: Ознакомьтесь с plcscan и следите за новостями CISA

Russian OSINT: Для новичков, посоветуй какое-нибудь полезное руководство по камерам в Shodan?

Я бы порекомендовал изучить существующие запросы для конкретных тегов,

https://www.shodan.io/explore/tag/webcam

А затем понять, как работают запросы, как их построить, экспериментировать

Russian OSINT: Планируешь ли организовать учебные курсы для новых специалистов OSINT из разных стран?

Wojciech: Я бы хотел, но вряд ли получится

Russian OSINT: Планируешь поддерживать и дорабатывать Kamerka?

Wojciech:Поддерживается сейчас только GUI, CLI уже устарел и брошен. К сожалению, не могу сделать ни видео-гид, ни руководство по использованию. Занят работой.

Russian OSINT: Все эти исследования, которые ты сделал, оплачиваются кем-то? Многие част спрашивают, как легально зарабатывать деньги с помощью OSINT, что можешь посоветовать?

Wojciech: Никакие исследования не оплачиваются ни кем, равно как и инструменты, которые я создал. В прошлом году попробовал использовать модель, основанную на подписке, которая стоит 5$ в месяц или 50$ в год, но покончил с этой идеей в прошлом месяце.

Если хотите зарабатывать деньги таким способом как у меня, у вас есть 2 способа: вы можете проводить тренинги и т.д. или проводить расследования

Russian OSINT: Какие перспективные бизнес-идеи, где в основе лежит OSINT ты можешь посоветовать?

Wojciech: Различные типы платформы Threat Intelligence/Digital Monitoring

Russian OSINT: Кого читаешь?

Wojciech: Не так уж много людей на самом деле, трудно найти необычные OSINT исследования. Могу выделить bendobrown, mangopdf и osint.fans

Russian OSINT: Какие книги посоветуешь читать, чтобы стать хорошим OSINT специалистом?

Wojciech: Никаких книг, ребята. Не тратьте время и деньги на обучение OSINT таким образом. Только практика.

Russian OSINT: Сколько в среднем компания платит тебе за исследования/отчёт/статью?

Wojciech: Цены разные, от 300$ до 1000$ за исследование/статью.

Russian OSINT: Как люди могут помочь тебе?

Wojciech: Пожертвовать деньги на благотворительность (мой сайт) :)

Russian OSINT: Твой последний совет для новичков

Wojciech:Найдите кроличью нору и прыгайте в нее.

🚀Донат - https://boosty.to/russian_osint

🇷🇺 Telegram - @russian_osint

👑 YouTube - https://www.youtube.com/c/RussianOSINT

🔞Интервью - @russian_osint_interview

📲 Связаться/Реклама - @russian_osint_bot

📧 Email - russian_osint@riseup.net