Инструменты по радиоволнам🛠

Здравсвуйте мои мартовские зайчатки✨🐰

Я решила сделать сборник инструментов для вещей связанных со связью и радио, в том числеc

С их подробным описанием .

Начнем же !

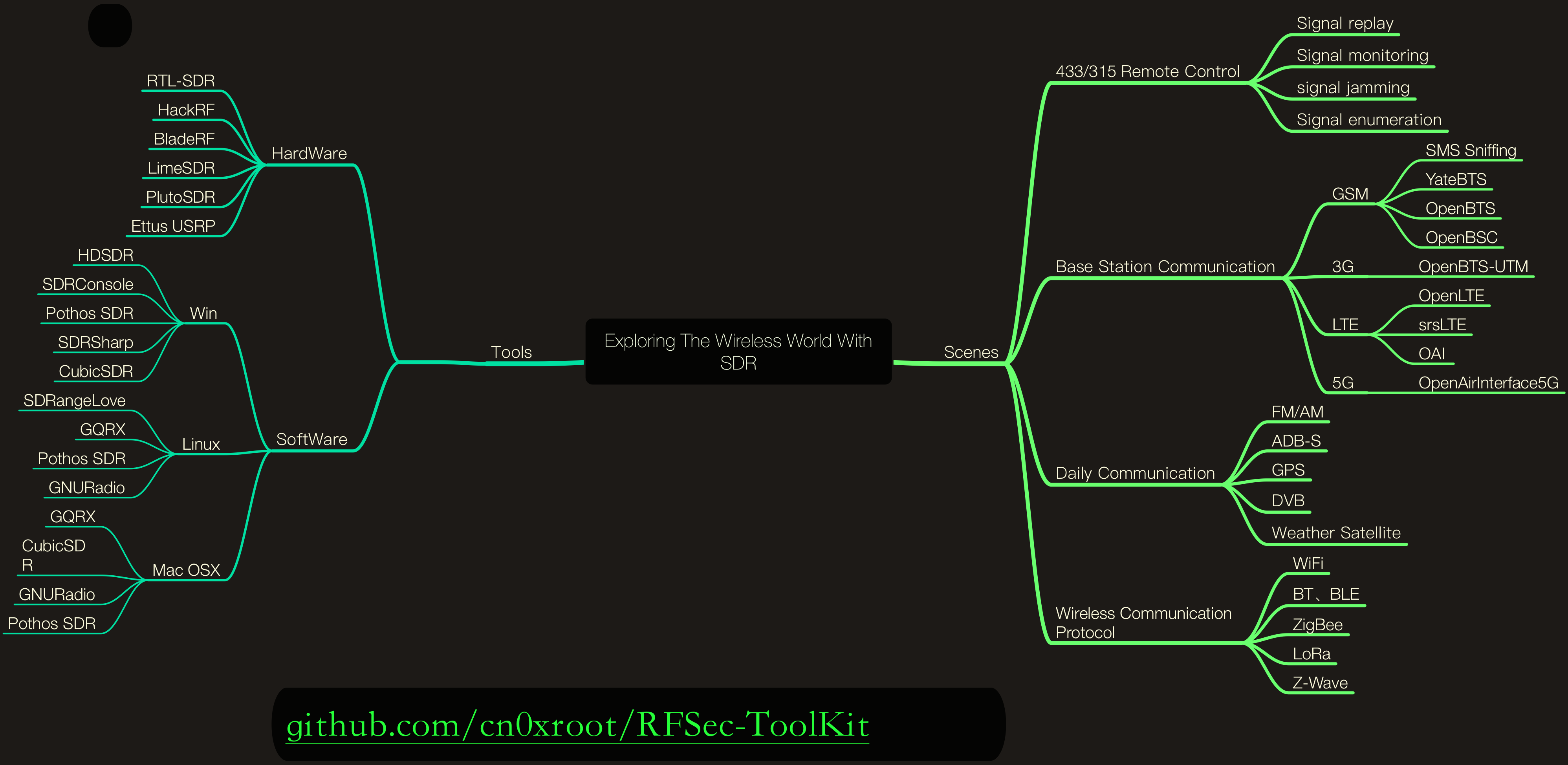

RFSec-ToolKit

Это набор инструментов протоков радиочастотной связи, включая SDR, 2G GSM, NFC и RFID, ZigBee

Там есть:

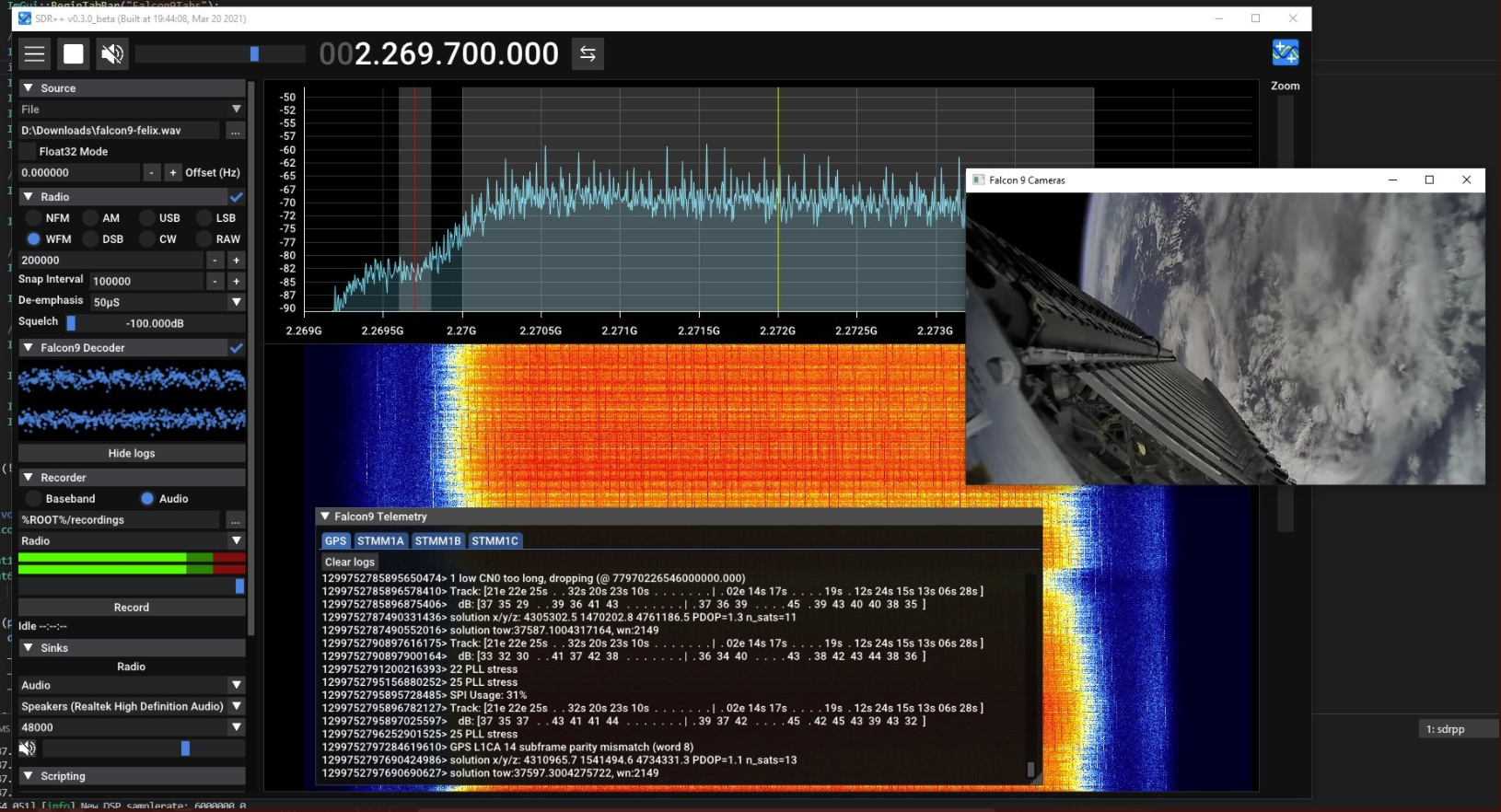

Ресурсы по SDR

К примеру материалы по SDR-оборудованию

Программному обеспечению SDR

По сборки окружения

Инструменты реверса RFSignal

Видео руководство YouTube

Твиттер и веб-сайты с ресурсами по нему

Ресурсы NFC и RFID

Аппаратное обеспечение

Программное обеспечение

Сайты с руководством

BLE-ресурсы

Аппаратное обеспечение

Программное обеспечение

Различные руководства

Ресурсы ZigBee

Программное обеспечение

Urh

Это набор для исследования протоколов со встроенной поддержкой распространенных программно-определяемых радиостанций.

Особенности включают:

Аппаратные интерфейсы для обычных программно-определяемых радиостанций

Легкую демодуляцию сигналов

Назначение участников для наблюдения за вашими данными

Настраиваемые декодирования для взлома даже сложных кодировок, таких как отбеливание данных CC1101

Назначать метки, чтобы раскрыть логику протокола

Компонент фаззинга для поиска утечек безопасности

Поддержка модуляции для ввода данных обратно в систему

URH позволяет легко демодулировать сигналы в сочетании с автоматическим определением параметров модуляции, что упрощает идентификацию битов и байтов, которые летают по воздуху.

Поскольку данные часто кодируются перед передачей, URH предлагает настраиваемое декодирование для взлома даже сложных кодировок, таких как отбеливание данных CC1101. Когда дело доходит до обратного проектирования протокола, URH полезен двумя способами.

Вы можете либо вручную назначить поля протокола и типы сообщений, либо позволить URH автоматически выводить поля протокола с помощью интеллектуальных функций на основе правил. Наконец, URH включает в себя компонент фаззинга, предназначенный для протоколов без сохранения состояния, и среду моделирования для атак с отслеживанием состояния.

Много Интернета вещей работают на таких частотах, как 433,92 МГц или 868,3 МГц, и используют проприетарные протоколы для связи. Обратный инжиниринг таких протоколов может быть увлекательным («Что делает о чем говорит мой холодильник?«) и выявить серьезные утечки безопасности, например. При обходе умной сигнализации системы и дверных замков.

У этого инструмента есть подробная инструкция о его работе, установки, а так же видео на ютуб с демонстрацией его работы

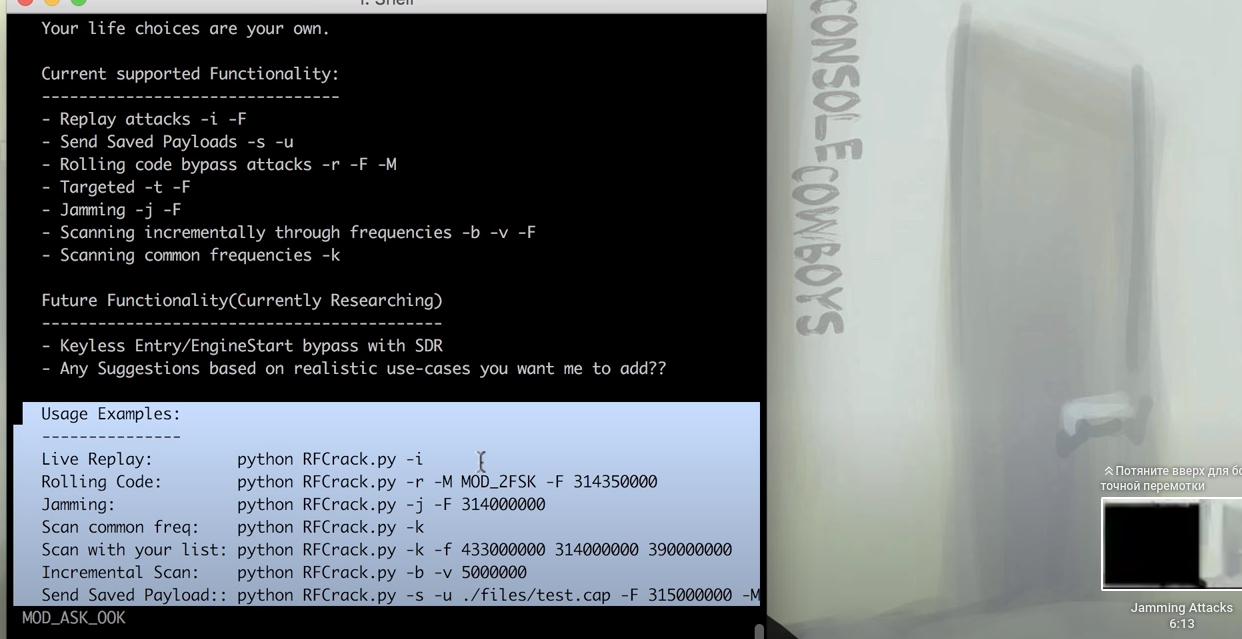

RFCrack

Это испытательный стенд для радиочастот, он был разработан для тестирования радиочастотной связи между любым физическим устройством, которое обменивается данными на частотах ниже ГГц устройства Интернета вещей, к примеру автомобилей, систем сигнализации и тд. Тестирование проводилось с помощью Yardstick One на OSX, но RFCrack должен нормально работать в Linux.

Текущая поддерживаемая функциональность:

Можно повторить атаку

Отправить сохраненную полезную нагрузку

Атаки обхода скользящего кода

Целевые атаки

Глушение

Пошаговое сканирование частот

Сканирование общих частот

Сравнение входящих сигналов Live с предыдущим сигналом

Graph Signal

Rc-switch

Библиотека Arduino для управления устройствами 433/315 МГц, такими как розетки, и приемом сигналов датчиков PIR, дверей и окон.

Используйте Arduino или Raspberry Pi для управления удаленными радиоуправляемыми устройствами. Это, скорее всего, будет работать со всеми популярными недорогими розетками. Если ваш не работает, вам может потребоваться отрегулировать длину импульса.

Все, что вам нужно, это Arduino или Raspberry Pi, передатчик AM 315/433 МГц и одно или несколько устройств с одним из поддерживаемых наборов микросхем:

СК5262 / СК5272

HX2262/HX2272

ПТ2262/ПТ2272

ЭВ1527/РТ1527/ФП1527/ХС1527

HT6P20X

Wifi-frequency-hacker

Эта конфигурация устанавливает для всех стран одинаковую настройку, и эта настройка которая является наименее ограничивающей из возможных.

В разных странах действуют разные ограничения по частоте для разных каналов Wi-Fi.

Это может быть неприятно, если ваша карта/ОС вынуждает вас использовать конфигурацию, отличную от той, которая вам нужна. Существует множество причин, по которым это может происходить.

От драйверов, предпочитающих конфигурации EEPROM вашим настройкам, до странного принятия решений на основе наблюдаемой сетевой активности. В любом случае проницательный хакер Wi-Fi не хочет возиться с такими вещами.

Он содержит измененную конфигурацию двоичных правил (regulatory.bin), основанную на текстовом входном файле (db.txt).

Таким образом, независимо от того, в какой домен вы вынуждены войти, вы получите одинаковую функциональность.

Это включает в себя:

Возможность доступа ко всем видам каналов, таким как 14 (обычно только JP) в 2,4 ГГц, ассортимент в 5 ГГц и даже некоторые из новых 60 ГГц или специальных диапазонов 4 ГГц.

Возможность передачи на полной мощности (30 дБм), без ограничения мощности.

Возможность использовать широкополосные конфигурации (40/80/160), где позволяет непрерывный спектр.

Возможность игнорировать DFS.

Предупреждение заключается в том, что ваше оборудование должно поддерживать то, что вы пытаетесь сделать (например, это не даст карте только 2,4 ГГц возможности 5 ГГц).

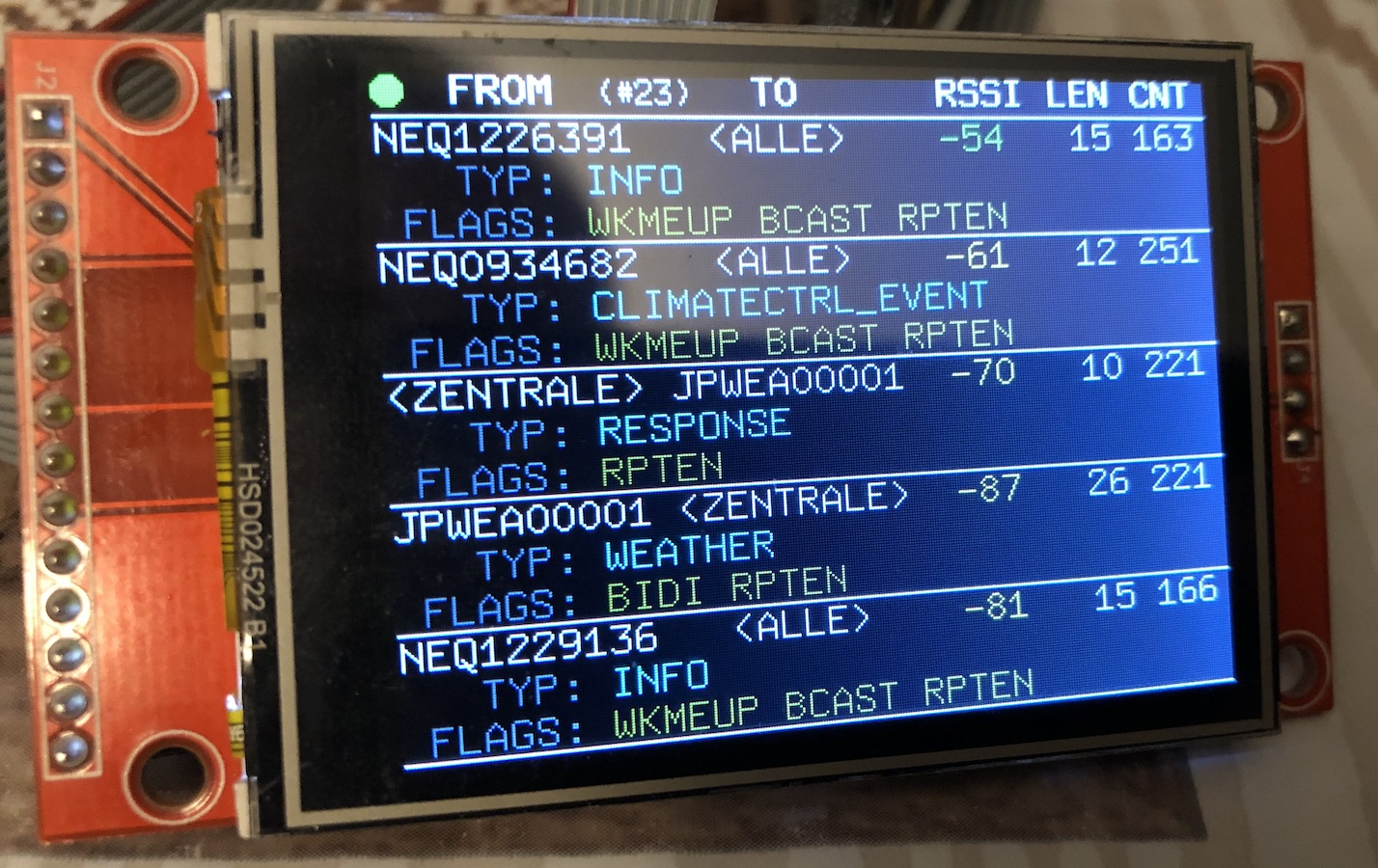

Ask Sin Analyzer

Анализатор радиотелеграмм в среде HomeMatic

Декодер радиотелеграмм для использования в среде HomeMatic!

Идеально подходит для устранения неполадок, когда DC неизмеримо увеличивается (КТО здесь постоянно отправляет ВОЗ?) или для устранения неполадок, когда устройство находится в цикле перезагрузки.

С помощью AskSinAnalyzer можно расшифровывать:

Pадиотелеграммы

Отправитель

Получатель

Силу приема

Длину сообщения

Счетчик новостей

Тип сообщения

Кроме того, вместо адреса устройства (3 байта, шестнадцатеричный) имеется возможность вывода соответствующего 10-значного серийного номера, отображаемого в CCU.

Устройство также можно использовать полностью в автономном режиме (без подключения к WLAN). (Но тогда без только что упомянутого преобразования адреса.)

Последние 5 (длинный вывод) или 15 (короткий вывод) телеграмм всегда видны на (дополнительном) TFT-дисплее.

Если есть соединение WLAN, вы можете посмотреть содержимое в браузере, оптически хорошо подготовленном .

Расшифрованная информация хранится на SD-карте (дополнительно) в виде файла CSV. Если SD недоступен, файл CSV сохраняется в файловой системе SPI Flash (очень ограниченной) ESP32. CSV можно загрузить через браузер.

VFuzz

Это метод фаззинга для поиска уязвимостей в устройствах умного дома Z-Wave.

VFuzz обнаружил недостатки в основных сериях чипсетов Z-Wave.

Эти уязвимости позволяют злоумышленнику внедрять вредоносные пакеты Z-Wave, которые могут контролировать, выдавать себя за другое лицо или вызывать DoS на уязвимых устройствах.

DoS на контроллере Z-Wave может отключить уведомления о вторжении и событиях для владельца удаленного дома, что приведет к несанкционированному доступу в дом без активации систем безопасности.

В зависимости от набора микросхем и устройства злоумышленник в радиусе действия радио Z-Wave может отказывать в обслуживании, вызывать сбои устройств, разрядку батарей, перехватывать, отслеживать и воспроизводить трафик, а также контролировать уязвимые устройства.

В репозитории приведены ссылки на CVE:

Как остановить атаки?

Для вышеперечисленных устройств мы разрабатываем систему обнаружения вторжений, чтобы смягчить эти внешние атаки.

Для устройств с чипсетами 500-й и 700-й серий вышеупомянутые уязвимости могут быть устранены с помощью обновлений прошивки.

MQTT

Этот проект реализует шлюз радиочастотных устройств MQTT 433,92 МГц.

Это IoT-мост для подключения популярных радиочастотных устройств, таких как переключатели с розетками RC или метеостанции, к устройствам с выходом в Интернет, таким как смартфоны и столы. Таким образом, их можно интегрировать в систему домашней автоматизации.

Программное обеспечение работает на микроконтроллере ESP8266/чипе WiFi и само обрабатывает многие радио-протоколы 433,92 МГц.

Протоколы обрабатываются с использованием библиотеки ESPiLight Arduino, которая представляет собой порт протоколов pilight 433,92 МГц на платформу Arduino. Цель состоит в том, чтобы передавать, получать и анализировать множество протоколов 433,92 МГц непосредственно на устройстве и публиковать результаты через MQTT.

Программное обеспечение в основном написано для устройств ESP8266.

Он протестирован с платой Adafruit HUZZAH ESP8266, но любая другая плата ESP8266 тоже должна подойти. Схему можно найти в hardware папке. В схеме используется отдельный регулятор напряжения 5 В. Таким образом, на шлюз MQTT433 можно подать напряжение до 12 В. Передатчик 434 МГц напрямую подключен к входу источника питания, поэтому он может питаться от 12 В, что увеличивает дальность передачи. Но питание от 12 В также означает, что регулятор напряжения рассеивает много энергии, поэтому настоятельно рекомендуется использовать радиатор.

Устройство полностью настраивается через веб-браузер.

Если вы загрузите его в первый раз, он создаст точку доступа WiFi (по умолчанию ssid rf434), к которой вы сможете подключиться. Если вы введете любой URL-адрес в своем браузере, вы будете перенаправлены на конфигурацию WiFi устройства. Здесь вы можете выбрать свою сеть и ввести учетные данные.

RFQuack

Это библиотечная прошивка, которая позволяет прослушивать, манипулировать и передавать данные по воздуху.

А если вас не устраивает функциональность прошивки по умолчанию или вы хотите изменить аппаратное обеспечение.

Рассматривайте его как аппаратно-независимую и удобную для разработчиков версию отличного YardStick One, основанного на радиочипе CC1101. В отличие от других радиочастотных ключей, RFQuack не зависит от радиочипа.

Так что если вы хотите использовать, скажем, RF69, вы можете это сделать.

Если вам нужно использовать CC1101L или CC1120, вы можете это сделать. Подобно RFCat, RFQuack имеет консольный клиент с поддержкой сценариев Python, который позволяет вам устанавливать параметры, получать, передавать и тд.

Подобно RFCat, RFQuack имеет скриптовую оболочку на основе Python, которая позволяет вам устанавливать параметры, получать, передавать и так далее.

RFQuack находится на полпути между программно-определяемыми радиостанциями (SDR), они обеспечивают большую гибкость за счет более толстой кодовой базы, и радиочастотными ключами, которые предлагают высокую скорость и возможность plug-and-play за счет меньшей гибкости. Не могу поменять радио модуль.

RFQuack уникален в следующих отношениях:

Это библиотечная прошивка с множеством настроек, разумными значениями по умолчанию и богатыми функциями ведения журнала и отладки.

Поддерживает несколько радиочипов: nRF24, CC1101, в основном все чипы, поддерживаемые RadioLib, и мы добавляем больше.

Не требует проводного подключения к хост-компьютеру: последовательный порт используется только для отображения отладочных сообщений, а взаимодействие между клиентом и узлом осуществляется по протоколу TCP с использованием WiFi (через Arduino WiFi) и GPRS (через библиотеку TinyGSM) в качестве физического слоя.

Клиент RFQuack позволяет выполнять как высокоуровневые, так и низкоуровневые операции: изменение частоты, изменение модуляции и тд, а также взаимодействовать с радиочипом через регистры.

Прошивка и ее API поддерживают концепцию фильтрации пакетов и правил модификации пакетов, это означает, что вы можете указать прошивке прослушивать пакеты, соответствующие заданной подписи (в дополнение к обычной фильтрации на основе слов синхронизации и адресов), обычно происходит в радиооборудовании), при желании сразу же изменить его и повторно передать.

Статья про создание собственной сети GSM с LimeSDR

Там будет про:

Так как обновить прошивку LimeSDR

Создание правильной конфигурации

Запуск программного стека есть несколько программ, которые нужно запустить, чтобы заставить BTS работать.

Тестирование базовой станции

Написание скриптов на python к примеру для отправки смс или вывода списка подписчиков

IoTSecurity101

Список безопасности в интернет устройств, но там так же есть про радио и беспроводные протоколы

К примеру там будет:

Полный курс Software Defined Radio (SDR) Майкла Османна

Примечания к SDR — обзор протоколов радиовещания IoT

Понимание радио

Введение в программно определяемое радио

Введение Компаньон Gnuradio

Создание потокового графа в gunradiocompanion

Анализ радиосигналов 433 МГц

Запись определенного радиосигнала

Воспроизведение атак с помощью raspberrypi -rpitx

Еще там есть полезные материалы взлом сотовой связи GSM BTS:

Awesome-Cellular-Hacking

что такое базовая приемопередающая станция

Как создать собственную мошенническую GSM BTS

Введение в безопасность GSM

GSM-безопасность 2

уязвимости в безопасности GSM с USRP B200

Тестирование безопасности сетей 4G (LTE)

Пример оценки SS7/SIGTRAN

Платформа эксплуатации телекоммуникационной сигнализации — SS7, GTP, Diameter и SIP

ss7MAPer — набор инструментов для тестирования пера SS7.

Введение в SIGTRAN и лицензирование SIGTRAN

Сетевая архитектура ОКС7

Введение в сигнализацию SS7

Прерывание LTE на втором уровне

Osmocom-bb

Реализация GSM на стороне мобильной станции

Это реализация программного обеспечения GSM Baseband с открытым исходным кодом и бесплатным программным обеспечением.

Он намерен полностью заменить потребность в проприетарном программном обеспечении основной полосы частот GSM, таком как:

Драйверы для аналоговой и цифровой основной полосы частот GSM

Драйверы для (встроенных и внешних) периферийных устройств

Стек протоколов на стороне телефона GSM, от уровня 1 до уровня 3

Вкратце:

используя OsmocomBB на совместимом телефоне, вы сможете совершать и принимать телефонные звонки, отправлять и получать SMS и тд. Только на основе бесплатного программного обеспечения.

Radio-hacking-scripts

Скрипты, помогающие управлять электромагнитным излучением (для использования с gnu_radio и SDR).

HARD_device_attack

Это список их исследований в области безопасности сотовой связи 3G/4G/5G.

Включает в себя:

Оборудование для gsm

Статьи про мошеннические базовые станции и подмену с перехватом трафика

Блокировку различных атак

Статьи про атаки на 5G

Так же на атаки 2G/4G

Атаки на сами сим-карты и на ss7

Различные imsi инструменты связи

Так же есть материалы про взлом Дронов и блютуз и атаки на wifi

Конец

Спасибо за прочьтение❤️

И помните если вы думаете что Твидлдум и Твидлди восковые из-за того что они стоят не подвижно, то заплатите за просмотр на них🗝👥