Инструменты для разведки Finalrecon и ReconT

@webware

Приветствую Друзей и Уважаемых Форумчан.

Сегодня рассмотрим несколько инструментов для разведки.

Поскольку они немногим идентичны,не вижу смысла для каждого делать отдельный обзор.

В качестве цели побудет немного один и тот же ресурс.

Тестируемый ресурс в список неблагонадёжных попал скорее всего из-за ошибки одного из клиентов.

Что там произошло при взаиморасчётах - не моё дело, но признаков того, что он был создан с целью мошенничества, обнаружено не было.

Начнём с FinalRecon.

Инструмент был создан thewhiteh4t из Нью-Дели.

Установка:

# git clone https://github.com/thewhiteh4t/FinalRecon.git # cd FinalRecon/ # pip3 install -r requirements.txt # chmod +x finalrecon.py # python3 finalrecon.py -h

Опции можно использовать как отдельно,так и последовательно с параметром --full:

# python3 finalrecon.py --sslinfo url_цели # python3 finalrecon.py --whois url_цели # python3 finalrecon.py --headers url_цели # python3 finalrecon.py --crawl url_цели

FinalRecon выводит данные о сертификате SSL и при применении опции --full не доставил информацию о координатах ресурса.

Но в терминал он и не выводит большую часть информации,а сохраняет её в директории dump.

При этом создаётся файл с одноимённым названием ресурса,который можно изучать

Даётся общая ссылка,а дальше прописаны пути до файлов,которые читаются через браузер.

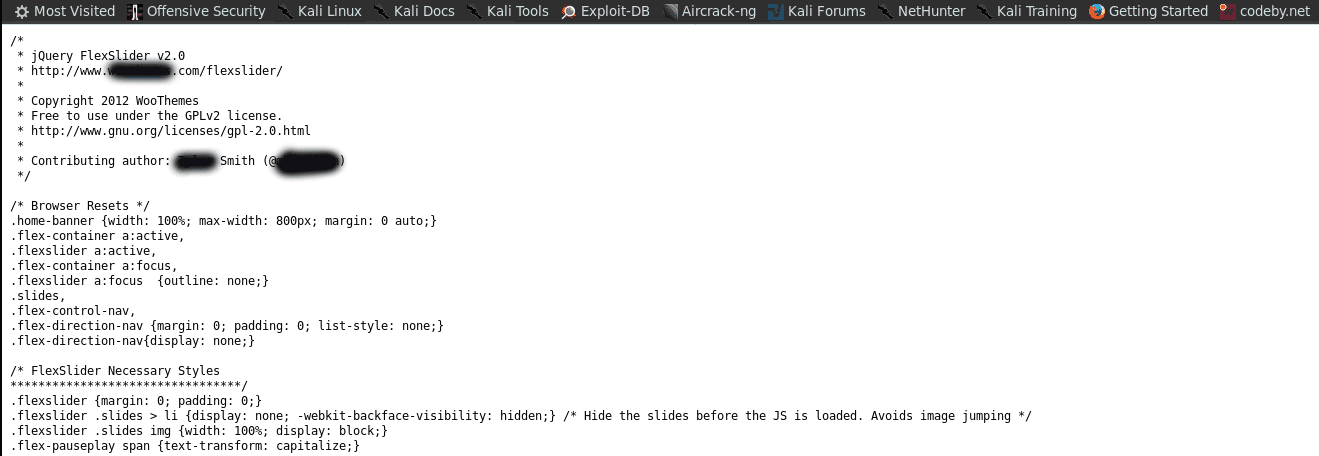

Таким образом,мы можем изучить какие версии CSS применены на ресурсе,javascript и т.д.

Далее,можно видеть на каких ресурсах присутствует ещё цель,ссылки на доступные страницы и изображения.

Данная опция реализована грамотно,не позволяет захламлять директорию скачанными фото,а всё просматривать в браузере.

Следующий инструмент,который рассмотрим- ReconT

Автором данного инструмента разведки является jaxBCD из Индонезии.

Установка:

# git clone https://github.com/jaxBCD/ReconT.git # cd ReconT/ # apt-get install python3 nmap # pip3 install -r requirements.txt # chmod +x reconT.py # python3 reconT.py --help

Опций мало

Но изюминка в том,что инструмент может определить наличие уязвимости click Jacking

Проверяет ,есть ли WAF,Credit Card Number.

При запуске в обычном режиме,инструмент также не нашёл локацию ресурса.

Но всё изменилось с применением опции --cookies

И вывод дополнился соответствующей информацией.

Что можно сказать по-поводу ресурса:

- Уязвимость Click Jacking имеется,т.к. не используется X-Frame-Options на страницах.

- Версия PHP имеет множество уязвимостей, некоторые исправлены были,но зависит от того, скачивались ли обновления с исправлениями.

- Версия сервера Apache конечно жаль,что не определена полностью.

На этом остановлюсь, благодарю всех за внимание и до новых встреч.