Информационная безопасность банковских безналичных платежей. Часть 4 — Обзор стандартов моделирования угроз

Темная Сторона Интернета

В предыдущей публикации цикла мы сформировали базовые требования к системе информационной безопасности безналичных платежей и сказали, что конкретное содержание защитных мер будет зависеть от модели угроз.

Для формирования качественной модели угроз необходимо учесть существующие наработки и практики по данному вопросу.

В этой статье мы проведем экспресс обзор порядка 40 источников, описывающих процессы моделирования угроз и управления рисками информационной безопасности. Рассмотрим как ГОСТы и документы российских регуляторов (ФСТЭК России, ФСБ России, ЦБ РФ), так и международные практики.

Краткое описание процесса моделирования угроз

Конечным результатом процесса моделирования угроз должен стать документ – модель угроз, содержащий перечень значимых (актуальных) для защищаемого объекта угроз безопасности информации.

При моделировании угроз в качестве защищаемых объектов обычно рассматривают:

- информационные системы;

- автоматизированные системы;

- объекты информатизации;

- бизнес-процессы.

По большому счету модель угроз не обязательно должна быть представлена именно в виде перечня. Это может быть дерево (граф), майндкарта или какая-либо другая форма записи, позволяющая специалистам удобно с ней работать.

Конкретный состав угроз будет зависеть от свойств защищаемого объекта и реализуемых с его помощью бизнес-процессов. Соответственно одним из исходных данных для моделирования будет описание самого защищаемого объекта.

Если рассматривается некий гипотетический объект, то формируется типовая (базовая) модель угроз. Если рассматривается реальный объект, то формируется частная модель угроз.

При моделировании угроз, помимо описания защищаемого объекта, специалисты должны обладать знаниями о самих угрозах.

На практике эти знания можно почерпнуть из:

- отчетов исследователей об обнаруженных уязвимостях, которые могут быть использованы для реализации угроз;

- отчетов компьютерных криминалистов о расследованиях реальных компьютерных атак;

- отчетов компаний, специализирующихся в области защиты информации, посвященных анализу текущей ситуации в области компьютерной безопасности;

- публикаций в СМИ, посвященных компьютерным преступлениям;

- банков данных или каталогов угроз, в которых перечислены угрозы, сгруппированные по тому или иному принципу.

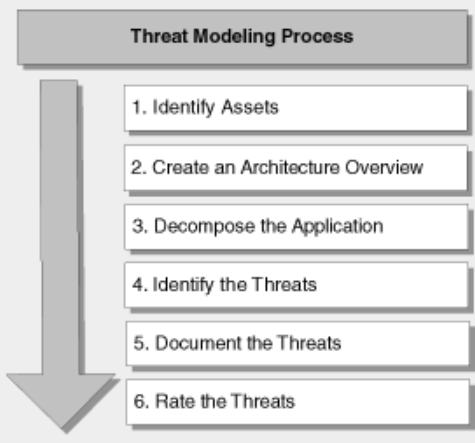

Первоначальным этапом процесса моделирования будет идентификация угроз, то есть подбор максимально большого перечня угроз, которые хотя бы теоретически могут воздействовать на защищаемый объект.

При реализации данного этапа природа играет со специалистами по информационной безопасности злую шутку. Проблема заключается в том, что человеческая память является ассоциативной, и мы не можем взять и извлечь из нее все содержимое, например, вспомнить все возможные угрозы.

Для того чтобы сформировать перечень всех возможных угроз, применяют различные ухищрения, позволяющие специалистам задавать себе определенные вопросы или использовать принципы, по которым угрозы будут извлекаться из памяти и записываться. Примерами таких техник могут быть классификаторы угроз, деревья угроз или шаблоны типовых компьютерных атак. Об этих методах мы поговорим ниже.

После формирования перечня всех возможных угроз его начинают фильтровать, чтобы в конечном счете остались только значимые (актуальные) для организации угрозы. Процесс фильтрации, как правило, выполняется в несколько итераций, на каждой из которых отбрасываются угрозы по тому или иному признаку.

Начинают с признака наличия возможностей (ресурсов) у нарушителей для реализации угроз. Для его определения сначала формируют специальный документ – модель нарушителя, в котором выделяют вероятных нарушителей и определяют их возможности. Затем соотносят полученные ранее угрозы с моделью нарушителя и отбрасывают все угрозы, реализация которых выходит за рамки возможностей потенциальных нарушителей.

Следующим признаком для фильтрации угроз является признак незначительности риска. Вначале организация определяет уровень риска, который она считает незначительным. Затем оценивает риск от реализации каждой угрозы и, если он меньше или равен данному уровню, угрозу отбрасывают.

Таким образом, после окончания фильтрации будет получена модель угроз, содержащая значимые (актуальные) для организации угрозы безопасности информации.

Методика идентификации угроз – «классификаторы угроз»

Большинство угроз информационной безопасности можно сгруппировать (классифицировать) по тому или иному признаку. Полученные при этом классификационные схемы могут использоваться специалистами как вопросники к своей памяти, из которой они будут извлекать угрозы.

Возьмем, к примеру, задачу моделирования угроз безопасности персональных данных (ПДн), обрабатываемых в информационных системах персональных данных (ИСПДн).

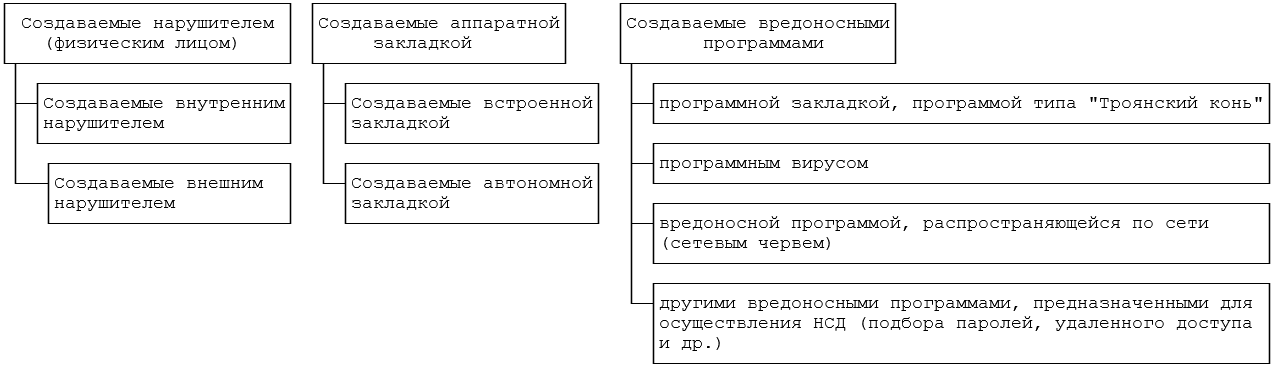

ФСТЭК России в 2008 году выпустила для этих целей методический документ – Базовая модель угроз ПДн В данном документе содержится множество классификационных схем, из которых в качестве примера рассмотрим единственную — классификацию угроз по «источнику угрозу».

Специалист, строя частную модель угроз, может воспользоваться данной схемой, задать себе вопрос: «Какие угрозы персональным данным будут исходить от действий внутреннего нарушителя?» — и записать данные угрозы. Затем задать следующий вопрос: «А как внешний нарушитель может атаковать персональные данные?» и т. д. Подобная серия вопросов позволяет специалисту описать все известные ему угрозы, ни о чем не забыв.

Методика идентификации угроз – «дерево угроз»

При использовании данной методики специалист по информационной безопасности ставит себя на место нарушителя и начинает думать, как бы тот атаковал защищаемый объект.

В начале формулируется высокоуровневая угроза, которая будет являться корнем будущего дерева.

Затем специалист начинает декомпозировать данную угрозу на низкоуровневые, реализация которых может привести к реализации рассматриваемой угрозы. Для этого он может задаться вопросами, как или за счет чего исследуемая угроза может быть реализована.

Полученные при этом угрозы являются дочерними по отношению к рассматриваемой и записываются в дерево как ее потомки. Затем они, в свою очередь, также подвергаются декомпозиции, и так до достижения требуемого уровня детализации.

Подобный подход давно известен в технике и используется для построения деревьев неисправностей, формирование которых стандартизировано в ГОСТ Р 51901.13-2005 (МЭК 61025:1990) Менеджмент риска. Анализ дерева неисправностей.

Для иллюстрации использования «деревьев угроз» рассмотрим формирование модели угроз для объекта информатизации, представляющего собой изолированный, не подключенный к вычислительной сети компьютер. Предположим, что на данном объекте обрабатывается важная информация, безопасность которой и требуется обеспечить.

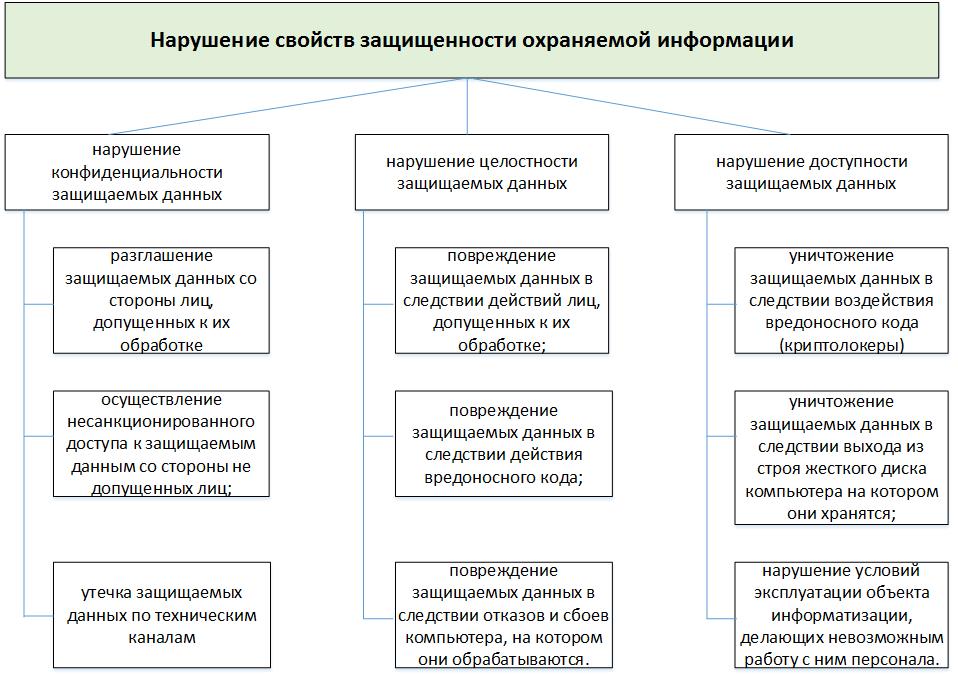

В качестве высокоуровневой угрозы определим следующую: нарушение свойств защищенности охраняемой информации.

Общепринятыми свойствами защищенности являются конфиденциальность, целостность, доступность. Таким образом, дочерними угрозами будут:

- нарушение конфиденциальности защищаемых данных;

- нарушение целостности защищаемых данных;

- нарушение доступности защищаемых данных.

Декомпозируем угрозу «нарушение конфиденциальности защищаемых данных».

Зададим себе вопрос: «За счет чего эта угроза может быть реализована?» — и в качестве ответа запишем следующие варианты:

- разглашение защищаемых данных со стороны лиц, допущенных к их обработке;

- осуществление несанкционированного доступа к защищаемым данным со стороны не допущенных лиц;

- утечка защищаемых данных по техническим каналам.

Аналогичным образом поступим с угрозой «нарушение целостности защищаемых данных». Она может быть декомпозирована на:

- повреждение защищаемых данных вследствие действий лиц, допущенных к их обработке;

- повреждение защищаемых данных вследствие действия вредоносного кода;

- повреждение защищаемых данных вследствие отказов и сбоев компьютера, на котором они обрабатываются.

Декомпозиция угрозы «нарушение доступности защищаемых данных» может быть представлена следующими угрозами:

- уничтожение защищаемых данных вследствие воздействия вредоносного кода (криптолокеры);

- уничтожение защищаемых данных вследствие выхода из строя жесткого диска компьютера, на котором они хранятся;

- нарушение условий эксплуатации объекта информатизации, делающее невозможным работу с ним персонала.

В итоге получим следующее дерево:

Как мы видим, даже такая примитивная модель, что мы только что построили, является довольно громоздкой при ее графическом отображении. Поэтому «деревья угроз» в основном документируются в виде иерархических списков.

Методика идентификации угроз «шаблоны типовых атак»

В основе данной методики лежит идея о том, что при осуществлении компьютерных атак злоумышленники всякий раз совершают некую схожую последовательность действий, которую можно назвать шаблоном типовой атаки.

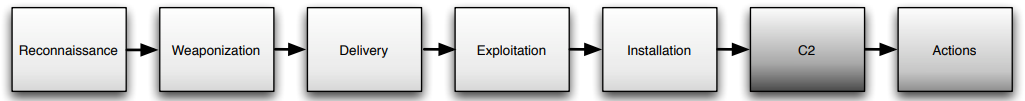

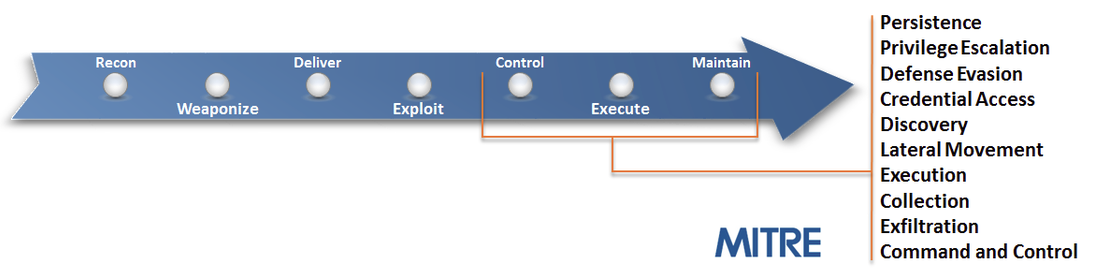

Одним из наиболее известных на данный момент шаблонов компьютерных атак является описанный корпорацией Lockheed Martin шаблон kill chain, включающий в себя 7 этапов:

Этап 1. Разведка (Reconnaissance) – сбор данных об атакуемом объекте.

Этап 2. Разработка оружия (Weaponization) – разработка средств (вредоносного кода) для проведения атаки.

Этап 3. Доставка (Delivery) – доставка вредоносного кода на атакуемый объект.

Этап 4. Проникновение (Exploitation) – использование какой-либо уязвимости узла атакуемого объекта для запуска вредоносного кода.

Этап 5. Установка (Installation) – установка на скомпрометированный узел системы скрытого удаленного доступа.

Этап 6. Получение контроля (С2) – организация канала удаленного доступа злоумышленников к скомпрометированному узлу.

Этап 7. Действия (Actions) – совершение действий, ради которых и проводилась атака.

Научно-исследовательская организация MITRE, немного изменив наименования этапов, назвала данный шаблон – Cyber Attack Lifecycle.

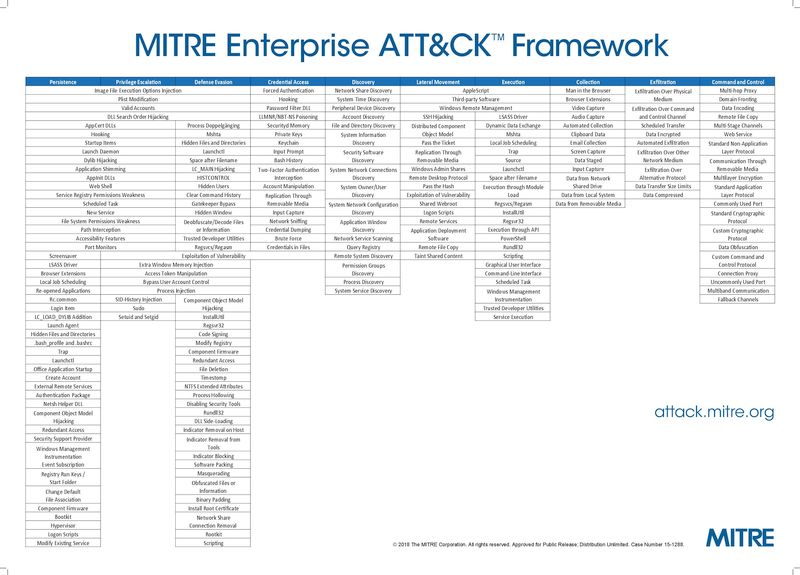

Кроме того, MITRE расширила описание различных этапов и сформировала матрицу типовых тактик злоумышленников на каждом этапе. Данная матрица получила наименование ATT&CK.

Хотя приведенная матрица не является универсальной, она все же позволяет описать действия, предпринимаемые злоумышленниками при совершении большого числа реальных атак.

С точки зрения моделирования угроз шаблон типовой атаки может рассматриваться как классификатор угроз, а матрица типовых тактик — как значительный фрагмент модели угроз.

Уточнения будет требовать лишь последний этап шаблона – «Действия (Actions)», то, ради чего проводилась атака, ну и сами этапы могут быть дополнены не учтенными тактиками.

Специальные публикации NIST

- NIST SP 800-30. Guide for Conducting Risk Assessments

- NIST SP 800-39. Managing Information Security Risk

NIST SP 800-30. Guide for Conducting Risk Assessments

Документ ориентирован на вопросы управления рисками уровня менеджмента организации.

NIST SP 800-39. Managing Information Security Risk

Документ описывает методологию управления рисками информационной безопасности уровня предприятия. Основная цель методологии связать систему информационной безопасности с миссией и целями организации

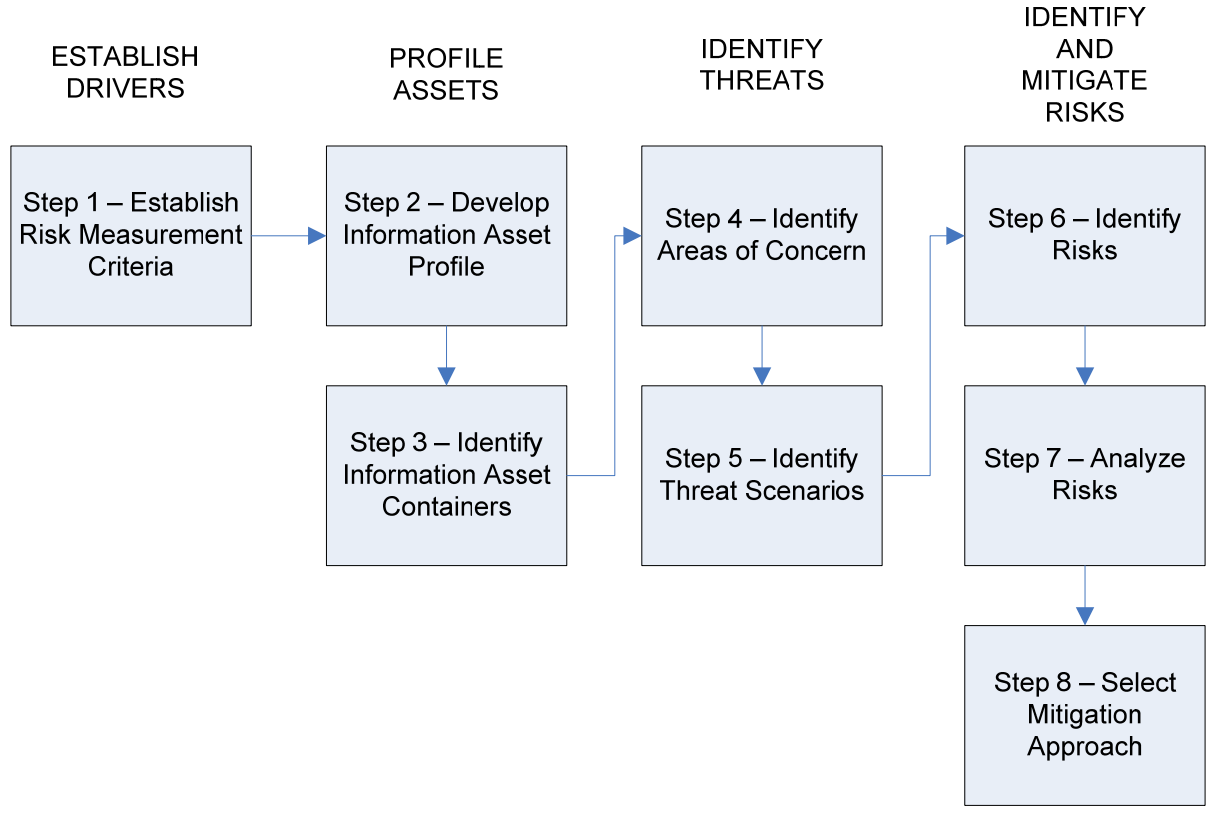

OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation)

OCTAVE методология управления рисками информационной безопасности, основной целью которой является обеспечение соответствия целей процессов защиты информации целям и задачам, стоящим перед организацией. Методология состоит из 8 основных шагов:

- Определение критериев измерения рисков (Establish Risk Measurement Criteria).

- Разработка профилей информационных активов (Develop an Information Asset Profile).

- Идентификация мест хранения / обработки / передачи информационных активов (Identify Information Asset Containers).

- Выделение групп высокоуровневых угроз информационной безопасности (Identify Areas of Concern)

- Идентификация угроз информационной безопасности (Identify Threat Scenarios)

- Идентификация рисков информационной безопасности (Identify Risks)

- Анализ рисков информационной безопасности (Analyze Risks)

- Выбор мер обработки рисков информационной безопасности (Select Mitigation Approach)

Для идентификации угроз, осуществляемой на шаге 5, используется методология «дерева угроз».

Методология Trike

Trike основана на риск-ориентированном подходе к построению информационной безопасности и предназначена для проведения аудитов информационной безопасности и построения моделей угроз.

Отличительными особенностями данной методологии являются:

- ее изначальная ориентация на использование специализированного ПО для построения моделей угроз;

- использование «деревьев атак» для описания угроз безопасности;

- использование библиотек типовых атак.

Методики и публикации Microsoft по моделированию угроз

Для разработки безопасного ПО компания Microsoft применяет методологию Security Development Lifecycle. Данная методология представляет собой расширение к «классической» – каскадной модели разработки ПО («waterfall»), в которую вносятся дополнительные этапы, связанные с обеспечением безопасности. На этапе «Дизайн (design)» предлагается проводить моделирование угроз.

Для идентификации угроз предлагается использовать несколько подходов:

- методология STRIDE;

- использование классификаторов угроз;

- использование деревьев угроз и шаблонов атак.

Методология STRIDE представляет собой классификационную схему для описания атак в зависимости от типа используемых для их реализации эксплойтов или мотивации нарушителя.

STRIDE – это акроним от первых букв:

- Spoofing Identity – «подмена личности». Нарушитель выдает себя за легитимного пользователя (например, украл логин/пароль) и выполняет от его имени вредоносные действия.

- Tampering with Data – «подделка данных». Нарушитель подделывает данные, которые ему доступны при работе Web-приложения. Это могут быть cookie, элементы HTTP-запросов и т.д.

- Repudiation – «отказ от транзакций». Нарушитель может отказаться от транзакций, когда на стороне Web-приложения не ведется достаточный аудит действий пользователей.

- Information Disclosure – «раскрытие чувствительной информации». Нарушитель старается раскрыть персональные данные других пользователей, аутентификационную информацию и т.д.

- Denial of Service – «отказ в обслуживании».

- Elevation of Privilege – «повышение привилегий».

После идентификации угроз SDL предлагает оценить порождаемые ими риски. Для этого может использоваться методика DREAD.

Название методики DREAD так же является акронимом от первых букв категорий, по которым оценивается риск:

- Damage Potential – какой ущерб будет нанесен, если угроза реализуется?

- Reproducibility – насколько просто реализовать угрозу?

- Exploitability – что требуется для того, чтобы выполнить атаку?

- Affected Users – сколько пользователей может пострадать от атаки?

- Discoverability – насколько просто злоумышленник может обнаружить угрозу?

Сам риск оценивается по формуле:

Risk_DREAD = (DAMAGE + REPRODUCIBILITY + EXPLOITABILITY + AFFECTED USERS + DISCOVERABILITY) / 5,

где значение составных элементов варьируется от 0 до 10. Например, значение Damage Potential может определяться как:

- 0 = ущерба не будет;

- 5 = ущерб будет лишь некоторой части системы или ограниченному объему данных;

- 10 = пострадает вся система или будут уничтожены все данные.

Каталоги угроз

Содержит описание основных угроз Web-приложениям.

Содержит рекомендации по тестированию безопасности Web-приложений.

Еще один источник, содержащий описание типовых атак на Web-приложения.

Содержит данные по уязвимостям протокола Bluetooth.

Ежегодный отчет агентства по кибербезопасности Евросоюза, содержащий сведения об основных угрозах.

Еще один документ агентства по кибербезопасности ЕС, содержащий классификацию и описание основных угроз информационной безопасности.

Каталог федерального агентства по информационной безопасности Германии, содержащий описание преимущественно угроз физического уровня (пожаров, краж, ионизирующей радиации и т. д.)

Проект с открытым исходным кодом, включающий в себя ПО и различные классификационные схемы в JSON формате, используемые для обмена данными об угрозах информационной безопасности.

Документ Министерства обороны США, содержащий модель угроз наземным станциям управления беспилотными летательными аппаратами.

Документ, содержащий описание угроз VoIP.

Информационный ресурс NIST, включающий в себя обширный каталог угроз, связанных с применением мобильных устройств и технологий.

Матрица техник и тактик, применяемых реальными нарушителями при взломах информационных систем.

Документ Банка России по управлению рисками, содержащий в приложении описание типовых угроз.

Основной каталог угроз и уязвимостей ФСТЭК России. Используется для моделирования угроз в государственных и муниципальных информационных системах.

Стандарт, описывающих типовые угрозы информационной безопасности. Большое внимание уделено угрозам, связанным с утечками информации по техническим каналам.

Документ ФСТЭК России, содержащий классификационные схемы типовых угроз безопасности персональных данных, а также описание небольшого числа наиболее вероятных угроз.

Источник: habr.com

Черный Рынок - название говорит само за себя. Оригинальная одежда и техника за половину стоимости.

Дурман - наркотики и их медицинское употребление, увлекательные трип-репорты, виды веществ, их свойства и последствия употребления.

привет, я Марк - мой личный блог, будни злого кардера-алкоголика. Спасибо за внимание!