Хакер - iOS 16. Изучаем новые способы защиты данных в последней iOS

hacker_frei

Олег Афонин

Содержание статьи

- Safety Check

- Новое разрешение: доступ к буферу обмена

- Защита скрытых и удаленных фотографий

- Функции, относящиеся к безопасности

- Lockdown Mode

- Passkeys

- Rapid Security Response

- Face ID в альбомной ориентации

- iOS 14 и 15: что мы пропустили

- Выводы

Безопасность личных данных — направление, которое активно развивают разработчики мобильных ОС. В Apple защиту, по сути, превратили в товар; этому вопросу посвящен целый раздел на сайте компании. Сегодня мы поговорим о том, что нового в сфере конфиденциальности и безопасности появилось в свежей версии iOS 16, анонсированной 7 сентября.

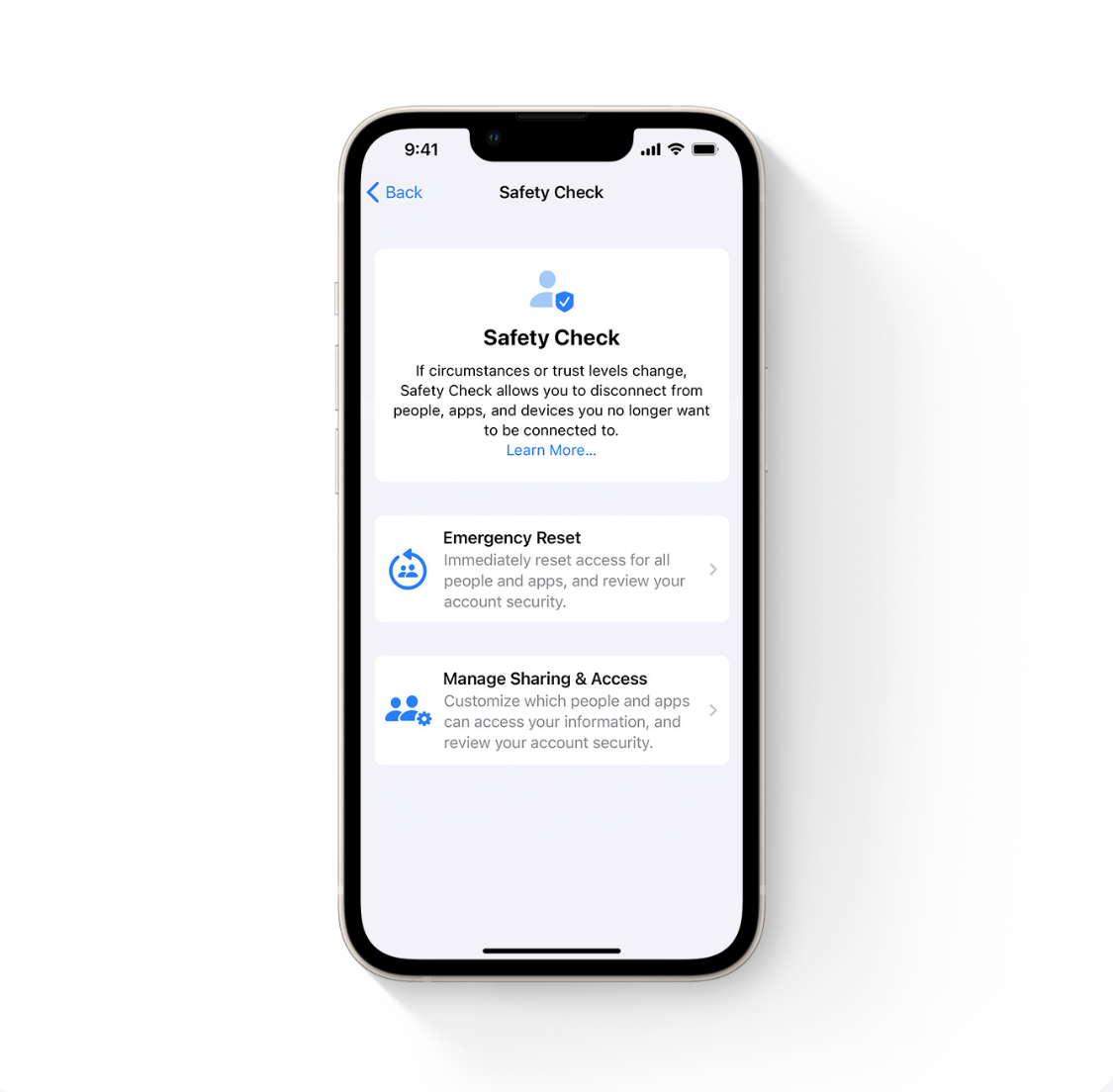

SAFETY CHECK

Функция Safety Check («проверка безопасности») позволяет проверить или быстро сбросить настройки конфиденциальности, отвечающие за доступ к данным, который ты когда‑то предоставлял людям, приложениям или устройствам.

Что это означает на практике? Допустим, когда‑то давно ты открыл кому‑то доступ к своему местоположению, а этот кто‑то твоим доверием злоупотребил. Напомню, в таком случае у доверенного лица будет возможность в любой момент узнать, где ты находишься, с довольно высокой точностью. При некоторой сноровке можно организовать полноценную слежку. Safety Check позволит просмотреть, у кого есть такой доступ, и отключить его у не оправдавших доверие лиц. Подробнее о том, как это сделать, можно прочитать в заметке, посвященной функции Safety Check.

Сама компания Apple позиционирует Safety Check в качестве помощи людям в ситуациях домашнего насилия, но ее возможности этим не ограничиваются. C использованием этой функции ты можешь сбросить настройки доступа и системные разрешения на конфиденциальность для приложений (как всех скопом, так и по отдельности). То же самое ты мог сделать и раньше, но тебе пришлось бы хорошенько полазить по множеству пунктов меню, отзывая настройки для каждого приложения по отдельности, либо сбросить сразу все настройки устройства, что очень неудобно.

Наконец, при помощи Safety Check можно ограничить прием сообщений (SMS и iMessage) и звонков FaceTime одним устройством. Она отключает облачную функциональность, благодаря которой ты можешь видеть текстовые сообщения и входящие звонки FaceTime не только на своем iPhone, но и на других устройствах Apple, привязанных к твоей учетной записи, например iPad или MacBook. Опять же ничего сверхъестественного — то же самое можно сделать и вручную, но именно в Safety Check все перечисленное собрано в одном месте, а сбросить выданные разрешения можно буквально в пару нажатий.

НОВОЕ РАЗРЕШЕНИЕ: ДОСТУП К БУФЕРУ ОБМЕНА

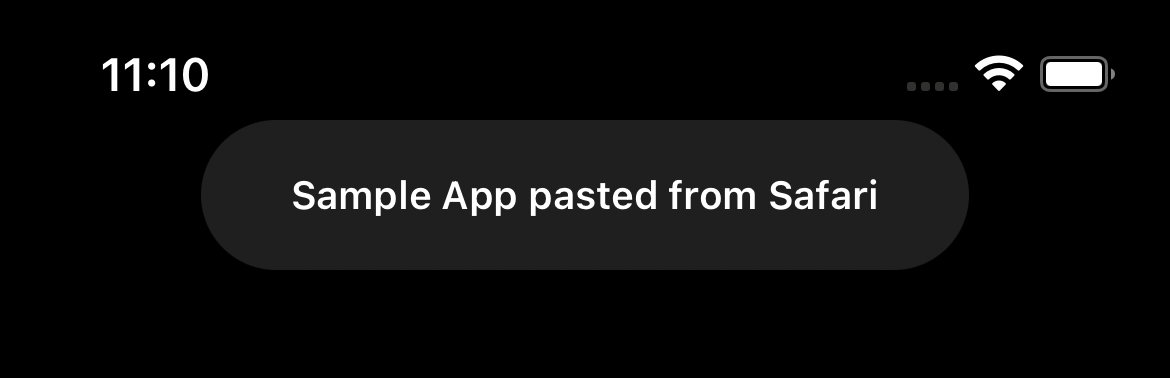

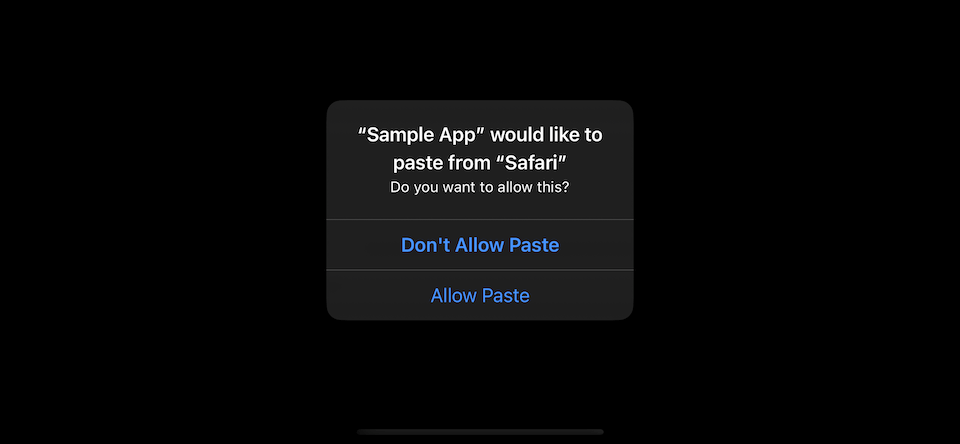

Помнишь, сколько шума наделали появившиеся в iOS 14 баннеры, уведомляющие о том, что приложение прочитало данные из буфера обмена?

Многих эти баннеры раздражали и продолжают раздражать до сих пор, но отключить эту возможность на уровне системы невозможно. В iOS 16 разработчики наконец пришли к очевидному решению: теперь для доступа к буферу обмена приложения должны запрашивать разрешение.

Подробнее об этом можно прочитать в статье UIPasteBoard’s privacy change in iOS 16, здесь же отмечу, что, однажды разрешив приложению доступ к буферу обмена, окошка с назойливым запросом ты больше не увидишь.

Кстати, интересно, сбрасывается ли новое разрешение новой функцией Safety Check? Это мы сможем проверить только после официального выхода iOS 16. В бета‑версиях iOS 16 единожды выданное разрешение не отображается в общем списке разрешений получившего его приложения, так что отозвать или сбросить его никак не получится.

И еще одно наблюдение: запрос не появляется, если ты сам инициируешь вставку из буфера обмена, коснувшись команды «Вставить» во всплывающем меню. Соответственно, новая функция ограничивает лишь фоновый доступ к буферу, то есть такой доступ, который приложения получают без участия и явного согласия пользователя. На данный момент функция выглядит сырой и несколько недоделанной, но посмотрим, что будет в окончательной версии iOS 16.

ЗАЩИТА СКРЫТЫХ И УДАЛЕННЫХ ФОТОГРАФИЙ

Возможность скрыть фотографии появилась в iOS довольно давно. Почитать об этой возможности можно, например, на официальном сайте Apple. До выхода iOS 16 скрытые фотографии всего лишь попадали в специальный альбом с «говорящим» названием. Кстати, аналогичным образом система поступала и с удаленными фото и видео.

Скрытые и удаленные фотографии при этом исчезали из основной ленты в приложении Photo, но просмотреть содержимое этих альбомов было проще простого: достаточно лишь открыть папку с соответствующим названием.

Многих пользователей такое положение дел не устраивало: в случаях, когда iPhone с плохо скрытыми фотографиями попадал в руки злоумышленников или просто любопытных, доходило даже до увольнений.

В App Store расцвел целый букет разнообразных приложений, скрывающих или защищающих доступ к приватным фото и видео. Удобство, безопасность и приватность подобных приложений вызывали массу вопросов. Наконец, в iOS 16 появился механизм, позволяющий защитить приватные фото и видео от случайного просмотра стандартными средствами операционной системы.

В новой версии iOS альбомы скрытых или удаленных фото и видео будут защищены: для доступа к ним по умолчанию потребуется авторизация через Face ID, Touch ID или с помощью кода блокировки. При желании пользователь сможет отключить такую авторизацию в настройках.

ФУНКЦИИ, ОТНОСЯЩИЕСЯ К БЕЗОПАСНОСТИ

Описанные выше функции имели отношение к защите конфиденциальности пользователя; теперь давай поговорим о возможностях, призванных повысить безопасность устройства или сделать использование прежних функций безопасности более удобным.

Lockdown Mode

Интереснее всего в iOS 16, хотя, вероятно, этой возможностью и редко пользуются, специальный режим Lockdown Mode, разработанный для защиты людей, чья общественная или профессиональная деятельность подвергает их риску персонализированных атак.

Для активации режима потребуется не только включить данную настройку, но и перезагрузить iPhone. После этого смартфон заработает в особом безопасном режиме, некоторые функции устройства будут ограничены. В частности:

- В сообщениях будут блокироваться все вложения, кроме фотографий. Также отключаются некоторые функции, например предварительный просмотр ссылок.

- В браузере отключаются некоторые технологии, например JIT-компиляция JavaScript (за исключением сайтов, добавленных в белый список).

- Блокируются входящие звонки, запросы и приглашения от незнакомых абонентов, которым пользователь раньше не звонил.

- Активируется уже знакомый режим ограничения USB, в котором после блокировки экрана iPhone запрещена передача данных между телефоном и компьютером или аксессуаром.

- Наконец, режим блокировки не позволяет установить профиль конфигурации или зарегистрировать устройство в системе внешнего управления MDM.

Набор ограничений такой, чтобы использование устройства не сделалось совсем невозможным. Что‑то мне подсказывает, что в режим Lockdown будут переводить телефоны не столько журналисты и политики, сколько родители, желающие обезопасить своих детей. Если тебя привлекает эта идея, то после включения данного режима на iPhone ребенка не забудь набрать с защищенного таким образом аппарата свой номер, иначе ты больше не сможешь до него дозвониться.

Passkeys

Разработчики Apple придумали очередной способ онлайновой аутентификации, который должен заменить логины и пароли. Согласно их замыслу, при регистрации на поддерживающем новую технологию сайте будет создана пара ключей асимметричного шифрования, один из которых (публичный) сохраняется на самом сайте, а второй (приватный) — в связке ключей твоего устройства (это может быть iPhone, iPad или компьютер Mac). Приватные ключи синхронизируются через iCloud с помощью облачной связки ключей и защищаются сквозным шифрованием.

Когда ты попытаешься залогиниться на сайте, тот сгенерирует сообщение, зашифрованное твоим публичным ключом. Расшифровать это сообщение сможешь только ты, как держатель приватного ключа, который, напомню, хранится на твоем iPhone.

Расшифровав сообщение, твой смартфон отправит на сайт ответ, подписанный приватным ключом. Сайт, в свою очередь, сможет проверить подлинность отклика, верифицировав твою цифровую подпись все тем же публичным ключом. Как видишь, все просто, прозрачно и в рамках классической схемы асимметричного крипто.

Предполагается, что вход на использующие данную технологию сайты будет совершенно прозрачным, если для этого используется одно из привязанных к твоей учетной записи устройств Apple. Если же ты захочешь войти на сайт с другого устройства (например, с компьютера под Windows), то тебе придется сканировать QR-код, использовав для этого свой iPhone. Для входа потребуется разблокировать устройство, что должно подтвердить твою личность.

В Apple считают, что новая система со временем наберет популярность. Для начала в компании договорились с такими монстрами, как eBay, PayPal, Microsoft, NVIDIA, Best Buy, Cloudflare и Carnival. Вероятно, список будет со временем расширяться, по крайней мере в США, где каждый второй смартфон — iPhone. Подробнее о новой системе можно почитать на сайте Crast.Net.

Rapid Security Response

Эта функция описана на сайте Apple невнятно, но ее суть достаточно проста: включение Rapid Security Response позволяет устанавливать промежуточные обновления системы, аналогом которых выступают ежемесячные патчи безопасности Android.

Face ID в альбомной ориентации

Тут еще проще: на iPhone 13 и 14 использовать Face ID можно будет как в портретной, так и в альбомной ориентации. Напомню, кстати, что относительно недавно в iOS 15.4 появилась возможность использовать Face ID на iPhone в случаях, когда у человека на лице медицинская маска, а еще раньше, в iOS 14.5, такая же функция добавилась в часах Apple Watch. Если в Face ID определялось, что пользователь в медицинской маске, то с помощью надетых на руку и разблокированных часов Apple Watch можно было разблокировать iPhone. Обрати внимание: обе этих возможности появились в промежуточных обновлениях системы, хоть и были анонсированы заранее.

IOS 14 И 15: ЧТО МЫ ПРОПУСТИЛИ

Apple далеко не всегда сразу внедряет функции, анонсированные в момент выхода новой версии iOS. Так, Отчет о конфиденциальности приложений появился лишь с выходом iOS 15.2, хотя был анонсирован во время релиза iOS 15.

В отчет попадает информация о выданных приложениям разрешениях, о том, как приложения их используют и когда они делали это в последний раз. Например, здесь можно узнать, что и когда запрашивало информацию о твоем местоположении.

А еще раньше, в iOS 14.5, в приложениях наконец заработала функция, которую в Apple назвали App Tracking Transparency. С этой версии iOS приложения должны запрашивать согласие на привязку пользователей к уникальному идентификатору Advertising ID, который позволяет однозначно идентифицировать устройство на различных сайтах и в приложениях. То есть следить, какие сайты ты посещаешь и какими сервисами пользуешься. И если в предыдущих версиях системы доступ к рекламному идентификатору у приложений по умолчанию был, то, начиная с iOS 14.5, такого доступа нет, и пользователь должен в явном виде согласиться со слежкой. К удивлению разработчиков «шпионских» SDK, такое согласие выдали всего 4% пользователей.

Казалось бы, что плохого в том, что за тобой немного подсмотрят, — тем более что идентификатор вроде как анонимный? Суть кроется в словах «вроде как». Буквально на днях разразился очередной скандал: оказалось, что в течение многих лет полиция массово и без каких‑либо юридических заморочек использовала данные, любезно предоставляемые сервисом Fog Reveal. Сервис, в свою очередь, предлагает американская компания Fog Data Science LLC, которая была основана высокопоставленными выходцами из Департамента внутренней безопасности. Как показало журналистское расследование, полиция и другие государственные агентства получили доступ к информации об истории местоположения более 250 миллионов устройств.

По действующим правилам, если полиция направляет запрос в Google или Apple о том, какие устройства находились в радиусе N миль от таких‑то координат с такого‑то по такое‑то время, ей необходимо иметь должным образом оформленное постановление (читай: бумаги, волокита, риск отказа). Более того, даже с корректно оформленным постановлением ответа от Google или Apple иногда приходится ждать неделями. Fog Reveal выдаст ответ на такой запрос автоматически, моментально и без каких‑то там ордеров.

Дальше начинается интересное. Оказалось, что необходимые для обработки запроса данные Fog Reveal честно покупал у рекламных медиаторов, которые, в свою очередь, приобретают данные у владельцев рекламных SDK. В их число входят такие монстры, как Waze, Starbucks и крупнейшая в мире «экстремистская организация», владеющая популярными соцсетями, а также сотни других компаний.

Разумеется, рекламные идентификаторы полностью анонимны. Представители Fog утверждают, что не имеют возможности установить конкретное устройство или его владельца на основе имеющихся данных. Власти с этим не спорят: «Связи между рекламным идентификатором и личной информацией нет». И сразу после этого добавляют: «Но, если мы хорошо разбираемся в том, что делаем, мы сможем установить владельца устройства».

Практика показала, что проблем с выявлением владельцев смартфонов на основе даже такой анонимной информации у полиции не возникает (о том, как это делается, можно прочесть, например, в статье «Call Detail Record. Как полиция вычисляет преступников без сложной техники»).

ВЫВОДЫ

Когда я начинал работать над этой статьей, о функциях приватности и безопасности в iOS 16 не было известно почти ничего. Со временем появлялись все новые кусочки паззла, которые наконец оформились в целостную картину. Нововведений оказалось на удивление много, а подробностей их работы и деталей технической реализации — на удивление мало. Надеюсь, прочитанная статья поможет тебе разобраться, какие новинки в iOS 16 смогут быть небесполезны.

Читайте ещё больше платных статей бесплатно: https://t.me/hacker_frei