Hackvertor — раскрываем мощь Burp Suite

SecurityОбзор Hackvertor

Hackvertor — это расширение Burp Suite , разработанное для динамического изменения запросов с использованием тегов. Эта функциональность устраняет необходимость в скриптах для каждой новой функции, тем самым экономя время и повышая производительность. Одним из преимуществ Hackvertor является возможность создания **пользовательских тегов**, что позволяет выполнять расширенные действия или повторяющиеся задачи без необходимости переписывать скрипты.

В дополнение ко всем предопределенным тегам вы также можете создавать свои собственные настраиваемые теги. Так что если вам часто нужно выполнять ряд действий, связанных с различными тегами, или выполнять более сложные действия, вы можете написать скрипт на JavaScript, Python, Java или Groovy, а затем просто вызвать новый настраиваемый тег.

Основные возможности Hackvertor

Hackvertor поставляется с множеством функций, которые делают его ценным дополнением к Burp Suite. Некоторые из заслуживающих внимания включают:

- Модификации на основе тегов : эта функция упрощает внесение изменений в контексте других функций Burp Suite.

- Фаззинг «на лету» : Hackvertor поддерживает фаззинг с внесением изменений «на лету», что особенно полезно при использовании инструмента Intruder из Burp Suite.

- Поддержка кодирования и декодирования : Hackvertor обеспечивает поддержку кодирования и декодирования, шифрования и расшифровки значений.

- Подмена IP-адресов : с помощью Hackvertor вы можете генерировать случайные IP-адреса для обхода механизмов защиты и фильтров.

- Генерация подписей : Hackvertor позволяет вам легко генерировать подписи.

- Ввод поддельных данных : вы можете заполнять формы поддельными наборами данных, что может быть полезно в различных сценариях тестирования.

Начало работы с Hackvertor

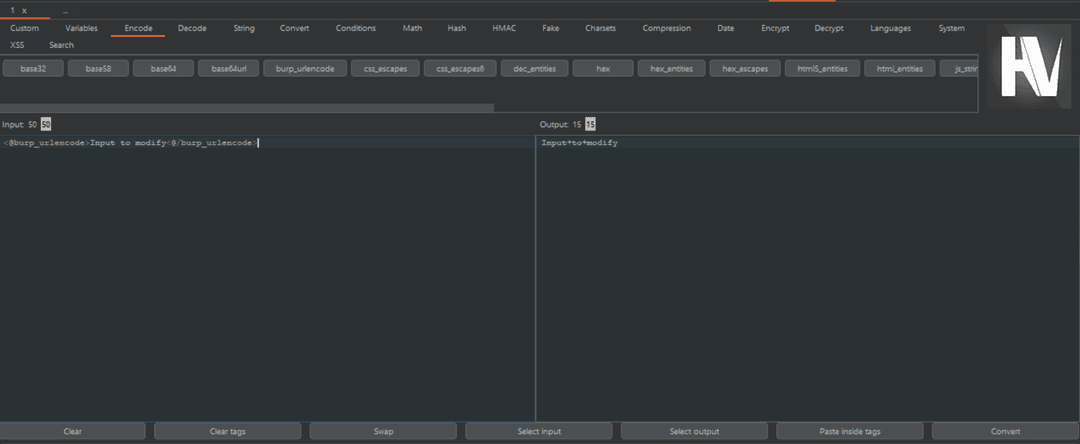

Прежде чем углубляться в расширенные функции Hackvertor, необходимо ознакомиться с его базовым использованием. Прямая вкладка расширения предлагает полный обзор различных тегов и их использования.

1 ) Пример: Кодирование и шифрование

Рассмотрим сценарий, в котором вам нужно отправить закодированные или зашифрованные данные для фаззинга. Например, вы можете работать с веб-сайтом, который использует шифрование AES на front-end. Если ключ AES просочился в исходный код front-end, вы можете выполнить атаку методом подбора, чтобы получить допустимое значение шифрования.

Давайте представим себе веб-сайт, где быстрый анализ кода позволяет нам понять, что шифрование AES выполняется на front-end перед отправкой на проверку. Затем мы можем увидеть, что ключ AES, включающий это шифрование, просочился в исходный код front-end. Это позволяет нам выполнить атаку методом подбора, чтобы получить допустимое значение шифрования.

Вставив полезную нагрузку, как показано ниже, на вкладке Burp Intruder и перебрав список слов, Hackvertor зашифрует текущее значение, предоставленное списком слов, с помощью AES. После того, как значение будет зашифровано, Intruder отправит запрос, содержащий новое зашифрованное значение, цели.

<@aes_encrypt('yesWeHack_Secret','AES','initVectorYWH')>SuperSecret_BruteForce<@/aes_encrypt>

Для кодирования и декодирования также доступны различные теги, например, base64 и burp_urlencode:

<@base64>20 septembre 2023<@/base64> GET <@burp_urlencode>/invoices/20 Septembre 2023<@/burp_urlencode> <@d_base64>MjAgc2VwdGVtYnJlIDIwMjM=<@/d_base64> <@d_burp_url>GET /invoices/20+Septembre+2023<@/d_burp_url>

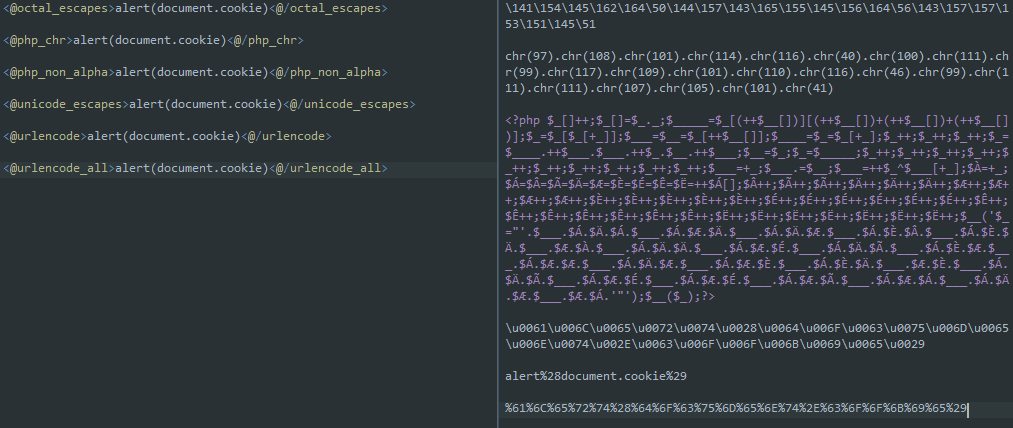

Существуют также различные методы, если вам необходимо закодировать полезную нагрузку, чтобы обойти фильтр, например:

2) Обход фильтров с помощью математической категории

Категория Math в Hackvertor предлагает больше, чем просто арифметические вычисления. Она может случайным образом генерировать последовательности букв или цифр или добавлять отступы к вашим значениям. Эта возможность может быть использована для обхода определенных брандмауэров веб-приложений (WAF).

Чтобы обойти определенные брандмауэры веб-приложений (WAF) , вы можете обмануть WAF, заставив его не проверять остальную часть запроса. Вот как можно добавить поддельный параметр с большим количеством случайных букв в содержимое вашего запроса POST:

fake=<@random_alpha_lower(10000)/>&legit_param=payload

3) Поддельный набор данных

В случае попытки эксплойта через форму, например, иногда необходимо вводить разные данные для каждого запроса. Для этого есть категория Fake, содержащая теги для поддельных адресов, поддельных компаний, поддельных телефонных номеров и поддельных слов по категориям с выбором языка.

<@fake_address("$firstName, $lastName, $fullAddress","fr_FR")/>

<@fake_phoneNumber("$cellPhone","fr_FR")/>

<@fake_company("$name, $url, $catchPhrase, $logo","en-GB")/>

4) Генерация токенов

Могут быть ситуации, когда вам нужно сгенерировать токены на основе других данных, таких как дата. Например, мы можем преобразовать наши данные в JWT после получения текущей даты :

<@jwt('HS256','Y3sW3H5ck_hv')>{"date":"<@date("yyyy-MM-dd HH:mm:ss","GMT")/>","token":"username:password"}<@/jwt>

Полезные советы

Можно повторно использовать данные, размещенные в другом месте запроса. Для этого необходимо определить данные с помощью тега <@set_ywh_var(false)><@/set_ywh_var(false)>, затем просто вызвать его с помощью get, за которым следует имя, присвоенное переменной: <@get_ywh_var/>.

Другие переменные могут быть настроены на повторное использование информации, такой как значения в теле, заголовки или информация, связанная с протоколом HTTP.

Как мы уже рассмотрели, можно получить дату или временную метку текущего времени. Выбор формата позволяет вам легко добавлять адаптированные значения во многих различных ситуациях.

Это лишь некоторые из полезных функций, предоставляемых Hackvertor. Например, есть также более продвинутые действия, которые позволяют вам вставлять пользовательский код Python, JavaScript, Java или Groovy напрямую, без необходимости создания собственного тега:

<@python('output = "".join(chr((ord(char) - 65 + 13) % 26 + 65) if i % 2 == 0 and char.isalpha() else char for i, char in enumerate(input))','<YOUR_HV_TOKEN>')>data_to_modify<@/python>

Этот код Python берет каждый символ из ввода и кодирует его в формат Rot13. Этот пример демонстрирует потенциал использования Hackvertor для написания пользовательского кода непосредственно в Burp.

Безопасность

Чтобы предотвратить интерпретацию полезной нагрузки, содержащей тег, который не был создан вами (например, тот, который уже находится в запросе, проходящем через ваш прокси), вы можете просто включить или отключить Hackvertor через верхнюю панель. Для пользовательских тегов они связаны со случайным токеном, который должен быть известен, прежде чем они могут быть выполнены.

Конец

⚡️ Канал - ссылка

📺 YouTube - ссылка

📕 Купить книгу хакинг на примерах