Google не справляется с отсеиванием плохих расширений

AdGuard RUGoogle Chrome, самый распространённый браузер для компьютеров с впечатляющей долей рынка в 66%, насчитывает 1,6 миллиарда активных пользователей. Не меньше впечатляет и количество расширений для него: в интернет-магазине Chrome (Chrome Web Store, CWS) представлено более 125 тысяч. Однако у огромной популярности браузера и, как следствие, его расширений есть и тёмная сторона. Согласно исследованию, проведённому Стэнфордским университетом, у компании, видимо, настолько заняты руки, что она практически не контролирует свою разросшуюся империю расширений.

Исследователи обнаружили, что, несмотря на тщательную проверку с комбинацией машинного обучения и человеческого анализа, которую Google якобы проводит для каждого расширения, компания не достигает поставленной цели — гарантировать безопасность расширений.

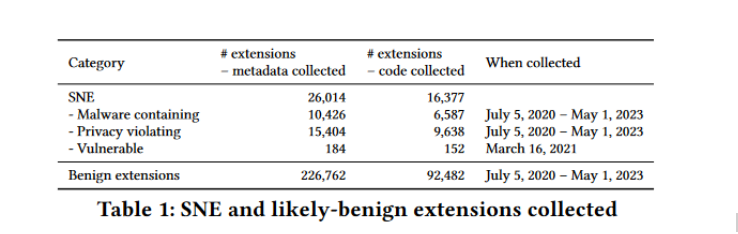

Согласно отчёту, от масштабов риска, который представляют собой потенциально вредные и откровенно опасные расширения, просто волосы встают дыбом. Исследователи сокращённо называют такие расширения SNE от Security-Noteworthy Extensions, то есть «расширения, на безопасность которых следует обратить внимание». За последние три года более 346 миллионов пользователей установили хотя бы одно SNE, говорится в исследовании. Среди этих установок 280 миллионов пользователей загрузили расширения, содержащие вредоносное ПО, 63,3 миллиона установили расширения, нарушающие политику CWS, а ещё 2,9 миллиона — расширения, содержащие уязвимости.

И даже если отбросить нарушающие правила и незащищённые расширения, которые в теории могут и не представлять серьёзной угрозы безопасности вашего компьютера, останется 280 миллионов вредоносных расширений. Они могут нести в себе целый ряд угроз — от распространения вредоносной рекламы до незаметного отслеживания пользователей, а также потенциальной кражи конфиденциальных данных, таких как учётные данные для входа в систему.

В двух словах эта информация означает, что миллионы пользователей невольно подвергают себя угрозам, начиная от кражи данных и заканчивая нарушением конфиденциальности, при этом думая, что добавляют полезные функции в свои браузеры.

Опасные расширения хранятся в интернет-магазине Chrome годами

Особенно тревожно, что безобидные расширения, которые не угрожают вашей конфиденциальности или безопасности, как правило, остаются в интернет-магазине Chrome меньше времени, чем расширения с уязвимостями. Исследователи обнаружили, что первые остаются в магазине в среднем 1 152 дня, в то время как срок жизни вторых достигает в среднем 1 248 дней, то есть более 3 лет. Вредоносные расширения живут в среднем гораздо меньше, но всё равно больше года (380 дней).

Что касается медианных значений, то для безопасных расширений оно значительно ниже (780 дней), чем для незащищённых расширений (1 213 дней).

Как отмечают исследователи, *«это крайне проблематично, поскольку такие расширения подвергают риску безопасность и конфиденциальность своих пользователей в течение многих лет».

Средняя продолжительность жизни вредоносных расширений уже вызывает беспокойство сама по себе, но в некоторых случаях всё заходит гораздо дальше. Исследователи обнаружили шокирующий случай: заражённое вредоносным ПО расширение TeleApp оставалось в интернет-магазине Chrome в течение 8,5 лет! Последний раз оно обновлялось в декабре 2013 года, более 10 лет назад, и оставалось незамеченным до тех пор, пока его не удалили в июне 2022 года.

Не меньше обескураживает и тот факт, что у заражённых вредоносным ПО расширений в среднем большая база пользователей, чем у безвредных. Согласно исследованию, у безопасных расширений в среднем 11 000 пользователей, а у опасных — в два раза больше, 27 000.

Как распознать плохое расширение?

Похоже, Google не очень хорошо справляется с проверкой расширений и выдёргиванием «сорняков». Более того, как отмечают исследователи, пока инженеры Google «похоже, проверяют расширения на содержание вредоносного ПО или нарушения правил» (ключевое слово — «похоже»), у них очевидно нет инструментов или процедуры для обнаружения уязвимых расширений.

Исследователи определяют уязвимые расширения как те, которые содержат слабые места в коде. Если злоумышленники воспользуются ими, это может привести к широкомасштабным вредоносным атакам, таким как кража данных пользователей или внедрение вредоносных скриптов на каждый посещаемый вами сайт. Это означает, что большое количество потенциально опасных расширений остается чёрным пятном для Google.

Если Google с трудом справляется с вышвыриванием нарушителей из CWS, могут ли сами пользователи вмешаться и взять дело в свои руки? В идеале — да. Однако, как отмечают исследователи, на практике этого добиться невероятно сложно, поскольку на первый взгляд расширения SNE ничем не отличаются от других.

Например, исследователи выяснили, что рейтинг, мягко говоря, — не лучший показатель надёжности. В то время как у значительной части вредоносных (52%) и уязвимых (47%) расширений рейтинг полностью отсутствует, удивительно много благонадёжных расширений (32%) также попадают в эту категорию. Что ещё более тревожно, медианный рейтинг в целом остаётся высоким: 5 для благонадёжных и нарушающих политику расширений, 4,9 для вредоносных и 4,5 для уязвимых расширений. Как отмечают исследователи, это говорит о том, что пользователи, как правило, не обращают внимания на истинную природу и риски, связанные с устанавливаемыми ими расширениями. Хотя нельзя исключать возможность подделки отзывов или манипулирования ими, это, похоже, обоюдоострый меч, затрагивающий как хорошие, так и плохие расширения.

Если вы не можете доверять отзывам, то как же узнать, какое расширение перед вами? Увы, надёжных индикаторов не существует, но, вероятно, лучше всего будет посмотреть на реноме разработчика.

Репутация разработчика: подсказка, но не гарантия

Интересно, что исследование показывает, что разработчики, опубликовавшие хотя бы одно вредоносное расширение, в среднем публикуют больше SNE, чем разработчики, опубликовавшие хотя бы одно безопасное расширение. Так, согласно статье, «разработчик, опубликовавший одно вредоносное расширение, в среднем публикует 3,6 безопасных, 4,9 содержащих вредоносное ПО, 1,4 нарушающих политику и 0,00093 уязвимых расширений». Исследование также предполагает, что разработчик, опубликовавший содержащее вредоносное ПО или нарушающее конфиденциальность расширение, скорее всего, опубликует ещё одно такое же.

Любопытно, что исследователи насчитали 30 разработчиков, у каждого из которых было более 100 расширений, содержащих вредоносное ПО.

Однако здесь возникает ключевое различие между вредоносными и уязвимыми расширениями. В то время как вредоносные и нарушающие приватность расширения часто появляются у повторных нарушителей, у разработчиков, публикующих уязвимые расширения, большая доля безопасных расширений, что позволяет предположить, что эти уязвимости могут быть непреднамеренными ошибками.

Плохие расширения обычно запрашивают больше разрешений

Исследователи обнаружили, что SNE-расширения требуют больше доступа к вашим данным, чем безопасные расширения, что не должно вас удивлять. Вредоносные и уязвимые расширения в среднем запрашивают 4 API-разрешения, в то время как расширения, нарушающие политику, — 2, а безопасные расширения — только 1.

В конечном итоге, чем больше прав у расширения, тем больше возможностей для атаки.

Интересно, что и безопасные расширения, и SNE, похоже, используют схожие API для функциональности. Ключевое различие заключается в разрешении 'topSites', которое предоставляет доступ к наиболее посещаемым сайтам. Это разрешение занимает второе место среди вредоносных расширений (его используют более 4 000 расширений), но не появляется в первой десятке для других категорий. Вероятно, это связано с тем, что вредоносные программы перехватывают вашу домашнюю страницу на новых вкладках, а для этого требуется доступ к 'topSites'.

Однако история меняется, когда мы смотрим на разрешения host, которые дают доступ к определённым сайтам. Разрешения, предоставляющие доступ ко всем URL-адресам, например <all_urls> или http://, популярны и среди безопасных, и среди уязвимых расширений. Напротив, вредоносные расширения и расширения, нарушающие политику, часто нацелены на конкретные поддомены Google. Это говорит о том, что разработчики вредоносного ПО могут намеренно избегать разрешений, которые вызывают пристальное внимание Google и могут помечать их расширения как вредоносные.

Что насчёт обновлений?

Большой источник уязвимостей и, соответственно, рисков для пользователей — это расширения, которые не обновлялись годами, а значит, с большей вероятностью подвержены различным атакам из-за неустранённых дыр в системе безопасности.

Исследователи обнаружили, что 60% всех доступных расширений никогда не обновлялись, что делает их малопригодными для эксплуатации и компрометации. Ещё более шокирует тот факт, что половина расширений, о которых известно, что они уязвимы (то есть об их уязвимостях сообщалось публично), остаются не исправленными в магазине Chrome в течение двух лет после раскрытия их уязвимостей.

В заключение

Поскольку люди часто пользуются браузерными расширениями, мы считаем, что ответственность за обеспечение безопасности лежит как на разработчиках, так и на кураторах платформы — в данном случае на Google. Роль Google особенно важна, когда речь идёт о расширениях с вредоносным ПО, разработчики которых сделали их такими намеренно.

Усиленный мониторинг, более строгое соблюдение политик и повышение уровня информированности пользователей — важнейшие шаги к тому, чтобы снизить риски и сделать браузер Chrome более безопасным для миллионов его пользователей по всему миру.