Email phising. Part 1

ScullyВсе нижесказанное лишь мое видение. Я лишь исследую явление email фишинга, никого не призываю к действиям, помните, что подобные действия уголовно наказуемы.

Когда мы говорим про социнж, кажется, что это абсолютно гуманитарная дисциплина. Но мне кажется, что быть хорошим социальным инженером - это сопроводить атаку с самого начала и до конца. Такую атаку можно разделить на следующие этапы:

1. Подготовка и сбор данных

2. Формирование векторов атаки и подготовка инструментов

3. Передача и доставка полезной нагрузки

4. Анализ результатов

Атаки с помощью социнжа бывают разные, сейчас нас интересует только email фишинг.

Важно понимать, что фишинг также бывает разный и неверный выбор может привести к потере времени (когда из-за неудачной атаки приходится выжидать время для следующей) или деанонимизации. Например, он может быть персонифицирован, а может быть сымитирован под массовую рассылку, может быть долгоиграющим, а может быть в одно сообщение и т.д.

Если это долгоиграющий кейс, то жизненный цикл атаки будет примерно следующий:

1. Сбор информации

2. Взаимодействие с таргетом

3. Атака

4. Закрытие взаимодействия с таргетом

Если речь про фишинг через одну ссылку, то нам, конечно, больше подходит первый вариант.

На данном ресурсе можно посмотреть много скринов с примерами фишинга.

Организация Knowbe4 ежеквартально выкладывает отчеты о наиболее распространенных способах, темах и сообщениях. Например, в 2022 году самые популярные темы для фишинга:

1. HR: Vacation Policy Update

2. HR: Important: Dress Code Changes

3. Password Check Required Immediately

4. HR: New requirements tracking Covid vaccinations

5. Acknowledge Your Appraisal

6. IT: Internet Report

7. Google: You were mentioned in a document: "Strategic Plan Draft"

8. Weekly Performance Report

9. HR: Please update W4 for file

10. Employee Expense Reimbursement for [[email]]

Топ 10 «праздничных тем» для фишинга:

1. HR: Change in Holiday Schedule

2. HR: Holiday Party Rule Changes

3. IT: Holiday travel with your work device

4. Happy New Year!

5. Thanksgiving: Free Turkey or Ham for Holidays

6. HR: Holiday Party Survey

7. Please review: Appropriate Halloween costumes

8. USPS: You missed your Christmas delivery!

9. Amazon: You have cash remaining on your Amazon Christmas Card

10. DrawNames: [[first_name]], you have been drawn a name for [[company_name]] Holiday Gift Exchange

Топ пять способов:

1. Link - Phishing Hyperlink in the Email

2. Spoofs Domain - Appears to Come From the User's Domain

3. PDF Attachment - Email Contains a PDF Attachment

4. Branded - Phishing Test Link Has User's Organizational Logo and Name

5. HTML Attachment - Email Contains an HTML Attachment

Эти способы и другие типа imaged based phishing будут разобраны в разделе про передачу и доставку полезной нагрузки.

Эти данные больше касаются зарубежных стран, чем СНГ.

Просмотрев различные отчеты Лаборатории Касперского, PT и прочих лидеров в аналитике угроз, на 2022 год были выявлены следующие наиболее популярные темы:

1. Помощь в связи с мобилизацией

2. Корпоративные рассылки (в лидерах все еще остаются темы про изменение зп\премий, обновление соцпакета и изменения в ДМС, изменение тарифов за банковское обслуживание)

3. Крупные спортивные мероприятия

4. Имитация известных банков, например, рассылка сообщений о проблемах с картой\мобильным банком

И еще рекомендую почитать следующий отчет Лаборатории Касперского, ибо интересно.

1 Сбор данных

При проведении любого вида фишинга, нужно собрать необходимую информацию о таргете.

Например, если человек заядлый скачивальщик книг, игр, крякнутных программ из телеграма, то это сразу потенциальный вектор атаки. Нам стоит поподробнее разузнать, что именно его интересует и к какой сфере это относится, чтобы повысить шансы на успех.

Сбор информации происходит по стандартному алгоритму: контактные и персональные данные, аналитика соц сетей, поиск аккаунтов на различных сайтах, аналитика интересов, времяпровождения, родственных связей, личных проблем и т.д. Все эти данные мы тщательно анализируем, чтобы примерно прикинуть слабые места человека и начинаем готовить все, что необходимо для реализации выбранного вектора атаки.

Так как сейчас мы говорим про email фишинг, то нужно определить, пользуется ли этот человек теми почтами, которые мы нашли. Косвенный признак актуальности почти – если человек все еще выкладывает ее как средство связи на форумах, в социальных сетях и где угодно.

Конечно, можно попробовать и напрямую написать человеку с подготовленного аккаунта с каким-нибудь «безобидным сообщением» а-ля «Увидел ваш email на namesite.ru, меня интересует это и то, подскажите, пожалуйста». Но такое лучше не делать примерно никогда, потому что такие неожиданные сообщения запоминаются и могут помочь в вашей деанонимизации.

2 Формирование векторов атаки и подготовка инструментов

Когда мы начинаем формировать векторы атаки, исходя из полученной информации, нужно обратить внимание на почту, которой пользуется человек. Mail, yandex, rumbler, gmail или это вообще какая-то корпоративная почта. Так как за последние несколько лет уровень безопасности почтовых ящиков повышался семимильными шагами, то задача попасть inbox уже требует быть как Говорун из мультика Тайна третьей планеты.

В чем проблема?

На первом этапе часть спамерских сообщений отсеивает провайдер, который удаляет письма с черных айпишников.

Далее письмо анализируют спам-фильтры почтовых сервисов, например, Mail.ru, Yandex, Google. Если же мы говорим про корпоративную почту, то с ней сложнее, потому что, в зависимости от типа организации, там настраиваются собственные спам-фильтры, которые блокируют в т.ч. рекламные рассылки.

И, наконец, письмо проверяется индивидуальными фильтрами, которые настраивают сами получатели в параметрах почтового ящика или клиентского приложения.

Спам-фильтры используют совокупность методов для проверки писем. Затронем некоторые из методов.

1. Анализ репутации айпишника и домена с помощью dns block list. Эти листы формируются по-разному в зависимости от сервиса. К новым адресам и доменам спам-фильтры относятся подозрительно: у них нет репутации, провайдер не знает о реакции пользователей на письма. Поэтому объемы рассылки с новых доменов рекомендуется увеличивать постепенно, либо вы можете купить уже прогретый аккаунт с хорошей репутацией.

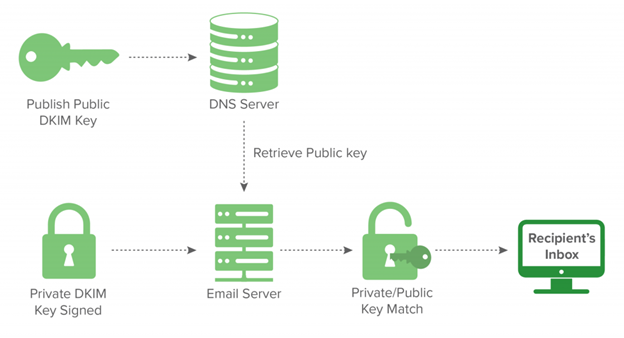

2. Проверка протоколов аутентификации. Аутентификация — это способ проверить подлинность отправителя. Письмо, которое не прошло аутентификацию, классифицируется как спам или подозрительное. Существует три основных метода аутентификации: DKIM, SPF и DMARC. Подпись DKIM подтверждает, что сообщение отправил владелец домена. SPF блокирует отправку сообщений с ip-адресов, которых нет в записи. DMARC защищает домен от подмены электронной почты. Работу DKIM можно описать в виде двух этапов: подпись письма и проверка эцп письма, для цифровой подписи используется либо RSA-SHA256, либо RSA-SHA1. То есть, аутентификация DKIM использует криптографию с открытым ключом для подписи электронной почты закрытым ключом ответственной стороны, когда она покидает отправителя. Затем серверы-получатели используют открытый ключ для проверки источника сообщения и того, что части сообщения, включенные в подпись DKIM, не изменились с момента подписания сообщения. После проверки подписи с помощью открытого ключа сервером-получателем сообщение проходит DKIM и считается подлинным.

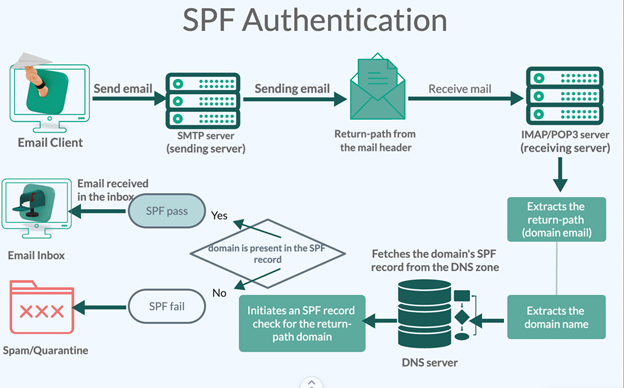

SPF предназначен для идентификации допустимых почтовых серверов. По сути, это DNS-запись, которую публикует владелец домена и которая содержит список доверенных серверов, с которых можно отправлять электронные письма.

DMARK использует установленные стандарты SPF и DKIM для проверки подлинности электронной почты. Если кратко, то процесс проверки DMARC выглядит следующим образом: администратор домена публикует политику, определяющую его методы проверки подлинности электронной почты и то, как принимающие почтовые серверы должны обрабатывать почту, нарушающую эту политику. Эта политика DMARC указана как часть в записях DNS домена. Когда сервер входящей почты получает входящее электронное письмо, он использует DNS для поиска политики DMARC для домена, содержащегося в заголовке сообщения «От» (RFC 5322). Затем входящий сервер проверяет и оценивает сообщение по некоторым факторам, нам они сейчас не особо важны.

Имея эту информацию, сервер готов применить политику DMARC домена-отправителя, чтобы решить, принять, отклонить или иным образом пометить сообщение электронной почты.

3. Фильтрация по формальным признакам. Спам-фильтр анализирует формальные признаки письма: отсутствие отправителя, большое количество получателей, наличие и размер вложенных файлов.

4. Проверка служебных заголовков писем. Служебные заголовки содержат различную техническую информацию (серверы, через которые проходило письмо, данные о почтовом клиенте отправителя, результаты проверки антивирусом) и позволяют провести детальный анализ писем.

5. Байесовская фильтрация по словам. Для анализа содержания писем спам-фильтры используют метод вероятностной классификации. Байесовский классификатор обучается на рассортированных письмах. Он оценивает частоту появлений слова в спаме по отношению к числу его появлений в остальных письмах. Каждому слову присваивается балл, равный вероятности, что письмо с этим словом относится к спаму. Письмо блокируется, если количество баллов достигает заданного значения. Поэтому, если в письме вы упоминаете нигерийского принца и алмазы, то будьте уверены, что ваше письмо не дойдет до получателя.

6. Анализ вовлеченности пользователей. Обратная связь от пользователей помогает обучать спам-фильтры. Доверие к рассылке снижается, если получатель не прочел и удалил email, отметил его как спам или пожаловался на отправителя. Репутация растет, если пользователь открыл письмо, перешел по ссылке, написал ответ или переслал, отметил «Это не спам».

7. Фильтрация по образцу письма. Фильтры собирают базу образцов спам-контента и самообучаются. На основе анализа спамерского сообщения создается шаблон, с которым сопоставляют следующие письма. Методы нечеткого сравнения способны распознавать даже видоизмененные спамерские сообщения. Фильтры учитывают десятки тысяч факторов, таких как регистр и цвета шрифта, знаки препинания, количество и порядок слов в предложениях.

Перед отправкой письма желательно иметь аккаунт на той же почте, какая почта у таргета, чтобы проверить заранее доходит ли письмо до конечной точки или нет.

Подготовку к атаке важно начинать с обеспечения собственной безопасности. Стоит начать с прикидки того, какова вероятность, что при обнаружении фишинговой атаки таргет будет пытаться раскрутить цепочку, чтобы выяснить личность отправителя. Такую вероятность можно прикинуть, исходя из личности человека, однако, никогда нельзя недооценивать оппонента. Лучше всегда иметь несколько векторов для атаки, четкие алгоритмы реализации и пути отхода в случае неудачи.

Поэтому первый этап в подготовке – это обеспечение собственной анонимности и безопасности.

Второй этап в виде подбора инструментов для самой атаки будет зависеть от вида полезной нагрузки и способа ее активации, о чем будет подробно рассказано в следующей части.