Эфимерная анонимность

E7 TEAM | JOIN US

Всем доброго здравия, E7 на связи!

Начну с того, что анонимность - это процесс, а не результат. Что же скрывается в этом наборе слов?

Всё очень просто - для достижения анонимности, как в сети, так и в жизни нужно постоянно изучать новые способы деанонимизации и разрабатывать для них контр-меры. Многие инструменты становятся уязвимыми, "анонимные" сети подвергаются атакам, а многие разработчики предлагают переходить на более удобный софт, а как известно удобство идёт вразрез безопасности.

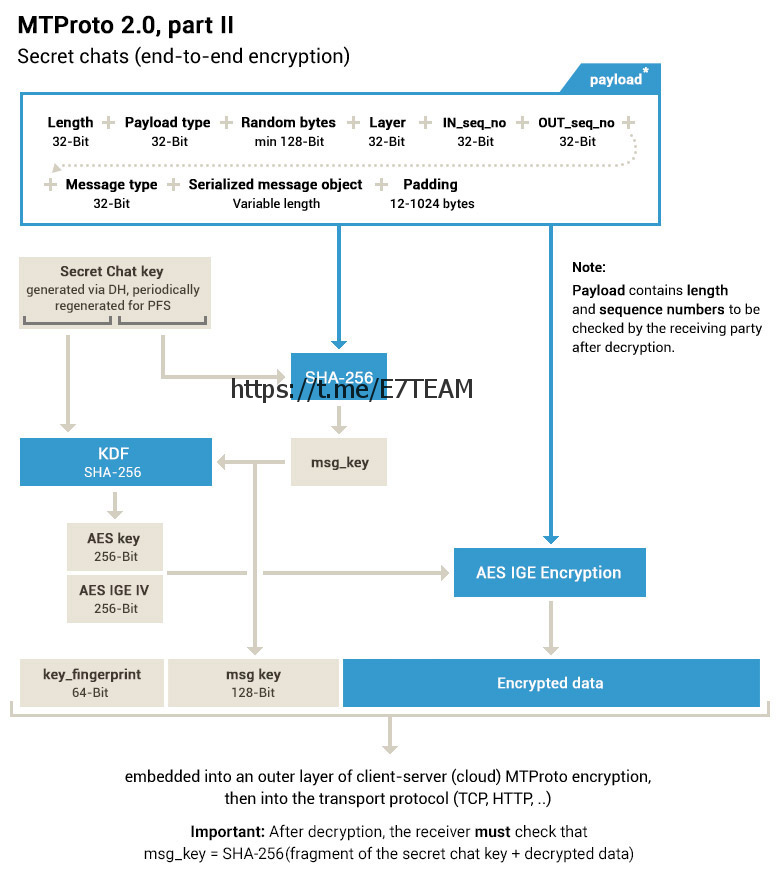

Приведу пример, вот есть PGP в лице OpenPGP и её реализации(это криптосистема для обмена файлами и сообщениями секьюрно и проверять подлинность отправленного сообщения/файла), который можно использовать в связке с Thunderbird/Kleopatra/Claws Mail и т.д., когда будет шифровать и расшифровывать сообщения каждый раз или телеграм, в котором якобы есть E2E шифрования, которое начинается после запуска секретного чата и всё, ну смешно же и пусть вас не вводит в заблуждение использование в телеграме алгоритма шифорвания AES с 256 битным ключом.

То бишь на шифрование сообщений в секретной пересиске мы почти не тратим усилий, по сравнению с вышеописанной схемой с PGP, что наталкивает на мысль усомниться в телеге(оно и логично, ибо как крупная компания могла существовать без явной монетизации).

По итогу, тот же самый Отдел по борьбе с экономическим преступлениями(ОБЭП, а также ГУЭБиПК) ещё с 2019 года имеют возможно именно расшифровывать секретные переписки, а не дешифровывать.

Приложу схему шифрования в секретных чатах ниже:

Всем доброго здравия, E7 на связи!

Начну с того, что анонимность - это процесс, а не результат. Что же скрывается в этом наборе слов?

Всё очень просто - для достижения анонимности, как в сети, так и в жизни нужно постоянно изучать новые способы деанонимизации и разрабатывать для них контр-меры. Многие инструменты становятся уязвимыми, "анонимные" сети подвергаются атакам, а многие разработчики предлагают переходить на более удобный софт, а как известно удобство идёт вразрез безопасности.

Приведу пример, вот есть PGP в лице OpenPGP и её реализации(это криптосистема для обмена файлами и сообщениями секьюрно и проверять подлинность отправленного сообщения/файла), который можно использовать в связке с Thunderbird/Kleopatra/Claws Mail и т.д., когда будет шифровать и расшифровывать сообщения каждый раз или телеграм, в котором якобы есть E2E шифрования, которое начинается после запуска секретного чата и всё, ну смешно же и пусть вас не вводит в заблуждение использование в телеграме алгоритма шифорвания AES с 256 битным ключом.

То бишь на шифрование сообщений в секретной пересиске мы почти не тратим усилий, по сравнению с вышеописанной схемой с PGP, что наталкивает на мысль усомниться в телеге(оно и логично, ибо как крупная компания могла существовать без явной монетизации).

По итогу, тот же самый Отдел по борьбе с экономическим преступлениями(ОБЭП, а также ГУЭБиПК) ещё с 2019 года имеют возможно именно расшифровывать секретные переписки, а не дешифровывать.

Приложу схему шифрования в секретных чатах ниже:

Далее, многие забывают про то, какими сетевыми протоколами они пользуются FTP, HTTP, SMTP, через которые трафик спокойно анализируются форензик специалисами.

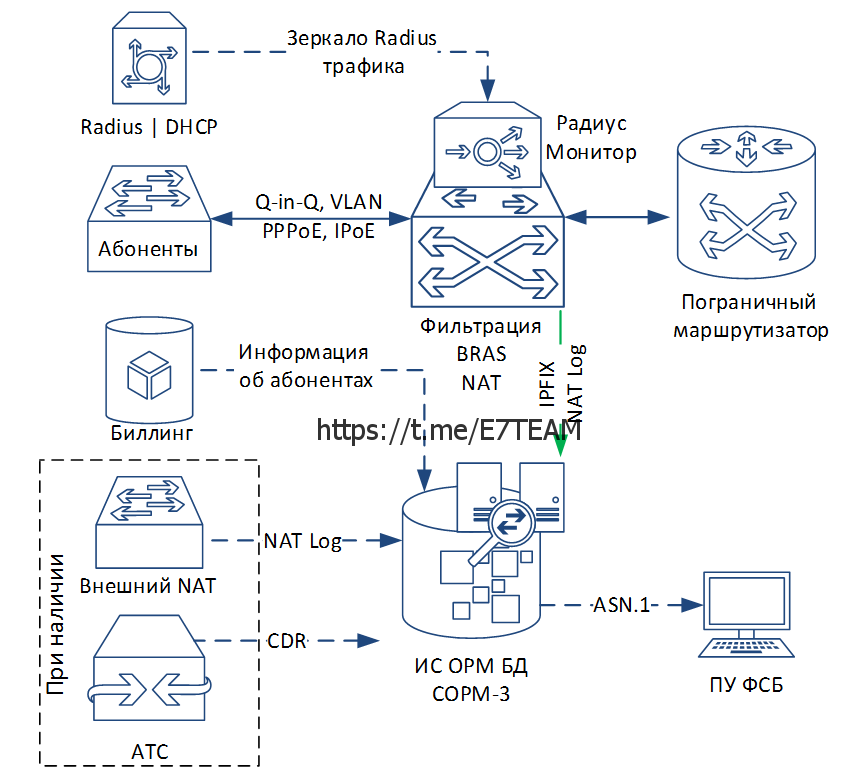

Ещё в России существует СОРМ( и его несколько версий), а также относительно новые Блэк Боксы, которые нужны для анализа трафика, если говорить в общем.

В последнее время стала актуальна разведка на основе открытых источников, в этой сфере появилось много материалов по деанонимизации пользователей, что затрудняет скрывать свою личность в сети.

Думаю многие уже подумали, что по итогу то анонимности в сети и нет, с какой-то стороный - это правда, однака при определённом наборе данных, знаний, опыта и инструментария можно добиться очень выского уровня, но не более. Никакого абсолютизма нет! И не нужно надеяться на инструменты для достижения этих целей, ведь нужно самому копаться, проводить аудит по возможности, искать ПО с открытым исходным кодом(не всегда безопасное, поэтому нужно тоже проверять) и постоянно следить за новостями в ИБ, новыми векторами атак и уязвимостями в системе(включая инструменты) для обеспечения безопасности, а затем и анонимности.