Доступ из вне через L2TP при использовании RADIUS

Один из моих читателей моего блога обратился ко мне с просьбой помочь ему настроить возможность подключение к Mikrotik(у) задейстовав VPN подключение, но чтобы не для каждого создавать связку логин и пароль, а аутентификация велась бы через RADIUS+Active Directory (система Windows Server 2012 R2 Standard). Раз я делал и практически внедрял для управления микротиками RADIUS, то я согласился помочь на безвоздмезной основе, да и задача интересная. Результат я предоставил тому человеку на следующий день и после благодаря моим подсказкам и наводкам где у него не получалось у него все заработало. Рад был помочь, плюс для себя подчерпнул что-то новое.

Задача:

Настроить связку

Клиент (Windows 7, Windows 10) который подключается к офисной сети через L2TP(IPSEC) с помощью RADIUS авторизации которая работает в связке с роутером Mikrotik+NPS на базе Windows Server 2012 R2 Standard (+роли AD,DNS,DHCP).

W7X64 → srv-gw (RADIUS Client, L2TP+IPSEC) (eth1 — WAN,eth2 — LAN) → srv-dc1.polygon.local (AD,DNS,DHCP,NPS)

Шаг №1:

Прежде чем настраивать на боевом оборудовании я поднимаю стенд с использованием пакета виртуализации Virtualbox на своем рабочей системе Ubuntu 18.04 Desktop amd64 ноутбука Lenovo E555

Что мне понадобится:

- Server 2012 R2 (с ролями AD,DNS,DHCP) на эту же систему буду устанавливать роль NPS

- Mikrotik в роли шлюза (но не x86 образ, а образ CHR (version 6.43.12 x86_64), посредством активации на 60 дней я получаю Mikrotik без каких либо ограничений на применяемые настройки

- Windows 7 SP1 x64 Pro RUS.

Шаг №2:

На srv-gw.polygon.local (роутер Mikrotik) настраиваю L2TP+IPSEC подключение из вне опираясь на ранее опубликованную заметку:

[ekzorchik@srv-gw] > ip dhcp-client set numbers=0 interface=ether1

[ekzorchik@srv-gw] > ip address add address=10.90.90.1/24 interface=ether2

[ekzorchik@srv-gw] > ip firewall nat add chain=srcnat src-address=10.90.90.0/24 out-interface=ether1 action=masquerade

[ekzorchik@srv-gw] > ip pool add ranges=192.168.199.1-192.168.199.100 comment=L2TPVPN

[ekzorchik@srv-gw] > /ip firewall filter add action=accept chain=input port=1701,500,4500 protocol=udp

[ekzorchik@srv-gw] > /ip firewall filter add action=accept chain=input protocol=ipsec-esp

[ekzorchik@srv-gw] > /ppp aaa set use-radius=yes

[ekzorchik@srv-gw] > ppp profile add name=l2tpvpn local-address=192.168.199.1 remote-address=pool0 change-tcp-mss=yes use-mpls=default use-compression=default use-encryption=yes

[ekzorchik@srv-gw] > interface l2tp-server server set authentication=mschap2 default-profile=l2tpvpn enabled=yes ipsec-secret=Aa1234567 use-ipsec=yes

[ekzorchik@srv-gw] > ip ipsec proposal set numbers=0 enc-algorithms=aes-256-cbc,aes-256-ctr,3des pfs-group=modp1024 auth-algorithms=sha1

[ekzorchik@srv-gw] > radius add service=ppp address=10.90.90.2 secret=Aa1234567 authentication-port=1812 accounting-port=1813

Шаг №3: На srv-dc1.polygon.local разворачиваю роль RADIUS опираясь на ранее опубликованную заметку и делаем по ней все от и до, но если нужно авторизовываться на Mikrotik(ах), а для текущей задачи есть кое какие различия, о них ниже.

В домене создаю группу vpnl2tpuser и в нее помещаю те учетные записи которые из любого места будут иметь доступ к офисной сети при настроенное подключении.

Затем в свойства учетной записи alektest — вкладка «Dial-in» (Network Access Permission) следует выбрать «Control access throught NPS Network Policy»

Перехожу к развертыванию RADIUS на Windows Server 2012 R2 (все действия аналогичны и на Server 2016)

Win + X → Control Prompt — Administrative Tools - Server Manager — Dashboard — Add roles and features, Next, Next (Role-based or feature installation), Next (Select a server from the server pool: srv-dc1.polygon.local = 10.90.90.2), Отмечаю галочкой устанавливаю роль «Network Policy and Access Services» и нажимаю Next, Next, Next, Next, Install, Close.

(Обозначаю кто может подключаться к RADIUS сервису)

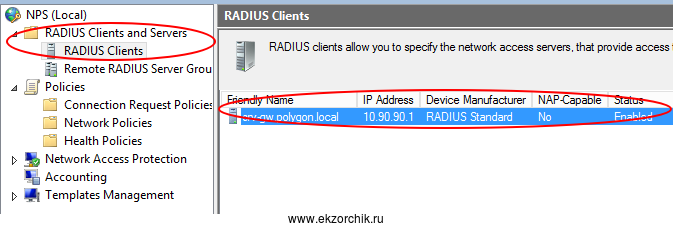

Win + X - Control Prompt - Administrative Tools — Network Policy Server — NPS (Local) — RADIUS Clientes and Servers — RADIUS Clientes — и через правый клик мышью выбираю New

- Enable this RADIUS client: отмечаю галочкой

- Friendly name: srv-gw.polygon.local

- Address (IP or DNS): 10.90.90.1

(Manual) указываю общую фразу подключения к RADIUS(у)

- Shared secret: Aa1234567

- Confirm shared secret: Aa1234567

и нажимаю кнопку OK

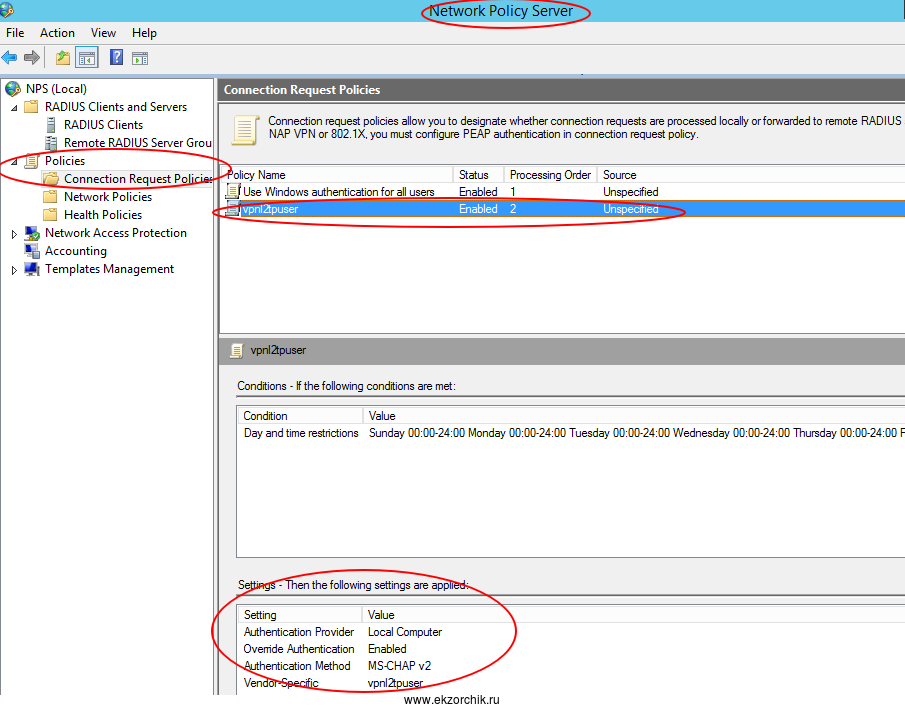

(Создаю политику подключения)

Win + X - Control Prompt - Administrative Tools — Network Policy Server — NPS (Local) — Policies — Connection Request Policies — New

- Policy Name: vpnl2tpuser

- Type of network access server: Unspecified

и нажимаю Next, Add — выбираю «Day and Time Restrictions», Add — Permited — OK, Next, Next, Включаю политику настройки аутентификации «Override network policy authentication settings» далее отмечаю галочками метод аутентификации:

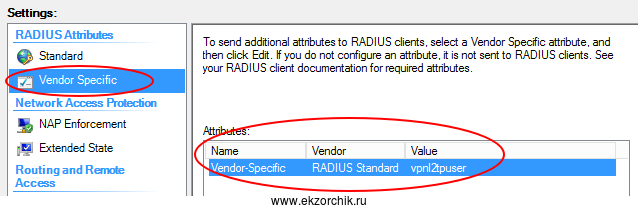

Microsoft Encrypted Authentication Version 2(MS-CHAP-v2): отмечаю галочкой и нажимаю Next, указываю атрибуты вендора, т. е. Атрибуты Mikrotik: Settings: (RADIUS Attributes) Vendor Specific — Add:

- Vendor: All

- Attributes: Vendor-Specific

и нажимаю Add, настройки атрибутов один в один как в сетевой политике ниже

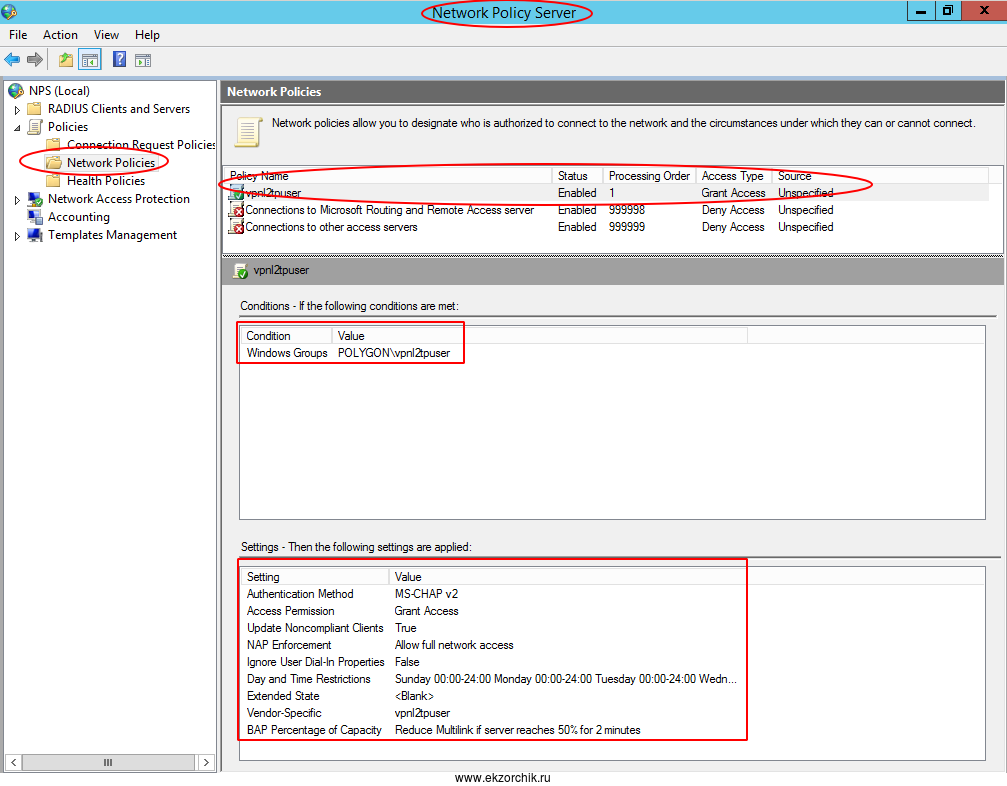

(Создаю сетевую политику)

Win + X - Control Prompt - Administrative Tools — Network Policy Server — NPS (Local) — Policies - Network Policies — и через правый клик мышью выбираю New

- Policy Name: vpnl2tpuser

- Type of network access server: Unspecified

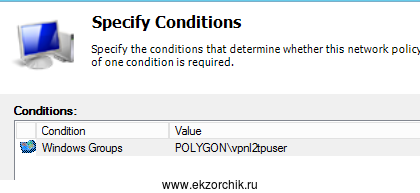

и нажимаю Next, после нажимаю Add выбираю через что будет вестить доступ к Radius:

Select a condition, and then clid add: (Groups): Windows Groups и нажимаю Add — указываю доменную группу Add Groups

и нажимаю Next текущего окна «Specify Conditions», далее задаю параметры доступа:

Access granted: отмечаю

и нажимаю Next текущего окна «Specify Access Permission», далее отмечаю галочками метод аутентификации:

Microsoft Encrypted Authentication Version 2(MS-CHAP-v2): отмечаю галочкой и нажимаю Next текущего окна «Configure Authentication Methods», далее отмечаю действие данной политики:

Constratints: Day and time restrictions — отмечаю галочкой Allow access only on these days and at these times → Edit — Permited — Ok и нажимаю Next текущего окна «Configure Constraints», далее удаляю стандартные атрибуты Radius, а настраиваю атрибуты задействованного оборудования в данной схеме т. е. Mikrotik.

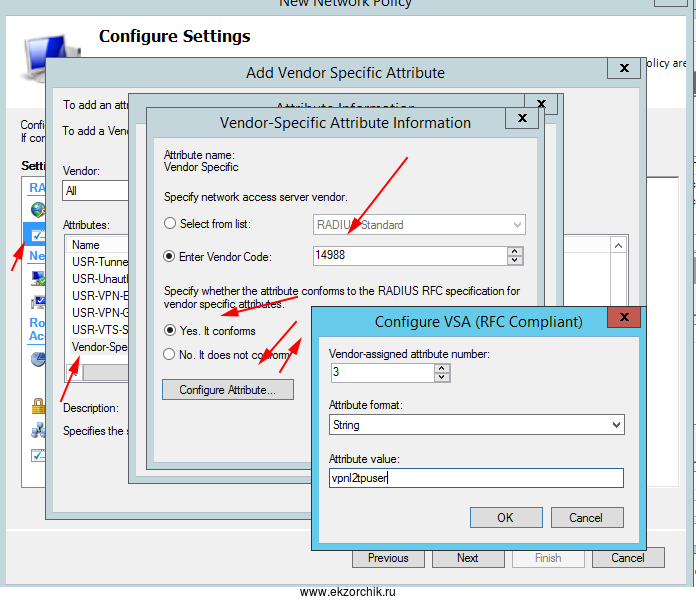

- Settings (RADIUS Attributes) Vendor Specific — Add

- Vendor: All

- Attributes: Vendor-Specific

и нажимаю Add окна «Add Vendor Specific Attribute» — Add

- Enter Vendor Code: 14988

- Yes. It conforms: выбираю

и нажимаю кнопку Configure Attribute окна «Vendor-Specific Attribute Information» где указываю параметры атрибутов для Mikrotik:

- Vendor-assigned attribute number: 3

- Attribute format: String

- Attribute value: vpnl2tpuser (это доменная группа)

получается вот так:

и нажимаю кнопку Next окна «Configure Settings» - «Finish». Вот она политика:

Настройки на Radius сервисе завершены, правила в брандмауэре создались автоматически при установке роли.

Шаг №4: Вроде все настроено, нужно теперь проверить работоспособность, к примеру пусть это будет рабочая станция под управлением Windows 7 Pro SP1 x64 не в домене.

Подключаемся с использованием административной учетной записи к Mikrotik и включает отображение логов подключения с использованием VPN:

[ekzorchik@srv-gw] > system logging add topics=ppp action=memory

[ekzorchik@srv-gw] > system logging add topics=l2tp action=memory

[ekzorchik@srv-gw] > system logging add topics=radius action=memory

Пуск — Панель управления — Просмотр: Категория — Мелкие значки — Центр управления сетями и общим доступом — Настройка нового подключения или сети — выбираю «Подключение к рабочему месту» — «Использовать мое подключение к интернету (VPN)»

- Интернет-адрес: указываю

IPадрес через который у меня во вне смотритCHR(Mikrotik)который представлен, как WAN, он у меня из моей рабочей сети: 172.33.33.82 - Имя местоназначения: VPN-подключение

- Не подключаться сейчас, только выполнить установку для подключения в будущем и нажимаю «Далее»

- Пользователь: alektest

- Пароль: Aa1234567

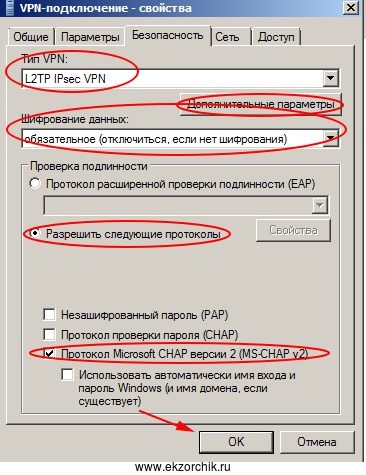

Запомнить этот пароль: отмечаю галочкой и нажимаю «Создать» — «Закрыть» — «Изменение параметров адаптера» — открываю свойства созданного подключения через правый клик — вкладка «Безопасность»:

- Тип

VPN: изменяю с «Автоматически» на «L2TP Ipsec VPN», а после перехожу «Дополнительные параметры»: - Для проверки подлинности использовать предварительный ключ и прописываю «

Ключ»:Aa1234567, затем нажимаюОКокна «Дополнительные свойства». Все также находясь во вкладке «Безопасность» созданногоVPNсоединения отмечаю протокол аутентификации, а именно"Протокол Microsoft CHAP версии 2 (MS-CHAP-v2)"

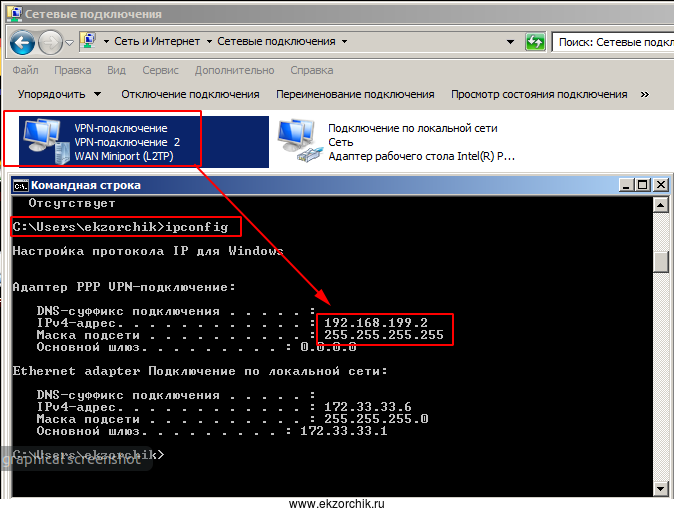

Проверяю подключение для этого через правый клик мышью на созданном подключение выбираю меню «Подключить» — «Подключение» и если все сделано правильно подключение поднимается:

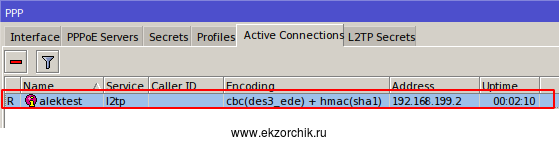

А со стороны Mikrotik(а)

Winbox — IP&DNS — USER&PASS — PPP — вкладка «Active Connections» наблюдаем активное соединение прошедшее авторизацию на радиус сервисе операционной системы Windows Server 2012 R2 домена polygon.local, где пользователь состоит в доменной группе и только те кто вхожу в нее могут извне подключаться к офисной системе.

Привожу полный лог подключения через L2TP соединение:

22:04:33 ipsec,info respond new phase 1 (Identity Protection): 172.33.33.82[500]<=>172.33.33.6[500]

22:04:34 ipsec,info ISAKMP-SA established 172.33.33.82[500]-172.33.33.6[500] spi:55d491a05491fdc4:5abad3472bc7d52f

22:04:34 l2tp,debug,packet rcvd control message from 172.33.33.6:1701 to 172.33.33.82:1701

22:04:34 l2tp,debug,packet tunnel-id=0, session-id=0, ns=0, nr=0

22:04:34 l2tp,debug,packet (M) Message-Type=SCCRQ

22:04:34 l2tp,debug,packet (M) Protocol-Version=0x01:00

22:04:34 l2tp,debug,packet (M) Framing-Capabilities=0x1

22:04:34 l2tp,debug,packet (M) Bearer-Capabilities=0x0

22:04:34 l2tp,debug,packet Firmware-Revision=0x601

22:04:34 l2tp,debug,packet (M) Host-Name="W7X64"

22:04:34 l2tp,debug,packet Vendor-Name="Microsoft"

22:04:34 l2tp,debug,packet (M) Assigned-Tunnel-ID=13

22:04:34 l2tp,debug,packet (M) Receive-Window-Size=8

22:04:34 l2tp,info first L2TP UDP packet received from 172.33.33.6

22:04:34 l2tp,debug tunnel 13 entering state: wait-ctl-conn

22:04:34 l2tp,debug,packet sent control message to 172.33.33.6:1701 from 172.33.33.82:1701

22:04:34 l2tp,debug,packet tunnel-id=13, session-id=0, ns=0, nr=1

22:04:34 l2tp,debug,packet (M) Message-Type=SCCRP

22:04:34 l2tp,debug,packet (M) Protocol-Version=0x01:00

22:04:34 l2tp,debug,packet (M) Framing-Capabilities=0x1

22:04:34 l2tp,debug,packet (M) Bearer-Capabilities=0x0

22:04:34 l2tp,debug,packet Firmware-Revision=0x1

22:04:34 l2tp,debug,packet (M) Host-Name="mikrotik"

22:04:34 l2tp,debug,packet Vendor-Name="MikroTik"

22:04:34 l2tp,debug,packet (M) Assigned-Tunnel-ID=13

22:04:34 l2tp,debug,packet (M) Receive-Window-Size=4

22:04:34 l2tp,debug,packet rcvd control message from 172.33.33.6:1701 to 172.33.33.82:1701

22:04:34 l2tp,debug,packet tunnel-id=13, session-id=0, ns=1, nr=1

22:04:34 l2tp,debug,packet (M) Message-Type=SCCCN

22:04:34 l2tp,debug tunnel 13 entering state: estabilished

22:04:34 l2tp,debug,packet sent control message (ack) to 172.33.33.6:1701 from 172.33.33.82:1701

22:04:34 l2tp,debug,packet tunnel-id=13, session-id=0, ns=1, nr=2

22:04:34 l2tp,debug,packet rcvd control message (ack) from 172.33.33.6:1701 to 172.33.33.82:1701

22:04:34 l2tp,debug,packet tunnel-id=13, session-id=0, ns=3, nr=1

22:04:34 l2tp,debug,packet rcvd control message from 172.33.33.6:1701 to 172.33.33.82:1701

22:04:34 l2tp,debug,packet tunnel-id=13, session-id=0, ns=2, nr=1

22:04:34 l2tp,debug,packet (M) Message-Type=ICRQ

22:04:34 l2tp,debug,packet (M) Assigned-Session-ID=1

22:04:34 l2tp,debug,packet (M) Call-Serial-Number=0

22:04:34 l2tp,debug,packet (M) Bearer-Type=0x2

22:04:34 l2tp,debug,packet 1(vendor-id=311)=0xf0:c2:1d:aa:d4:d3:b3:44:96:c5:76:7a:3b:60:22:65

22:04:34 l2tp,debug session 1 entering state: wait-connect

22:04:34 l2tp,debug,packet sent control message to 172.33.33.6:1701 from 172.33.33.82:1701

22:04:34 l2tp,debug,packet tunnel-id=13, session-id=1, ns=1, nr=3

22:04:34 l2tp,debug,packet (M) Message-Type=ICRP

22:04:34 l2tp,debug,packet (M) Assigned-Session-ID=1

22:04:34 l2tp,debug,packet rcvd control message from 172.33.33.6:1701 to 172.33.33.82:1701

22:04:34 l2tp,debug,packet tunnel-id=13, session-id=1, ns=3, nr=2

22:04:34 l2tp,debug,packet (M) Message-Type=ICCN

22:04:34 l2tp,debug,packet (M) Tx-Connect-Speed-BPS=1000000000

22:04:34 l2tp,debug,packet (M) Framing-Type=0x1

22:04:34 l2tp,debug,packet Proxy-Authen-Type=4

22:04:34 l2tp,debug session 1 entering state: established

22:04:34 l2tp,debug,packet sent control message (ack) to 172.33.33.6:1701 from 172.33.33.82:1701

22:04:34 l2tp,debug,packet tunnel-id=13, session-id=0, ns=2, nr=4

22:04:34 l2tp,ppp,debug : LCP lowerup

22:04:34 l2tp,ppp,debug : LCP open

22:04:34 l2tp,ppp,debug,packet : rcvd LCP ConfReq id=0x0

22:04:34 l2tp,ppp,debug,packet <mru 1400>

22:04:34 l2tp,ppp,debug,packet <magic 0x9331185d>

22:04:34 l2tp,ppp,debug,packet <pcomp>

22:04:34 l2tp,ppp,debug,packet <accomp>

22:04:34 l2tp,ppp,debug,packet <callback 0x06>

22:04:34 l2tp,ppp,debug,packet : sent LCP ConfReq id=0x1

22:04:34 l2tp,ppp,debug,packet <mru 1450>

22:04:34 l2tp,ppp,debug,packet <magic 0x2215b238>

22:04:34 l2tp,ppp,debug,packet <auth mschap2>

22:04:34 l2tp,ppp,debug,packet : sent LCP ConfRej id=0x0

22:04:34 l2tp,ppp,debug,packet <pcomp>

22:04:34 l2tp,ppp,debug,packet <accomp>

22:04:34 l2tp,ppp,debug,packet : rcvd LCP ConfAck id=0x1

22:04:34 l2tp,ppp,debug,packet <mru 1450>

22:04:34 l2tp,ppp,debug,packet <magic 0x2215b238>

22:04:34 l2tp,ppp,debug,packet <auth mschap2>

22:04:34 l2tp,ppp,debug,packet : rcvd LCP ConfReq id=0x1

22:04:34 l2tp,ppp,debug,packet <mru 1400>

22:04:34 l2tp,ppp,debug,packet <magic 0x9331185d>

22:04:34 l2tp,ppp,debug,packet <callback 0x06>

22:04:34 l2tp,ppp,debug,packet : sent LCP ConfAck id=0x1

22:04:34 l2tp,ppp,debug,packet <mru 1400>

22:04:34 l2tp,ppp,debug,packet <magic 0x9331185d>

22:04:34 l2tp,ppp,debug,packet <callback 0x06>

22:04:34 l2tp,ppp,debug : LCP opened

22:04:34 l2tp,ppp,debug,packet : sent CHAP Challenge id=0x1

22:04:34 l2tp,ppp,debug,packet <challenge len=16>

22:04:34 l2tp,ppp,debug,packet <name mikrotik>

22:04:34 l2tp,ppp,debug,packet : rcvd LCP Ident id=0x2

22:04:34 l2tp,ppp,debug,packet <magic 0x9331185d>

22:04:34 l2tp,ppp,debug,packet MSRASV5.20

22:04:34 l2tp,ppp,debug,packet : rcvd LCP Ident id=0x3

22:04:34 l2tp,ppp,debug,packet <magic 0x9331185d>

22:04:34 l2tp,ppp,debug,packet MSRAS-0-W7X64

22:04:34 l2tp,ppp,debug,packet : rcvd LCP Ident id=0x4

22:04:34 l2tp,ppp,debug,packet <magic 0x9331185d>

22:04:34 l2tp,ppp,debug,packet \F0\C2\1D\AA\D4\D3\B3D\96\C5vz;`"e

22:04:34 l2tp,ppp,debug,packet : rcvd CHAP Response id=0x1

22:04:34 l2tp,ppp,debug,packet <response len=49>

22:04:34 l2tp,ppp,debug,packet <name alektest>

22:04:34 radius,debug new request 1b:1d code=Access-Request service=ppp

22:04:34 radius,debug sending 1b:1d to 10.90.90.2:1812

22:04:34 radius,debug,packet sending Access-Request with id 31 to 10.90.90.2:1812

22:04:34 radius,debug,packet Signature = 0x015a939aece77668585e61d32b1e04e2

22:04:34 radius,debug,packet Service-Type = 2

22:04:34 radius,debug,packet Framed-Protocol = 1

22:04:34 radius,debug,packet NAS-Port = 15728652

22:04:34 radius,debug,packet NAS-Port-Type = 5

22:04:34 radius,debug,packet User-Name = "alektest"

22:04:34 radius,debug,packet MS-CHAP-Challenge = 0x9e0d99853742badb15529318ee9c3289

22:04:34 radius,debug,packet MS-CHAP2-Response = 0x010055b677b9a63e7da4a3841dbff3f5

22:04:34 radius,debug,packet 685d000000000000000072b85c4c037c

22:04:34 radius,debug,packet 755c96fac5946a27c94dbd6e02970f13

22:04:34 radius,debug,packet 5807

22:04:34 radius,debug,packet NAS-Identifier = "mikrotik"

22:04:34 radius,debug,packet NAS-IP-Address = 10.90.90.1

22:04:34 radius,debug,packet received Access-Accept with id 31 from 10.90.90.2:1812

22:04:34 radius,debug,packet Signature = 0x45f9ea0126eee1b670dd7d949eb58faa

22:04:34 radius,debug,packet MT-Group = "vpnl2tpuser"

22:04:34 radius,debug,packet Class = 0x4c1b048500000137000102000a5a5a02

22:04:34 radius,debug,packet 00000000000000000000000001d4c554

22:04:34 radius,debug,packet d81388130000000000000015

22:04:34 radius,debug,packet MS-MPPE-Recv-Key = 0x8029b368dfda4267a6c0d9bab34c1c10

22:04:34 radius,debug,packet 9b283c0afcddc9e0625d7650fd919f1e

22:04:34 radius,debug,packet 2efd

22:04:34 radius,debug,packet MS-MPPE-Send-Key = 0x802a86349f0a647dbaa0b5d627ca8cf8

22:04:34 radius,debug,packet 52f478703acbe098d4e91bb924801fc0

22:04:34 radius,debug,packet 3863

22:04:34 radius,debug,packet MS-CHAP2-Success = 0x01533d44334243333634453145303435

22:04:34 radius,debug,packet 36464433304135383734423044384343

22:04:34 radius,debug,packet 3938443831453730414545

22:04:34 radius,debug,packet MS-CHAP-Domain = 0x01504f4c59474f4e

22:04:34 radius,debug,packet MS-Link-Utilizatoin-Threshold = 50

22:04:34 radius,debug,packet MS-Link-Drop-Time-Limit = 120

22:04:34 radius,debug received reply for 1b:1d

22:04:34 radius,debug new request 1b:00 code=Accounting-Request service=ppp

22:04:34 radius,debug sending 1b:00 to 10.90.90.2:1813

22:04:34 radius,debug,packet sending Accounting-Request with id 32 to 10.90.90.2:1813

22:04:34 radius,debug,packet Signature = 0x49492a4c7b9072f8b4db8cc4884fea18

22:04:34 radius,debug,packet Service-Type = 2

22:04:34 radius,debug,packet Framed-Protocol = 1

22:04:34 radius,debug,packet NAS-Port = 15728652

22:04:34 radius,debug,packet NAS-Port-Type = 5

22:04:34 radius,debug,packet User-Name = "alektest"

22:04:34 radius,debug,packet Class = 0x4c1b048500000137000102000a5a5a02

22:04:34 radius,debug,packet 00000000000000000000000001d4c554

22:04:34 radius,debug,packet d81388130000000000000015

22:04:34 radius,debug,packet Acct-Session-Id = "8140000c"

22:04:34 radius,debug,packet Framed-IP-Address = 192.168.199.2

22:04:34 radius,debug,packet Acct-Authentic = 1

22:04:34 radius,debug,packet Event-Timestamp = 1550257474

22:04:34 radius,debug,packet Acct-Status-Type = 1

22:04:34 radius,debug,packet NAS-Identifier = "mikrotik"

22:04:34 radius,debug,packet Acct-Delay-Time = 0

22:04:34 radius,debug,packet NAS-IP-Address = 10.90.90.1

22:04:34 radius,debug,packet received Accounting-Response with id 32 from 10.90.90.2:1813

22:04:34 radius,debug,packet Signature = 0x4a7efef7ca5bc2d2d6cf9e87720083f0

22:04:34 radius,debug received reply for 1b:00

22:04:34 radius,debug request 1b:00 processed

22:04:34 l2tp,ppp,info,account alektest logged in, 192.168.199.2

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: sent CHAP Success id=0x1

22:04:34 l2tp,ppp,debug,packet S=D3BC364E1E0456FD30A5874B0D8CC98D81E70AEE

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: sent CBCP CallbackReq id=0x0

22:04:34 l2tp,ppp,debug,packet 01 02

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: rcvd CBCP CallbackResp id=0x0

22:04:34 l2tp,ppp,debug,packet 01 02

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: sent CBCP CallbackAck id=0x1

22:04:34 l2tp,ppp,debug,packet 01 02

22:04:34 l2tp,ppp,info <l2tp-alektest>: authenticated

22:04:34 l2tp,ppp,debug <l2tp-alektest>: IPCP lowerup

22:04:34 l2tp,ppp,debug <l2tp-alektest>: IPCP open

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: sent IPCP ConfReq id=0x1

22:04:34 l2tp,ppp,debug,packet <addr 192.168.199.1>

22:04:34 l2tp,ppp,debug <l2tp-alektest>: IPV6CP open

22:04:34 l2tp,ppp,debug <l2tp-alektest>: MPLSCP lowerup

22:04:34 l2tp,ppp,debug <l2tp-alektest>: MPLSCP open

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: sent MPLSCP ConfReq id=0x1

22:04:34 l2tp,ppp,debug <l2tp-alektest>: BCP open

22:04:34 l2tp,ppp,debug <l2tp-alektest>: CCP lowerup

22:04:34 l2tp,ppp,debug <l2tp-alektest>: CCP open

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: rcvd IPV6CP ConfReq id=0x5

22:04:34 l2tp,ppp,debug,packet <interface-identifier b447:b25b:c8f3:ddce>

22:04:34 l2tp,ppp,debug <l2tp-alektest>: received unsupported protocol 0x8057

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: sent LCP ProtRej id=0x2

22:04:34 l2tp,ppp,debug,packet 80 57 01 05 00 0e 01 0a b4 47 b2 5b c8 f3 dd ce

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: rcvd CCP ConfReq id=0x6

22:04:34 l2tp,ppp,debug,packet <mppe 1000000>

22:04:34 l2tp,ppp,debug <l2tp-alektest>: received unsupported protocol 0x80fd

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: sent LCP ProtRej id=0x3

22:04:34 l2tp,ppp,debug,packet 80 fd 01 06 00 0a 12 06 01 00 00 00

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: rcvd LCP ProtRej id=0x8

22:04:34 l2tp,ppp,debug,packet 82 81 01 01 00 04

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: rcvd IPCP ConfReq id=0x7

22:04:34 l2tp,ppp,debug,packet <addr 0.0.0.0>

22:04:34 l2tp,ppp,debug,packet <ms-dns 0.0.0.0>

22:04:34 l2tp,ppp,debug,packet <ms-dns 0.0.0.0>

22:04:34 l2tp,ppp,debug,packet <ms-wins 0.0.0.0>

22:04:34 l2tp,ppp,debug,packet <ms-wins 0.0.0.0>

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: sent IPCP ConfRej id=0x7

22:04:34 l2tp,ppp,debug,packet <ms-wins 0.0.0.0>

22:04:34 l2tp,ppp,debug,packet <ms-wins 0.0.0.0>

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: rcvd IPCP ConfAck id=0x1

22:04:34 l2tp,ppp,debug,packet <addr 192.168.199.1>

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: rcvd IPCP ConfReq id=0x9

22:04:34 l2tp,ppp,debug,packet <addr 0.0.0.0>

22:04:34 l2tp,ppp,debug,packet <ms-dns 0.0.0.0>

22:04:34 l2tp,ppp,debug,packet <ms-dns 0.0.0.0>

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: sent IPCP ConfNak id=0x9

22:04:34 l2tp,ppp,debug,packet <addr 192.168.199.2>

22:04:34 l2tp,ppp,debug,packet <ms-dns 212.1.224.6>

22:04:34 l2tp,ppp,debug,packet <ms-dns 212.1.244.6>

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: rcvd IPCP ConfReq id=0xa

22:04:34 l2tp,ppp,debug,packet <addr 192.168.199.2>

22:04:34 l2tp,ppp,debug,packet <ms-dns 212.1.224.6>

22:04:34 l2tp,ppp,debug,packet <ms-dns 212.1.244.6>

22:04:34 l2tp,ppp,debug,packet <l2tp-alektest>: sent IPCP ConfAck id=0xa

22:04:34 l2tp,ppp,debug,packet <addr 192.168.199.2>

22:04:34 l2tp,ppp,debug,packet <ms-dns 212.1.224.6>

22:04:34 l2tp,ppp,debug,packet <ms-dns 212.1.244.6>

22:04:34 l2tp,ppp,debug <l2tp-alektest>: IPCP opened

22:04:34 l2tp,ppp,info <l2tp-alektest>: connected

В логе есть записи проверки наличия пользователя под которым идет подключение в группе доступа

MT-Group = «vpnl2tpuser»

Итого: Заметка работоспособна. На этом у меня всё, с уважением автор ekzorchik.