Домен легитимный, а письмо фишинговое. Зачем нужны SPF, DKIM и DMARC и как не облажаться с их настройкой

BI.ZONE teamДалеко не все российские компании справляются с корректной настройкой записей SPF, DKIM и DMARC. К такому выводу мы пришли во время исследования доменов организаций из рейтинга «РБК 500». От имени 44% из них злоумышленники могут отправлять фишинг.

При этом 80% расследованных нами кибератак начинались именно с фишинговых писем. С ними наверняка сталкивался каждый безопасник. Один из главных инструментов мошенников в таких атаках — это спуфинг, использование поддельного адреса электронной почты. Злоумышленники прикрываются адресами известных компаний и эксплуатируют доверие жертвы в своих интересах: для кражи учетных данных, мошенничества, распространения вредоносных программ.

Долгое время подмена электронной почты была весьма простой задачей. Сейчас есть меры безопасности, которые помогают бороться с этой проблемой.

Но правильно ли их используют российские компании? Задавшись таким вопросом, мы проверили, как бизнес настраивает записи SPF, DKIM и DMARC и насколько эффективно защищается от подмены электронной почты.

Выборка для исследования

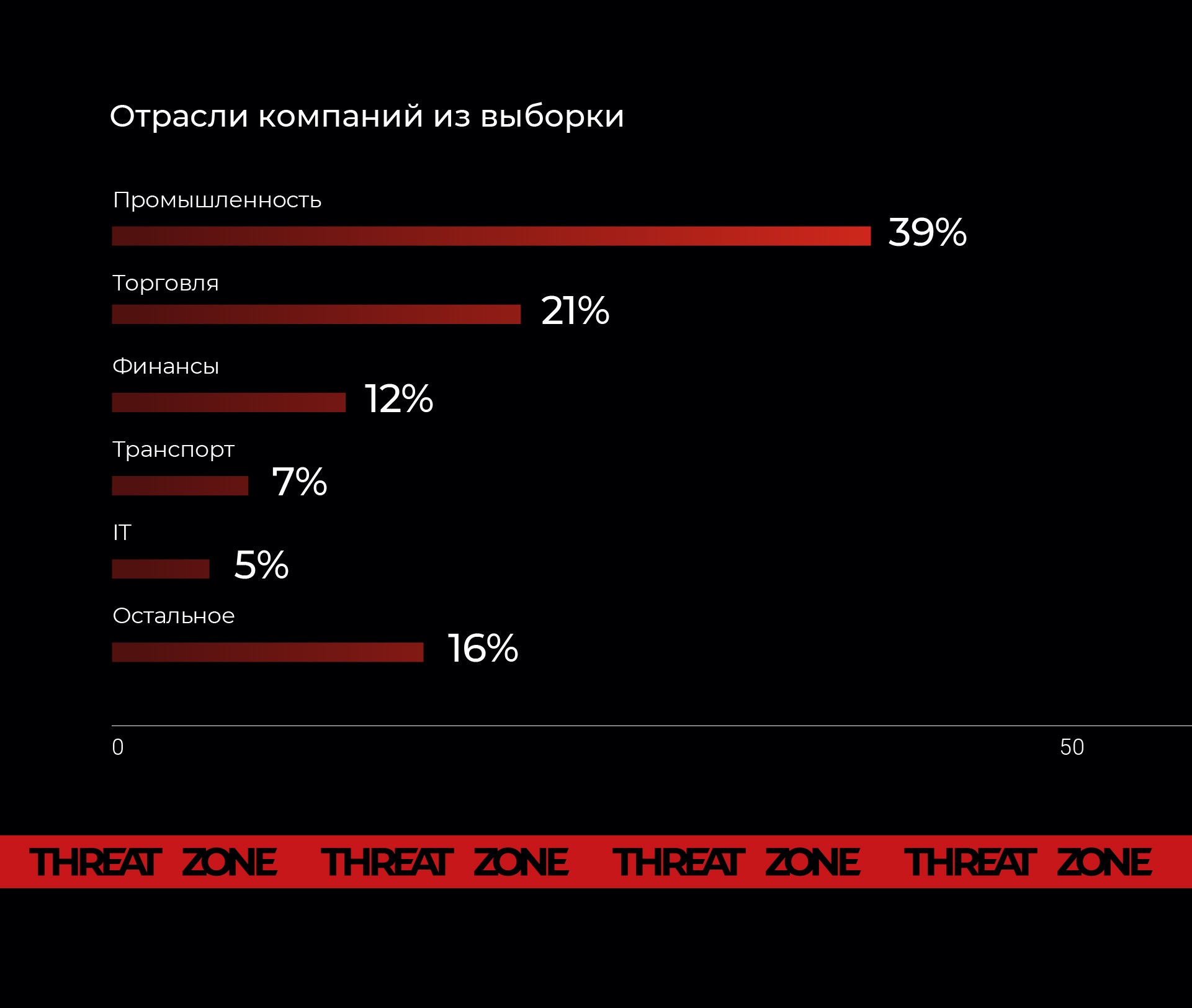

Для нашего исследования мы отобрали домены 415 российских компаний. В качестве источника мы взяли рейтинг «РБК 500», в который входят крупнейшие по выручке компании за 2019 год. В выборку включили только те домены, с которых можно было отправлять почту.

Итоговый список организаций, которые мы анализировали, охватил множество отраслей: финансы, промышленность, транспорт, информационные технологии и прочие.

SPF-запись

Запись SPF (Sender Policy Framework) — это DNS-запись, содержащая информацию о серверах, которые могут отправлять почту с указанного домена. Для одного и того же домена может быть только одна SPF-запись. Она значительно снижает риск подделки писем от имени компании, а также вероятность того, что письмо попадет в спам.

Чтобы правильно исполнять свою функцию, SPF-запись должна быть задана корректно.

Во-первых, в ней должны быть перечислены все серверы, отправляющие письма с домена, для которого задается SPF-запись.

Во-вторых, нужно указать, что делать с письмом, которое пришло с IP-адреса, отсутствующего в SPF-записи. Вариантов может быть несколько:

«-all» — отклонять подобное письмо;

«~all» (softfail) — принимать письма, но помечать как потенциально опасные;

«+all» — принимать такую почту (то есть игнорировать SPF);

«?all» — принимать нейтрально (как обычное письмо).

По-хорошему, при настройке SPF следует всегда указывать «-all», хотя и существует мнение, что «-all» — это слишком строго.

В-третьих, следует помнить, что SPF-запись не распространяется на поддомены. Если поддомен используется для отправки электронной почты, то для него обязательно нужно настроить свою SPF-запись.

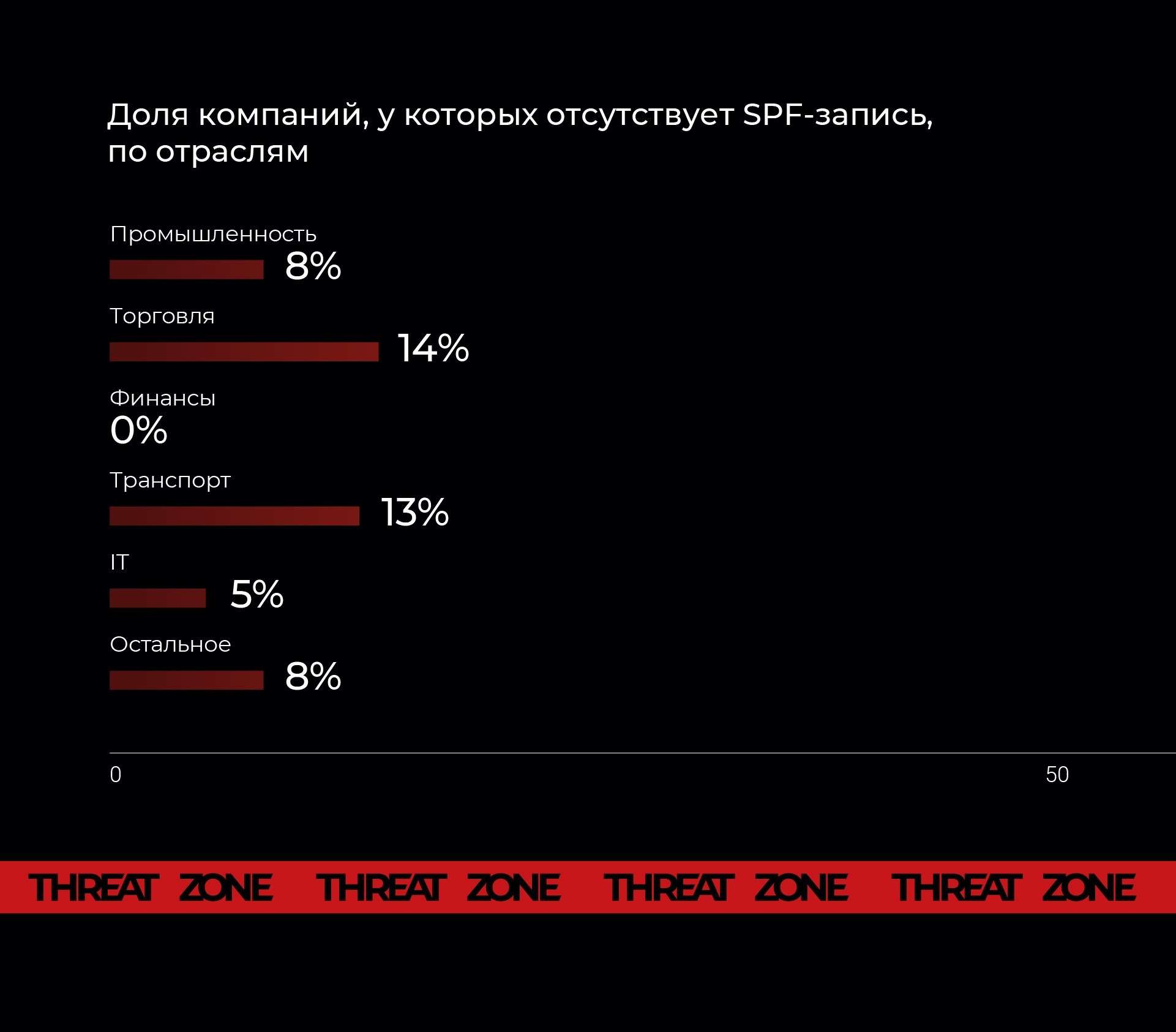

В результате анализа доменов компаний из нашего списка выяснилось, что у 29 организаций (7%) SPF-запись отсутствует в принципе. Это означает, что злоумышленники могут без проблем прикрываться такими доменами при рассылках фишинговых писем и пользоваться доверием клиентов и партнеров этих компаний.

Что касается распределения по отраслям, то больше всего о своей кибербезопасности традиционно заботится бизнес в IT и финансах. Транспортные и торговые компании меньше остальных обеспокоены этим вопросом.

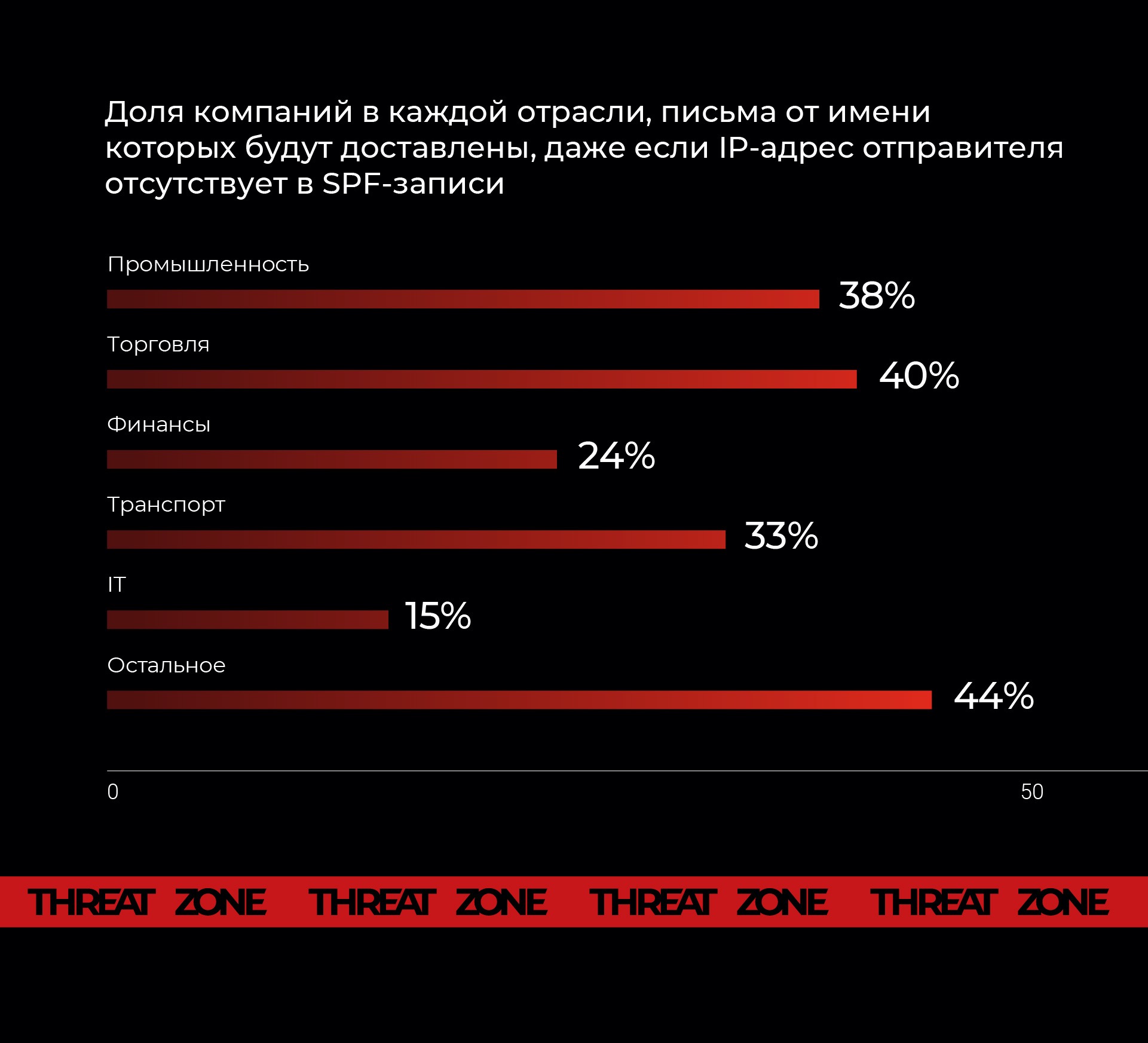

Только 56% компаний использовали механизм «-all», а следовательно, запрещали принимать почту с серверов, отличных от тех, что указаны в их SPF-записи.

Остальные компании так или иначе разрешали принимать письма от своего имени. Например, у 143 компаний (34%) был указан механизм «~all». Нельзя сказать, что это очень плохо, но и сложно назвать хорошим выбором, поскольку письмо все равно будет доставлено.

В единичных случаях (3 из 415 компаний) механизм «all» был упущен вовсе. Это значит, что письма все равно будут приняты, поскольку ничего не говорится про серверы, отсутствующие в SPF-записи.

Также несколько рассматриваемых компаний используют механизмы «+all» или «?all», которые позволяют просто принимать почту или принимать ее «нейтрально».

Как можно увидеть на рисунке, и в этом аспекте безопасности IT- и финансовые компании опережают остальных.

Наконец, для некоторых доменов мы нашли поддомены, которые также используются для отправки электронных писем, но не имеют собственной SPF-записи (она задана только для основного домена). Такой недосмотр мы обнаружили как минимум у 7 рассмотренных нами компаний (2%).

Таким образом, на основе анализа SPF-записей 415 компаний мы можем утверждать, что:

- от имени 7% компаний могут рассылаться фишинговые письма из-за отсутствия SPF-записи;

- от имени около 37% компаний письма тоже скорее всего будут доставлены, поскольку отсутствует запрет на доставку с серверов, не указанных в SPF-записи.

DKIM-запись

DKIM-запись (DomainKeys Identified Mail) — метод аутентификации электронной почты, который позволяет получателю проверить, действительно ли электронное письмо было отправлено владельцем этого домена. По сути это цифровая подпись, которая подтверждает подлинность отправителя и гарантирует целостность содержимого письма. Эта подпись представляет собой заголовок, который добавляется к сообщению и не заметен для пользователя.

Для одного домена можно задать несколько DKIM-записей, используя селекторы. Селектор — это произвольная строка, которая задается для каждой записи. Она добавляется в заголовок подписываемого письма и потом используется получателем для проверки DKIM.

Чтобы просмотреть запись DNS, которая используется для проверки DKIM, необходимо как раз знать селектор. Разумеется, нам такая информация не была доступна, но мы рассмотрели наиболее частые селекторы: «dkim», «mail» и пр. В результате мы можем сказать, что как минимум у 110 компаний (27%) DKIM-записи есть. Однако не беремся утверждать, что у оставшихся 73% компаний DKIM-запись отсутствует.

DMARC-запись

DMARC-запись (Domain-based Message Authentication, Reporting, and Conformance) — механизм, который позволяет принять решение на основе результатов проверки записей SPF и DKIM. С помощью записи DMARC владельцы доменов могут бороться с несанкционированным использованием почтового домена. Запись DMARC создается уже после того, как были заданы записи SPF и DKIM.

По сути DMARC-запись контролирует SPF, DKIM и то, как они применяются к письму. При этом при проверке домен DKIM должен совпадать с доменом в заголовке «From».

В DMARC-записи задается «строгая» или «мягкая» проверка как SPF, так и DKIM. Наилучшее решение при настройке записи DMARC — задать политику «p=reject», то есть не принимать письма, не прошедшие проверку SPF и DKIM. (Хотя, опять же, есть мнения, что это слишком строгое правило и некоторые письма могут не дойти до адресата.) Также с помощью DMARC можно узнать, кто и что в интернете отправляет электронные письма, используя ваш домен.

Среди рассматриваемых организаций:

- DMARC-запись оказалась у 41% компаний;

- письма, не прошедшие проверку DMARC в соответствии с выбранной политикой, для 10% компаний должны отклоняться, 13% — помечаться как подозрительные, 18% — рассматриваться как обычная почта;

- 1% компаний указали в DMARC-записи необходимость строгого соответствия и SPF, и DKIM и отправки писем в спам в случае несоответствия.

Рекомендации

- Для доменов, с которых компании рассылают электронную почту, следует задавать корректные SPF-, DKIM- и DMARC-записи. Это поможет снизить риск рассылки поддельных писем от имени владельца домена.

- Для SPF-записи лучше всего использовать механизм «-all», который не позволяет доставить электронное письмо в случае несоответствия SPF-записи.

- Для всех доменов и поддоменов, которые используются для отправки электронной почты, следует задать DKIM и настроить запись SPF. Не стоит забывать, что SPF и DKIM не контролируют поддомены. Если же вы не используете поддомены для отправки электронных писем, желательно задать запись DMARC, которая содержит «sp=reject» (что свидетельствует о запрете отправки почты с поддоменов).